Microsoft Sentinel은 많은 원본에서 데이터를 수집합니다. 다양한 데이터 형식과 테이블을 함께 사용하려면 각 데이터 형식을 이해하고 각 형식 또는 스키마의 분석 규칙, 통합 문서, 헌팅 쿼리 등에 관한 고유한 데이터 세트를 작성하고 사용해야 합니다.

경우에 따라 데이터 형식이 방화벽 디바이스와 같은 공통 요소를 공유하는 경우에도 별도의 규칙, 통합 문서, 쿼리가 필요합니다. 조사 및 헌팅 중에 다양한 데이터 형식 간에 상관 관계를 지정하는 것은 어려울 수도 있습니다.

ASIM(고급 보안 정보 모델)은 다양한 원본과 사용자 사이에 있는 계층입니다. ASIM은 견고성 원칙: “보내는 것에 엄격하고 받아들이는 것에 유연하라”를 따릅니다. ASIM은 견고성 원칙을 디자인 패턴으로 사용하여 Microsoft Sentinel에서 수집한 재산적 가치를 가지는 원본 원격 분석을 사용자 친화적인 데이터로 변환하여 교환 및 통합을 용이하게 합니다.

이 문서에서는 ASIM(Advanced Security Information Model), 사용 사례 및 주요 구성 요소에 대한 개요를 제공합니다.

일반적인 ASIM 사용

ASIM은 다음 기능을 제공하여 균일하고 정규화된 뷰에서 다양한 원본을 처리할 수 있는 원활한 환경을 제공합니다.

원본 간 검색. 정규화된 분석 규칙은 원본, 온-프레미스, 클라우드에서 작동하며 무차별 암호 대입(brute force)과 같은 공격이나 OKTA, AWS, Azure를 비롯한 시스템 간 불가능한 이동을 탐지합니다.

원본 중립적 콘텐츠. ASIM을 사용하는 기본 제공 및 사용자 지정 콘텐츠의 적용 범위는 콘텐츠가 생성된 후 원본이 추가된 경우에도 ASIM을 지원하는 모든 원본으로 자동으로 확장됩니다. 예를 들어, 프로세스 이벤트 분석은 엔드포인트용 Microsoft Defender, Windows 이벤트, Sysmon과 같이 고객이 데이터를 가져오는 데 사용할 수 있는 모든 원본을 지원합니다.

기본 제공 분석에서 사용자 지정 원본에 대한 지원

사용 편의성 분석가가 ASIM을 학습한 후에는 필드 이름이 항상 동일하기 때문에 쿼리 작성이 훨씬 더 간단합니다.

ASIM 및 오픈 소스 보안 이벤트 메타데이터

ASIM은 OSSEM(오픈 소스 보안 이벤트 메타데이터) 일반 정보 모델과 일치하여 정규화된 테이블에서 예측 가능한 엔터티 상관 관계를 허용합니다.

OSSEM은 다양한 데이터 원본 및 운영 체제에서 보안 이벤트 로그의 설명서 및 표준화에 주로 중점을 둔 커뮤니티 주도 프로젝트입니다. 또한 이 프로젝트는 보안 분석가가 다양한 데이터 원본에서 데이터를 쿼리하고 분석할 수 있도록 데이터 정규화 절차 중에 데이터 엔지니어에게 사용할 수 있는 CIM(Common Information Model)을 제공합니다.

자세한 내용은 OSSEM 참조 설명서를 참조하세요.

ASIM 구성 요소

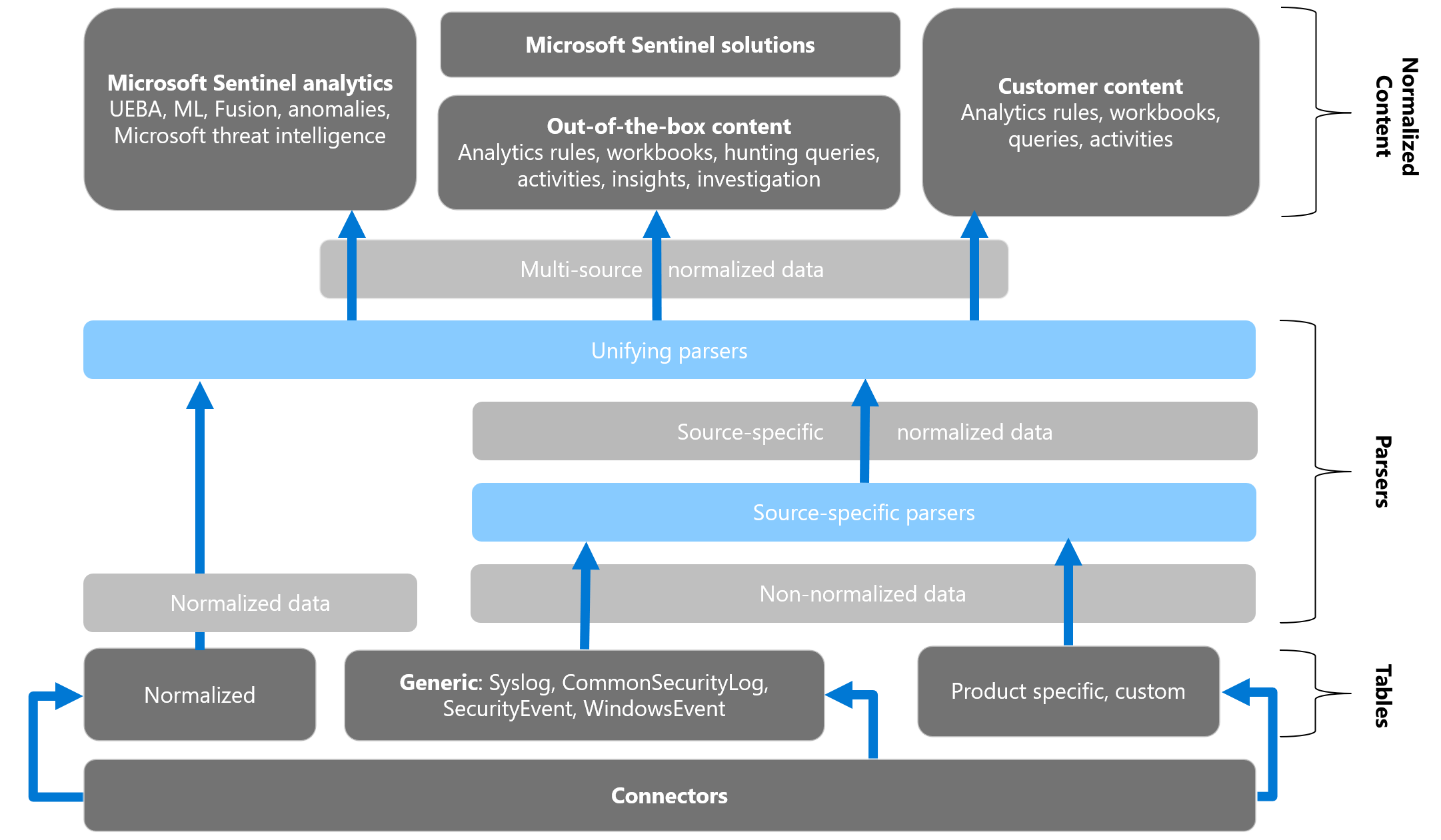

다음 이미지는 정규화되지 않은 데이터를 정규화된 콘텐츠로 변환하고 Microsoft Sentinel에서 사용할 수 있는 방법을 보여 줍니다. 예를 들어, 사용자 지정 제품별 정규화가 아닌 테이블로 시작하고 파서와 정규화 스키마를 사용하여 해당 테이블을 정규화된 데이터로 변환할 수 있습니다. Microsoft 및 사용자 지정 분석, 규칙, 통합 문서, 쿼리 등에서 둘 다 정규화된 데이터를 사용합니다.

ASIM에는 다음 구성 요소가 포함되어 있습니다.

정규화된 스키마

정규화된 스키마는 통합 기능을 빌드할 때 사용할 수 있는 예측 가능한 이벤트 유형의 표준 세트를 포함합니다. 각 스키마는 이벤트, 정규화된 열 명명 규칙, 필드 값의 표준 형식을 나타내는 필드를 정의합니다.

ASIM은 현재 다음 스키마를 정의합니다.

자세한 내용은 ASIM 스키마를 참조하세요.

쿼리 시간 파서

ASIM은 쿼리 시간 파서를 사용하여 KQL 함수를 통해 기존 데이터를 정규화된 스키마에 매핑합니다. Microsoft Sentinel에서 많은 ASIM 파서를 기본적으로 사용할 수 있습니다. 더 많은 파서 및 수정 가능한 기본 제공 파서 버전은 Microsoft Sentinel GitHub 리포지토리에서 배포할 수 있습니다.

자세한 내용은 ASIM 파서를 참조하세요.

수집 시간 정규화

쿼리 시간 파서는 다음과 같은 많은 이점이 있습니다.

- 데이터를 수정할 필요가 없으므로 원본 형식이 유지됩니다.

- 데이터를 수정하지 않고 데이터의 뷰를 표시하므로 쉽게 개발할 수 있습니다. 파서 개발, 테스트 및 수정은 모두 기존 데이터에 대해 수행할 수 있습니다. 또한 문제가 검색되고 수정 사항이 기존 데이터에 적용될 때 파서를 수정할 수 있습니다.

반면에 ASIM 파서는 최적화되어 있지만 쿼리 시간 구문 분석으로 인해 쿼리 속도가 느려질 수 있으며, 특히 큰 데이터 집합에서 이러한 현상이 두드러질 수 있습니다. 이를 해결하기 위해 Microsoft Sentinel은 수집 시간 구문 분석으로 쿼리 시간 구문 분석을 보완합니다. 수집 변환을 사용하면 이벤트가 정규화된 테이블로 정규화되어 정규화된 데이터를 사용하는 쿼리가 가속화됩니다.

현재 ASIM은 다음 네이티브 정규화된 테이블을 수집 시간 정규화를 위한 대상으로 지원합니다.

- 감사 이벤트 스키마에 대한 ASimAuditEventLogs입니다.

- 인증 스키마에 대한 ASimAuthenticationEventLogs입니다.

- DHCP 이벤트 스키마에 대한 ASimDhcpEventLogs입니다.

- DNS 스키마에 대한 ASimDnsActivityLogs입니다.

- 파일 이벤트 스키마에 대한 ASimFileEventLogs.

- 네트워크 세션 스키마에 대한 ASimNetworkSessionLogs입니다.

- 프로세스 이벤트 스키마에 대한 ASimProcessEventLogs입니다.

- 레지스트리 이벤트 스키마에 대한 ASimRegistryEventLogs입니다.

- 사용자 관리 스키마에 대한 ASimUserManagementActivityLogs입니다.

- 웹 세션 스키마에 대한 ASimWebSessionLogs입니다.

자세한 내용은 수집 시간 정규화를 참조하세요.

각 정규화된 스키마의 콘텐츠

ASIM을 사용하는 콘텐츠에는 솔루션, 분석 규칙, 통합 문서, 헌팅 쿼리 등이 포함됩니다. 각 정규화된 스키마의 콘텐츠는 원본별 콘텐츠를 만들지 않고도 모든 정규화된 데이터에서 작동합니다.

자세한 내용은 ASIM 콘텐츠를 참조하세요.

ASIM 시작

ASIM 사용을 시작하려면 다음을 수행합니다.

Network Threat Protection Essentials 도메인 솔루션과 같은 ASIM 기반 도메인 솔루션을 배포합니다.

ASIM을 사용하는 분석 규칙 템플릿을 활성화합니다. 자세한 내용은 ASIM 콘텐츠 목록을 참조하세요.

Microsoft Sentinel 로그 페이지에서 KQL로 로그를 쿼리하는 경우 Microsoft Sentinel GitHub 리포지토리의 ASIM 헌팅 쿼리를 사용합니다. 자세한 내용은 ASIM 콘텐츠 목록을 참조하세요.

ASIM을 사용하여 고유한 분석 규칙을 작성하거나 기존 규칙을 변환합니다.

사용자 지정 원본의 파서를 작성하고 관련 원본 중립적 파서에 추가하여 기본 제공 분석을 사용하기 위해 사용자 지정 데이터를 사용하도록 설정합니다.

관련 콘텐츠

이 문서에서는 Microsoft Sentinel 및 ASIM의 정규화에 대해 간략하게 설명합니다.

자세한 내용은 다음을 참조하세요.