개요 페이지에서 수집된 데이터 시각화

데이터 원본을 Microsoft Sentinel에 연결한 후 개요 페이지를 사용하여 환경 전체의 작업을 보고 모니터링하고 분석합니다. 이 문서에서는 Microsoft Sentinel의 개요 대시보드에서 사용할 수 있는 위젯과 그래프에 대해 설명합니다.

Important

이제 Microsoft Sentinel은 Microsoft Defender 포털의 Microsoft 통합 보안 운영 플랫폼 내에서 일반 공급됩니다. 자세한 내용은 Microsoft Defender 포털의 Microsoft Sentinel을 참조하세요.

필수 조건

- Microsoft Sentinel 리소스에 대한 읽기 권한자 액세스 권한이 있는지 확인합니다. 자세한 내용은 Microsoft Sentinel의 역할 및 권한을 참조하세요.

개요 페이지에 액세스

작업 영역이 통합 보안 운영 플랫폼에 온보딩된 경우 일반 > 개요를 선택합니다. 그렇지 않은 경우에는 개요를 직접 선택합니다. 예시:

대시보드의 각 섹션에 대한 데이터가 미리 계산되며, 마지막 새로 고침 시간이 각 섹션 상단에 표시됩니다. 전체 페이지를 새로 고치려면 페이지 상단에서 새로 고침을 선택합니다.

인시던트 데이터 보기

노이즈를 줄이고 검토 및 조사해야 하는 경고의 수를 최소화하기 위해 Microsoft Sentinel은 Fusion 기법을 통해 경고와 인시던트 간 상관 관계를 파악합니다. 인시던트는 조사하고 해결해야 하는 실행 가능한 관련 경고 그룹입니다.

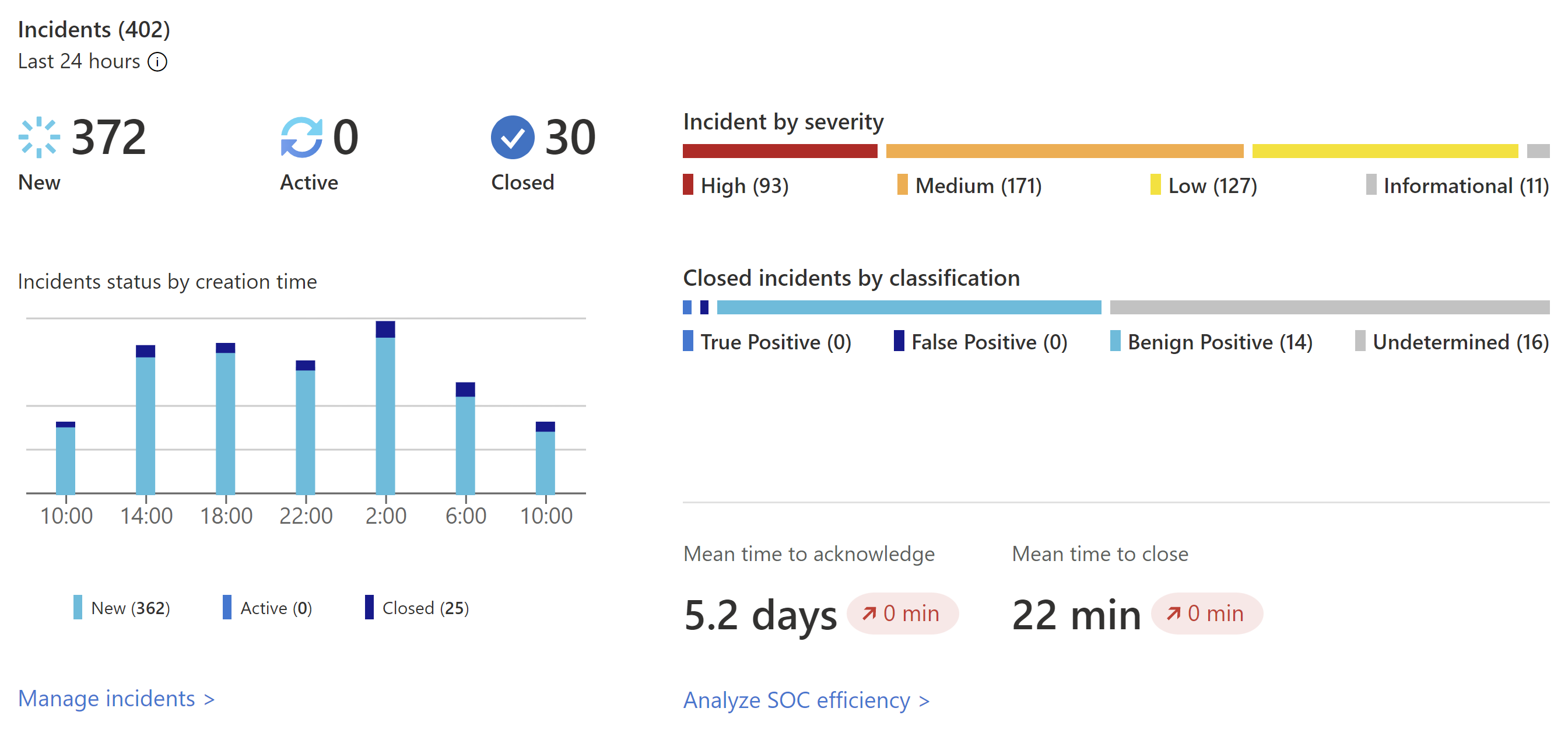

다음 이미지는 개요 대시보드에 있는 인시던트 섹션의 예를 보여 줍니다.

인시던트 섹션에는 다음 데이터가 나열됩니다.

- 지난 24시간 동안 신규, 활성 및 종료된 인시던트 수.

- 각 심각도의 총 인시던트 수.

- 각 마감 분류 형식의 마감된 인시던트 수.

- 4시간 간격으로 만들기 시간별 인시던트 상태.

- 인시던트를 인정하는 평균 시간과 인시던트를 종료하는 평균 시간(SOC 효율성 통합 문서 링크 포함).

자세한 내용을 보려면 인시던트 관리를 선택하여 Microsoft Sentinel 인시던트 페이지로 이동합니다.

자동화 데이터 보기

Microsoft Sentinel을 사용하여 자동화를 배포한 후 개요 대시보드의 자동화 섹션에서 작업 영역의 자동화를 모니터링합니다.

자동화 규칙 작업 요약(자동화로 종료된 인시던트, 자동화로 저장한 시간, 관련 플레이북 상태)부터 시작합니다.

Microsoft Sentinel은 자동화로 해결된 인시던트 수를 곱하여 단일 자동화가 아낀 평균 시간을 찾아 자동화로 아낀 시간을 계산합니다. 수식은 다음과 같습니다.

(avgWithout - avgWith) * resolvedByAutomation여기서

- avgWithout은 자동화 없이 인시던트를 해결하는 데 걸리는 평균 시간입니다.

- avgWith는 자동화를 통해 인시던트를 해결하는 데 걸리는 평균 시간입니다.

- resolvedByAutomation은 자동화로 해결되는 인시던트 수입니다.

요약 아래 그래프는 작업 유형별로 자동화에 의해 수행된 작업 수를 요약합니다.

섹션 하단에서 자동화 페이지 링크가 포함된 활성 자동화 규칙 수를 찾습니다.

자동화 규칙 구성 링크를 선택하면 더 많은 자동화를 구성할 수 있는 자동화 페이지로 이동합니다.

데이터 레코드, 데이터 수집기 및 위협 인텔리전스의 상태 보기

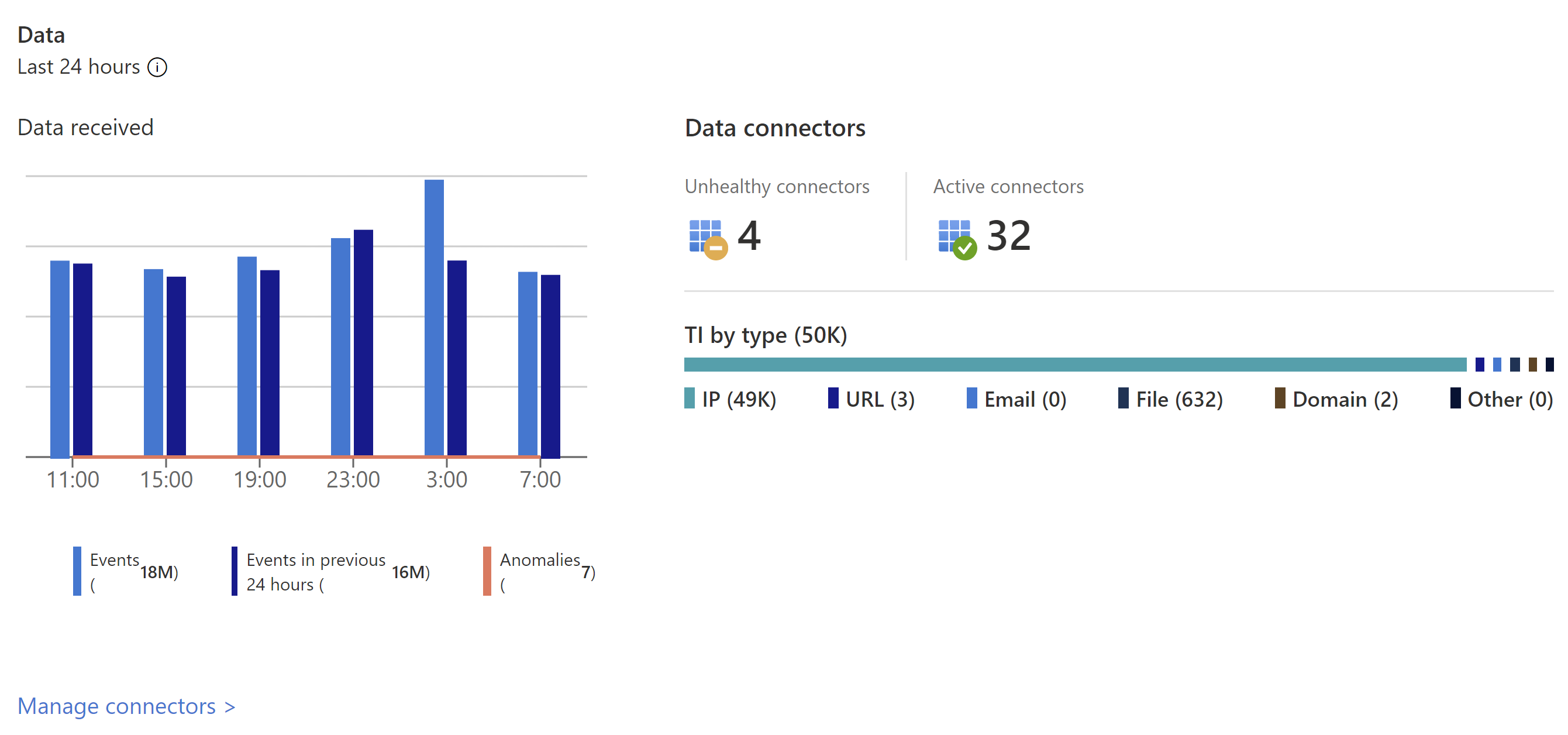

개요 대시보드의 데이터 섹션에서 데이터 기록, 데이터 수집자 및 위협 인텔리전스에 대한 정보를 추적합니다.

다음 세부 정보를 확인합니다.

이전 24시간과 비교하여 지난 24시간 동안 Microsoft Sentinel이 수집한 레코드 수와 해당 기간에 검색된 변칙 수.

비정상 커넥터와 활성 커넥터로 구분된 데이터 커넥터 상태 요약. 비정상 커넥터는 오류가 있는 커넥터 수를 나타냅니다. 활성 커넥터는 커넥터에 포함된 쿼리로 측정된 Microsoft Sentinel로 데이터 스트리밍이 있는 커넥터입니다.

손상 지표에 따른 Microsoft Sentinel의 위협 인텔리전스 기록.

커넥터 관리를 선택하면 데이터 커넥터를 보고 관리할 수 있는 데이터 커넥터 페이지로 이동합니다.

분석 데이터 보기

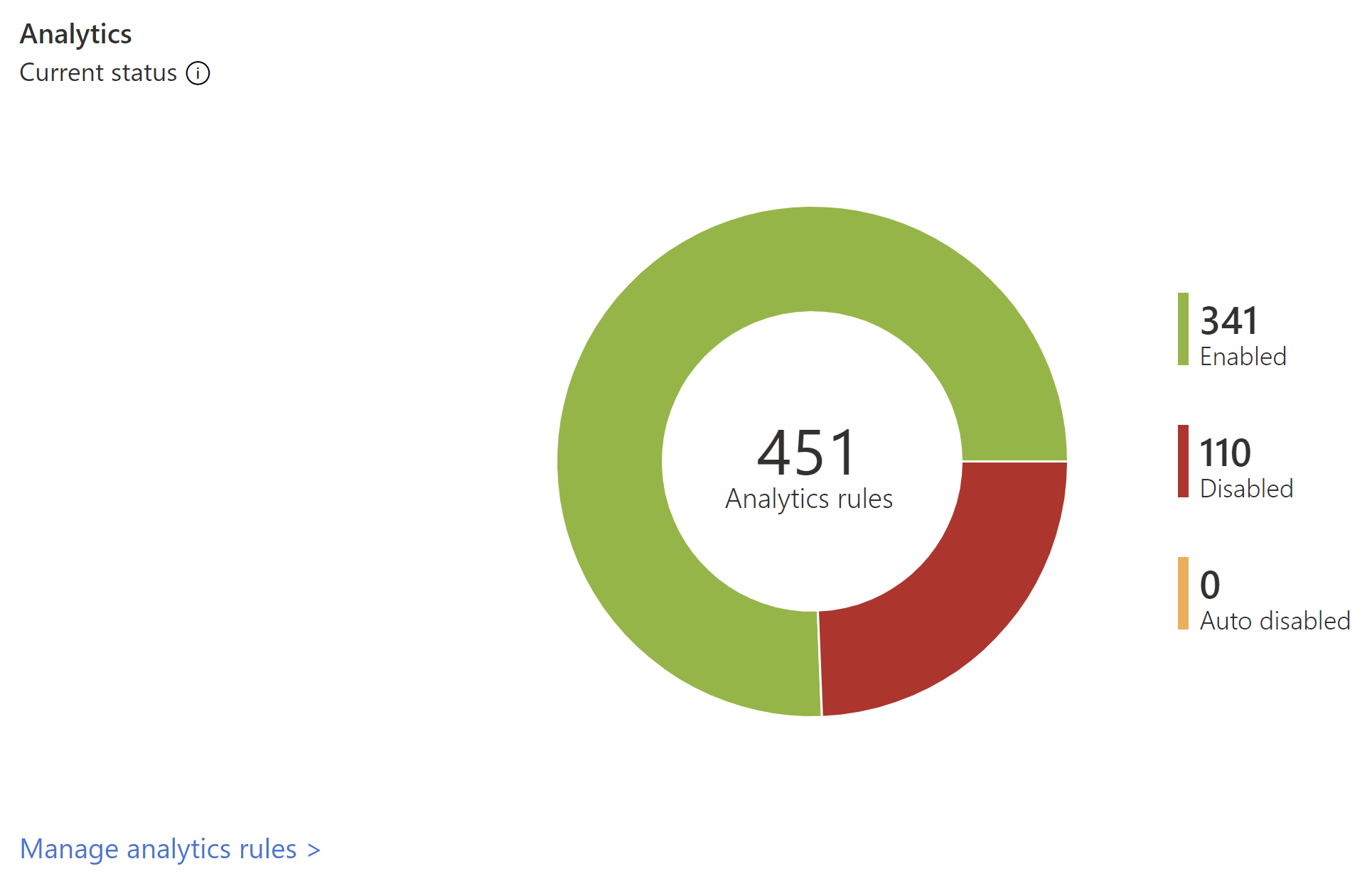

개요 대시보드의 분석 섹션에서 분석 규칙에 대한 데이터를 추적합니다.

Microsoft Sentinel의 분석 규칙 수는 사용, 사용 안 함, 자동 사용 등의 상태별로 표시됩니다.

MITRE 보기 링크를 선택하면 MITRE ATT&CK로 이동하여 MITRE ATT&CK 전술 및 기술로부터 환경이 어떻게 보호되는지 확인할 수 있습니다. 분석 규칙 관리 링크를 선택하면 분석 페이지로 이동하여 경고 트리거 방법을 구성하는 규칙을 보고 관리할 수 있습니다.

다음 단계

통합 문서 템플릿을 사용하여 환경 전체에서 생성된 이벤트를 더 자세히 살펴봅니다. 자세한 내용은 Microsoft Sentinel에서 통합 문서를 사용하여 데이터 시각화 및 모니터링을 참조하세요.

작업 영역에서 모든 쿼리를 실행하려면 Log Analytics 쿼리 로그를 활성화합니다. 자세한 내용은 Microsoft Sentinel 쿼리 및 작업 감사를 참조하세요.

개요 대시보드 위젯 뒤에 사용되는 쿼리에 대해 알아봅니다. 자세한 내용은 Microsoft Sentinel의 새로운 개요 대시보드에 대한 심층 분석을 참조하세요.