대부분의 경우 역할 할당은 Azure 리소스에 필요한 권한을 부여합니다. 그러나 경우에 따라 역할 할당 조건을 추가하여 보다 세부적인 액세스 제어를 제공할 수 있습니다.

이 튜토리얼에서는 다음을 배우게 됩니다:

- 역할 할당에 조건 추가

- Blob 인덱스 태그를 기준으로 Blob에 대한 접근을 제한합니다.

중요합니다

Azure ABAC(Azure 특성 기반 액세스 제어)는 표준 및 프리미엄 스토리지 계정 성능 계층 모두에서 request, resource, environment 및 principal 특성을 사용하여 Azure Blob Storage, Azure Data Lake Storage Gen2 및 Azure 큐에 대한 액세스만 제어하기 위한 GA(일반 공급)입니다. 현재 목록 Blob에는 요청 특성이 포함되고 계층 구조 네임스페이스에 대한 스냅샷 요청 특성은 미리 보기로 제공됩니다. Azure Storage용 ABAC의 전체 기능 상태 정보는 Azure Storage의 조건 기능 상태를 참조하세요.

베타, 미리 보기로 제공되거나 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 약관은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

필수 조건

역할 할당 조건을 추가하거나 편집하기 위한 사전 요구 사항은 조건 및 사전 요구 사항을 참조하세요.

조건

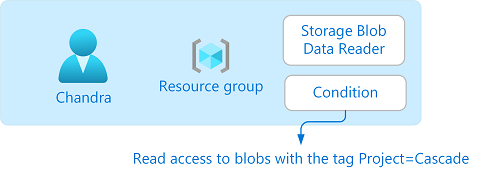

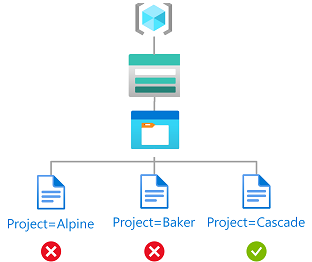

이 자습서에서는 특정 태그를 사용하여 Blob에 대한 액세스를 제한합니다. 예를 들어 Chandra에서 Project=Cascade 태그가 있는 파일만 읽을 수 있도록 역할 할당에 조건을 추가합니다.

Chandra가 Project=Cascade 태그 없이 Blob을 읽으려고 하면 액세스가 허용되지 않습니다.

코드에서 조건의 모양은 다음과 같습니다.

(

(

!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'}

AND NOT

SubOperationMatches{'Blob.List'})

)

OR

(

@Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEquals 'Cascade'

)

)

1단계: 필수 구성 요소 설치

PowerShell 창을 엽니다.

Get-InstalledModule을 사용하여 설치된 모듈의 버전을 확인합니다.

Get-InstalledModule -Name Az Get-InstalledModule -Name Az.Resources Get-InstalledModule -Name Az.Storage필요한 경우 Install-Module을 사용하여 Az, Az.Resources 및 Az.Storage 모듈에 필요한 버전을 설치합니다.

Install-Module -Name Az -RequiredVersion 5.5.0 Install-Module -Name Az.Resources -RequiredVersion 3.2.1 Install-Module -Name Az.Storage -RequiredVersion 2.5.2-preview -AllowPrereleasePowerShell을 닫고 다시 열어 세션을 새로 고칩니다.

2단계: Azure에 로그인

Connect-AzAccount 명령을 사용하고 사용자 액세스 관리자 또는 소유자로 디렉터리에 로그인하는 것처럼 보이는 지침을 따릅니다.

Connect-AzAccountGet-AzSubscription을 사용하여 모든 구독을 나열합니다.

Get-AzSubscription구독 ID를 확인하고 변수를 초기화합니다.

$subscriptionId = "<subscriptionId>"구독을 활성 구독으로 설정합니다.

$context = Get-AzSubscription -SubscriptionId $subscriptionId Set-AzContext $context

3단계: 사용자 만들기

New-MgUser를 사용하여 사용자를 만들거나 기존 사용자를 찾습니다. 이 자습서에서는 Chandra를 예제로 사용합니다.

사용자의 개체 ID에 대한 변수를 초기화합니다.

$userObjectId = "<userObjectId>"

4단계: 스토리지 설정

New-AzStorageAccount를 사용하여 Blob 인덱스 기능과 호환되는 스토리지 계정을 만듭니다. 자세한 내용은 Blob 인덱스 태그를 사용하여 Azure Blob 데이터 관리 및 찾기를 참조하세요.

New-AzStorageContainer를 사용하여 스토리지 계정 내에 새 Blob 컨테이너를 만들고 익명 액세스 수준을 Private(익명 액세스 없음)으로 설정합니다.

Set-AzStorageBlobContent를 사용하여 텍스트 파일을 컨테이너에 업로드합니다.

텍스트 파일에 다음 Blob 인덱스 태그를 추가합니다. 자세한 내용은 Blob 인덱스 태그를 사용하여 Azure Blob Storage에서 데이터를 관리하고 찾는 방법을 참조하세요.

비고

Blob은 임의의 사용자 정의 키- 메타데이터를 저장하는 기능을 지원합니다. 메타데이터는 BLOB 인덱스 태그와 유사하지만 조건으로 BLOB 인덱스 태그를 사용해야 합니다.

열쇠 가치 프로젝트 폭포 컨테이너에 두 번째 텍스트 파일을 업로드합니다.

두 번째 텍스트 파일에 다음 Blob 인덱스 태그를 추가합니다.

열쇠 가치 프로젝트 빵 굽는 사람 사용한 이름을 사용하여 다음 변수를 초기화합니다.

$resourceGroup = "<resourceGroup>" $storageAccountName = "<storageAccountName>" $containerName = "<containerName>" $blobNameCascade = "<blobNameCascade>" $blobNameBaker = "<blobNameBaker>"

5단계: 조건을 사용하여 역할 할당

Storage Blob Data Reader 역할 변수를 초기화합니다.

$roleDefinitionName = "Storage Blob Data Reader" $roleDefinitionId = "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1"리소스 그룹의 범위를 초기화합니다.

$scope = "/subscriptions/$subscriptionId/resourceGroups/$resourceGroup"조건을 초기화합니다.

$condition = "((!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'} AND NOT SubOperationMatches{'Blob.List'})) OR (@Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<`$key_case_sensitive`$>] StringEquals 'Cascade'))"PowerShell에서 조건에 달러 기호($)가 포함된 경우 백틱(')으로 접두사를 지정해야 합니다. 예를 들어 이 조건은 달러 기호를 사용하여 태그 키 이름을 나타냅니다.

조건 버전과 설명을 초기화합니다.

$conditionVersion = "2.0" $description = "Read access to blobs with the tag Project=Cascade"New-AzRoleAssignment를 사용하여 리소스 그룹 범위에서 사용자에게 조건이 있는 Storage Blob 데이터 판독기 역할을 할당합니다.

New-AzRoleAssignment -ObjectId $userObjectId -Scope $scope -RoleDefinitionId $roleDefinitionId -Description $description -Condition $condition -ConditionVersion $conditionVersion출력의 예는 다음과 같습니다.

RoleAssignmentId : /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microso ft.Authorization/roleAssignments/<roleAssignmentId> Scope : /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup> DisplayName : Chandra SignInName : chandra@contoso.com RoleDefinitionName : Storage Blob Data Reader RoleDefinitionId : 2a2b9908-6ea1-4ae2-8e65-a410df84e7d1 ObjectId : <userObjectId> ObjectType : User CanDelegate : False Description : Read access to blobs with the tag Project=Cascade ConditionVersion : 2.0 Condition : ((!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'} AND NOT SubOperationMatches{'Blob.List'})) OR (@Resource[Microsoft.Storage/storageAccounts/blobServices/co ntainers/blobs/tags:Project<$key_case_sensitive$>] StringEquals 'Cascade'))

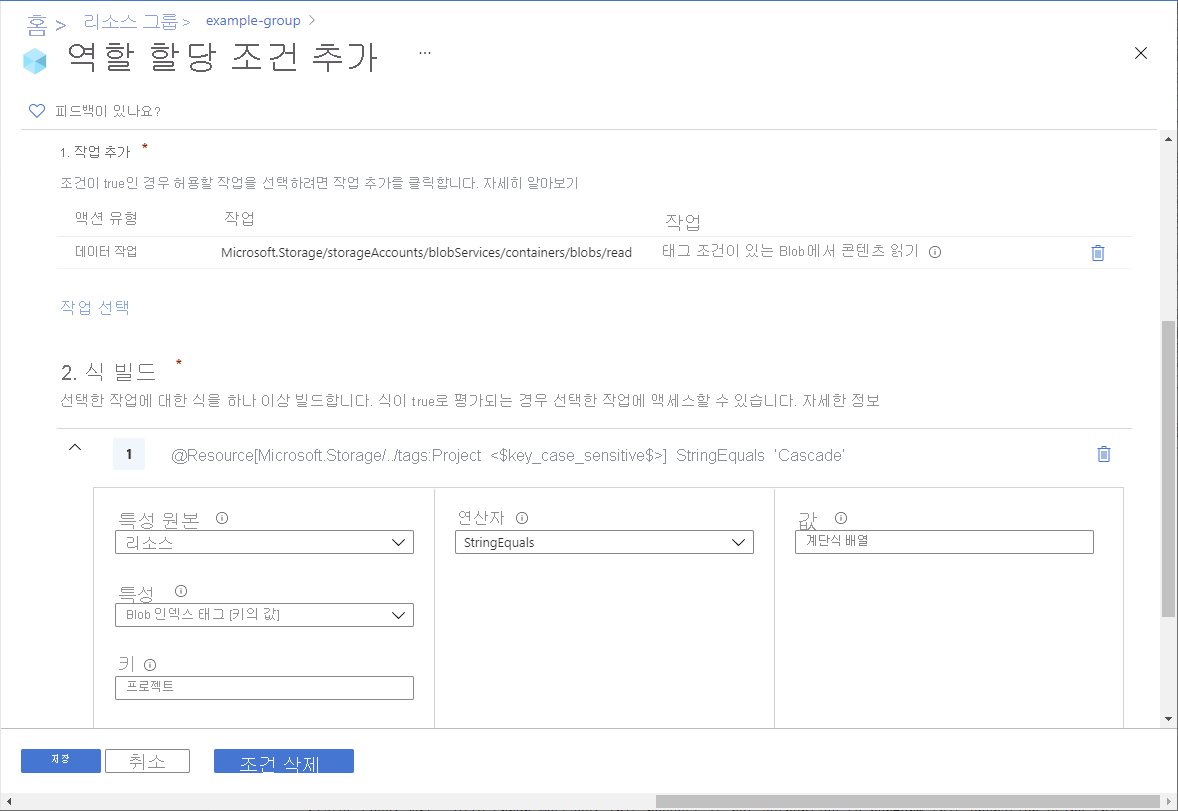

6단계: (선택 사항) Azure Portal에서 조건 보기

Azure Portal에서 리소스 그룹을 엽니다.

액세스 제어(IAM) 를 선택합니다.

역할 할당 탭에서 역할 할당을 찾습니다.

조건 열에서 보기/편집을 선택하여 조건을 봅니다.

7단계: 조건 테스트

새 PowerShell 창을 엽니다.

Connect-AzAccount를 사용하여 Chandra로 로그인합니다.

Connect-AzAccount사용한 이름을 사용하여 다음 변수를 초기화합니다.

$storageAccountName = "<storageAccountName>" $containerName = "<containerName>" $blobNameBaker = "<blobNameBaker>" $blobNameCascade = "<blobNameCascade>"New-AzStorageContext를 사용하여 스토리지 계정에 더 쉽게 액세스할 수 있는 특정 컨텍스트를 만듭니다.

$bearerCtx = New-AzStorageContext -StorageAccountName $storageAccountNameGet-AzStorageBlob을 사용하여 Baker 프로젝트의 파일을 읽으려고 합니다.

Get-AzStorageBlob -Container $containerName -Blob $blobNameBaker -Context $bearerCtx다음은 출력의 예입니다. 추가한 조건 때문에 파일을 읽을 수 없습니다 .

Get-AzStorageBlob : This request is not authorized to perform this operation using this permission. HTTP Status Code: 403 - HTTP Error Message: This request is not authorized to perform this operation using this permission. ErrorCode: AuthorizationPermissionMismatch ErrorMessage: This request is not authorized to perform this operation using this permission. RequestId: <requestId> Time: Sat, 24 Apr 2021 13:26:25 GMT At line:1 char:1 + Get-AzStorageBlob -Container $containerName -Blob $blobNameBaker -Con ... + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : CloseError: (:) [Get-AzStorageBlob], StorageException + FullyQualifiedErrorId : StorageException,Microsoft.WindowsAzure.Commands.Storage.Blob.Cmdlet.GetAzureStorageBlob CommandCascade 프로젝트의 파일을 읽습니다.

Get-AzStorageBlob -Container $containerName -Blob $blobNameCascade -Context $bearerCtx다음은 출력의 예입니다. Project=Cascade 태그가 있으므로 파일을 읽을 수 있습니다.

AccountName: <storageAccountName>, ContainerName: <containerName> Name BlobType Length ContentType LastModified AccessTier SnapshotT ime ---- -------- ------ ----------- ------------ ---------- --------- CascadeFile.txt BlockBlob 7 text/plain 2021-04-24 05:35:24Z Hot

8단계: (선택 사항) 조건 편집

다른 PowerShell 창에서 Get-AzRoleAssignment 를 사용하여 추가한 역할 할당을 가져옵니다.

$testRa = Get-AzRoleAssignment -Scope $scope -RoleDefinitionName $roleDefinitionName -ObjectId $userObjectId조건을 편집합니다.

$condition = "((!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'} AND NOT SubOperationMatches{'Blob.List'})) OR (@Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<`$key_case_sensitive`$>] StringEquals 'Cascade' OR @Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<`$key_case_sensitive`$>] StringEquals 'Baker'))"조건과 설명을 초기화합니다.

$testRa.Condition = $condition $testRa.Description = "Read access to blobs with the tag Project=Cascade or Project=Baker"Set-AzRoleAssignment를 사용하여 역할 할당에 대한 조건을 업데이트합니다.

Set-AzRoleAssignment -InputObject $testRa -PassThru출력의 예는 다음과 같습니다.

RoleAssignmentId : /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microso ft.Authorization/roleAssignments/<roleAssignmentId> Scope : /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup> DisplayName : Chandra SignInName : chandra@contoso.com RoleDefinitionName : Storage Blob Data Reader RoleDefinitionId : 2a2b9908-6ea1-4ae2-8e65-a410df84e7d1 ObjectId : <userObjectId> ObjectType : User CanDelegate : False Description : Read access to blobs with the tag Project=Cascade or Project=Baker ConditionVersion : 2.0 Condition : ((!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'} AND NOT SubOperationMatches{'Blob.List'})) OR (@Resource[Microsoft.Storage/storageAccounts/blobServices/co ntainers/blobs/tags:Project<$key_case_sensitive$>] StringEquals 'Cascade' OR @Resource[Microsoft.S torage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEquals 'Baker'))

9단계: 리소스 정리

Remove-AzRoleAssignment를 사용하여 추가한 역할 할당 및 조건을 제거합니다.

Remove-AzRoleAssignment -ObjectId $userObjectId -RoleDefinitionName $roleDefinitionName -ResourceGroupName $resourceGroup만든 스토리지 계정을 삭제합니다.

만든 사용자를 삭제합니다.