Azure Synapse Analytics IP 방화벽 규칙

이 문서에서는 IP 방화벽 규칙을 설명하고 Azure Synapse Analytics에서 구성하는 방법을 설명합니다.

IP 방화벽 규칙

IP 방화벽 규칙은 각 요청이 시작된 IP 주소를 기준으로 하여 Azure Synapse 작업 영역에 대한 액세스 권한을 부여하거나 거부합니다. 작업 영역에 대한 IP 방화벽 규칙을 구성할 수 있습니다. 작업 영역 수준에서 구성된 IP 방화벽 규칙은 작업 영역의 모든 퍼블릭 엔드포인트(전용 SQL 풀, 서버리스 SQL 풀 및 개발)에 적용됩니다. IP 방화벽 규칙의 최대 개수는 128개로 제한됩니다. Azure 서비스 및 리소스에서 이 서버에 액세스하도록 허용 설정을 사용하도록 설정하면 작업 영역에 대한 단일 방화벽 규칙으로 계산됩니다.

IP 방화벽 규칙 만들기 및 관리

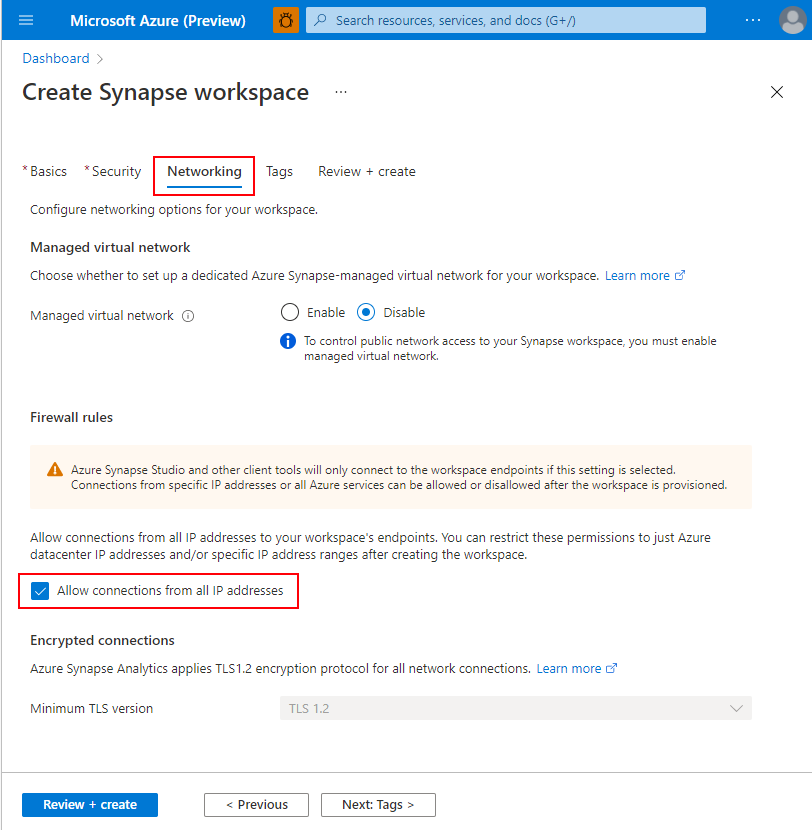

Azure Synapse 작업 영역에 IP 방화벽 규칙을 추가하는 방법에는 두 가지가 있습니다. 작업 영역에 IP 방화벽을 추가하려면 네트워킹을 선택하고, 작업 영역을 만드는 동안 모든 IP 주소에서 연결 허용을 선택합니다.

Important

이 기능은 Managed VNet에 연결되지 않은 Azure Synapse 작업 영역에서만 사용할 수 있습니다.

작업 영역을 만든 후에 Synapse 작업 영역에 IP 방화벽 규칙을 추가할 수도 있습니다. Azure Portal의 보안에서 방화벽을 선택합니다. 새 IP 방화벽 규칙을 추가하려면 이름, 시작 IP 및 끝 IP를 지정합니다. 완료되면 저장 을 선택합니다.

참고 항목

공용 네트워크 액세스 기능은 Azure Synapse Analytics 관리형 가상 네트워크에 연결된 Azure Synapse 작업 영역에서만 사용할 수 있습니다. 그러나 관리형 VNet과의 연결과 무관하게, Azure Synapse 작업 영역을 공용 네트워크에 열 수는 있습니다. 자세한 내용은 공용 네트워크 액세스를 참조하세요.

자체 네트워크에서 Azure Synapse에 연결

Synapse Studio를 사용하여 Synapse 작업 영역에 연결할 수 있습니다. SSMS(SQL Server Management Studio)를 사용하여 작업 영역의 SQL 리소스(전용 SQL 풀 및 서버리스 SQL 풀)에 연결할 수도 있습니다.

네트워크 및 로컬 컴퓨터의 방화벽이 TCP 포트 80, 443 및 1443에서 나가는 통신을 허용해야 합니다. 이러한 포트는 Synapse Studio에서 사용됩니다.

SSMS 및 Power BI와 같은 도구를 사용하여 연결하려면 TCP 포트 1433에서 나가는 통신을 허용해야 합니다. SSMS(데스크톱 애플리케이션)에서 사용하는 1433 포트입니다.

Azure Synapse 작업 영역 방화벽 관리

방화벽 관리에 대한 자세한 내용은 서버 수준 방화벽을 관리하기 위한 Azure SQL 설명서를 참조하세요. Azure Synapse는 서버 수준 IP 방화벽 규칙만 지원합니다. 데이터베이스 수준 방화벽 규칙은 지원하지 않습니다.

방화벽을 프로그래밍 방식으로 관리하는 방법에 대한 자세한 내용은 다음을 참조하세요.

다음 단계

- Azure Synapse 작업 영역 만들기

- 관리형 작업 영역 Virtual Network를 사용하여 Azure Synapse 작업 영역 만들기

- Azure Private Link 연결 문제 해결

- Azure 프라이빗 엔드포인트 연결 문제 해결

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기