공용 네트워크에 RDP Shortpath를 사용할 때 포트 범위 제한

기본값으로 공용 네트워크에 대한 RDP Shortpath는 임시 포트 범위(49152-65535)를 사용하여 서버와 클라이언트 간에 직접 경로를 설정합니다. 그러나 더 작고 예측 가능한 포트 범위를 사용하도록 세션 호스트를 구성할 수 있습니다.

포트 38300에서 39299로 더 작은 기본 범위를 설정하거나 사용할 고유한 포트 범위를 지정할 수 있습니다. 세션 호스트에서 사용하도록 설정되면 원격 데스크톱 클라이언트는 모든 연결에 대해 지정한 범위에서 임의로 포트를 선택합니다. 이 범위가 모두 사용되면 클라이언트는 기본 포트 범위(49152-65535)를 사용하도록 대체됩니다.

기본 및 풀 크기를 선택할 때 선택한 포트 수를 고려합니다. 범위는 1024~49151 사이여야 하며 그 이후에 임시 포트 범위가 시작됩니다.

필수 조건

Windows용 원격 데스크톱 클라이언트 버전 1.2.3488 이상을 실행하는 클라이언트 디바이스입니다. 현재 비 Windows 클라이언트는 지원되지 않습니다.

클라이언트와 세션 호스트 모두에 대한 인터넷 액세스. 세션 호스트에는 세션 호스트에서 인터넷으로의 아웃바운드 UDP 연결이 필요합니다. 방화벽 및 네트워크 보안 그룹을 구성하는 데 사용할 수 있는 자세한 내용은 RDP Shortpath에 대한 네트워크 구성을 참조하세요.

제한된 포트 범위 사용

공용 네트워크에 RDP Shortpath를 사용할 때 제한된 포트 범위를 사용하려면 AD(Active Directory) 도메인에 조인된 세션 호스트의 경우 도메인에서 중앙 집중식으로 사용하거나 Microsoft Entra ID에 조인된 세션 호스트의 경우 로컬로 그룹 정책을 사용할 수 있습니다.

Azure Virtual Desktop 관리 템플릿을 다운로드하고 .cab 파일 및 .zip 보관의 내용을 추출합니다.

그룹 정책을 도메인에서 중앙 집중식으로 구성할지 아니면 각 세션 호스트에 대해 로컬로 구성할지에 따라 다음을 수행합니다.

AD 도메인:

terminalserver-avd.admx 파일을 복사하여 도메인의 중앙 저장소(예:

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions)에 붙여넣습니다. 여기서 contoso.com은 도메인 이름입니다. 그런 다음 en-us\terminalserver-avd.adml 파일을en-us하위 폴더에 복사합니다.GPMC(그룹 정책 관리 콘솔)을 열고 세션 호스트를 대상으로 하는 정책을 만들거나 편집합니다.

로컬:

terminalserver-avd.admx 파일을 복사하여

%windir%\PolicyDefinitions에 붙여넣습니다. 그런 다음 en-us\terminalserver-avd.adml 파일을en-us하위 폴더에 복사합니다.세션 호스트에서 로컬 그룹 정책 편집기를 엽니다.

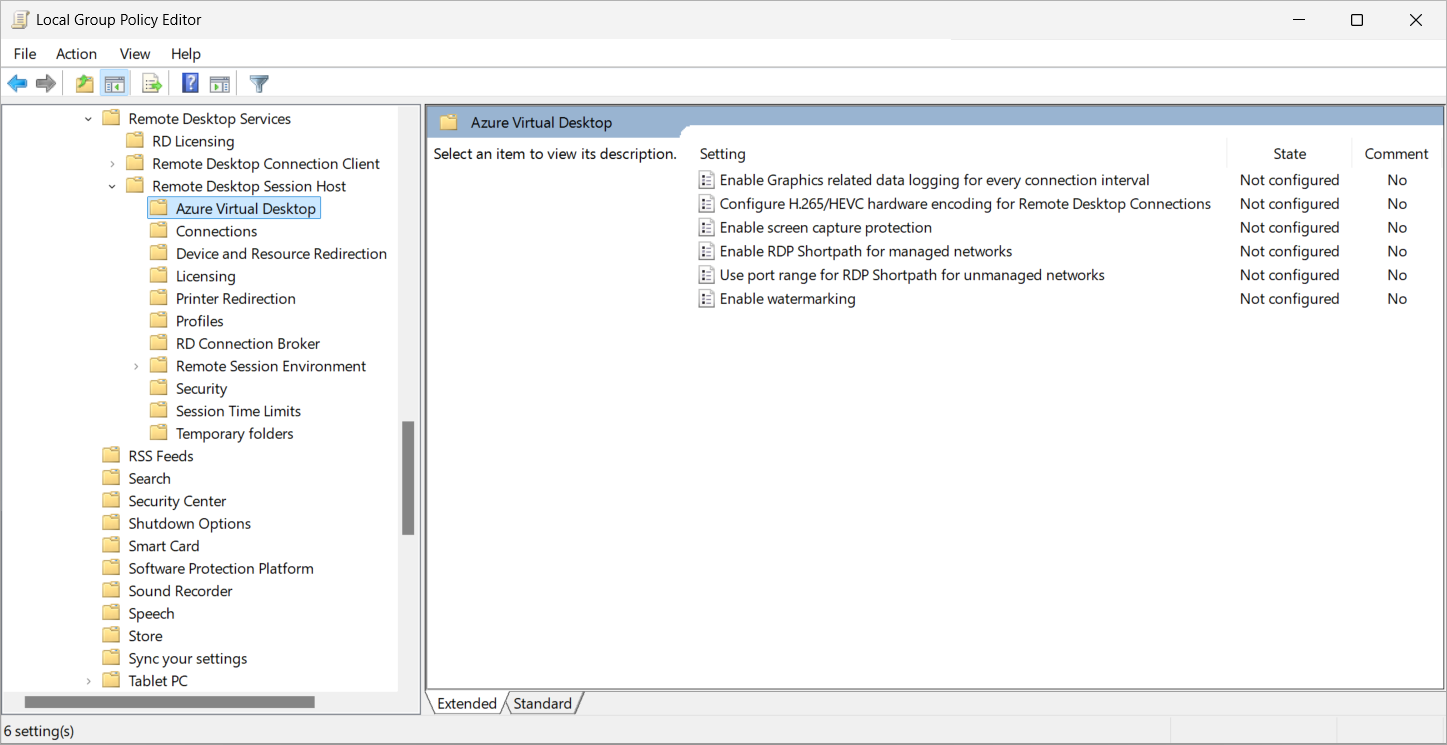

컴퓨터 구성>관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 세션 호스트>Azure Virtual Desktop으로 이동합니다. 다음 스크린샷과 같이 Azure Virtual Desktop에 대한 정책 설정이 표시되어야 합니다.

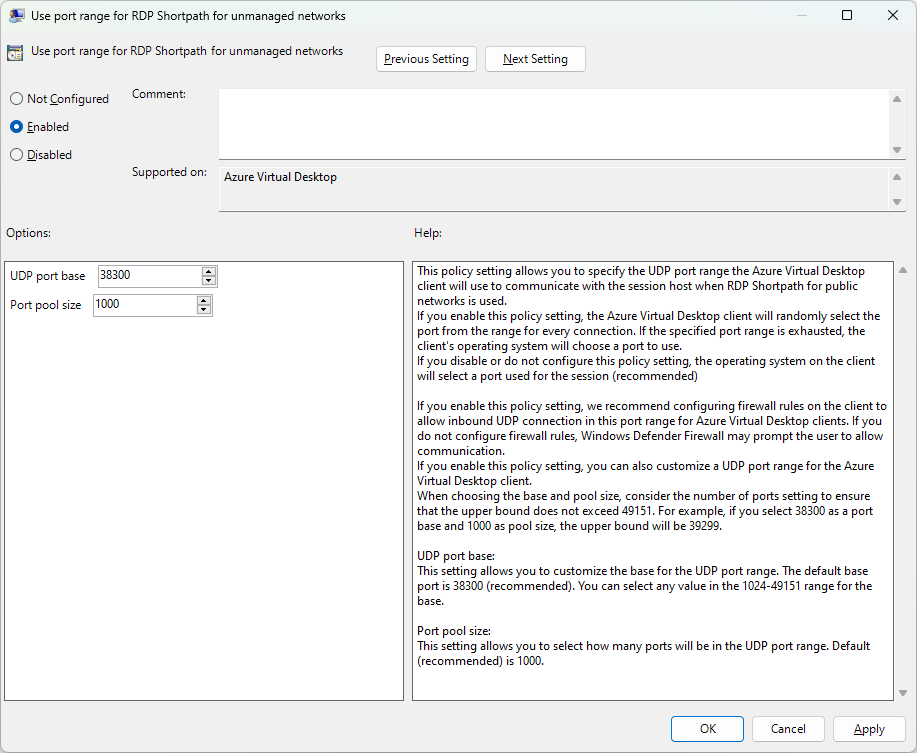

정책 설정 관리되지 않는 네트워크에 대해 RDP Shortpath에 포트 범위 사용을 열고 사용으로 설정합니다. UDP 기본 포트의 경우 범위를 시작할 포트 번호를 지정합니다. 포트 풀 크기의 경우 범위에 있을 순차 포트 수를 지정합니다. 예를 들어 UDP 기본 포트로 38300을 지정하고 포트 풀 크기로 1000을 지정하면 상위 포트 번호는 39299가 됩니다.