Azure의 기본 아웃 바운드 액세스

Azure에서 명시적인 아웃 바운드 연결을 사용 하지 않고 가상 네트워크에서 생성 된 가상 컴퓨터에는 기본 아웃 바운드 공용 IP 주소가 할당 됩니다. 이 IP 주소는 리소스에서 인터넷으로의 아웃 바운드 연결을 사용하도록 설정합니다. 이 액세스를 기본 아웃 바운드 액세스라고 합니다.

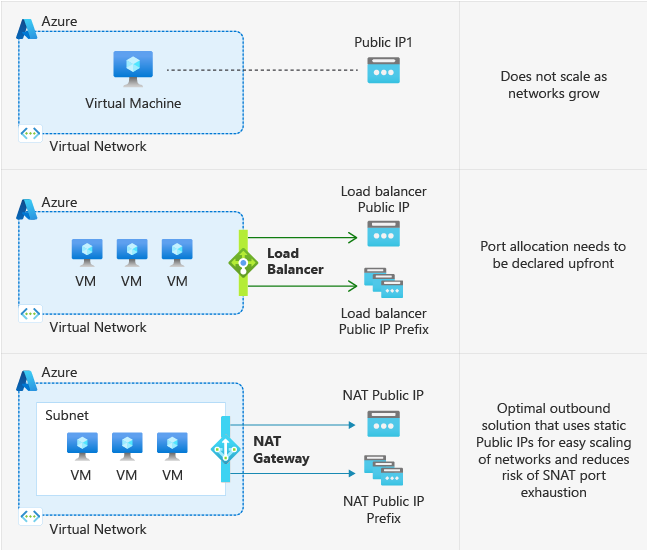

가상 머신에 대한 명시적 아웃바운드 연결의 예는 다음과 같습니다.

NAT 게이트웨이에 연결된 서브넷 내에서 생성됩니다.

아웃바운드 규칙이 정의된 표준 부하 분산 장치의 백 엔드 풀에 배포됩니다.

기본 공용 부하 분산 장치의 백 엔드 풀에 배포됩니다.

공용 IP 주소가 있는 가상 머신은 명시적으로 연결됩니다.

기본 아웃 바운드 액세스는 어떻게 제공되나요?

액세스에 사용 되는 공용 IPv4 주소를 기본 아웃 바운드 액세스 IP라고 합니다. 이 IP는 암시적이며 Microsoft에 속합니다. 이 IP 주소는 변경될 수 있으며 프로덕션 워크 로드에 의존하지 않는 것이 좋습니다.

기본 아웃 바운드 액세스를 제공 하는 경우는 언제인가요?

Azure에 가상 머신을 배포하고 명시적인 아웃바운드 연결이 없는 경우 기본 아웃바운드 액세스 IP가 할당됩니다.

Important

2025년 9월 30일에 새 배포에 대한 기본 아웃바운드 액세스가 사용 중지됩니다. 자세한 내용은 공식 공지를 참조하세요. 다음 섹션에서 설명하는 명시적 연결 형식 중 하나를 사용하는 것이 좋습니다.

기본 아웃바운드 액세스를 사용하지 않도록 설정하는 것이 권장되는 이유는 무엇인가요?

기본적으로 보안 적용

- 기본적으로 제로 트러스트 네트워크 보안 원칙을 사용하여 인터넷에 가상 네트워크를 열지 않는 것이 좋습니다.

명시적 및 암시적

- 가상 네트워크의 리소스에 대한 액세스 권한을 부여 하는 경우 암시적이 아닌 명시적 연결 메서드를 사용하는 것이 좋습니다.

IP 주소 손실

- 고객은 기본 아웃바운드 액세스 IP를 소유하지 않습니다. 이 IP는 변경될 수 있으며, 이에 대한 종속성이 있으면 나중에 문제가 발생할 수 있습니다.

기본 아웃바운드 액세스를 사용할 때 작동하지 않는 구성의 몇 가지 예는 다음과 같습니다.

- 동일한 VM에 여러 NIC가 있는 경우 기본 아웃바운드 IP는 모든 NIC에서 일관되게 동일하지 않습니다.

- 가상 머신 확장 집합을 확장/축소할 때 개별 인스턴스에 할당된 기본 아웃바운드 IP는 변경 및 변경할 수 있습니다.

- 마찬가지로 기본 아웃바운드 IP는 Virtual Machine Scale Set의 VM 인스턴스 간에 일관되거나 연속되지 않습니다.

퍼블릭 연결의 명시적 방법으로 전환하고 기본 아웃바운드 액세스를 사용하지 않도록 설정하려면 어떻게 해야 하나요?

기본 아웃 바운드 액세스를 해제하는 방법에는 여러 가지가 있습니다. 다음 섹션에서는 사용 가능한 옵션에 대해 설명합니다.

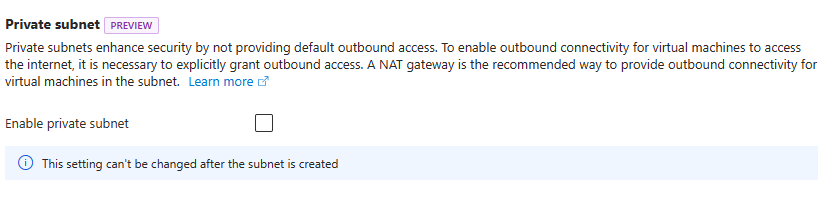

프라이빗 서브넷 매개 변수 활용(공개 미리 보기)

Important

프라이빗 서브넷은 현재 공개 미리 보기 단계에 있습니다. 이 미리 보기 버전은 서비스 수준 계약 없이 제공되며 프로덕션 워크로드에는 사용하지 않는 것이 좋습니다. 특정 기능이 지원되지 않거나 기능이 제한될 수 있습니다. 자세한 내용은 Microsoft Azure Preview에 대한 추가 사용 약관을 참조하세요.

프라이빗으로 서브넷을 만들면 서브넷의 모든 가상 머신이 기본 아웃바운드 액세스를 활용하여 공개 끝점에 연결할 수 없습니다.

프라이빗 서브넷을 만드는 매개 변수는 서브넷을 만드는 동안에만 설정할 수 있습니다.

프라이빗 서브넷의 VM은 명시적 아웃바운드 연결을 사용하여 인터넷에 계속 액세스할 수 있습니다.

참고 항목

명시적 송신 방법(예: Windows 정품 인증 및 Windows 업데이트)이 없으면 프라이빗 서브넷의 가상 머신에서 특정 서비스가 작동하지 않습니다.

프라이빗 서브넷 기능 추가

- Azure Portal에서 아래와 같이 Virtual Network 환경 만들기의 일부로 서브넷을 만들 때 프라이빗 서브넷을 사용하도록 설정하는 옵션이 선택되어 있는지 확인합니다.

PowerShell을 사용하는 경우 New-AzVirtualNetworkSubnetConfig를 사용하여 서브넷을 만들 때

DefaultOutboundAccess옵션을 사용하고 "$false"를 선택합니다.CLI를 사용하는 경우 az network vnet subnet create를 사용하여 서브넷을 만들 때

--default-outbound옵션을 사용하고 "false"를 선택합니다.Azure Resource Manager 템플릿을 사용하여

defaultOutboundAccess매개 변수 값을 "false"로 설정합니다.

프라이빗 서브넷 제한 사항

Windows를 포함하여 가상 머신 운영 체제를 활성화/업데이트하는 데 활용하려면 명시적 아웃바운드 연결 방법이 있어야 합니다.

위임된 서브넷은 Private으로 표시할 수 없습니다.

기존 서브넷은 현재 Private으로 변환할 수 없습니다.

업스트림 방화벽/네트워크 가상 어플라이언스로 트래픽을 보내는 기본 경로(0/0)가 있는 UDR(사용자 정의 경로)을 사용하는 구성에서 이 경로를 우회하는 모든 트래픽(예: 서비스 태그가 지정된 대상)은 프라이빗 서브넷에서 중단됩니다.

명시적인 아웃 바운드 연결 방법을 추가합니다.

NAT 게이트웨이를 가상 머신의 서브넷에 연결합니다.

구성된 아웃바운드 규칙과 표준 Load Balancer를 연결합니다.

표준 공용 IP를 가상 머신의 네트워크 인터페이스에 연결합니다(네트워크 인터페이스가 여러 개 있는 경우 표준 공용 IP가 있는 단일 NIC를 사용하면 가상 머신에 대한 기본 아웃바운드 액세스가 방지됨).

Virtual Machine Scale Sets에 대해 유연한 오케스트레이션 모드 사용

- 유연한 확장 집합은 기본적으로 안전합니다. 유연한 확장 집합을 통해 만든 인스턴스에는 연결된 기본 아웃바운드 액세스 IP가 없으므로 명시적 아웃바운드 메서드가 필요합니다. 자세한 내용은 Virtual Machine Scale Sets에 대한 유연한 오케스트레이션 모드를 참조하세요.

Important

부하 분산 장치 백 엔드 풀이 IP 주소로 구성된 경우 지속적인 알려진 문제로 인해 기본 아웃바운드 액세스를 사용합니다. 기본적으로 안전한 구성 및 까다로운 아웃바운드 요구 사항이 있는 애플리케이션의 경우 부하 분산 장치의 백 엔드 풀에 있는 VM에 NAT 게이트웨이를 연결하여 트래픽을 보호합니다. 기존 알려진 문제에 대한 자세한 내용을 참조하세요.

아웃 바운드 액세스가 필요한 경우 권장 되는 방법은 무엇인가요?

NAT 게이트웨이는 명시적인 아웃 바운드 연결을 사용하는 것이 좋습니다. 방화벽을 사용하여 이 액세스를 제공할 수도 있습니다.

제약 조건

Windows 정품 인증 및 Windows 업데이트 공용 연결이 필요합니다. 명시적 형태의 퍼블릭 아웃바운드 연결을 설정하는 것이 좋습니다.

기본 아웃 바운드 액세스 IP는 조각화 된 패킷을 지원하지 않습니다.

기본 아웃바운드 액세스 IP는 ICMP ping을 지원하지 않습니다.

다음 단계

Azure의 아웃 바운드 연결 및 Azure NAT Gateway에 대한 자세한 내용은 다음을 참조하세요.