P2S 사용자 VPN OpenVPN 프로토콜 연결을 위한 Microsoft Entra 테넌트 구성

Virtual WAN User VPN(지점 및 사이트 간)을 사용하여 VNet에 연결할 때 사용할 프로토콜을 선택할 수 있습니다. 사용하는 프로토콜에 따라 사용 가능한 인증 옵션이 결정됩니다. OpenVPN 프로토콜을 사용하는 경우 Microsoft Entra 인증은 사용할 수 있는 인증 옵션 중 하나입니다. 이 문서는 OpenVPN 인증을 사용하여 Virtual WAN 사용자 VPN(지점 및 사이트 간)용 Microsoft Entra 테넌트를 구성하는 데 도움이 됩니다.

참고 항목

Microsoft Entra ID 인증은 OpenVPN® 프로토콜 연결에 대해서만 지원되며 Azure VPN Client가 필요합니다.

1. Microsoft Entra 테넌트 만들기

Microsoft Entra 테넌트가 있는지 확인합니다. Microsoft Entra 테넌트가 없는 경우 새 테넌트 만들기 문서의 단계에서 테넌트를 만들 수 있습니다.

- 조직 이름

- 초기 도메인 이름

2. Microsoft Entra 테넌트 사용자 만들기

새로 만들어진 Microsoft Entra 테넌트에 두 개의 계정을 만듭니다. 단계는 새 사용자 추가 또는 삭제를 참조하세요.

- 전역 관리자 계정

- 사용자 계정

전역 관리자 계정은 Azure VPN 앱 등록에 대한 동의 허용에 사용됩니다. 사용자 계정을 사용하여 OpenVPN 인증을 테스트할 수 있습니다.

계정 중 하나에 전역 관리자 역할을 할당합니다. 단계는 Microsoft Entra ID를 사용하여 사용자에게 관리자 및 비관리자 역할 할당을 참조하세요.

3. Azure VPN 앱 등록에 대한 동의 부여

전역 관리자 역할이 할당된 사용자로 Azure Portal에 로그인합니다.

다음으로 조직에 대한 관리자 동의를 부여합니다. 이렇게 하면 Azure VPN 애플리케이션이 로그인하여 사용자 프로필을 읽을 수 있습니다. 브라우저의 주소 표시줄에서 배포 위치와 관련된 URL을 복사하여 붙여넣습니다.

공공 사업

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consent21Vianet에서 운영하는 Microsoft Azure

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consent참고 항목

동의를 제공하기 위해 Microsoft Entra 테넌트의 기본이 아닌 전역 관리자 계정을 사용하는 경우 URL에서 "common"을 Microsoft Entra 테넌트 ID로 바꿉니다. 다른 특정 경우에도 "common"을 테넌트 ID로 바꾸어야 할 수도 있습니다. 테넌트 ID를 찾는 데 도움이 필요하면 Microsoft Entra 테넌트 ID를 찾는 방법을 참조하세요.

메시지가 표시되면 전역 관리자 역할이 있는 계정을 선택합니다.

요청된 사용 권한 페이지에서 수락을 선택합니다.

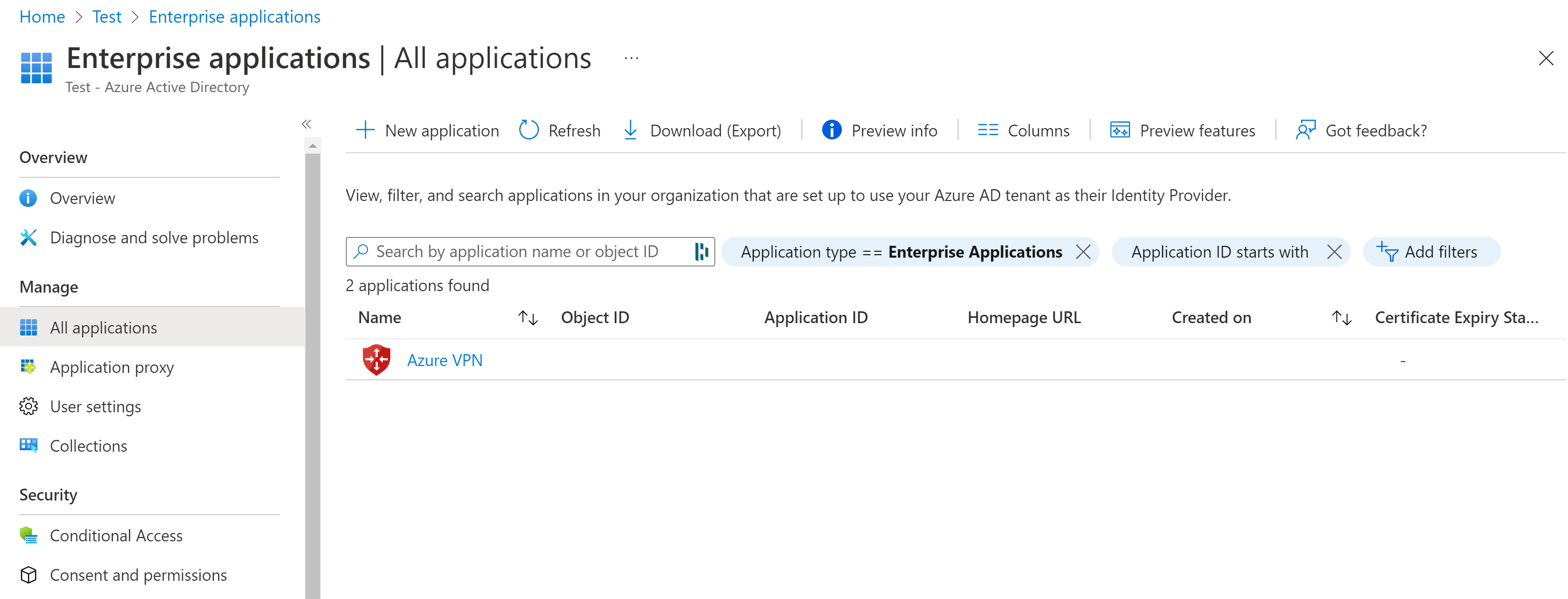

Microsoft Entra ID로 이동합니다. 왼쪽 창에서 엔터프라이즈 애플리케이션을 클릭합니다. Azure VPN이 나열됩니다.

다음 단계

Microsoft Entra 인증을 사용하여 가상 네트워크에 연결하려면 사용자 VPN 구성을 만들고 이를 가상 허브에 연결해야 합니다. Azure에 대한 지점 및 사이트 간 연결을 위한 Microsoft Entra 인증 구성을 참조하세요.