이 문서는 프레미스 간 연결 및 VNet 간 연결을 위한 고가용성 게이트웨이 연결을 설계하는 방법을 이해하는 데 도움이 됩니다.

VPN 게이트웨이 중복 정보

모든 Azure VPN 게이트웨이는 기본적으로 활성 대기 구성의 두 인스턴스로 구성됩니다. 활성 인스턴스에 발생하는 계획된 유지 관리 또는 계획되지 않은 중단의 경우 대기 인스턴스는 자동으로 인계(장애 조치)하고 S2S VPN 또는 VNet-VNet 연결을 다시 시작합니다. 스위치 오버로 짧은 중단이 발생합니다. 계획된 유지 관리의 경우 10-15초 내에 연결을 복원해야 합니다. 계획되지 않은 문제의 경우 연결을 복구하는 데 더 오래 걸리며 최악의 경우 1~3분 정도 걸립니다. 게이트웨이에 대한 P2S VPN 클라이언트 연결의 경우 P2S 연결의 연결이 끊어지고 사용자가 클라이언트 컴퓨터에서 다시 연결해야 합니다.

고가용성 프레미스 간 연결

프레미스 간 연결에 더 나은 가용성을 제공하려면 다음과 같은 몇 가지 옵션을 사용할 수 있습니다.

- 다중 온-프레미스 VPN 디바이스

- 활성-활성 Azure VPN Gateway

- 둘의 조합

여러 온-프레미스 VPN 디바이스

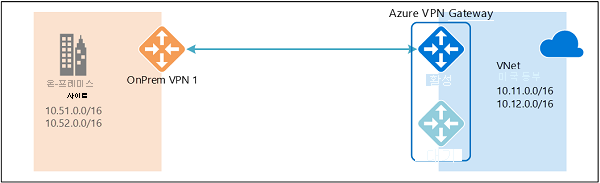

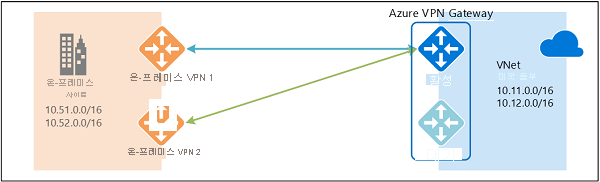

다음 다이어그램에 표시된 대로 다중 VPN 디바이스를 사용하여 온-프레미스 네트워크에서 Azure VPN Gateway에 연결할 수 있습니다.

이 구성은 동일한 위치에 있는 동일한 Azure VPN Gateway에서 온-프레미스 디바이스에 여러 활성 터널을 제공합니다. 이 구성에서 Azure VPN Gateway는 여전히 활성 대기 모드이므로 동일한 장애 조치(failover) 동작과 짧은 중단이 계속 발생합니다. 그러나 이 구성은 온-프레미스 네트워크 및 VPN 디바이스의 오류 또는 중단을 방지합니다.

요구 사항 및 제약 조건은 다음과 같습니다.

- VPN 디바이스에서 Azure에 여러 S2S VPN 연결을 만들어야 합니다. 동일한 온-프레미스 네트워크에서 Azure로 여러 VPN 디바이스를 연결하는 경우 각 VPN 디바이스에 대해 하나의 로컬 네트워크 게이트웨이를 만들고, Azure VPN 게이트웨이에서 각 로컬 네트워크 게이트웨이로 하나의 연결을 만듭니다.

- VPN 디바이스에 해당하는 로컬 네트워크 게이트웨이는 "GatewayIpAddress" 속성에 고유한 공용 IP 주소가 있어야 합니다.

- BGP가 이 구성에 필요합니다. VPN 디바이스를 나타내는 각 로컬 네트워크 게이트웨이에는 "BgpPeerIpAddress" 속성에 지정된 고유한 BGP 피어링 IP 주소가 있어야 합니다.

- BGP를 사용하여 동일한 온-프레미스 네트워크 접두사와 동일한 접두사를 Azure VPN Gateway에 보급합니다. 트래픽은 이러한 터널을 통해 동시에 전달됩니다.

- ECMP(같은 비용 다중 경로 라우팅)를 사용해야 합니다.

- 각 연결은 Azure VPN 게이트웨이에 대한 터널의 최대 수를 계산합니다. 터널, 연결 및 처리량에 대한 최신 정보는 VPN Gateway 설정을 참조하세요.

활성–활성 VPN Gateway

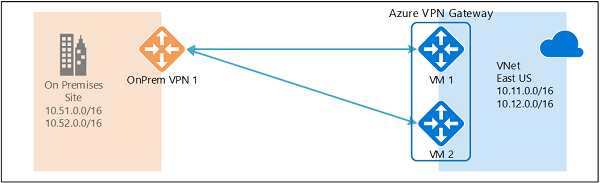

활성-활성 모드 구성에서 Azure VPN Gateway를 만들 수 있습니다. 활성-활성 모드에서 게이트웨이 VM의 두 인스턴스는 다음 다이어그램과 같이 온-프레미스 VPN 디바이스에 S2S VPN 터널을 설정합니다.

이 구성에서 각 Azure 게이트웨이 인스턴스에는 고유한 공용 IP 주소가 있으며, 각 인스턴스는 로컬 네트워크 게이트웨이 및 연결에 지정된 온-프레미스 VPN 디바이스에 대한 IPsec/IKE S2S VPN 터널을 설정합니다. 두 VPN 터널은 실제로 동일한 연결의 일부입니다. 온-프레미스 VPN 디바이스를 구성하여 두 개의 해당 Azure VPN 게이트웨이 공용 IP 주소에 두 개의 S2S VPN 터널을 허용하거나 설정해야 합니다.

Azure 게이트웨이 인스턴스는 활성-활성 구성에 있으므로 온-프레미스 VPN 디바이스가 다른 터널보다 하나의 터널을 선호할 수 있더라도 Azure 가상 네트워크에서 온-프레미스 네트워크로의 트래픽은 두 터널을 통해 동시에 라우팅됩니다. 단일 TCP 또는 UDP 흐름의 경우 Azure는 온-프레미스 네트워크로 패킷을 보낼 때 동일한 터널을 사용하려고 합니다. 그러나 온-프레미스 네트워크는 다른 터널을 사용하여 Azure로 패킷을 보낼 수 있습니다.

계획된 유지 관리 또는 계획되지 않은 이벤트가 하나의 게이트웨이 인스턴스에서 발생한 경우 해당 인스턴스에서 온-프레미스 VPN 디바이스로의 IPsec 터널의 연결을 끊습니다. 트래픽이 다른 활성 IPsec 터널로 전환되도록 VPN 디바이스에 대한 해당 경로를 제거하거나 자동으로 제거해야 합니다. Azure 쪽에서 전환은 영향을 받는 인스턴스에서 활성 인스턴스로 자동으로 수행됩니다.

이중 중복: Azure와 온-프레미스 네트워크에 대한 활성-활성 VPN Gateway

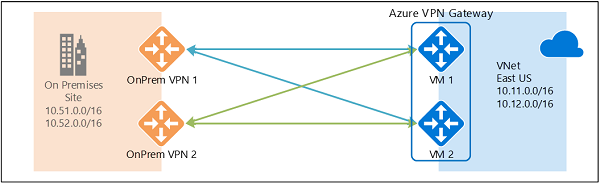

가장 신뢰할 수 있는 옵션은 다음 다이어그램에 표시된 대로 네트워크와 Azure 모두에 대한 활성-활성 게이트웨이를 결합하는 것입니다.

이 유형의 구성에서는 활성-활성 구성에서 Azure VPN Gateway를 설정합니다. 두 개의 로컬 네트워크 게이트웨이와 두 개의 온-프레미스 VPN 디바이스에 대한 두 개의 연결을 만듭니다. 그 결과, Azure 가상 네트워크 및 온-프레미스 네트워크 간에 4개 IPsec 터널의 전체 메시 연결이 생성됩니다.

모든 게이트웨이 및 터널은 Azure 쪽에서 활성화되므로 각 TCP 또는 UDP 흐름이 Azure 쪽에서 동일한 터널 또는 경로를 따르지만 트래픽은 동시에 4개 터널 간에 분산됩니다. 트래픽을 분산하면 IPsec 터널을 통해 약간 더 나은 처리량을 볼 수 있습니다. 그러나 이 구성의 주요 목표는 고가용성입니다. 트래픽 확산의 통계적 특성으로 인해 다양한 애플리케이션 트래픽 조건이 집계 처리량에 어떤 영향을 미칠 수 있는지에 대한 측정값을 제공하기가 어렵습니다.

이 토폴로지는 온-프레미스 VPN 디바이스 쌍을 지원하기 위해 두 개의 로컬 네트워크 게이트웨이와 두 개의 연결이 필요하며, BGP는 동일한 온-프레미스 네트워크에 대한 두 연결에서 동시 연결을 허용해야 합니다. 이러한 요구 사항은 다중 온-프레미스 VPN 디바이스 시나리오와 동일합니다.

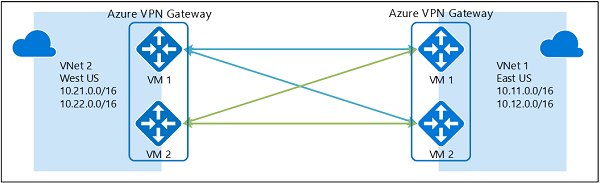

고가용성 VNet 간 연결

또한 동일한 활성-활성 구성은 Azure VNet 간 연결에 적용할 수 있습니다. 각 가상 네트워크에 대해 활성-활성 VPN 게이트웨이를 만든 다음 함께 연결하여 두 VNet 간에 4개 터널의 동일한 전체 메시 연결을 형성할 수 있습니다. 다음 다이어그램에 이러한 연결이 나와 있습니다.

이 유형의 구성은 계획된 유지 관리 이벤트에 대해 두 가상 네트워크 간에 항상 한 쌍의 터널이 있는지 확인하여 가용성을 더욱 향상합니다. 크로스-프레미스 연결에 대해 동일한 토폴로지에서 두 개의 연결이 필요하지만 이 예제의 VNet 간 토폴로지는 각 게이트웨이에 대해 하나의 연결만 필요합니다. VNet-VNet 연결을 통해 전송 라우팅이 필요하지 않은 경우 BGP는 선택 사항입니다.

다음 단계

Azure Portal 또는 PowerShell을 사용하여 활성-활성 VPN 게이트웨이를 구성합니다.