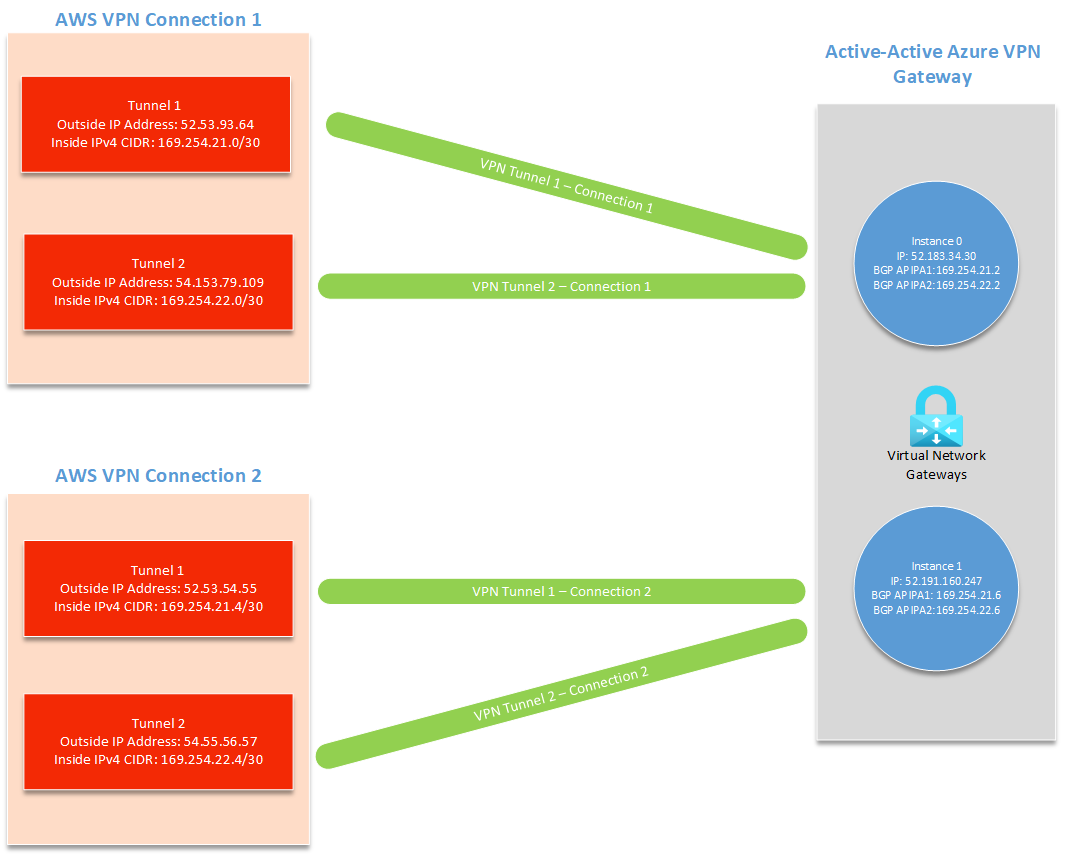

이 문서에서는 Azure와 AWS(Amazon Web Services) 간의 BGP 지원 연결 설정을 안내합니다. BGP 및 활성-활성 지원 Azure VPN 게이트웨이와 2개의 사이트 간 연결이 있는 AWS 가상 프라이빗 게이트웨이를 사용합니다.

아키텍처

이 설정에서는 다음 리소스를 만듭니다.

Azure

- 가상 네트워크 1개

- 활성-활성 및 BGP 지원 가상 네트워크 게이트웨이 1개

- 로컬 네트워크 게이트웨이 4개

- 사이트 간 연결 4개

AWS

- VPC(Virtual Private Cloud) 1개

- 가상 개인 게이트웨이 1개

- 고객 게이트웨이 2개

- 사이트 간 연결 2개, 각각에 터널 2개(총 4개의 터널)

AWS의 사이트 간 연결에는 각각 자체 외부 IP 주소와 내부 IPv4 CIDR(BGP APIPA에 사용)가 있는 터널이 2개 있습니다. 활성-수동 VPN 게이트웨이는 1개의 사용자 지정 BGP APIPA만 지원합니다. 여러 AWS 터널에 연결하려면 Azure VPN 게이트웨이에서 활성-활성을 사용해야 합니다.

AWS 쪽에서는 2개의 Azure VPN 게이트웨이 인스턴스 각각에 대해 고객 게이트웨이 및 사이트 간 연결을 만듭니다(총 4개의 나가는 터널). Azure에서 이 4개의 AWS 터널을 수신하려면 4개의 로컬 네트워크 게이트웨이와 4개의 연결을 만들어야 합니다.

BGP APIPA 주소 선택

자습서 전체에서 BGP APIPA 구성에 대해 다음 값을 사용할 수 있습니다.

| 터널 | Azure 사용자 지정 Azure APIPA BGP IP 주소 | AWS BGP 피어 IP 주소 | AWS 내부 IPv4 CIDR |

|---|---|---|---|

| AWS Tunnel 1 ~ Azure Instance 0 | 169.254.21.2 | 169.254.21.1 | 169.254.21.0/30 |

| AWS Tunnel 2 ~ Azure Instance 0 | 169.254.22.2 | 169.254.22.1 | 169.254.22.0/30 |

| AWS Tunnel 1 ~ Azure Instance 1 | 169.254.21.6 | 169.254.21.5 | 169.254.21.4/30 |

| AWS Tunnel 2 ~ Azure Instance 1 | 169.254.22.6 | 169.254.22.5 | 169.254.22.4/30 |

사용자 지정 APIPA 주소를 설정할 수도 있습니다. AWS는 각 터널에 대해 169.254.0.0/16의 APIPA 범위에 /30 내부 IPv4 CIDR이 필요합니다. 또한 이 CIDR은 169.254.21.0에서 169.254.22.255 사이의 VPN용 Azure 예약 APIPA 범위에 있어야 합니다. AWS는 CIDR 내에서 /30의 첫 번째 IP 주소를 사용하고 Azure는 두 번째 IP 주소를 사용합니다. 즉, AWS /30 CIDR에 2개의 IP 주소를 위한 공간을 예약해야 합니다.

예를 들어 AWS Inside IPv4 CIDR 을 169.254.21.0/30으로 설정하면 AWS는 BGP IP 주소 169.254.21.1을 사용하고 Azure는 IP 주소 169.254.21.2를 사용합니다.

중요

- APIPA 주소는 온-프레미스 VPN 디바이스와 연결된 모든 Azure VPN 게이트웨이 간에 겹치지 않아야 합니다.

- VPN 게이트웨이에서 여러 APIPA BGP 피어 주소를 구성하도록 선택하는 경우 선택한 해당 IP 주소로 모든 연결 개체를 구성해야 합니다. 이렇게 하지 않으면 모든 연결은 IP 수에 관계없이 목록의 첫 번째 APIPA IP 주소를 사용합니다.

필수 조건

활성 구독이 있는 Azure 계정과 AWS 계정이 모두 있어야 합니다. Azure 구독이 아직 없는 경우 MSDN 구독자 혜택을 활성화하거나 무료 계정에 등록할 수 있습니다.

1부: Azure에서 활성-활성 VPN 게이트웨이 만들기

VNet 만들기

가상 네트워크를 만듭니다. 사이트 간 자습서를 참조하여 단계를 확인할 수 있습니다.

이 연습에서는 다음 예제 값을 사용합니다.

- 구독: 구독이 2개 이상 있는 경우 올바른 구독을 사용 중인지 확인합니다.

- 리소스 그룹: TestRG1

- 이름: VNet1

- 위치: 미국 동부

- IPv4 주소 공간: 10.1.0.0/16

- 서브넷 이름: FrontEnd

- 서브넷 주소 범위: 10.1.0.0/24

BGP 지원 활성-활성 VPN 게이트웨이 만들기

이 섹션에서는 이중 활성 VPN 게이트웨이를 만듭니다. 사이트 간 자습서를 참조하여 단계를 확인할 수 있습니다.

이 연습에서는 다음 예제 값을 사용합니다.

이름: VNet1GW

지역: 미국 동부

게이트웨이 유형: VPN

VPN 유형: 경로 기반

SKU: VpnGw2AZ

세대: Generation2

가상 네트워크: VNet1

게이트웨이 서브넷 주소 범위: 10.1.1.0/24

공용 IP 주소: 새로 만들기

공용 IP 주소 이름: VNet1GWpip

가용성 영역: 영역 중복

활성-활성 모드 사용: 사용

두 번째 공용 IP 주소: 새로 만들기

공용 IP 주소 2 이름: VNet1GWpip2

가용성 영역: 영역 중복

BGP 값: BGP를 구성할 때 다음 설정에 주의하세요.

BGP 구성 섹션을 표시하려면 BGP 구성에서 사용을 선택합니다.

ASN(자율 시스템 번호)을 입력합니다. 이 ASN은 AWS에서 사용하는 ASN과 달라야 합니다.

- 예: 65000

두 번째 사용자 지정 Azure APIPA BGP IP 주소에 2개의 주소를 추가합니다. 선택한 APIPA 구성에서 AWS Tunnel 1 ~ Azure Instance 0 및 AWS Tunnel 2 ~ Azure Instance 0을 위한 IP 주소를 포함합니다. 두 번째 입력은 첫 번째 APIPA BGP IP 주소를 추가한 후에만 나타납니다.

- 예: 169.254.21.2, 169.254.22.2

두 번째 사용자 지정 Azure APIPA BGP IP 주소에 2개의 주소를 추가합니다. 선택한 APIPA 구성에서 AWS Tunnel 1 ~ Azure Instance 1 및 AWS Tunnel 2 ~ Azure Instance 1을 위한 IP 주소를 포함합니다. 두 번째 입력은 첫 번째 APIPA BGP IP 주소를 추가한 후에만 나타납니다.

- 예: 169.254.21.6, 169.254.22.6

검토 + 만들기를 선택하여 유효성 검사를 실행합니다. 유효성 검사를 통과하면 만들기를 선택하여 VPN 게이트웨이를 배포합니다. 종종 선택한 게이트웨이 SKU에 따라 게이트웨이를 만드는 데 45분 이상 걸릴 수 있습니다. 배포 상태는 게이트웨이에 대한 개요 페이지에서 확인할 수 있습니다.

게이트웨이에 할당된 공용 IP 주소를 보려면 포털에서 가상 네트워크 게이트웨이로 이동하여 설정 -> 속성으로 이동합니다.

2부: AWS에서 VPN 게이트웨이에 연결

이 섹션에서는 AWS에서 Azure VPN 게이트웨이에 연결합니다. 업데이트된 지침은 항상 공식 AWS 설명서를 참조하세요.

VPC 만들기

다음 값과 최신 AWS 설명서를 사용하여 VPC를 만듭니다.

- 이름: VPC1

- CIDR 블록: 10.2.0.0/16

CIDR 블록이 Azure에서 만든 가상 네트워크와 겹치지 않는지 확인합니다.

가상 개인 게이트웨이 만들기

다음 값과 최신 AWS 설명서를 사용하여 가상 프라이빗 게이트웨이를 만듭니다.

- 이름: AzureGW

- ASN: Amazon 기본 ASN(64512)

- VPC: VPC1에 연결됨

사용자 지정 ASN을 사용하기로 선택한 경우 Azure에서 사용한 ASN과 다른지 확인하세요.

경로 전파 사용

최신 AWS 설명서를 사용하여 가상 프라이빗 게이트웨이에서 경로 전파를 사용합니다.

고객 게이트웨이 만들기

다음 값과 최신 AWS 설명서를 사용하여 2개의 고객 게이트웨이를 만듭니다.

고객 게이트웨이 1 설정:

- 이름: ToAzureInstance0

- 라우팅: 동적

- BGP ASN: 65000(Azure VPN 게이트웨이의 ASN)

- IP 주소: Azure VPN 게이트웨이의 첫 번째 공용 IP 주소

고객 게이트웨이 2 설정:

- 이름: ToAzureInstance1

- 라우팅: 동적

- BGP ASN: 65000(Azure VPN 게이트웨이의 ASN)

- IP 주소: Azure VPN 게이트웨이의 두 번째 공용 IP 주소

가상 네트워크 게이트웨이의 구성 섹션에서 Azure의 공용 IP 주소 및 두 번째 공용 IP 주소를 찾을 수 있습니다.

사이트 간 VPN 연결 만들기

다음 값과 최신 AWS 설명서를 사용하여 2개의 사이트 간 VPN 연결을 만듭니다.

사이트 간 연결 1 설정:

- 이름: ToAzureInstance0

- 대상 게이트웨이 유형:가상 프라이빗 게이트웨이

- 가상 프라이빗 게이트웨이: AzureGW

- 고객 게이트웨이: 기존

- 고객 게이트웨이: ToAzureInstance0

- 라우팅 옵션: 동적(BGP 필요)

- 로컬 IPv4 네트워크 CIDR: 0.0.0.0/0

- 터널 내부 IP 버전: IPv4

- 터널 1용 내부 IPv4 CIDR: 169.254.21.0/30

- Tunnel 1용 미리 공유한 키: 보안 키 선택

- 터널 2용 내부 IPv4 CIDR: 169.254.22.0/30

- Tunnel 2용 미리 공유한 키: 보안 키 선택

- 시작 작업: 시작

사이트 간 연결 2 설정:

- 이름: ToAzureInstance1

- 대상 게이트웨이 유형:가상 프라이빗 게이트웨이

- 가상 프라이빗 게이트웨이: AzureGW

- 고객 게이트웨이: 기존

- 고객 게이트웨이: ToAzureInstance1

- 라우팅 옵션: 동적(BGP 필요)

- 로컬 IPv4 네트워크 CIDR: 0.0.0.0/0

- 터널 내부 IP 버전: IPv4

- 터널 1용 내부 IPv4 CIDR: 169.254.21.4/30

- Tunnel 1용 미리 공유한 키: 보안 키 선택

- 터널 2용 내부 IPv4 CIDR: 169.254.22.4/30

- Tunnel 2용 미리 공유한 키: 보안 키 선택

- 시작 작업: 시작

두 연결 모두에 대한 터널 1용 내부 IPv4 CIDR 및 터널 2용 내부 IPv4 CIDR은 선택한 APIPA 구성을 참조하세요.

3부: Azure에서 AWS 고객 게이트웨이에 연결

그 다음, AWS 터널을 Azure에 연결합니다. 4개의 터널 각각에 대해 로컬 네트워크 게이트웨이와 사이트 간 연결이 모두 있습니다.

중요한

각각의 외부 IP 주소를 사용하여 4개의 AWS 터널 각각에 대해 다음 섹션을 반복합니다.

로컬 네트워크 게이트웨이 만들기

이러한 지침을 반복하여 각 로컬 네트워크 게이트웨이를 만듭니다.

Azure Portal에서 Marketplace의 로컬 네트워크 게이트웨이 리소스로 이동하고 만들기를 선택합니다.

가상 네트워크 게이트웨이를 만드는 데 사용한 것과 동일한 구독, 리소스 그룹 및 지역을 선택합니다.

로컬 네트워크 게이트웨이의 이름을 입력합니다.

IP 주소를 엔드포인트 값 그대로 둡니다.

IP 주소의 경우, 만들려는 터널의 외부 IP 주소(AWS)를 입력합니다.

주소 공간을 공백으로 두고 고급을 선택합니다.

고급 탭에서 다음 설정을 구성합니다.

- BGP 설정 구성에 대해 예를 선택합니다.

- ASN(자율 시스템 번호)에는 AWS Virtual Private Network의 ASN을 입력합니다. ASN을 AWS 기본값으로 둔 경우 ASN 64512를 사용합니다.

- BGP 피어 IP 주소에는 선택한 APIPA 구성에 따라 AWS BGP 피어 IP 주소를 입력합니다.

연결 만들기

이러한 단계를 반복하여 필요한 각 연결을 만듭니다.

가상 네트워크 게이트웨이 페이지를 열고 연결 페이지로 이동합니다.

연결 페이지에서 + 추가를 선택합니다.

기본 페이지에서 다음 값을 입력합니다.

- 연결 형식: 사이트 간(IPsec)

- 이름: 연결의 이름을 입력합니다. 예: AWSTunnel1toAzureInstance0.

설정 페이지에서 다음 값을 입력합니다.

- 가상 네트워크 게이트웨이: VPN 게이트웨이를 선택합니다.

- 로컬 네트워크 게이트웨이: 직접 만든 로컬 네트워크 게이트웨이를 선택합니다.

- AWS 연결 시 입력한 미리 공유한 키와 일치하는 공유 키(PSK)를 입력합니다.

- BGP 사용: 사용하도록 설정하려면 선택합니다.

- 사용자 지정 BGP 주소 사용: 사용하도록 설정하려면 선택합니다.

사용자 지정 BGP 주소에서:

- 선택한 APIPA 구성에 따라 사용자 지정 BGP 주소를 입력합니다.

- 사용자 지정 BGP 주소(AWS의 내부 IPv4 CIDR)는 이 연결에 사용 중인 로컬 네트워크 게이트웨이에서 지정한 IP 주소(AWS의 외부 IP 주소)와 일치해야 합니다.

- 지정하려는 터널에 따라 2개의 사용자 지정 BGP 주소 중 1개만 사용됩니다.

- AWS에서 VPN 게이트웨이(인스턴스 0)의 첫 번째 공용 IP 주소로 연결하는 경우 기본 사용자 지정 BGP 주소만 사용됩니다.

- AWS에서 VPN 게이트웨이(인스턴스 1)의 두 번째 공용 IP 주소로 연결하는 경우 보조 사용자 지정 BGP 주소만 사용됩니다.

- 다른 사용자 지정 BGP 주소는 기본값으로 둡니다.

기본 APIPA 구성을 사용하는 경우 다음 주소를 사용할 수 있습니다.

터널 기본 사용자 지정 BGP 주소 보조 사용자 지정 BGP 주소 AWS Tunnel 1에서 Azure Instance 0로 169.254.21.2 사용되지 않음(169.254.21.6 선택) AWS 터널 2 - Azure 인스턴스 0 169.254.22.2 사용되지 않음(169.254.21.6 선택) AWS Tunnel 1에서 Azure Instance 1로 사용되지 않음(169.254.21.2 선택) 169.254.21.6 AWS Tunnel 2에서 Azure Instance 1로 사용되지 않음(169.254.21.2 선택) 169.254.22.6 다음 설정을 구성합니다.

- FastPath: 기본값을 그대로 둡니다(선택 취소됨).

- IPsec/IKE 정책: 기본값

- 정책 기반 트래픽 선택기 사용: 사용 안 함

- DPD 시간 제한(초): 기본값을 그대로 둡니다.

- 연결 모드: 사용 가능한 옵션(기본값, 초기자만, 응답기만)을 선택할 수 있습니다. 자세한 내용은 VPN Gateway 설정 - 연결 모드를 참조하세요.

저장을 선택합니다.

검토 + 만들기를 선택하여 연결을 만듭니다.

이러한 단계를 반복하여 추가 연결을 만듭니다.

다음 섹션을 계속하기 전에 4개의 AWS 터널 각각에 대해 로컬 네트워크 게이트웨이 및 연결이 있는지 확인합니다.

4부: (선택 사항) 연결 상태 확인

Azure에서 연결 상태 확인

가상 네트워크 게이트웨이 페이지를 열고 연결 페이지로 이동합니다.

4개의 연결이 모두 연결됨으로 표시되는지 확인합니다.

Azure에서 BGP 피어 상태 확인

가상 네트워크 게이트웨이 페이지를 열고 BGP 피어 페이지로 이동합니다.

BGP 피어 테이블에서 지정한 피어 주소가 있는 모든 연결이 연결됨으로 표시되고 경로를 교환하고 있는지 확인합니다.

AWS에서 연결 상태 확인

- Amazon VPC 콘솔 열기

- 탐색 창에서 사이트 간 VPN 연결을 선택합니다.

- 첫 번째 연결을 선택한 다음, 터널 세부 정보 탭을 선택합니다.

- 두 터널의 상태가 UP으로 표시되는지 확인합니다.

- 두 터널의 세부 정보에 하나 이상의 BGP 경로가 표시되는지 확인합니다.

다음 단계

VPN Gateway에 대한 자세한 내용은 FAQ를 참조하세요.