클라우드 검색 이상 탐지 정책

이 문서에서는 정책에 대한 참조 정보를 제공합니다. 각 정책 유형 및 각 정책에 대해 구성할 수 있는 필드에 대한 설명이 나열됩니다.

Cloud Discovery 변칙 검색 정책 - 사용 중단 타임라인

2024년 7월까지 클라우드용 Microsoft Defender 앱에서 "Cloud Discovery 변칙" 지원을 사용 중지할 예정입니다.

신중한 분석과 고려 끝에 이 경고와 관련된 가양성의 비율이 높기 때문에 더 이상 사용되지 않기로 결정했습니다. 이는 조직의 전반적인 보안에 효과적으로 기여하지 않는 것으로 나타났습니다.

우리의 연구는이 기능이 중요한 가치를 추가하지 않았으며 고품질의 신뢰할 수있는 보안 솔루션을 제공하는 우리의 전략적 초점과 일치하지 않았다고 지적했습니다.

당사는 서비스를 지속적으로 개선하고 고객의 요구와 기대를 충족할 수 있도록 하기 위해 최선을 다하고 있습니다.

이 경고를 계속 사용하려는 사용자를 위해 "앱 검색 정책"을 사용하고 "다음이 모두 같은 날에 발생하는 경우 정책 일치 트리거"에서 필터를 acordinaly로 설정하는 것이 좋습니다.

Cloud Discovery 변칙 검색 정책 참조

Cloud Discovery 변칙 검색 정책을 사용하면 클라우드 애플리케이션 사용량의 비정상적인 증가에 대한 지속적인 모니터링을 설정하고 구성할 수 있습니다. 각 클라우드 애플리케이션에 대해 다운로드한 데이터, 업로드한 데이터, 트랜잭션 및 사용자의 증가가 고려됩니다. 과거 사용에서 확인된 애플리케이션의 일반적인 사용 패턴과 각 증가를 비교합니다. 가장 극단적인 증가는 보안 경고를 트리거합니다.

각 정책에 대해 애플리케이션 사용량을 선택적으로 모니터링할 수 있는 필터를 설정합니다. 필터에는 애플리케이션 필터, 선택한 데이터 보기 및 선택한 시작 날짜가 포함됩니다. 정책에서 트리거할 경고 수를 설정하기 위한 민감도를 설정할 수도 있습니다.

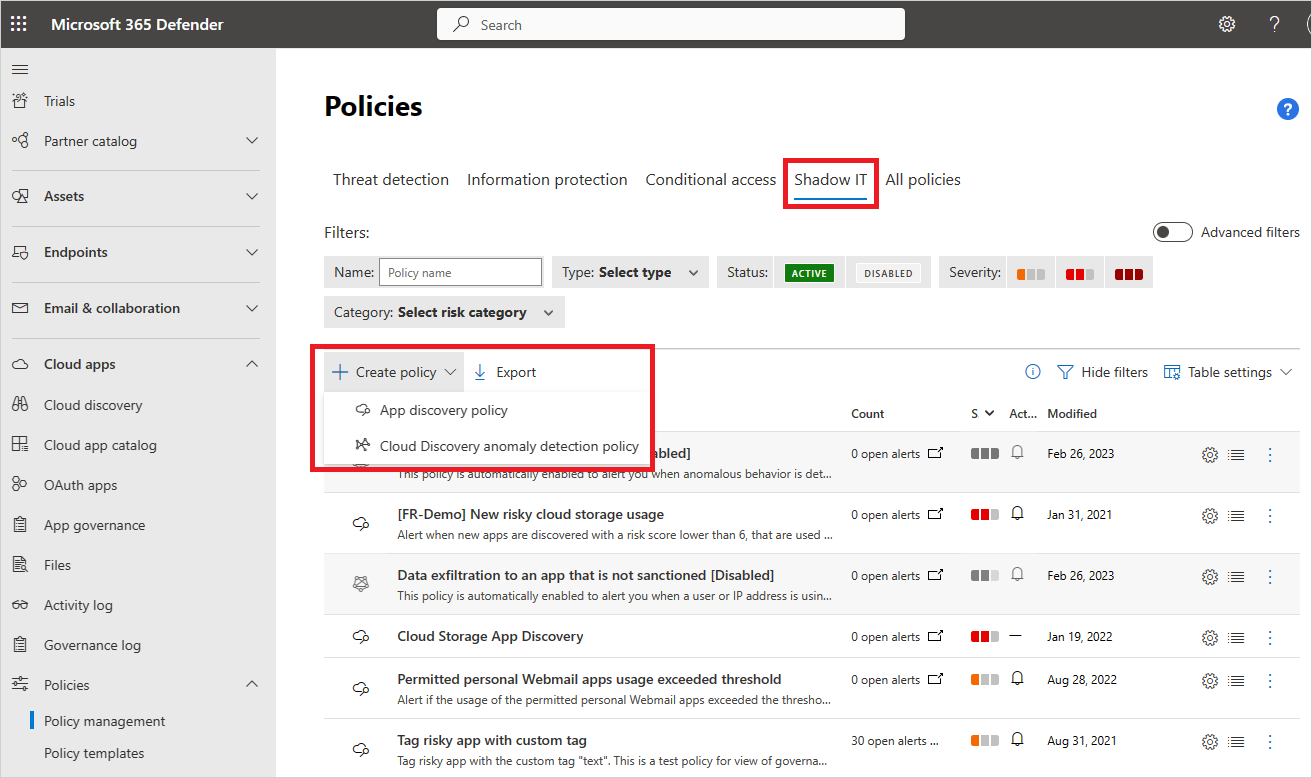

Microsoft Defender 포털의 Cloud Apps에서 정책 ->정책 관리로 이동합니다. 그런 다음, 그림자 IT 탭을 선택합니다.

정책 만들기를 선택하고 Cloud Discovery 변칙 검색 정책을 선택합니다.

그러면 Cloud Discovery 변칙 검색 정책 만들기 페이지로 이동됩니다.

각 정책에 대해 다음 매개 변수를 설정합니다.

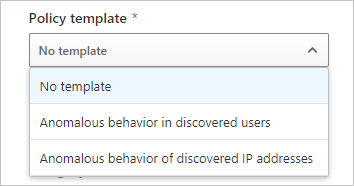

템플릿을 기반으로 정책을 적용할 것인지 결정합니다. 하나의 관련 정책 템플릿은 검색된 사용자의 비정상적인 동작 템플릿입니다. 이 템플릿은 다른 사용자에 비해 업로드된 데이터양이 많거나, 과거 기록에 비해 사용자 트랜잭션이 많은 것과 같이 검색된 사용자 및 앱에서 비정상적인 동작이 검색될 때 경고합니다. 검색된 IP 주소의 비정상적인 동작 템플릿을 선택할 수도 있습니다. 이 템플릿은 다른 IP 주소에 비해 업로드된 데이터양이 많거나, IP 주소 기록에 비해 앱 트랜잭션이 많은 것과 같이 IP 주소 및 앱에서 비정상적인 동작이 검색될 때 경고합니다.

정책 이름과 설명을 입력합니다.

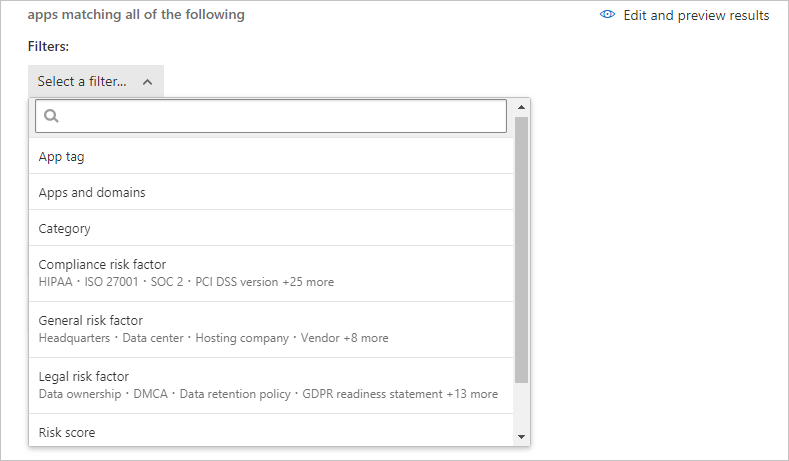

필터 선택을 선택하여 모니터링하려는 앱에 대한 필터를 만듭니다. 앱 태그, 앱 및 할 일기본 범주, 다양한 위험 요소 또는 위험 점수로 필터를 선택할 수 있습니다. 추가 필터를 만들려면 필터 추가를 선택합니다.

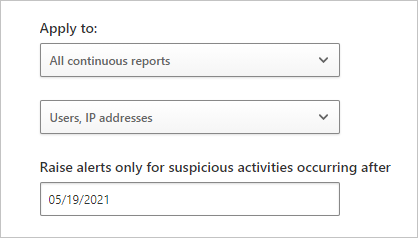

적용 대상 아래에서 사용을 필터링할 방법을 설정합니다. 모니터링되는 사용을 다음 두 가지 방법으로 필터링할 수 있습니다.

연속 보고서 – 모든 연속 보고서를 모니터링할지(기본값), 아니면 특정 연속 보고서를 선택하여 모니터링할지를 선택합니다.

- 모든 연속 보고서를 선택하는 경우 모든 데이터 뷰에서 확인된 일반적인 사용 패턴과 각 사용 증가를 비교합니다.

- 특정 연속 보고서를 선택하는 경우 일반적인 사용 패턴과 각 사용 증가를 비교합니다. 패턴은 증가가 관찰된 것과 동일한 데이터 보기에서 학습됩니다.

사용자 및 IP 주소 - 모든 클라우드 애플리케이션 사용은 사용자, IP 주소 또는 둘 다와 연결됩니다.

사용자를 선택하면 IP 주소와 애플리케이션 사용 연결이 무시됩니다.

IP 주소를 선택하면 사용자와 애플리케이션 사용 연결이 무시됩니다.

사용자 및 IP 주소 선택(기본값)은 두 연결을 모두 고려하지만 사용자와 IP 주소 간에 긴밀한 대응이 있을 때 중복 경고를 생성할 수 있습니다.

선택한 날짜 이전에 애플리케이션 사용량이 증가하면 무시되는 의심스러운 활동에 대해서만 경고를 발생합니다. 그러나 일반적인 사용 패턴을 정하기 위해 선택한 날짜 전의 활동이 확인됩니다.

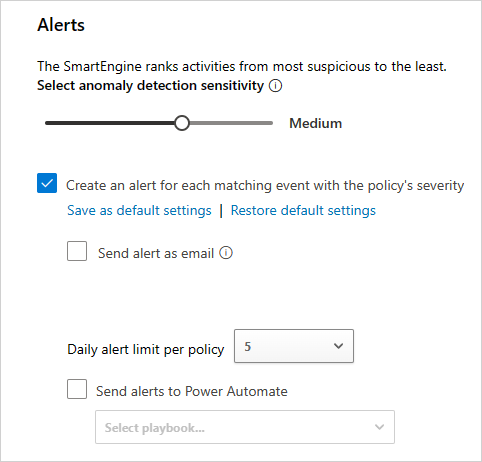

Alerts(경고) 아래에서 경고 민감도를 설정할 수 있습니다. 정책에 의해 트리거되는 경고 수를 제어하는 방법에는 여러 가지가 있습니다.

Select anomaly detection sensitivity(변칙 검색 민감도 선택) 슬라이더 - 매주 사용자 1,000명당 상위 X개 변칙 활동에 대한 경고를 트리거합니다. 위험이 가장 높은 활동에 대해 경고가 트리거됩니다.

경고에 대한 추가 매개 변수를 설정하려면 정책의 심각도와 일치하는 각 이벤트에 대한 경고 만들기를 선택합니다.

- 경고를 전자 메일로 보내기 - 이 상자를 검사 경우 경고를 받을 전자 메일 주소를 입력합니다. 매일 이메일 주소당 최대 500개의 전자 메일 메시지가 전송됩니다(UTC 표준 시간대의 자정에 다시 설정).

- 일일 경고 제한 - 하루에 발생한 경고 수를 제한하도록 선택할 수 있습니다.

- Power Automate에 경고 보내기 - 이 상자를 검사 경우 경고가 발생할 때 작업을 실행할 플레이북을 선택할 수 있습니다.

기본 설정으로 저장을 선택하면 일별 경고 제한 및 전자 메일 설정에 대한 선택 항목이 조직의 기본 설정이 됩니다. 새 정책에 대한 이러한 기본 설정을 채우려면 기본 설정 복원을 선택합니다.

만들기를 실행합니다.

모든 정책과 마찬가지로 정책 페이지에서 행의 끝에 있는 점 세 개를 클릭하여 정책에 대해 편집, 사용 안 함, 사용을 선택할 수 있습니다. 기본적으로 정책을 만들면 사용하도록 설정됩니다.

다음 단계

문제가 발생하면 도움을 받으세요. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기