Cloud Discovery 정책 만들기

새 앱이 검색되면 사용자에게 알리는 앱 검색 정책을 만들 수 있습니다. 또한 클라우드용 Defender 앱은 Cloud Discovery의 모든 로그에서 변칙을 검색합니다.

앱 검색 정책 만들기

검색 정책을 통해 조직 내에서 새로운 앱이 검색되면 알려주는 경고를 설정할 수 있습니다.

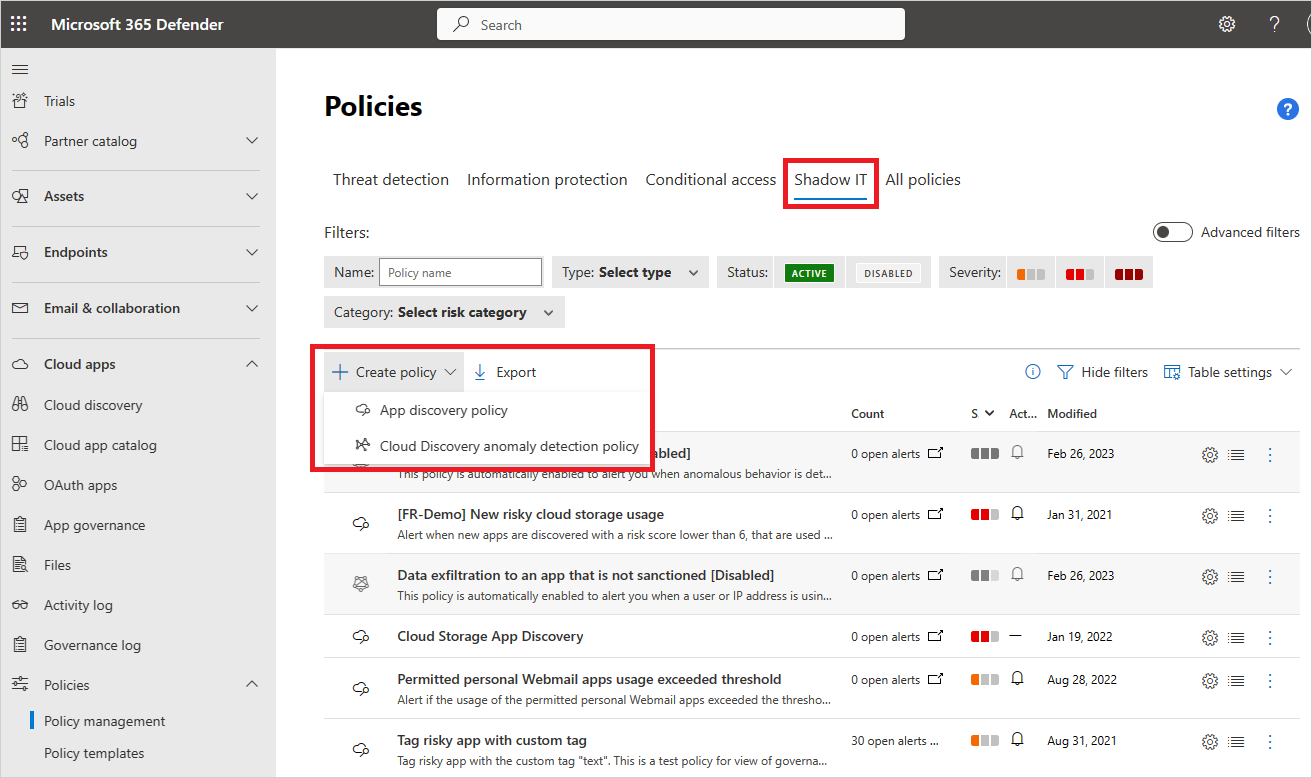

Microsoft Defender 포털의 Cloud Apps에서 정책 ->정책 관리로 이동합니다. 그런 다음, 그림자 IT 탭을 선택합니다.

정책 만들기를 선택한 다음, 앱 검색 정책을 선택합니다.

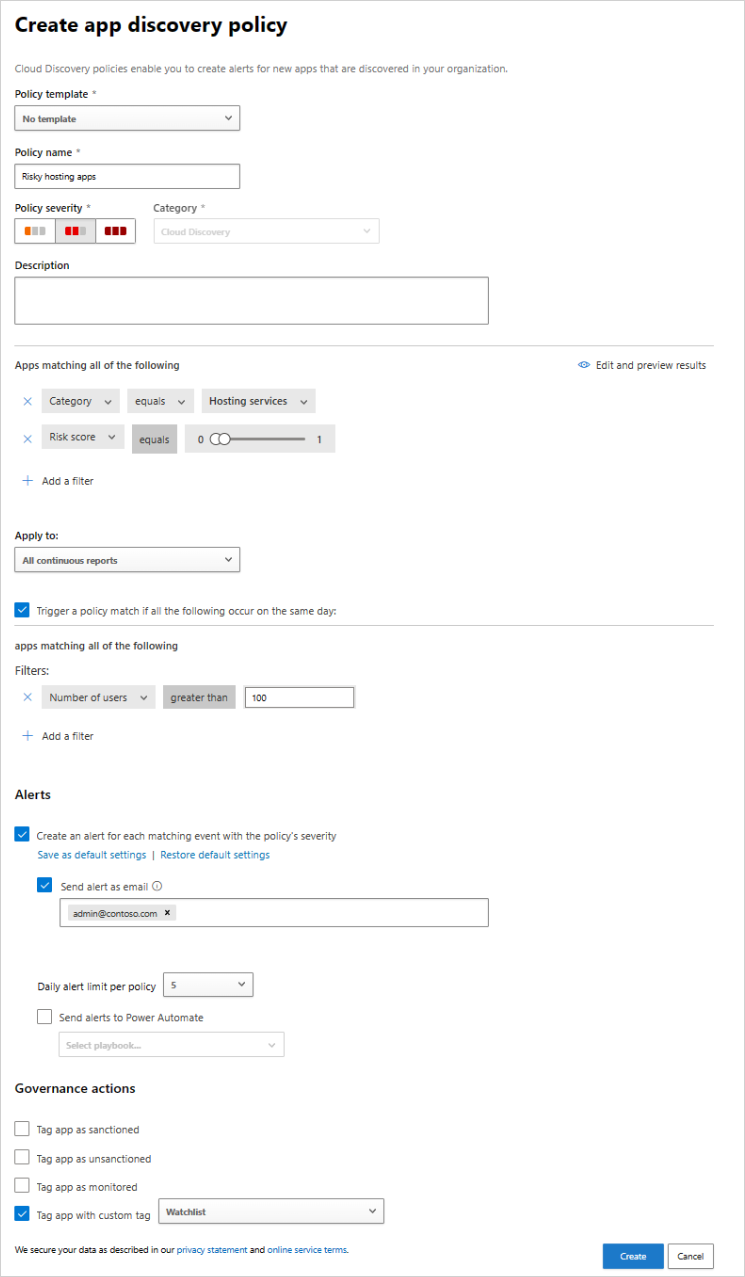

정책 이름과 설명을 입력합니다. 원한다면 템플릿에 기반할 수 있습니다. 정책 템플릿에 대한 자세한 내용은 정책으로 클라우드 앱 제어를 참조하세요.

정책의 심각도를 설정합니다.

이 정책을 트리거할 검색된 앱을 설정하려면 필터를 추가합니다.

정책 심각도의 임계값을 설정할 수 있습니다. 다음이 모두 같은 날에 발생한 경우 정책 일치를 트리거할 수 있습니다. 정책에 맞게 앱이 매일 초과해야 하는 조건을 설정할 수 있습니다. 다음 조건 중 하나를 선택합니다.

- 일별 트래픽

- 다운로드된 데이터

- IP 주소 수

- 트랜잭션 수

- 사용자 수

- 업로드된 데이터

경고 아래에서 일별 경고 제한을 설정합니다. 경고가 전자 메일로 전송되는지 선택합니다. 그런 다음 필요에 따라 이메일 주소를 제공합니다.

- 조직의 기본값으로 경고 저장 설정을 선택하면 향후 정책에서 이 설정을 사용할 수 있습니다.

- 기본 설정이 있는 경우 조직의 기본 설정 사용을 선택할 수 있습니다.

앱이 이 정책과 일치할 때 적용할 거버넌스 작업을 선택합니다. 정책을 승인됨, 허가되지 않음, 모니터링됨 또는 사용자 지정 태그로 태그를 지정할 수 있습니다.

만들기를 선택합니다.

참고 항목

- 새로 만든 검색 정책(또는 업데이트된 연속 보고서가 있는 정책)은 동일한 앱에 대한 기존 경고가 있는지 여부에 관계없이 연속 보고서당 앱당 90일 동안 한 번씩 경고를 트리거합니다. 예를 들어 인기 있는 새 앱을 검색하기 위한 정책을 만드는 경우 이미 검색되고 경고된 앱에 대한 추가 경고를 트리거할 수 있습니다.

- 스냅샷 보고서의 데이터는 앱 검색 정책에서 경고를 트리거하지 않습니다.

예를 들어 클라우드 환경에 있는 위험한 호스팅 앱을 검색하려는 경우 정책을 다음과 같이 설정합니다.

호스팅 서비스 범주에 있고 위험함을 나타내는 위험 점수 1을 가진 서비스를 검색하도록 정책 필터를 설정합니다.

맨 아래에서 검색된 특정 앱에 대한 경고를 트리거해야 하는 임계값을 설정합니다. 예를 들어 환경에서 100명이 넘는 사용자가 앱을 사용하는 경우 및 서비스에서 특정 양의 데이터를 다운로드한 경우에만 경고합니다. 또한 수신하려는 일일 경고 제한을 설정할 수 있습니다.

클라우드 검색 변칙 검색

클라우드용 Defender 앱은 Cloud Discovery의 모든 로그에서 변칙을 검색합니다. 예를 들어 이전에 Dropbox를 사용한 적이 없는 사용자가 갑자기 Dropbox에 600GB를 업로드하는 경우 또는 특정 앱에서 평소보다 많은 트랜잭션이 있는 경우입니다. 기본적으로는 변칙 검색 정책이 사용됩니다. 새 정책이 작동하도록 구성하는 데 필요하지 않습니다. 그러나 기본 정책에서 경고하려고 하는 변칙 형식을 미세 조정할 수 있습니다.

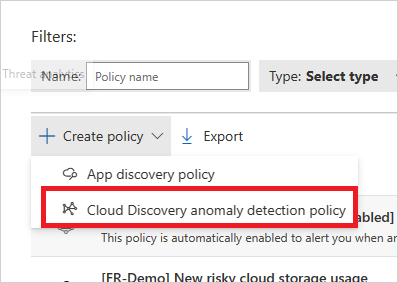

Microsoft Defender 포털의 Cloud Apps에서 정책 ->정책 관리로 이동합니다. 그런 다음, 그림자 IT 탭을 선택합니다.

정책 만들기를 선택하고 Cloud Discovery 변칙 검색 정책을 선택합니다.

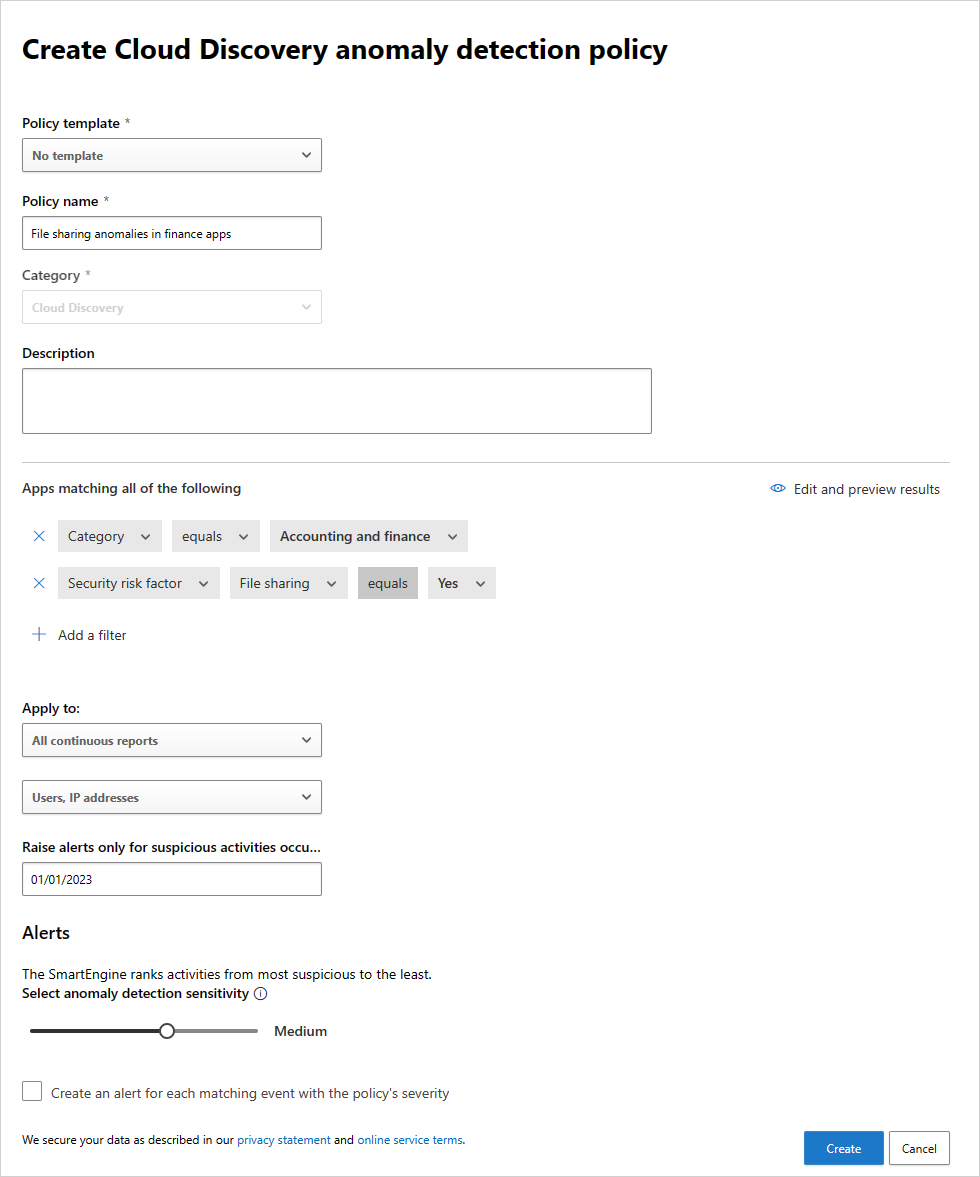

정책 이름과 설명을 입력합니다. 필요한 경우 템플릿을 기반으로 할 수 있습니다. 정책 템플릿에 대한 자세한 내용은 정책을 사용하여 클라우드 앱 제어를 참조하세요.

검색된 앱이 이 정책을 트리거하도록 설정하려면 필터 추가를 선택합니다.

필터는 드롭다운 목록에서 선택됩니다. 필터를 추가하려면 필터 추가를 선택합니다. 필터를 제거하려면 'X'를 선택합니다.

적용 대상에서 모든 연속 보고서 또는 특정 연속 보고서에 이 정책을 적용할지 선택합니다. 사용자, IP 주소 또는 둘 다에 정책을 적용할지 선택합니다.

날짜 이후에 발생한 의심스러운 활동에 한해 경고 생성에서 경고를 트리거할 비정상적인 활동이 발생한 날짜를 선택합니다.

경고 아래에서 일별 경고 제한을 설정합니다. 경고가 전자 메일로 전송되는지 선택합니다. 그런 다음 필요에 따라 이메일 주소를 제공합니다.

- 조직의 기본값으로 경고 저장 설정을 선택하면 향후 정책에서 이 설정을 사용할 수 있습니다.

- 기본 설정이 있는 경우 조직의 기본 설정 사용을 선택할 수 있습니다.

만들기를 실행합니다.

관련 비디오

다음 단계

문제가 발생하면 도움을 받으세요. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.