앤드포인트용 Microsoft Defender에서 검색된 앱 조사

엔드포인트용 Microsoft Defender 클라우드용 Microsoft Defender 앱 통합은 원활한 섀도 IT 가시성 및 제어 솔루션을 제공합니다. 통합을 통해 클라우드용 Defender 앱 관리자는 검색된 디바이스, 네트워크 이벤트 및 앱 사용을 조사할 수 있습니다.

클라우드용 Defender 앱에서 검색된 디바이스 조사

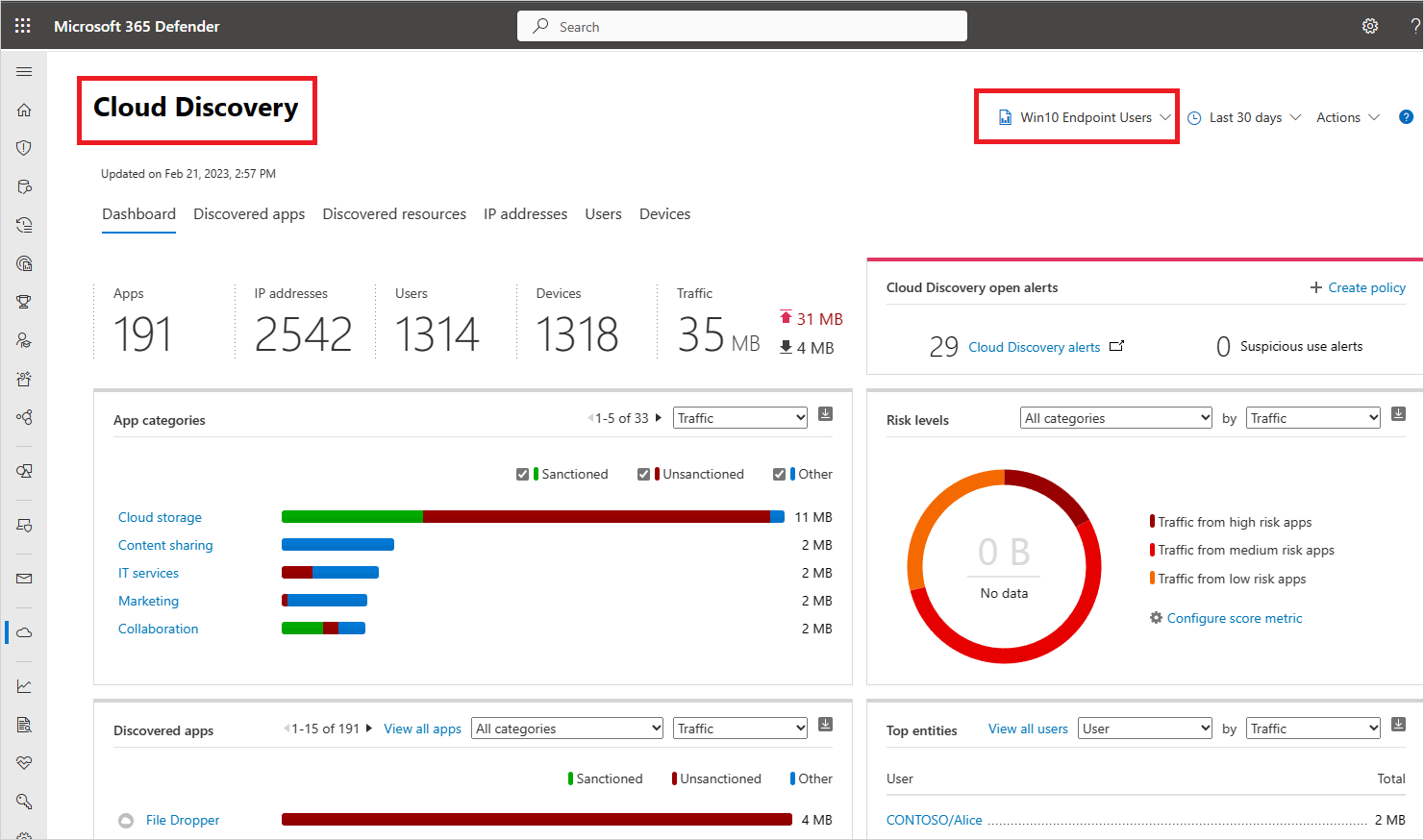

엔드포인트용 Defender를 클라우드용 Defender 앱과 통합한 후 Cloud Discovery 대시보드에서 검색된 디바이스 데이터를 조사할 수 있습니다.

Microsoft Defender 포털의 Cloud Apps에서 Cloud Discovery를 선택합니다. 그런 다음 대시보드 탭을 선택합니다.

오른쪽 위 모서리에서 Win10 엔드포인트 사용자를 선택합니다. 이 스트림은 클라우드용 Defender 앱 필수 구성 요소에 멘션 모든 운영 체제의 데이터를 포함합니다. 예시:

위쪽에는 통합 후 추가된 검색된 디바이스 수가 표시됩니다.

디바이스 탭을 선택합니다.

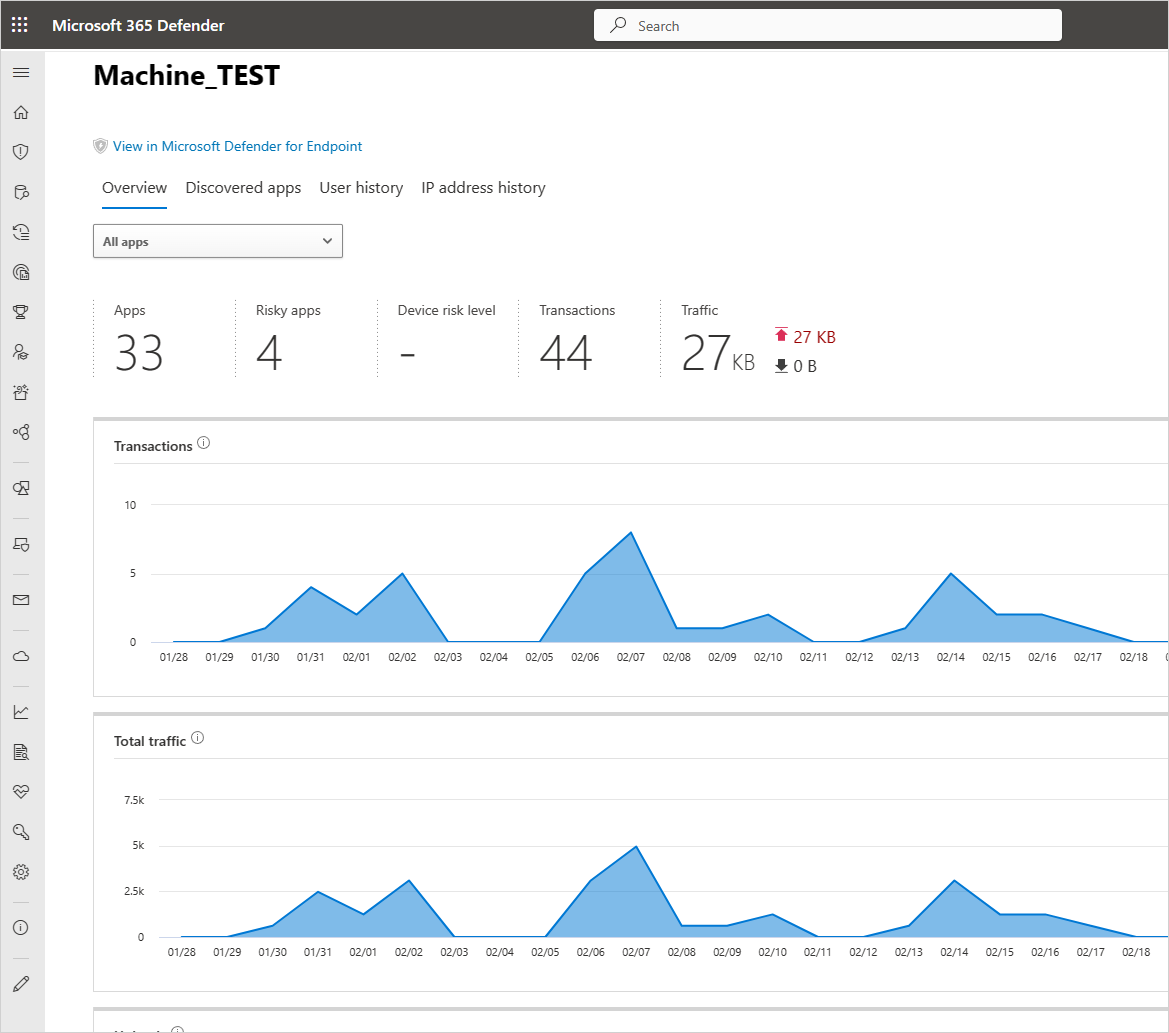

나열된 각 디바이스로 드릴다운하고 탭을 사용하여 조사 데이터를 봅니다. 인시던트에 관련된 디바이스, 사용자, IP 주소 및 앱 간의 상관 관계를 찾습니다.

- 개요

- 디바이스 위험 수준: 심각도(높음, 중간, 낮음, 정보)로 표시된 대로 조직의 다른 디바이스에 비해 디바이스 프로필이 얼마나 위험한지를 보여 줍니다. 클라우드용 Defender 앱은 고급 분석을 기반으로 각 디바이스에 대해 엔드포인트용 Defender의 디바이스 프로필을 사용합니다. 디바이스의 기준선에 비정상적인 활동이 평가되고 디바이스의 위험 수준을 결정합니다. 디바이스 위험 수준을 사용하여 먼저 조사할 디바이스를 결정합니다.

- 트랜잭션: 선택한 기간 동안 디바이스에서 수행된 트랜잭션 수에 대한 정보입니다.

- 총 트래픽: 선택한 기간 동안 총 트래픽 양(MB)에 대한 정보입니다.

- 업로드: 선택한 기간 동안 디바이스에서 업로드한 총 트래픽 양(MB)에 대한 정보입니다.

- 다운로드: 선택한 기간 동안 디바이스에서 다운로드한 총 트래픽 양(MB)에 대한 정보입니다.

- 검색된 앱

디바이스에서 액세스한 검색된 모든 앱을 나열합니다. - 사용자 기록

디바이스에 로그인한 모든 사용자를 나열합니다. - IP 주소 기록

디바이스에 할당된 모든 IP 주소를 나열합니다.

- 개요

다른 Cloud Discovery 원본과 마찬가지로, 추가 조사를 위해 Win10 엔드포인트 사용자 보고서에서 데이터를 내보낼 수 있습니다.

참고 항목

- 엔드포인트용 Defender는 최대 4MB(최대 4,000개의 엔드포인트 트랜잭션) 청크로 클라우드용 Defender 앱에 데이터를 전달합니다.

- 4MB 제한에 1시간 내에 도달하지 않으면 엔드포인트용 Defender는 지난 1시간 동안 수행된 모든 트랜잭션을 보고합니다.

엔드포인트가 네트워크 프록시 뒤에 있을 때 엔드포인트용 Defender를 통해 앱 검색

클라우드용 Defender 앱은 네트워크 프록시와 동일한 환경에서 작동하는 엔드포인트용 Defender 디바이스에서 검색된 섀도 IT 네트워크 이벤트를 검색할 수 있습니다. 예를 들어 Windows 10 엔드포인트 디바이스가 ZScalar와 동일한 환경에 있는 경우 클라우드용 Defender 앱은 Win10 엔드포인트 사용자 스트림을 통해 섀도 IT 애플리케이션을 검색할 수 있습니다.

Microsoft Defender XDR에서 디바이스 네트워크 이벤트 조사

참고 항목

네트워크 이벤트는 검색된 앱을 조사하는 데 사용해야 하며 누락된 데이터를 디버그하는 데 사용되지 않아야 합니다.

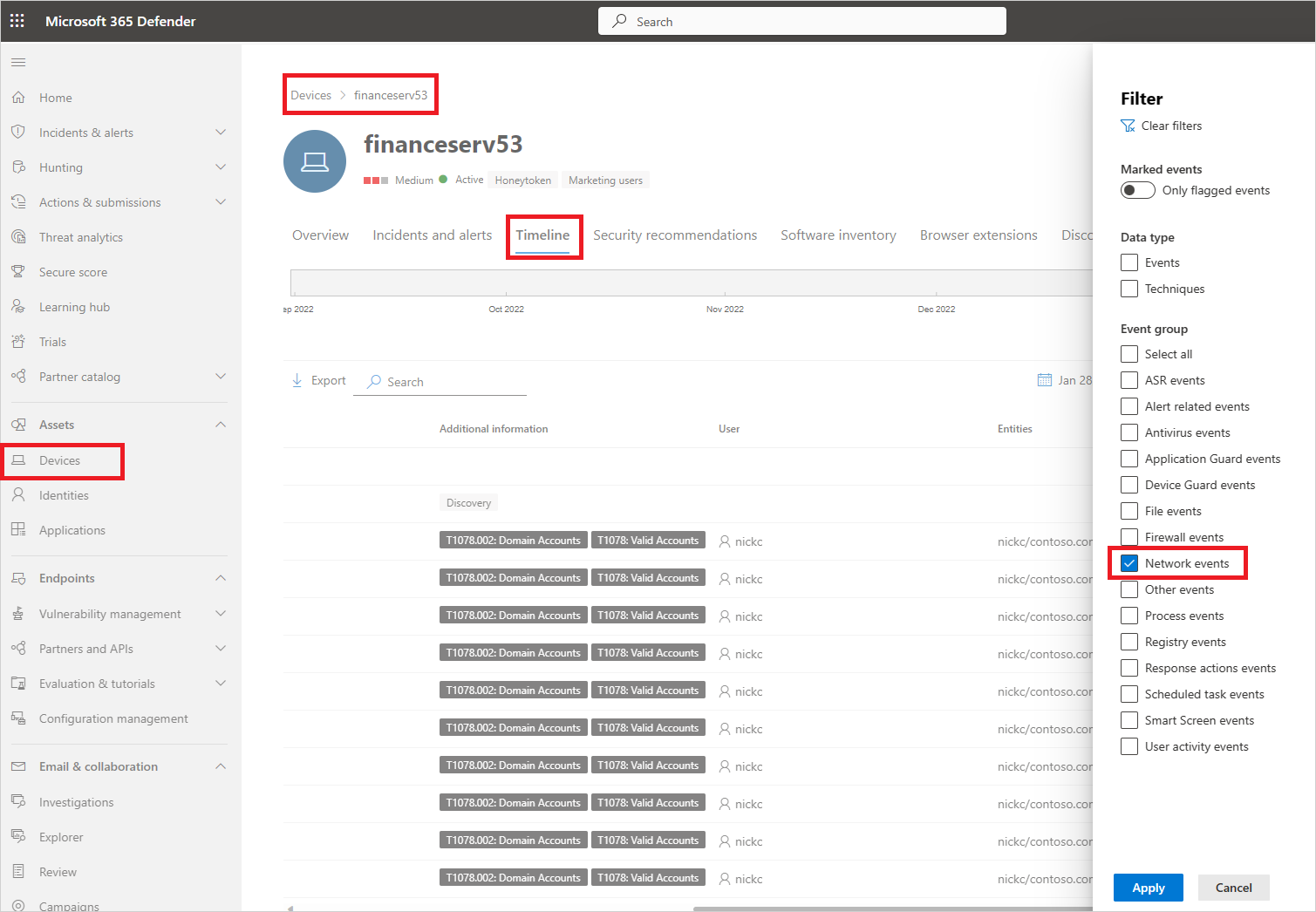

다음 단계를 사용하여 엔드포인트용 Microsoft Defender 디바이스의 네트워크 활동에 대한 보다 세부적인 가시성을 얻습니다.

- Microsoft Defender 포털의 Cloud Apps에서 Cloud Discovery를 선택합니다. 그런 다음, 디바이스 탭을 선택합니다.

- 조사하려는 컴퓨터를 선택한 다음 왼쪽 위에서 엔드포인트용 Microsoft Defender 보기를 선택합니다.

- Microsoft Defender XDR의 자산 ->디바이스> {선택한 디바이스}에서 타임라인을 선택합니다.

- 필터에서 네트워크 이벤트를 선택합니다.

- 필요에 따라 디바이스의 네트워크 이벤트를 조사합니다.

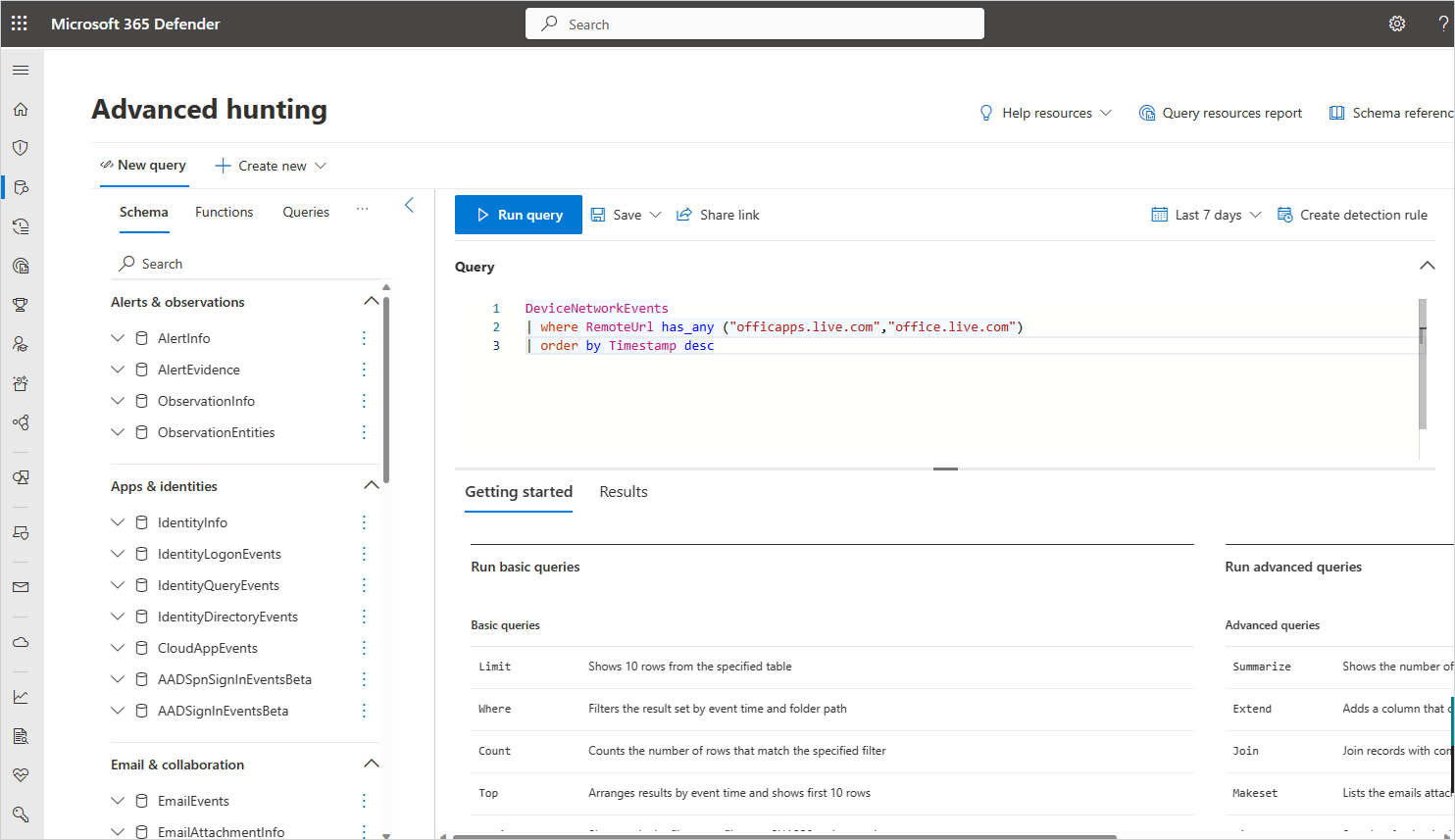

고급 헌팅을 사용하여 Microsoft Defender XDR에서 앱 사용 조사

엔드포인트용 Defender에서 앱 관련 네트워크 이벤트에 대한 보다 세부적인 가시성을 얻으려면 다음 단계를 사용합니다.

Microsoft Defender 포털의 Cloud Apps에서 Cloud Discovery를 선택합니다. 그런 다음 검색 된 앱 탭을 선택합니다.

조사하려는 앱을 선택하여 서랍을 엽니다.

앱의 Do기본 목록을 선택한 다음 할 일 목록을 복사합니다기본.

Microsoft Defender XDR의 헌팅 아래에서 고급 헌팅을 선택합니다.

다음 쿼리를 붙여넣고 앞에서 복사한 할 일기본 목록으로 바꿉

<DOMAIN_LIST>니다.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp desc쿼리를 실행하고 이 앱에 대한 네트워크 이벤트를 조사합니다.

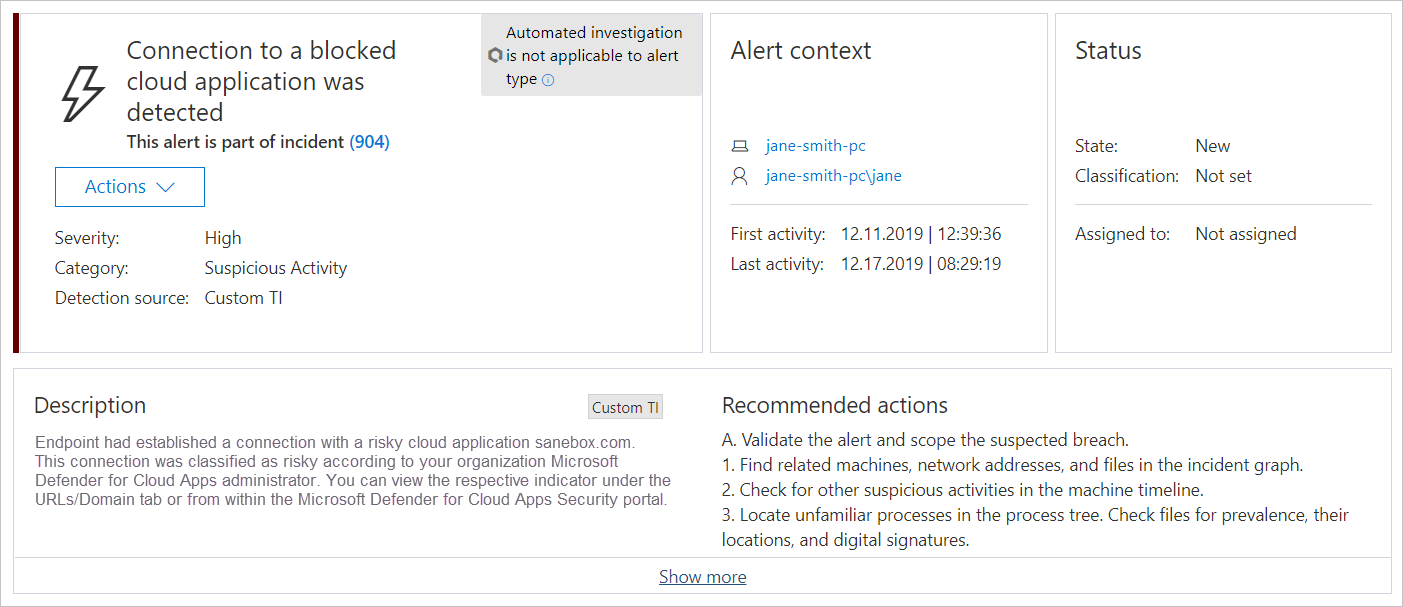

Microsoft Defender XDR에서 허가되지 않은 앱 조사

허가되지 않은 앱에 액세스하려는 모든 시도는 전체 세션에 대한 세부 정보를 사용하여 Microsoft Defender XDR에서 경고를 트리거합니다. 이렇게 하면 허가되지 않은 앱에 액세스하려는 시도에 대한 심층 조사를 수행하고 엔드포인트 디바이스 조사에 사용할 추가 관련 정보를 제공할 수 있습니다.

엔드포인트 디바이스가 올바르게 구성되지 않았거나 적용 정책이 아직 엔드포인트로 전파되지 않았기 때문에 허용되지 않는 앱에 대한 액세스가 차단되지 않는 경우가 있습니다. 이 경우 엔드포인트용 Defender 관리자는 Microsoft Defender XDR에서 허가되지 않은 앱이 차단되지 않았다는 경고를 받게 됩니다.

참고 항목

- 앱이 엔드포인트 디바이스에 전파하는 데 기본 앱에 대해 허용되지 않음으로 태그를 지정한 후 최대 2시간이 걸립니다.

- 기본적으로 클라우드용 Defender 앱에서 허가되지 않은 것으로 표시된 앱과 do기본는 조직의 모든 엔드포인트 디바이스에 대해 차단됩니다.

- 현재 전체 URL은 허가되지 않은 앱에 대해 지원되지 않습니다. 따라서 전체 URL로 구성된 앱의 사용 권한을 취소하는 경우 엔드포인트용 Defender로 전파되지 않으며 차단되지 않습니다. 예를 들어 지원

google.com/drive되는 동안drive.google.com에는 지원되지 않습니다. - 브라우저 내 알림은 브라우저마다 다를 수 있습니다.

다음 단계

관련 비디오

문제가 발생하면 도움을 받으세요. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.