Microsoft 365의 계정 관리

Microsoft는 대부분의 Microsoft 365 작업을 자동화하는 시스템 및 제어에 많은 투자를 하면서 서비스 담당자가 서버 및 고객 데이터에 직접 액세스할 필요성을 의도적으로 제한했습니다. 사용자는 서비스를 제어하고 소프트웨어는 서비스를 운영합니다. 이 구조를 통해 Microsoft는 대규모로 Microsoft 365를 관리하고 내부 및 외부 위협의 위험을 최소화할 수 있습니다. Microsoft는 모든 사용자가 Microsoft 365 서비스 및 고객 데이터에 잠재적인 위협이 된다고 가정하여 액세스 제어에 접근합니다. 이러한 이유로 ZSA(제로 스탠딩 액세스) 원칙은 Microsoft 365에서 사용하는 전체 액세스 제어 구조의 토대를 마련합니다.

기본적으로 Microsoft 직원은 모든 Microsoft 365 환경 또는 organization 대한 고객 데이터에 대한 권한 있는 권한이 없습니다. 서비스 팀 직원이 좁은 작업 및 시간 scope 권한 있는 액세스를 얻을 수 있는 강력한 검사 및 승인 시스템을 통해서만 가능합니다. 이 시스템을 통해 Microsoft는 Microsoft 365 서비스 담당자와 공격자가 무단 액세스를 얻거나 Microsoft 서비스 및 고객에게 악의적이거나 우발적인 피해를 입힐 가능성을 크게 줄일 수 있습니다.

계정 유형

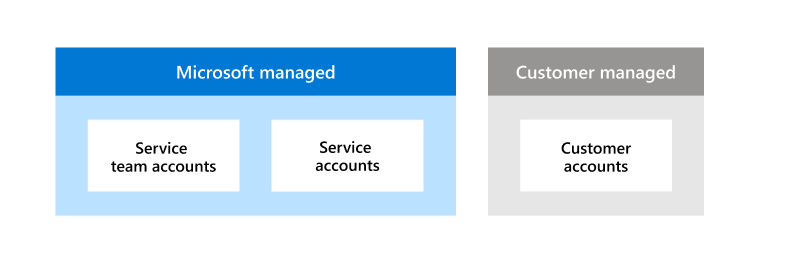

Microsoft 365는 서비스 팀 계정, 서비스 계정 및 고객 계정의 세 가지 범주를 사용하여 모든 조직 업무 및 비즈니스 기능을 충족합니다. 이러한 계정을 관리하는 것은 Microsoft와 고객 간의 공동 책임입니다. Microsoft는 Microsoft 제품 및 서비스를 운영하고 지원하는 데 사용되는 서비스 팀과 서비스 계정을 모두 관리합니다. 고객 계정은 고객이 관리하며 내부 액세스 제어 요구 사항을 충족하도록 계정 액세스를 조정할 수 있습니다. Microsoft 회사 계정은 이 모델의 고객 계정으로 간주되며 Microsoft에서 관리합니다.

Microsoft 관리 계정

서비스 팀 계정은 Microsoft 365 서비스를 개발하고 유지 관리하는 Microsoft 365 서비스 팀 직원이 사용합니다. 이러한 계정에는 Microsoft 365 서비스에 대한 권한 있는 액세스 권한이 없으며, 대신 지정된 작업 기능을 수행하기 위해 일시적이고 제한된 권한 있는 액세스를 요청하는 데 사용할 수 있습니다. 모든 서비스 팀 계정이 동일한 작업을 수행할 수 있는 것은 아니며, RBAC(역할 기반 액세스 제어)를 사용하여 의무 분리가 적용됩니다. 역할은 서비스 팀 구성원과 해당 계정이 특정 직무를 수행하는 데 필요한 최소 액세스 권한만 갖도록 합니다. 또한 서비스 팀 계정은 자신의 작업에 대한 승인자 역할을 할 수 있는 여러 역할에 속할 수 없습니다.

서비스 계정은 Microsoft 365 서비스에서 자동화된 프로세스를 통해 다른 서비스와 통신할 때 인증하는 데 사용됩니다. 서비스 팀 계정에 특정 직원의 직무를 수행하는 데 필요한 최소 액세스 권한만 부여되는 것처럼 서비스 계정에는 의도한 용도에 필요한 최소 액세스 권한만 부여됩니다. 또한 특정 요구 사항을 충족하도록 설계된 여러 유형의 서비스 계정이 있습니다. 하나의 Microsoft 365 서비스에는 여러 서비스 계정이 있을 수 있으며, 각각 다른 역할을 수행할 수 있습니다.

고객 관리 계정

고객 계정은 Microsoft 365 서비스에 액세스하는 데 사용되며 각 고객이 담당하는 유일한 계정입니다. 보안 환경을 유지하기 위해 organization 계정을 만들고 관리하는 것은 고객의 의무입니다. 고객 계정 관리는 Microsoft Entra ID 통해 수행되거나 AD(온-프레미스 Active Directory)와 페더레이션됩니다. 각 고객은 충족해야 하는 고유한 액세스 제어 요구 사항 집합을 가지고 있으며, 고객 계정은 각 고객에게 개별 요구 사항을 충족할 수 있는 기능을 부여합니다. 고객 계정은 고객 organization 외부의 데이터에 액세스할 수 없습니다.

서비스 팀 계정 관리

Microsoft 365는 IDM(ID Management)이라는 계정 관리 시스템을 사용하여 수명 주기 내내 서비스 팀 계정을 관리합니다. IDM은 자동화된 확인 프로세스와 관리 승인을 조합하여 서비스 팀 계정 액세스와 관련된 보안 요구 사항을 적용합니다.

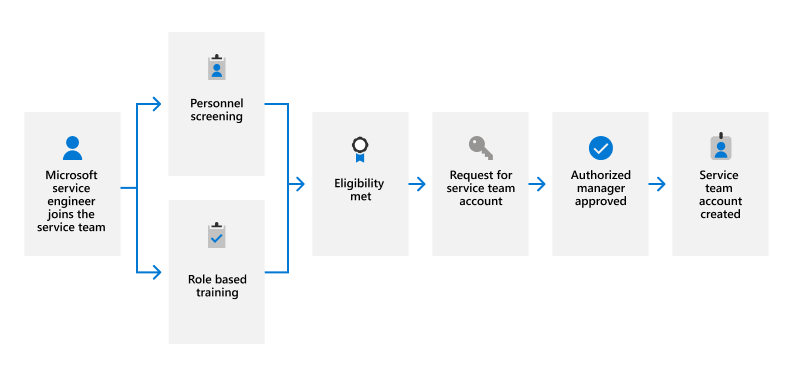

서비스 팀 구성원은 서비스 팀 계정을 자동으로 받지 않으며, 먼저 자격 요구 사항을 충족하고 권한 있는 관리자의 승인을 받아야 합니다. 서비스 팀 계정에 적격하려면 최소한 서비스 팀 직원은 먼저 사전 고용 담당자 심사, 클라우드 배경 검사 거쳐 모든 표준 및 필수 역할 기반 교육을 완료해야 합니다. 시나리오에 따라 추가 자격 요구 사항이 필요할 수 있습니다. 모든 자격 요구 사항이 충족되면 서비스 팀 계정에 대한 요청을 수행할 수 있으며 권한 있는 관리자의 승인을 받아야 합니다.

또한 IDM은 서비스 팀 계정을 유지하는 데 필요한 주기적인 재시도 및 학습을 추적해야 합니다. Microsoft 클라우드 백그라운드 검사 2년마다 완료해야 하며 모든 교육 자료를 매년 검토해야 합니다. 이러한 요구 사항 중 하나가 만료 날짜까지 충족되지 않으면 자격이 취소되고 서비스 팀 계정이 자동으로 비활성화됩니다.

또한 서비스 팀 계정 자격은 직원 이전 및 종료에 의해 자동으로 업데이트됩니다. HRIS(인사 정보 시스템)에서 변경한 내용은 상황에 따라 달라지는 작업을 수행하도록 IDM을 트리거합니다. 다른 서비스 팀으로 이전하는 직원은 자격에 대해 만료 날짜가 설정되며 자격 유지 요청은 서비스 팀 구성원이 제출하고 새 관리자의 승인을 받아야 합니다. 해지된 직원은 모든 자격을 자동으로 해지하고 서비스 팀 계정은 마지막 날에 비활성화됩니다. 비자발적 해지에 대해 계정 해지를 긴급하게 요청할 수 있습니다.

기본적으로 서비스 팀 계정에는 정기적인 문제 해결에 사용되는 광범위한 시스템 메타데이터에 대한 읽기 권한이 제한됩니다. 또한 기준 서비스 팀 계정은 Microsoft 365 또는 고객 데이터에 대한 권한 있는 액세스를 요청할 수 없습니다. 서비스 팀 구성원이 특정 작업 및 작업을 수행하기 위해 상승된 권한을 요청할 수 있는 역할에 서비스 팀 계정을 추가하려면 또 다른 요청을 수행해야 합니다.