ZSA(제로 스탠딩 액세스)는 Microsoft 서비스 팀 직원이 Microsoft 365 프로덕션 환경 또는 고객 데이터에 대한 상시 권한 액세스 권한이 없음을 의미합니다. Microsoft 서비스 팀 구성원이 어떤 이유로든 서비스를 업데이트하거나 고객 데이터에 액세스하려는 경우 필요를 정당화하는 요청을 제출하고 권한 있는 관리자의 승인을 받아야 합니다. 대규모로 Microsoft 365 서비스를 유지 관리하는 데 필요한 액세스를 수동으로 제공하고 제거하는 것은 불가능하므로 Microsoft는 필요에 따라 권한 있는 액세스를 관리하는 자동화된 솔루션을 개발했습니다.

Lockbox

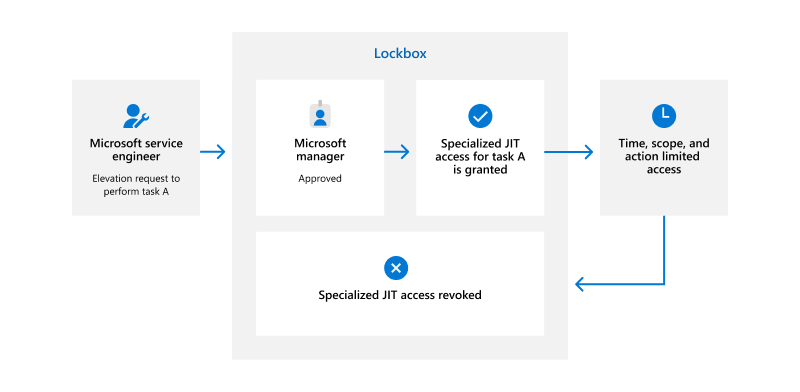

Microsoft 365 시스템 및 고객 데이터에 대한 모든 액세스는 지정된 Microsoft 365 서비스 및 데이터에 대한 임시 권한 있는 액세스 권한을 서비스 엔지니어에게 제공하기 위해 JIT(Just-In-Time) 및 JEA(Just-Enough-Access) 모델을 사용하는 액세스 제어 시스템인 Lockbox에 의해 조정됩니다. 또한 모든 요청 및 작업은 감사 목적으로 기록되며 Office 365 관리 활동 API 및 보안 및 규정 준수 센터를 사용하여 액세스할 수 있습니다.

Microsoft 서비스 엔지니어가 Microsoft 365 시스템에 연결하거나 고객 데이터에 액세스하려면 먼저 Lockbox를 통해 액세스 요청을 제출해야 합니다. 이 요청은 특정 조건이 충족되는 경우에만 승인할 수 있습니다.

- 서비스 엔지니어는 서비스 팀 계정에 대한 자격 요구 사항을 충족합니다.

- 요청의 작업과 연결된 Lockbox 역할에 속합니다.

- 요청된 액세스 시간이 허용되는 최대 시간을 초과하지 않습니다.

- 그들은 합법적 인 비즈니스 정당성을 가지고,

- 액세스하려는 요청된 리소스는 작업 scope 내에 있으며,

- 관리자 승인을 받습니다.

Lockbox에서 모든 조건을 충족하고 확인하면 요청된 특정 작업을 수행하기 위한 임시 액세스 권한이 부여됩니다. 요청 시간이 경과하면 액세스가 취소됩니다.

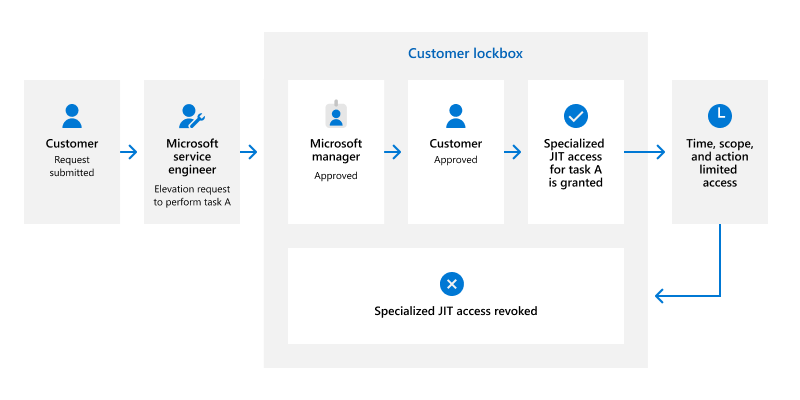

또한 고객이 고객 Lockbox 기능을 라이선스하고 사용하도록 설정하는 경우 Microsoft 서비스 엔지니어가 고객 데이터에 액세스하려는 모든 시도는 고객 테넌트에서 관리자가 추가로 승인해야 합니다. 고객 데이터에 액세스해야 하는 필요성은 고객과 Microsoft 모두에서 발생할 수 있습니다. 예를 들어 고객이 발생한 인시던트가 문제를 해결하기 위해 데이터에 액세스해야 하거나 Microsoft에서 특정 업데이트를 적용하기 위해 데이터 액세스가 필요한 경우일 수 있습니다.

고객은 고객 Lockbox 요청을 시작할 도구가 없습니다. 고객 Lockbox 요청을 발생시켜야 하는 티켓을 Microsoft에 제출해야 합니다. Microsoft 서비스 엔지니어가 제기한 고객 Lockbox 요청은 Microsoft 관리자 및 고객 테넌트에서 권한 있는 관리자의 승인을 받아야 합니다.

Lockbox 역할

업무 분리와 최소 권한 원칙을 적용하려면 서비스 엔지니어가 팀의 역할에 해당하는 Lockbox 역할에 속해야 합니다. Lockbox 역할은 ID 관리 도구 내에서 관리되며 Lockbox 요청 프로세스를 통해 서비스 팀 구성원이 승인할 수 있는 권한 및 작업을 정의합니다. 서비스 팀 직원은 Lockbox 역할의 구성원이 되도록 요청하고 관리 승인을 받아야 합니다. 승인된 경우 직원의 서비스 팀 계정은 AD(Active Directory) 및 Microsoft Entra ID 의해 적용되는 보안 그룹에 배치됩니다.

제한된 관리 인터페이스

서비스 엔지니어는 두 가지 관리 인터페이스를 사용하여 관리 작업을 수행합니다. 즉, 보안 TSG(터미널 서비스 게이트웨이)와 원격 PowerShell을 통해 SAW(보안 관리 워크스테이션)의 원격 데스크톱입니다. 이러한 관리 인터페이스 내에서 승인된 Lockbox 요청 및 소프트웨어 정책에 따라 액세스 제어는 실행되는 애플리케이션과 사용 가능한 명령 및 cmdlet에 상당한 제한을 적용합니다.

원격 데스크톱

원격 데스크톱을 사용하여 서비스를 관리하는 서비스 팀 구성원은 특히 이 사용 사례에 대해 Microsoft에서 관리하는 SAW, 특별히 디자인되고 제조된 노트북에서 연결해야 합니다. Microsoft는 공급업체와 협력하여 SAW를 구축하여 짧고 안전한 공급망을 만듭니다. SAW는 정의된 관리 작업에 필요한 것을 제외한 모든 기능을 제한하도록 구성된 강화된 운영 체제를 사용합니다. 이러한 제한 사항에는 모든 USB 포트를 사용하지 않도록 설정, 엄격한 애플리케이션 액세스 목록, 전자 메일 액세스 제거, 인터넷 검색 제한 및 비활성 화면 보호기 잠금 적용이 포함됩니다. Microsoft 액세스 제어 시스템은 SAW 머신을 주기적으로 검사하여 최신 보안 제어를 준수하고 비규격으로 확인되면 컴퓨터를 자동으로 사용하지 않도록 설정합니다.

서비스 엔지니어는 한 번에 하나의 TSG에만 연결할 수 있으며 여러 세션은 허용되지 않습니다. 그러나 TSG를 사용하면 Microsoft 365 서비스 팀 관리자가 각각 하나의 동시 세션만 있는 여러 서버에 연결할 수 있으므로 관리자는 업무를 효과적으로 수행할 수 있습니다. 서비스 팀 관리자는 TSG 자체에 대한 권한이 없습니다. TSG는 MFA(다단계 인증) 및 암호화 요구 사항을 적용하는 데만 사용됩니다. 서비스 팀 관리자가 TSG를 통해 특정 서버에 연결하면 특정 서버는 관리자당 하나의 세션 제한을 적용합니다.

Microsoft 365 담당자에 대한 사용 제한, 연결 및 구성 요구 사항은 Active Directory 그룹 정책에 의해 설정됩니다. 이러한 정책에는 다음과 같은 TSG 특성이 포함됩니다.

- FIPS 140-2 유효성이 검사된 암호화만 사용

- 비활성 상태 15분 후 세션 연결 끊기

- 세션은 24시간 후에 자동으로 로그아웃됩니다.

TSG에 Connections 별도의 물리적 스마트 카드 사용하는 MFA도 필요합니다. 서비스 엔지니어는 다양한 플랫폼에 대해 다양한 스마트 카드를 발급하고 비밀 관리 플랫폼은 자격 증명의 보안 스토리지를 보장합니다. TSG는 Active Directory 그룹 정책을 사용하여 원격 서버에 로그인할 수 있는 사용자, 허용되는 세션 수 및 유휴 시간 제한 설정을 제어합니다.

Remote PowerShell

특별히 구성된 TSG를 사용한 원격 액세스 외에도 서비스 엔지니어 운영 Lockbox 역할이 있는 서비스 팀 직원은 원격 PowerShell을 사용하여 프로덕션 서버의 특정 관리 기능에 액세스할 수 있습니다. 이 액세스를 사용하려면 사용자에게 Microsoft 365 프로덕션 환경에 대한 읽기 전용(디버그) 액세스 권한을 부여해야 합니다. 권한 상승은 Lockbox 프로세스를 사용하여 TSG에 대해 사용하도록 설정된 것과 동일한 방식으로 사용하도록 설정됩니다.

원격 액세스의 경우 각 데이터 센터에는 단일 액세스 지점 역할을 하는 부하 분산된 가상 IP가 있습니다. 사용 가능한 원격 PowerShell cmdlet은 인증 중에 얻은 액세스 클레임에서 식별된 권한 수준을 기반으로 합니다. 이러한 cmdlet은 이 메서드를 사용하여 연결하는 사용자가 액세스할 수 있는 유일한 관리 기능을 제공합니다. 원격 PowerShell은 엔지니어가 사용할 수 있는 명령의 scope 제한하며 Lockbox 프로세스를 통해 부여된 액세스 수준을 기반으로 합니다. 예를 들어 Exchange Online Get-Mailbox cmdlet을 사용할 수 있지만 Set-Mailbox cmdlet은 사용할 수 없습니다.