Essential Eight Microsoft Office 매크로 설정 구성

Microsoft Office 매크로 설정 구성

이 문서에서는 Microsoft Office 매크로 설정을 구성하기 위한 Essential Eight 완화 전략을 충족하는 IT 관리자를 안내합니다. 개요된 컨트롤은 Essential Eight Maturity Level 3의 의도에 맞춰집니다. 권장 정책을 적용하여 Microsoft 365 앱 강화는 사용자 애플리케이션 강화에 대한 특정 컨트롤을 충족합니다.

참고

신뢰할 수 있는 위치에서 Office 매크로 실행을 사용하도록 설정하는 방법은 이 문서의 범위를 벗어나는 것입니다. 대신 신뢰할 수 있는 게시자를 사용하는 것이 좋습니다.

참조

ACSC(오스트레일리아 사이버 보안 센터)는 Microsoft 365 앱 강화에 대한 여러 지침 문서와 매크로 구성을 위한 권장 정책을 제공합니다. 이 문서의 모든 정책은 다음 참조를 기반으로 합니다.

엔터프라이즈용 Microsoft 365 앱 배포 & 엔터프라이즈용 Microsoft 365 앱에 대한 ACSC 강화 지침

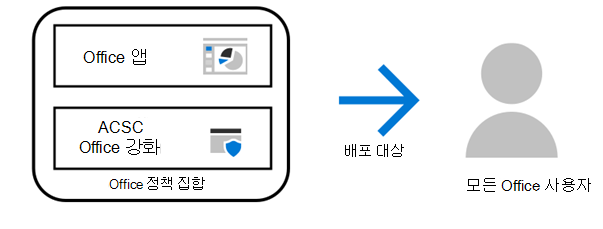

Intune에는 정책 집합이라는 기능이 있습니다. 정책 집합은 애플리케이션, 구성 정책 및 기타 개체를 배포 가능한 단일 엔터티로 결합하는 기능을 제공합니다. 엔터프라이즈용 Microsoft 365 앱 배포에는 항상 권장되는 ACSC Office 강화 정책이 수반되어야 합니다. 이렇게 하면 Office 앱 제품군의 모든 사용자에게 적절한 ACSC Office 강화 정책이 적용됩니다.

구현 세부 정보

정책 집합을 적용하려면 관리자가 다음 세 단계를 완료해야 합니다.

- 원하는 사용자를 대상으로 하는 정책 만들기

- ACSC 강화 지침 정책 가져오기

- Microsoft 365 앱과 ACSC 강화 지침 정책을 결합한 정책 집합 만들기

1단계: 원하는 사용자를 대상으로 하는 정책을 만들려면

- Office 앱 및 Office 강화 정책을 대상으로 하는 사용자를 포함하는 데 사용할 정책을 만듭니다. 이 문서의 나머지 부분에 대해 이 그룹을 모든 Office 사용자라고 합니다.

- 앱 Windows Microsoft 365 앱 추가 > 에서 >> Windows 10 이상용 Microsoft 365 앱 앱을 만듭니다.

- 조직에서 요구하는 대로 Microsoft 365 앱을 포함합니다.

- 아키텍처를 64비트 (권장)로 설정합니다.

- 업데이트 채널을 반기 엔터프라이즈 채널 (권장)로 설정합니다.

참고

애플리케이션을 할당하지 마세요. 이 작업은 이후 단계에서 수행됩니다.

2단계: ACSC 강화 지침 정책을 가져오려면

- ACSC Office 강화 지침 정책을 로컬 디바이스에 저장합니다.

- Microsoft Intune 콘솔로 이동합니다.

- 디바이스>Windows>구성 프로필>에서 가져오기 정책만들기>에서정책을 가져옵니다.

- 정책 이름을 지정하고 정책 파일에서 파일 찾아보기를 선택하고 1단계에서 저장된 정책으로 이동합니다.

- 저장을 선택합니다.

개체 연결 및 포함 패키지의 활성화를 방지하기 위한 가져오기 스크립트

- 디바이스 > 스크립트로 이동하여 새 PowerShell 스크립트를 만듭니다.

- PowerShell 스크립트를 가져와 서 개체 연결 및 포함 패키지의 활성화를 방지합니다.

- 로그온한 자격 증명을 사용하여 이 스크립트를 실행 합니다. 예.

- 스크립트 서명 검사 적용: 아니요.

-

- 64비트 PowerShell 호스트에서 스크립트 실행: 아니요.

- PowerShell 스크립트를 할당합니다. 모든 Office 사용자 (1단계에서 생성됨).

참고

이 PowerShell 스크립트는 특히 Office 2016 이상용입니다. Office 2013용 OLE 정품 인증을 방지하는 스크립트는 OfficeMacroHardening-PreventActivationofOLE-Office2013.ps1에서 제공됩니다.

3단계: Microsoft 365 앱 및 ACSC 강화 지침 정책을 결합한 정책 집합 만들기

- 디바이스 > 정책 집합 > 만들기로 이동합니다.

- 애플리케이션 관리 > 앱에서 Microsoft 365 앱(Windows 10 이상용)(1단계에서 생성됨)을 선택합니다.

- 디바이스 관리 > 디바이스 구성 프로필에서 ACSC Office 강화(2단계에서 생성됨)를 선택합니다.

- 할당에서 모든 Office 사용자 (1단계에서 생성됨)를 선택합니다.

- 엔드포인트 보안 공격 Surface 축소 정책을 가져옵니다.

- 그래프 탐색기로 이동하여 인증합니다.

- 공격 표면 감소 정책 엔드포인트

https://graph.microsoft.com/beta/deviceManagement/templates/0e237410-1367-4844-bd7f-15fb0f08943b/createInstance에 대한 베타 스키마를 사용하여 POST 요청을 만듭니다. - ACSC Windows 강화 Guidelines-Attack Surface 축소 정책에서 JSON을 복사하여 요청 본문에 붙여넣습니다.

- (선택 사항) 필요한 경우 이름 값을 수정합니다.

- 정책을 할당합니다. 모든 Office 사용자 (1단계에서 생성됨).

참고

이 ASR(공격 표면 감소) 정책은 감사 모드에서 ACSC에서 권장하는 각 ASR 규칙을 구성합니다. 적용하기 전에 모든 환경에서 호환성 문제에 대해 ASR 규칙을 테스트해야 합니다.

이 시점까지 문서를 따라 다음과 같은 추가 완화가 수행됩니다.

| ISM 제어 2024년 6월 | 제어 | 측정 |

|---|---|---|

| 1488 | 인터넷에서 시작된 파일의 Microsoft Office 매크로는 차단됩니다. | 각 Office 애플리케이션에 대해ACSC Office 강화 정책을 통해 다음 정책이 구성되었습니다. 인터넷에서 Office 파일에서 매크로가 실행되지 않도록 차단: 사용 |

| 1675 | 신뢰할 수 없는 게시자가 디지털 서명한 Microsoft Office 매크로는 메시지 표시줄 또는 Backstage 보기를 통해 사용할 수 없습니다. | 각 Office 애플리케이션에 대해 ACSC Office 강화 정책을 통해 다음 정책이 구성되었습니다. 서명되지 않은 애플리케이션에 대한 신뢰 표시줄 알림 사용 안 함: 사용 |

| 1672 | Microsoft Office 매크로 바이러스 백신 검사가 사용됩니다. | ACSC Office 강화 지침 정책을 통해 다음 정책이 구성되었습니다. 강제 런타임 AV 검사: 사용 매크로 런타임 검사 범위: 모든 문서에 대해 사용 참고: 디바이스에서 Windows Defender를 실행해야 합니다. |

| 1673 | Microsoft Office 매크로는 Win32 API 호출이 차단됩니다. | ASR 정책을 통해 다음 공격 표면 감소 규칙이 구성되었습니다. Office 매크로에서 Win32 API 호출 차단(92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B) |

매크로 실행 제어

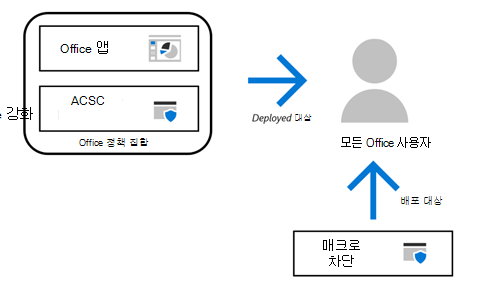

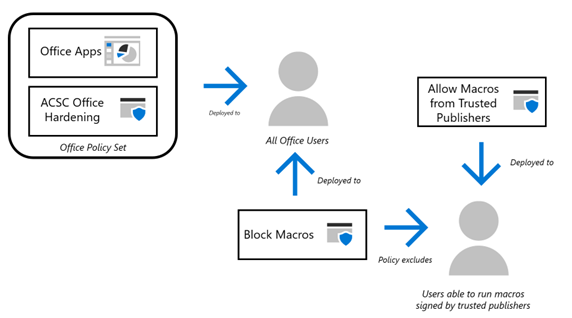

매크로를 차단하는 정책은 정책 집합에 포함되지 않습니다. 이를 통해 매크로를 실행해야 하는 비즈니스 요구 사항이 입증된 사용자 그룹을 선택적으로 제외할 수 있습니다. 입증된 필요가 없는 다른 모든 사용자는 매크로 실행이 차단됩니다.

구현 세부 정보

신뢰할 수 있는 게시자가 서명한 매크로를 실행할 수 있는 이후 단계를 용이하게 하려면 새 그룹을 만들어야 합니다. 이 그룹은 충돌을 방지하기 위해 다른 Office 매크로 정책에서 제외되며 신뢰할 수 있는 게시자가 서명한 매크로를 실행할 수 있습니다. 다른 모든 사용자는 모든 매크로 실행을 사용하지 않도록 설정하는 정책의 대상이 됩니다.

신뢰할 수 있는 게시자가 서명한 매크로만 허용하려면 다음을 수행합니다.

- 신뢰할 수 있는 게시자가 서명한 경우 Office 매크로를 실행할 수 있는 사용자가 포함된 그룹을 만듭니다. 이 그룹을 매크로 실행 허용 - 신뢰할 수 있는 게시자라고 합니다.

- 모든 매크로 사용 안 함 정책 정책을 로컬 디바이스에 저장합니다.

- Microsoft Intune 콘솔로 이동합니다.

- 디바이스>Windows>구성 프로필>에서 가져오기 정책만들기>에서정책을 가져옵니다.

- 정책 이름을 지정하고 정책 파일에서 파일 찾아보기를 선택하고 저장된 정책(2단계)으로 이동합니다.

- 저장을 선택합니다.

- 이 문서의 시작 부분에 만들어진 모든 Office 사용자에게 모든 매크로 사용 안 함 정책을 할당합니다.

- 매크로 실행 허용 - 신뢰할 수 있는 게시자 그룹(1단계에서)을 제외합니다.

이 시점까지 문서에 따라 다음과 같은 추가 완화가 이루어졌습니다.

| ISM 제어 2024년 6월 | 제어 | 측정 |

|---|---|---|

| 1671 | 입증된 비즈니스 요구 사항이 없는 사용자는 Microsoft Office 매크로를 사용할 수 없습니다. | 기본적으로 모든 Office 사용자는 매크로 실행을 차단하는 정책을 대상으로 합니다(정책은 Office 애플리케이션마다 다릅니다). Office 애플리케이션용 VBA 사용 안 함: 사용 |

| 1489 | Microsoft Office 매크로 보안 설정은 사용자가 변경할 수 없습니다. | Intune을 통해 구성되고 배포된 정책은 표준 사용자가 변경할 수 없습니다. Office를 강화하고 매크로를 사용하지 않도록 설정하는 정책은 최종 사용자가 변경할 수 없습니다. 매크로 차단 정책에서 제외된 사용자가 신뢰할 수 있는 게시자의 매크로 실행만 허용하는 정책의 대상이 되도록 합니다. |

신뢰할 수 있는 게시자

표준 사용자의 경우 신뢰할 수 있는 위치에서 매크로를 실행할 수 있도록 허용하는 대신 가능하면 신뢰할 수 있는 게시자를 사용하는 것이 좋습니다. 신뢰할 수 있는 위치를 사용하려면 신뢰할 수 있는 위치에 배치되기 전에 각 매크로를 철저히 검사해야 합니다. 신뢰할 수 있는 게시자를 사용하는 이유는 신뢰할 수 있는 게시자를 선택하면 제품 보안에 대한 의지가 입증되어 위치 또는 웹 사이트에 비해 매크로를 사용할 위험이 줄어들기 때문입니다. 이전 단계에서 매크로를 차단하는 정책에서 제외된 사용자는 매크로 실행을 큐레이팅된 신뢰할 수 있는 게시자 목록으로 제한하는 정책을 대상으로 합니다.

Microsoft Office 매크로는 디지털 서명되거나 신뢰할 수 있는 위치 내에 배치되기 전에 악성 코드가 없는지 확인합니다.

ACSC Office 강화 지침을 구현하면 실행 전에 Microsoft Defender에서 매크로를 검사합니다(위의 ISM-1672 모임 참조). 매크로에 서명하기 전에 관리자는 연결이 끊긴 디바이스에서 매크로를 실행해야 합니다(ACSC Office 강화 정책이 적용됨). 매크로의 안전성을 결정하는 데 전념해야 합니다.

타사 도구도 사용할 수 있으며 제출된 매크로에 대한 자동 검사 및 서명을 제공할 수 있습니다.

구현 세부 정보

신뢰할 수 있는 게시자에 대해 매크로 사용 정책을 가져오려면 다음 단계를 완료합니다.

- 신뢰할 수 있는 게시자에 대해 매크로 사용 정책을 로컬 디바이스에 저장합니다.

- Microsoft Intune 콘솔로 이동합니다.

- 디바이스 > Windows > 구성 프로필 > 에서 정책 가져오기 가져오기 정책 만들기 >

- 정책 이름을 지정하고 정책 파일에서 파일 찾아보기를 선택하고 저장된 정책으로 이동합니다(2단계부터).

- 저장을 선택합니다.

- 그룹에 정책 할당: 매크로 실행 허용 - 신뢰할 수 있는 게시자

신뢰할 수 있는 게시자 정책을 가져온 후에는 하나 이상의 신뢰할 수 있는 게시자를 지정해야 합니다. 신뢰할 수 있는 게시자를 추가하려면 Intune: Intune을 사용하여 신뢰할 수 있는 게시자에 인증서 추가 - Microsoft Tech Community를 사용하여 신뢰할 수 있는 게시자 인증서 저장소에 인증서를 추가하는 지침을 따릅니다.

동일한 정책에서 여러 게시자를 묶는 대신 각 신뢰할 수 있는 게시자에 대한 새 정책을 만듭니다. 이렇게 하면 배포된 신뢰할 수 있는 게시자의 식별이 간소화되고 더 이상 필요하지 않은 신뢰할 수 있는 게시자를 쉽게 제거할 수 있습니다. 동일한 그룹에 신뢰할 수 있는 게시자 인증서 정책을 배포합니다. 매크로 실행 허용 – 신뢰할 수 있는 게시자.

참고

매크로에 서명할 때 더 안전한 버전의 VBS 프로젝트 서명 체계인 V3 서명을 사용합니다.

신뢰할 수 있는 게시자가 서명한 매크로의 실행만 허용하면 다음과 같은 추가 완화 방법이 충족됩니다.

| ISM 제어 2024년 6월 | 제어 | 측정 |

|---|---|---|

| 1674 | 샌드박스가 설치된 환경, 신뢰할 수 있는 위치 또는 신뢰할 수 있는 게시자가 디지털 서명한 Microsoft Office 매크로만 실행할 수 있습니다. | 각 Office 앱에 대해 신뢰할 수 있는 게시자에 대해 매크로 사용 정책을 통해 다음 설정이 구성되었습니다. 디지털 서명된 매크로를 제외한 모든 매크로 사용 안 함: 사용 |

| 1487 | Microsoft Office 매크로에 악성 코드가 없는지 확인하는 권한 있는 사용자만 신뢰할 수 있는 위치 내의 콘텐츠에 쓰고 수정할 수 있습니다. | 해당 없음 신뢰할 수 있는 게시자가 서명한 매크로만 선택한 사용자에 대해 실행할 수 있습니다. |

| 1890 | Microsoft Office 매크로는 디지털 서명되거나 신뢰할 수 있는 위치 내에 배치되기 전에 악성 코드가 없는지 확인합니다. | 관리자는 ACSC Office 강화 정책이 적용된 디바이스에서 매크로를 시작합니다. 이 정책은 프로덕션 환경과 연결이 끊어지고 서명하기 전에 매크로의 안전성을 결정하기 위해 전용으로 사용됩니다. |

Office 매크로 실행 로깅

MDE(엔드포인트용 Microsoft Defender)는 Microsoft의 강력한 클라우드 서비스를 사용하여 빌드된 다음과 같은 기술 조합을 사용합니다.

- 엔드포인트 동작 센서: Windows에 포함된 이러한 센서는 운영 체제에서 동작 신호를 수집하고 처리하며 이 센서 데이터를 엔드포인트용 Microsoft Defender의 격리된 프라이빗 클라우드 인스턴스로 보냅니다.

- 클라우드 보안 분석: Windows 에코시스템, 엔터프라이즈 클라우드 제품(예: Office 365) 및 온라인 자산에서 빅 데이터, 디바이스 학습 및 고유한 Microsoft 광학을 사용하여 동작 신호는 고급 위협에 대한 인사이트, 검색 및 권장 응답으로 변환됩니다.

- 위협 인텔리전스: Microsoft 헌터, 보안 팀에서 생성하고 파트너가 제공하는 위협 인텔리전스에 의해 보강된 위협 인텔리전스를 통해 엔드포인트용 Defender는 공격자 도구, 기술 및 절차를 식별하고 수집된 센서 데이터에서 관찰될 때 경고를 생성할 수 있습니다.

MDE를 사용하여 엔드포인트에서 로그를 가져오고 유지한 다음, 사이버 보안 이벤트를 검색하는 데 사용할 수 있습니다.

Microsoft Intune과 MDE를 통합하면 Intune 관리 디바이스용 MDE에 쉽게 온보딩할 수 있습니다.

구현 세부 정보 – 엔드포인트용 Microsoft Defender에 엔드포인트 온보딩

- 엔드포인트용 Microsoft Defender 템플릿 > 유형(Windows 10 이상을 실행하는 데스크톱 디바이스)을 사용하여 새 Windows 구성 프로필 만들기

- Expedite 원격 분석 보고 빈도를 사용으로 설정

- 배포 그룹에 정책을 할당합니다.

디바이스가 MDE에 온보딩되면 검토를 위해 특정 작업이 캡처되고 필요한 경우 작업을 수행할 수 있습니다. 엔드포인트용 Microsoft Defender의 디바이스에서 응답 작업 수행.

디바이스를 MDE에 온보딩하면 다음 컨트롤이 충족됩니다.

| ISM 제어 2024년 6월 | 제어 | 측정 |

|---|---|---|

| 1677, 1678 | 허용 및 차단된 Microsoft Office 매크로 실행은 중앙에서 기록되고 무단 수정 및 삭제로부터 보호되며, 손상 징후를 모니터링하며, 사이버 보안 이벤트가 감지될 때 실행됩니다. | 배포된 공격 표면 감소 규칙과 일치하는 매크로에서 실행되는 프로세스는 엔드포인트용 Defender에 기록됩니다. 공격 또는 손상의 표시와 일치하는 실행은 검토를 위한 경고를 생성합니다. |

신뢰할 수 있는 게시자 목록 유효성 검사

신뢰할 수 있는 게시자에서 매크로를 실행할 수 있는 사용자가 있는 디바이스의 신뢰할 수 있는 게시자 목록의 유효성을 검사합니다. 신뢰할 수 있는 게시자 인증서 저장소에서 각 신뢰할 수 있는 게시자 인증서가 있는지 확인합니다.

- 조직에서 사용 중인 매크로에는 여전히 필요합니다.

- 인증서는 여전히 유효 기간 내에 있습니다.

- 인증서에는 여전히 유효한 신뢰 체인이 있습니다.

이전 조건을 충족하지 않는 인증서를 제거합니다.

| ISM 제어 2024년 6월 | 제어 | 측정 |

|---|---|---|

| 1676 | Microsoft Office의 신뢰할 수 있는 게시자 목록은 매년 또는 더 자주 유효성을 검사합니다. | 관리자는 신뢰할 수 있는 게시자 인증서 저장소에서 인증서를 확인하여 모든 인증서가 여전히 필요하고 유효 기간 내에 있는지 확인합니다. 더 이상 필요하지 않은 인증서 및 관련 정책을 제거합니다. |

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기