앱 거버넌스에서 앱 정책 만들기

비정상적인 앱 동작을 감지하고 기계 학습 알고리즘을 기반으로 경고를 생성하는 기본 제공 기능 집합과 함께 앱 거버넌스의 정책을 통해 다음을 수행할 수 있습니다.

자동 또는 수동 수정을 위해 앱 동작에 대해 경고하는 앱 거버넌스 조건을 지정합니다.

조직에 대한 앱 준수 정책을 적용합니다.

앱 거버넌스를 사용하여 Microsoft Entra ID, Google Workspace 및 Salesforce에 연결된 앱에 대한 OAuth 정책을 만듭니다.

Microsoft Entra ID에 대한 OAuth 앱 정책 만들기

Microsoft Entra ID에 연결된 앱의 경우 사용자 지정할 수 있는 제공된 템플릿에서 앱 정책을 만들거나 사용자 지정 앱 정책을 만듭니다.

Azure AD 앱에 대한 새 앱 정책을 만들려면 Microsoft Defender XDR > 앱 거버넌스 > 정책 > Azure AD로 이동합니다.

예시:

새 정책 만들기 옵션을 선택한 다음, 다음 단계 중 하나를 수행합니다.

- 템플릿에서 새 앱 정책을 만들려면 관련 템플릿 범주와 해당 범주의 템플릿을 선택합니다.

- 사용자 지정 정책을 만들려면 사용자 지정 범주를 선택합니다.

예시:

앱 정책 템플릿

앱 정책 템플릿을 기반으로 새 앱 정책을 만들려면 앱 정책 템플릿 선택 페이지에서 앱 템플릿 범주를 선택하고 템플릿 이름을 선택한 다음 다음을 선택합니다.

다음 섹션에서는 앱 정책 템플릿 범주에 대해 설명합니다.

사용

다음 표에서는 앱 사용에 대한 경고를 생성하도록 지원되는 앱 거버넌스 템플릿을 나열합니다.

| 템플릿 이름 | 설명 |

|---|---|

| 데이터 사용량이 많은 새 앱 | Graph API를 사용하여 대량의 데이터를 업로드하거나 다운로드한 새로 등록된 앱을 찾습니다. 이 정책은 다음 조건을 검사. |

| 사용자 증가 | 사용자 수가 상당한 증가로 앱을 찾습니다. 이 정책은 다음 조건을 검사. |

사용 권한

다음 표에서는 앱 권한에 대한 경고를 생성하는 데 지원되는 앱 거버넌스 템플릿을 나열합니다.

| 템플릿 이름 | 설명 |

|---|---|

| 권한 없는 앱 | 사용되지 않는 Graph API 권한이 있는 앱을 찾습니다. 이러한 앱에는 정기적으로 사용할 필요가 없는 권한이 부여되었습니다. |

| 높은 권한이 있는 새 앱 | 쓰기 액세스 권한 및 기타 강력한 Graph API 권한이 부여된 새로 등록된 앱을 찾습니다. 이 정책은 다음 조건을 검사. |

| 비 Graph API 권한이 있는 새 앱 | 비 Graph API에 대한 권한이 있는 새로 등록된 앱을 찾습니다. 이러한 앱은 액세스하는 API가 제한된 지원 및 업데이트를 받을 경우 위험에 노출될 수 있습니다. 이 정책은 다음 조건을 검사. |

인증

다음 표에서는 Microsoft 365 인증에 대한 경고를 생성하는 데 지원되는 앱 거버넌스 템플릿을 나열합니다.

| 템플릿 이름 | 설명 |

|---|---|

| 인증되지 않은 새 앱 | 게시자 증명 또는 Microsoft 365 인증이 없는 새로 등록된 앱을 찾습니다. 이 정책은 다음 조건을 검사. |

사용자 지정 정책

기본 제공 템플릿 중 하나에서 아직 수행하지 않은 작업을 수행해야 하는 경우 사용자 지정 앱 정책을 사용합니다.

새 사용자 지정 앱 정책을 만들려면 먼저 정책 페이지에서 새 정책 만들기를 선택합니다. 앱 정책 템플릿 선택 페이지에서 사용자 지정 범주, 사용자 지정 정책 템플릿을 선택한 다음, 다음을 선택합니다.

이름 및 설명 페이지에서 다음을 구성합니다.

- 정책 이름

- 정책 설명

- 이 정책에서 생성된 경고의 심각도를 설정하는 정책 심각도를 선택합니다.

- 높음

- 중간

- 낮음

정책 설정 및 조건 선택 페이지에서 이 정책이 적용할 수 있는 앱 선택에서 다음을 선택합니다.

- 모든 앱

- 특정 앱 선택

- 제외한 모든 앱

특정 앱 또는 이 정책을 제외한 모든 앱을 선택하는 경우 앱 추가를 선택하고 목록에서 원하는 앱을 선택합니다. 앱 선택 창에서 이 정책이 적용되는 여러 앱을 선택한 다음 추가를 선택할 수 있습니다. 목록에 만족하면 다음을 선택합니다.

조건 편집을 선택합니다. 조건 추가를 선택하고 목록에서 조건을 선택합니다. 선택한 조건에 대해 원하는 임계값을 설정합니다. 조건을 더 추가하려면 반복합니다. 저장을 선택하여 규칙을 저장하고 규칙 추가가 완료되면 다음을 선택합니다.

참고 항목

일부 정책 조건은 Graph API 권한에 액세스하는 앱에만 적용됩니다. 비 Graph API에만 액세스하는 앱을 평가할 때 앱 거버넌스는 이러한 정책 조건을 건너뛰고 다른 정책 조건만 검사 진행합니다.

사용자 지정 앱 정책에 사용할 수 있는 조건은 다음과 같습니다.

조건 허용되는 조건 값 설명 자세한 정보 등록 기간 지난 X일 이내 현재 날짜로부터 지정된 기간 내에 Microsoft Entra ID에 등록된 앱 인증 인증 없음, 게시자 증명, Microsoft 365 Certified Microsoft 365 인증을 받은 앱, 게시자 증명 보고서가 있거나 둘 다 없는 앱 Microsoft 365 인증 게시자가 확인됨 예 또는 아니요 게시자를 확인한 앱 게시자 확인 애플리케이션 사용 권한 (그래프에만 해당) 목록에서 하나 이상의 API 권한 선택 직접 부여된 특정 Graph API 권한이 있는 앱 Microsoft Graph 권한 참조 위임된 권한 (그래프에만 해당) 목록에서 하나 이상의 API 권한 선택 사용자가 지정한 특정 Graph API 권한이 있는 앱 Microsoft Graph 권한 참조 높은 권한 (그래프에만 해당) 예 또는 아니요 비교적 강력한 Graph API 권한이 있는 앱 클라우드용 Defender 앱에서 사용하는 것과 동일한 논리를 기반으로 하는 내부 지정입니다. 초과 권한 (그래프에만 해당) 예 또는 아니요 사용되지 않는 Graph API 권한이 있는 앱 권한이 부여된 앱은 해당 앱에서 사용하는 것보다 더 많은 권한을 가집니다. 비 Graph API 권한 예 또는 아니요 비Graph API에 대한 권한이 있는 앱. 이러한 앱은 액세스하는 API가 제한된 지원 및 업데이트를 받을 경우 위험에 노출될 수 있습니다. 데이터 사용량 (그래프에만 해당) 하루에 다운로드 및 업로드된 데이터의 XGB보다 큼 Graph API를 사용하여 지정된 양의 데이터를 읽고 쓴 앱 데이터 사용 추세 (그래프에만 해당) 전일에 비해 데이터 사용량의 X% 증가 Graph API를 사용하여 데이터를 읽고 쓰는 앱이 전날에 비해 지정된 백분율로 증가했습니다. API 액세스 (그래프에만 해당) 일별 X API 호출보다 큼 하루에 지정된 수의 Graph API 호출을 수행한 앱 API 액세스 추세 (그래프에만 해당) 전날에 비해 API 호출의 X% 증가 Graph API 호출 수가 전날에 비해 지정된 백분율로 증가한 앱 동의한 사용자 수 (보다 크거나 작음) X 동의한 사용자 지정된 사용자 수보다 많거나 적은 수의 사용자가 동의한 앱 동의 사용자 증가 지난 90일 동안의 X% 사용자 증가 동의한 사용자 수가 지난 90일 동안 지정된 비율 이상으로 증가한 앱 지정된 우선 순위 계정 동의 예 또는 아니요 우선 순위 사용자가 동의한 앱 우선 순위 계정이 있는 사용자입니다. 동의한 사용자의 이름 목록에서 사용자 선택 특정 사용자가 동의한 앱 동의한 사용자의 역할 목록에서 역할 선택 특정 역할을 가진 사용자가 동의한 앱 여러 항목을 선택할 수 있습니다. 할당된 멤버가 있는 모든 Microsoft Entra 역할을 이 목록에서 사용할 수 있어야 합니다.

액세스된 민감도 레이블 목록에서 하나 이상의 민감도 레이블 선택 지난 30일 동안 특정 민감도 레이블을 사용하여 데이터에 액세스한 앱. 액세스한 서비스(그래프에만 해당) Exchange 및/또는 OneDrive 및/또는 SharePoint 및/또는 Teams Graph API를 사용하여 OneDrive, SharePoint 또는 Exchange Online에 액세스한 앱 여러 항목을 선택할 수 있습니다. 오류율 (그래프에만 해당) 지난 7일 동안의 오류율이 X%보다 큽 지난 7일 동안의 Graph API 오류 비율이 지정된 백분율보다 큰 앱 경고를 생성하려면 이 앱 정책에 대해 지정된 모든 조건을 충족해야 합니다.

조건 지정을 마쳤으면 저장을 선택한 다음 다음을 선택합니다.

정책 작업 정의 페이지에서 이 정책에 기반한 경고가 생성될 때 앱 거버넌스에서 앱을 사용하지 않도록 설정하려면 앱 사용 안 함을 선택한 다음, 다음을 선택합니다. 정책이 사용자 및 합법적인 앱 사용에 영향을 줄 수 있으므로 작업을 적용할 때는 주의해야 합니다.

정책 상태 정의 페이지에서 다음 옵션 중 하나를 선택합니다.

- 감사 모드: 정책이 평가되지만 구성된 작업은 발생하지 않습니다. 감사 모드 정책은 정책 목록에 감사 상태 함께 표시됩니다. 새 정책을 테스트하려면 감사 모드를 사용해야 합니다.

- 활성: 정책이 평가되고 구성된 작업이 발생합니다.

- 비활성: 정책이 평가되지 않고 구성된 작업이 발생하지 않습니다.

사용자 지정 정책의 모든 매개 변수를 신중하게 검토합니다. 만족할 때 제출을 선택합니다. 설정 아래에서 편집을 선택하여 다시 돌아가 설정을 변경할 수도 있습니다.

새 앱 정책 테스트 및 모니터링

이제 앱 정책이 만들어졌으므로 정책 페이지에서 모니터링하여 테스트 중에 예상되는 활성 경고 수와 총 경고를 등록하는지 확인해야 합니다.

경고 수가 예기치 않게 낮은 값인 경우 앱 정책의 설정을 편집하여 상태 설정하기 전에 올바르게 구성했는지 확인합니다.

다음은 새 정책을 만들고 테스트한 다음 활성화하는 프로세스의 예입니다.

- 심각도, 앱, 조건 및 작업을 초기 값으로 설정하고 감사 모드로 설정된 상태 사용하여 새 정책을 만듭니다.

- 생성된 경고와 같은 예상 동작을 확인합니다.

- 동작이 예상되지 않는 경우 필요에 따라 정책 앱, 조건 및 작업 설정을 편집하고 2단계로 돌아갑니다.

- 동작이 필요한 경우 정책을 편집하고 해당 상태 Active로 변경합니다.

예를 들어 다음 순서도는 관련된 단계를 보여줍니다.

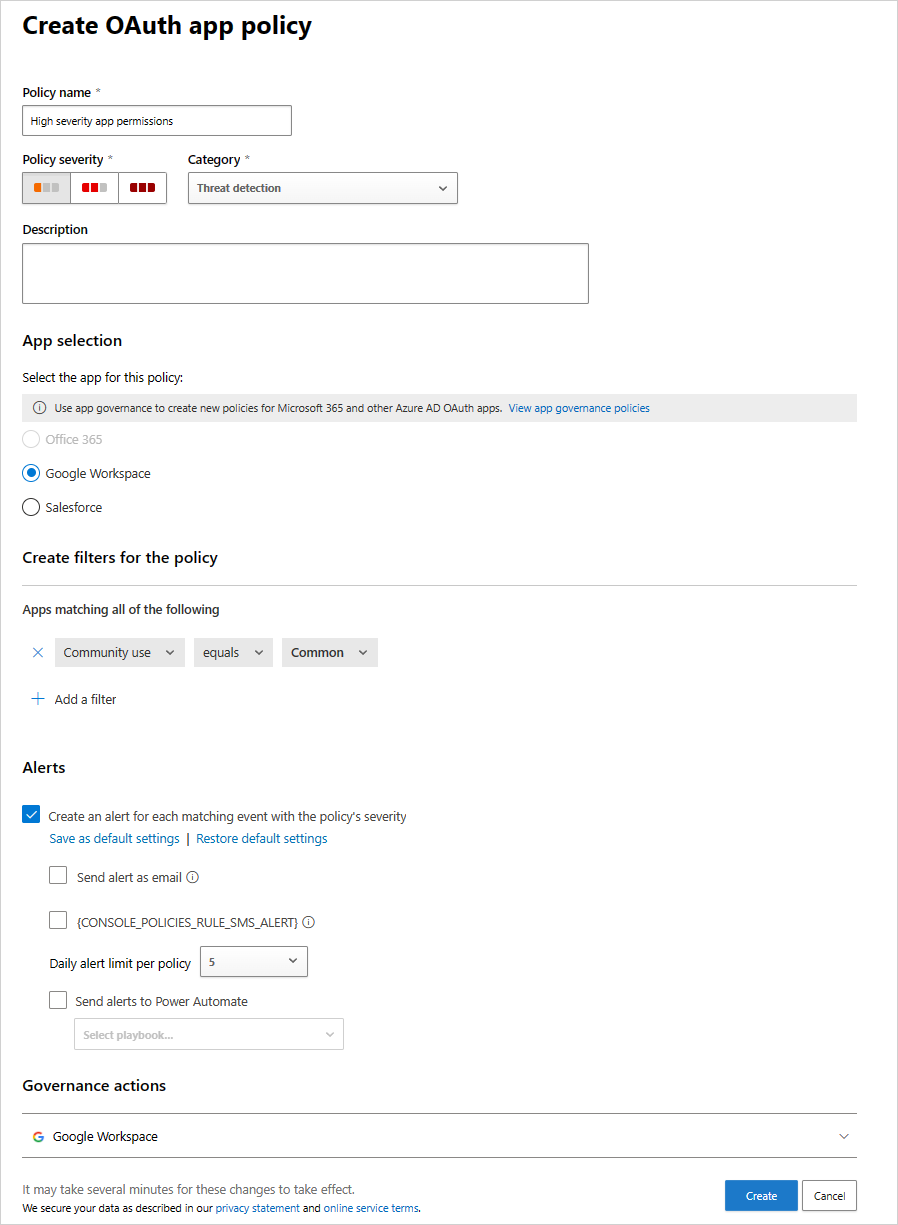

Salesforce 및 Google Workspace에 연결된 OAuth 앱에 대한 새 정책 만들기

OAuth 앱에 대한 정책은 테넌트에서 사용자가 승인한 정책에 대해서만 경고를 트리거합니다.

Salesforce, Google 및 기타 앱에 대한 새 앱 정책을 만들려면 다음을 수행합니다.

Microsoft Defender XDR > 앱 거버넌스 > 정책 > 기타 앱으로 이동합니다. 예시:

필요에 따라 앱을 필터링합니다. 예를 들어 사서함에서 일정 수정 권한을 요청하는 모든 앱을 볼 수 있습니다.

팁

커뮤니티 사용 필터를 사용하여 이 앱에 대한 사용 권한을 허용하는 것이 일반적인지, 일반적이지 않은지 또는 드문지에 대한 정보를 가져옵니다. 드물지만 높은 심각도 수준의 사용 권한을 요청하거나 많은 사용자의 사용 권한을 요청하는 앱이 있는 경우 이 필터가 유용할 수 있습니다.

앱에 권한을 부여한 사용자의 그룹 멤버 자격에 따라 정책을 설정할 수 있습니다. 예를 들어 관리자는 높은 권한을 요청하는 일반적이지 않은 앱의 권한을 승인한 사용자가 관리자 그룹이 아닌 경우에는 해당 권한을 철회하는 정책을 설정할 수 있습니다.

예시:

Salesforce 및 Google Workspace에 연결된 OAuth 앱에 대한 변칙 검색 정책

만들 수 있는 Oauth 앱 정책 외에도 클라우드용 Defender 앱은 OAuth 앱의 메타데이터를 프로파일러하여 잠재적으로 악의적인 앱의 메타데이터를 식별하는 기본 변칙 검색 정책을 제공합니다.

이 섹션은 Salesforce 및 Google Workspace 애플리케이션과만 관련이 있습니다.

참고 항목

변칙 검색 정책은 Microsoft Entra ID에 권한이 부여된 OAuth 앱에만 사용할 수 있습니다. OAuth 앱 변칙 검색 정책의 심각도는 수정할 수 없습니다.

다음 표에서는 클라우드용 Defender 앱에서 제공하는 기본 변칙 검색 정책에 대해 설명합니다.

| 정책 | 설명 |

|---|---|

| 오해의 소지가 있는 OAuth 앱 이름 | 사용자 환경에 연결된 OAuth 앱을 검색하고 잘못된 이름의 앱이 검색되면 경고를 트리거합니다. 라틴 문자와 유사한 외래 문자와 같이 잘못된 이름은 악성 앱을 알려진 신뢰할 수 있는 앱으로 위장하려는 시도를 나타낼 수 있습니다. |

| OAuth 앱의 잘못된 게시자 이름 | 사용자 환경에 연결된 OAuth 앱을 검색하고 잘못된 게시자 이름을 가진 앱이 검색되면 경고를 트리거합니다. 라틴 문자와 유사한 외래 문자와 같은 오해의 소지가 있는 게시자 이름은 알려진 신뢰할 수 있는 게시자에서 오는 앱으로 악성 앱을 위장하려는 시도를 나타낼 수 있습니다. |

| 악의적인 OAuth 앱 동의 | 사용자 환경에 연결된 OAuth 앱을 검색하고 잠재적으로 악의적인 앱에 권한이 부여되면 경고를 트리거합니다. 악의적인 OAuth 앱은 사용자를 손상시키기 위해 피싱 캠페인의 일부로 사용될 수 있습니다. 이 검색은 Microsoft 보안 연구 및 위협 인텔리전스 전문 지식을 사용하여 악성 앱을 식별합니다. |

| 의심스러운 OAuth 앱 파일 다운로드 활동 | 자세한 내용은 변칙 검색 정책을 참조하세요. |