엔드포인트용 Microsoft Defender Microsoft Defender for Cloud Apps 통합은 원활한 섀도 IT 가시성 및 제어 솔루션을 제공합니다. 이 통합을 통해 Defender for Cloud Apps 관리자는 기본적으로 엔드포인트용 Microsoft Defender 네트워크 보호와 Defender for Cloud Apps 앱 거버넌스 제어를 통합하여 클라우드 앱에 대한 최종 사용자의 액세스를 차단할 수 있습니다. 또는 관리자는 위험한 클라우드 앱에 액세스할 때 사용자에게 경고하는 좀 더 부드러운 접근 방식을 취할 수 있습니다.

Defender for Cloud Apps 기본 제공 허가되지 않은 앱 태그를 사용하여 클라우드 검색 및 클라우드 앱 카탈로그 페이지에서 모두 사용할 수 있는 클라우드 앱을 사용할 수 없는 것으로 표시합니다. 엔드포인트용 Defender와의 통합을 사용하도록 설정하면 Defender for Cloud Apps 한 번의 클릭으로 허가되지 않은 앱에 대한 액세스를 원활하게 차단할 수 있습니다.

Defender for Cloud Apps 비사용으로 표시된 앱은 엔드포인트용 Defender에 자동으로 동기화됩니다. 좀 더 구체적으로 말하자면, 이러한 허가되지 않은 앱에서 사용하는 도메인은 네트워크 보호 SLA 내의 Microsoft Defender 바이러스 백신에 의해 차단될 엔드포인트 디바이스로 전파됩니다.

참고

엔드포인트용 Defender를 통해 앱을 차단하는 데 걸리는 대기 시간은 Defender for Cloud Apps 앱이 디바이스에서 차단되는 시점까지 최대 3시간입니다. 이는 엔드포인트용 Defender에서 표시기가 만들어진 후 앱을 차단하기 위해 엔드포인트용 Defender에 Defender for Cloud Apps 승인/허가되지 않은 앱을 최대 1시간 동안 동기화하고 최대 2시간 동안 디바이스에 정책을 푸시하기 때문입니다.

필수 구성 요소

다음 라이선스 중 하나입니다.

- Defender for Cloud Apps + 엔드포인트

- Microsoft 365 E5

Microsoft Defender 바이러스 백신. 자세한 내용은 다음 항목을 참조하세요.

지원되는 다음 운영 체제 중 하나입니다.

- Windows: Windows 버전 10 18.09(RS5) OS 빌드 1776.3, 11 이상

- Android: 최소 버전 8.0: 자세한 내용은 Android에서 엔드포인트용 Microsoft Defender

- iOS: 최소 버전 14.0: 자세한 내용은 iOS의 엔드포인트용 Microsoft Defender

- macOS: 최소 버전 11: 자세한 내용은 macOS용 네트워크 보호를 참조하세요.

- Linux 시스템 요구 사항: 자세한 내용은 Linux용 네트워크 보호를 참조하세요.

엔드포인트용 Microsoft Defender 온보딩되었습니다. 자세한 내용은 엔드포인트용 Defender를 사용하여 Defender for Cloud Apps 온보딩을 참조하세요.

관리자 액세스 권한으로 Defender for Cloud Apps 변경합니다. 자세한 내용은 관리자 액세스 관리를 참조하세요.

엔드포인트용 Defender를 사용하여 클라우드 앱 차단 사용

다음 단계를 사용하여 클라우드 앱에 대한 액세스 제어를 사용하도록 설정합니다.

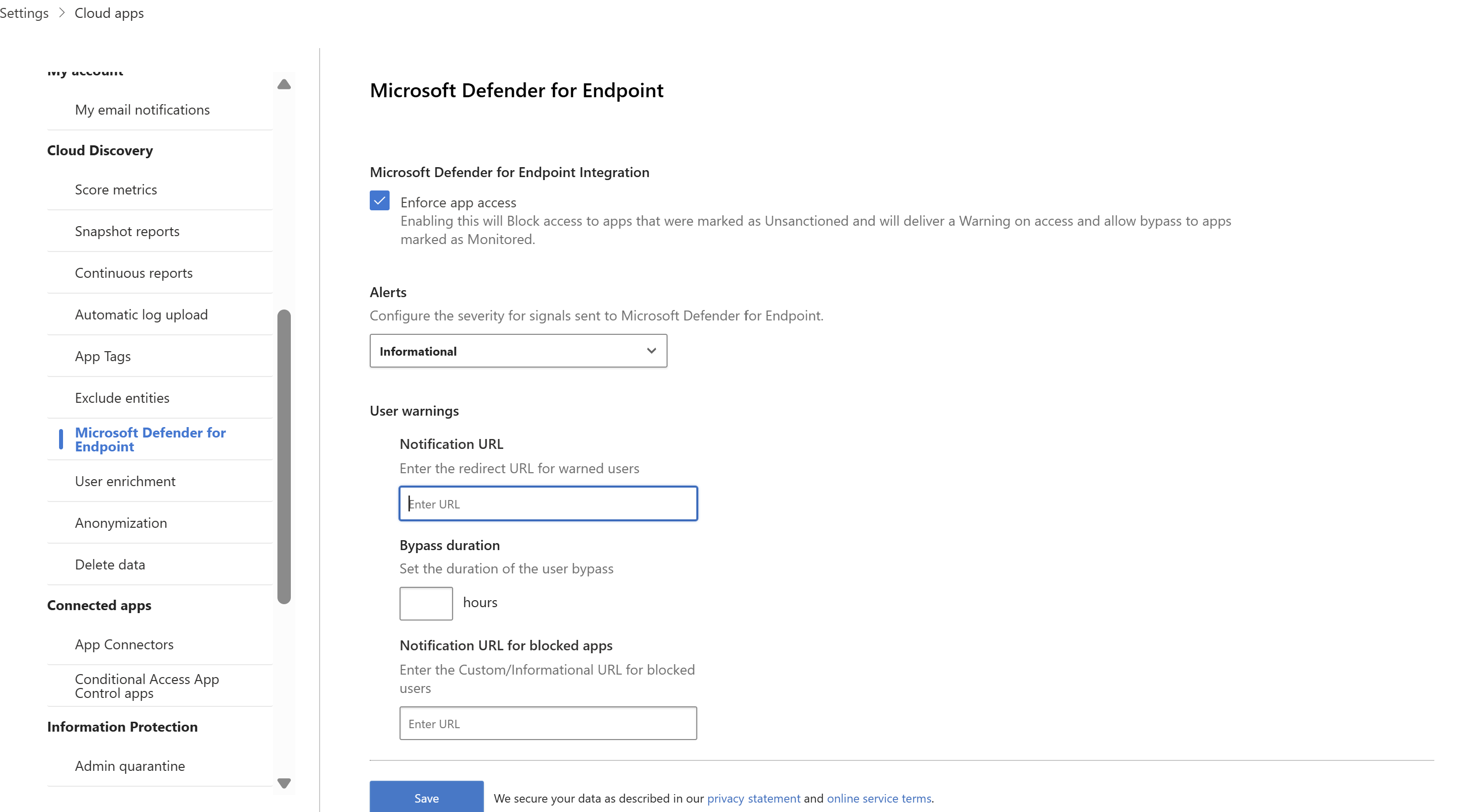

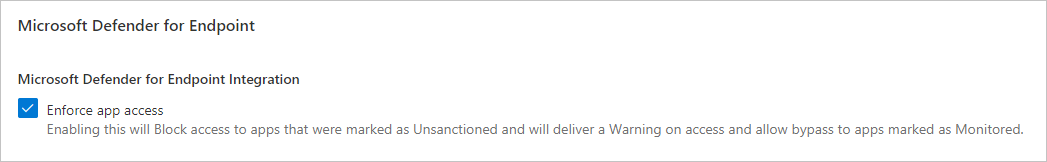

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. Cloud Discovery에서 엔드포인트용 Microsoft Defender 선택한 다음 앱 액세스 적용을 선택합니다.

참고

이 설정이 적용되는 데 최대 30분이 걸릴 수 있습니다.

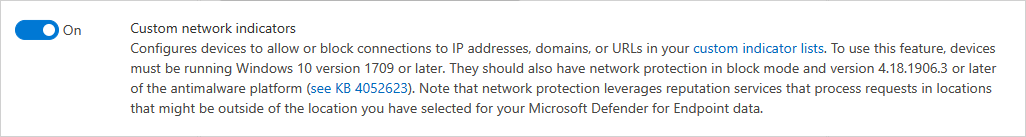

Microsoft Defender XDR 설정>엔드포인트>고급 기능으로 이동한 다음 사용자 지정 네트워크 표시기를 선택합니다. 네트워크 지표에 대한 자세한 내용은 IP 및 URL/도메인에 대한 지표 만들기를 참조하세요.

이렇게 하면 Microsoft Defender 바이러스 백신 네트워크 보호 기능을 활용하여 특정 앱에 앱 태그를 수동으로 할당하거나 자동으로 앱 검색 정책을 사용하여 Defender for Cloud Apps 사용하여 미리 정의된 URL 집합에 대한 액세스를 차단할 수 있습니다.

차단된 앱에 액세스할 때 사용자 교육 & 블록 페이지 사용자 지정

이제 관리자는 블록 페이지에 대한 지원/도움말 URL을 구성하고 포함할 수 있습니다. 이 구성을 사용하면 관리자가 차단된 앱에 액세스할 때 사용자를 교육할 수 있습니다. 사용이 차단된 앱을 나열하는 회사 페이지에 대한 사용자 지정 리디렉션 링크와 블록 페이지에서 예외를 보호하기 위해 수행해야 하는 필수 단계가 사용자에게 표시됩니다. 최종 사용자는 블록 페이지에서 "지원 페이지 방문"을 클릭하면 관리자가 구성한 이 URL로 리디렉션됩니다.

Defender for Cloud Apps 기본 제공 비사용 앱 태그를 사용하여 클라우드 앱을 사용이 차단된 것으로 표시합니다. 태그는 Cloud Discovery 및 Cloud App Catalog 페이지에서 모두 사용할 수 있습니다. 엔드포인트용 Defender와의 통합을 사용하도록 설정하면 사용이 차단된 앱 및 Defender for Cloud Apps 한 번의 클릭으로 예외를 보호하는 단계를 원활하게 교육할 수 있습니다.

사용 안 됨으로 표시된 앱은 일반적으로 몇 분 내에 엔드포인트용 Defender의 사용자 지정 URL 표시기로 자동으로 동기화됩니다. 특히 차단된 앱에서 사용하는 도메인은 네트워크 보호 SLA 내에서 바이러스 백신을 Microsoft Defender 메시지를 제공하기 위해 엔드포인트 디바이스로 전파됩니다.

블록 페이지에 대한 사용자 지정 리디렉션 URL 설정

다음 단계를 사용하여 회사 웹 페이지 또는 sharepoint 링크를 가리키는 사용자 지정 도움말/지원 URL을 구성합니다. 여기서 직원에게 애플리케이션 액세스가 차단된 이유를 교육하고 예외를 보호하거나 organization 위험 수용을 준수하도록 회사 액세스 정책을 공유하는 단계 목록을 제공할 수 있습니다.

Microsoft Defender 포털에서 설정>Cloud Apps>Cloud Discovery>엔드포인트용 Microsoft Defender를 선택합니다.

경고 드롭다운에서 정보를 선택합니다.

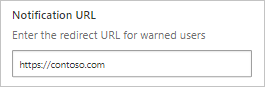

차단된 앱에> 대한 사용자 경고알림 URL에서 URL을 입력합니다. 예시:

특정 디바이스 그룹에 대한 앱 차단

특정 디바이스 그룹에 대한 사용을 차단하려면 다음 단계를 수행합니다.

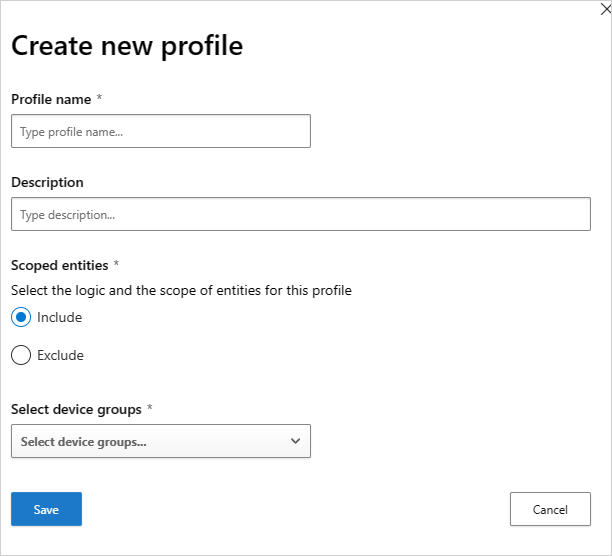

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. 그런 다음 클라우드 검색에서 앱 태그를 선택하고 범위 지정 프로필 탭으로 이동합니다.

프로필 추가를 선택합니다. 프로필은 앱 차단/차단 해제에 대해 범위가 지정된 엔터티를 설정합니다.

설명이 포함된 프로필 이름 및 설명을 제공합니다.

프로필이 포함 또는 제외 프로필인지 여부를 선택합니다.

포함: 포함된 엔터티 집합만 액세스 적용의 영향을 받습니다. 예를 들어 myContoso 프로필에는 디바이스 그룹 A 및 B에 대해 Include 가 있습니다. myContoso 프로필로 앱 Y를 차단하면 그룹 A 및 B에 대해서만 앱 액세스가 차단됩니다.

제외: 제외된 엔터티 집합은 액세스 적용의 영향을 받지 않습니다. 예를 들어 myContoso 프로필에는 디바이스 그룹 A 및 B에 대해 제외가 있습니다. myContoso 프로필로 앱 Y를 차단하면 그룹 A 및 B를 제외한 전체 organization 대한 앱 액세스가 차단됩니다.

프로필에 대한 관련 디바이스 그룹을 선택합니다. 나열된 디바이스 그룹은 엔드포인트용 Microsoft Defender 끌어옵니다. 자세한 내용은 디바이스 그룹 만들기를 참조하세요.

저장을 선택합니다.

앱을 차단하려면 다음 단계를 수행합니다.

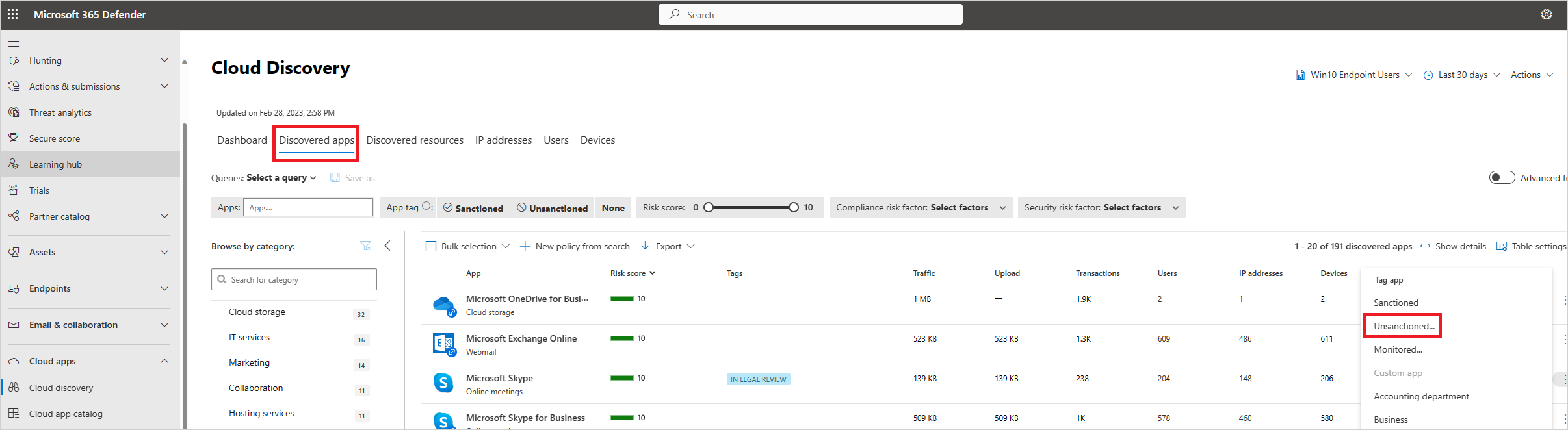

Microsoft Defender 포털의 Cloud Apps에서 Cloud Discovery로 이동하여 검색된 앱 탭으로 이동합니다.

차단해야 하는 앱을 선택합니다.

앱을 사용 허가되지 않음으로 태그합니다.

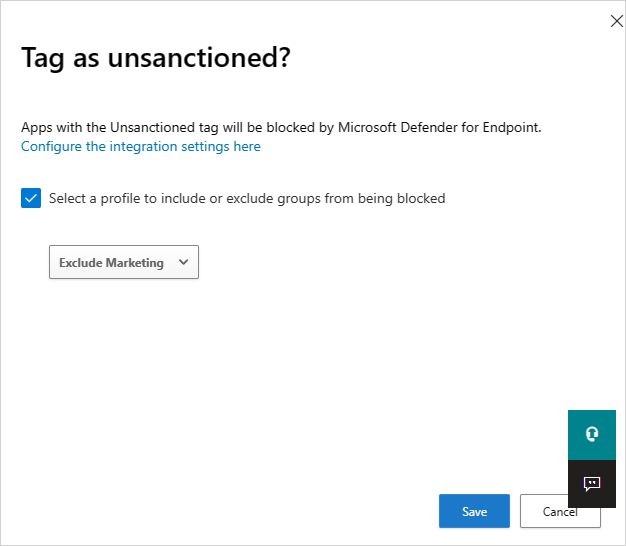

organization 모든 디바이스를 차단하려면 태그를 사용 취소됨으로 지정? 대화 상자에서 저장을 선택합니다. 조직의 특정 디바이스 그룹을 차단하려면 차단 되는 그룹을 포함하거나 제외할 프로필 선택을 선택합니다. 그런 다음, 앱이 차단될 프로필을 선택하고 저장을 선택합니다.

엔드포인트용 Defender를 사용하도록 설정된 클라우드 앱이 테넌트에서 차단되고 관리자가 변경할 수 있는 액세스 권한이 있는 경우에만 태그를 사용 취소 하시겠습니까? 대화 상자가 나타납니다.

참고

- 적용 기능은 엔드포인트용 Defender의 사용자 지정 URL 표시기를 기반으로 합니다.

- 이 기능의 릴리스 전에 Defender for Cloud Apps 만든 표시기에서 수동으로 설정된 모든 조직 범위는 Defender for Cloud Apps 재정의됩니다. 범위가 지정된 프로필 환경을 사용하여 Defender for Cloud Apps 환경에서 필요한 범위 지정을 설정해야 합니다.

- 허가되지 않은 앱에서 선택한 범위 지정 프로필을 제거하려면 비사용 태그를 제거한 다음 필요한 범위 프로필로 앱에 다시 태그를 지정합니다.

- 관련 태그 또는/및 범위 지정으로 표시되면 앱 도메인이 전파되고 엔드포인트 디바이스에서 업데이트되는 데 최대 2시간이 걸릴 수 있습니다.

- 앱이 모니터링됨으로 태그가 지정되면 기본 제공 Win10 Endpoint 사용자 데이터 원본이 지난 30일 동안 지속적으로 데이터를 받은 경우에만 범위가 지정된 프로필을 적용하는 옵션이 표시됩니다.

- 비즈니스용 Microsoft Defender(MDB)의 디바이스 그룹은 다르게 관리됩니다. 이로 인해 MDB 라이선스가 있는 고객을 위한 MDA 디바이스 그룹에는 디바이스 그룹이 표시되지 않습니다.

위험한 앱에 액세스할 때 사용자 교육

관리자는 위험한 앱에 액세스할 때 사용자에게 경고할 수 있습니다. 사용자를 차단하는 대신, 사용하도록 승인된 앱을 나열하는 회사 페이지에 대한 사용자 지정 리디렉션 링크를 제공하는 메시지가 표시됩니다. 프롬프트는 사용자가 경고를 무시하고 앱을 계속 진행할 수 있는 옵션을 제공합니다. 관리자는 경고 메시지를 우회하는 사용자 수를 모니터링할 수도 있습니다.

Defender for Cloud Apps 기본 제공 모니터링 앱 태그를 사용하여 클라우드 앱을 사용하기 위험으로 표시합니다. 태그는 Cloud Discovery 및 Cloud App Catalog 페이지에서 모두 사용할 수 있습니다. 엔드포인트용 Defender와의 통합을 사용하도록 설정하면 Defender for Cloud Apps 한 번의 클릭으로 모니터링되는 앱에 대한 액세스에 대해 사용자에게 원활하게 경고할 수 있습니다.

모니터링됨으로 표시된 앱은 일반적으로 몇 분 내에 엔드포인트용 Defender의 사용자 지정 URL 표시기로 자동으로 동기화됩니다. 특히 모니터링되는 앱에서 사용하는 도메인은 네트워크 보호 SLA 내에서 바이러스 백신을 Microsoft Defender 경고 메시지를 제공하기 위해 엔드포인트 디바이스로 전파됩니다.

경고 메시지에 대한 사용자 지정 리디렉션 URL 설정

다음 단계를 사용하여 회사 웹 페이지를 가리키는 사용자 지정 URL을 구성하여 직원에게 경고를 받은 이유를 교육하고 organization 위험 수용을 준수하거나 이미 organization 의해 관리되는 대체 승인된 앱 목록을 제공할 수 있습니다.

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. Cloud Discovery에서 엔드포인트용 Microsoft Defender 선택합니다.

알림 URL 상자에 URL을 입력합니다.

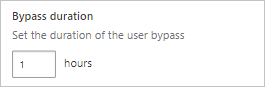

사용자 바이패스 기간 설정

사용자는 경고 메시지를 무시할 수 있으므로 다음 단계를 사용하여 바이패스 적용 기간을 구성할 수 있습니다. 기간이 경과하면 다음에 모니터링되는 앱에 액세스할 때 경고 메시지가 표시됩니다.

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. Cloud Discovery에서 엔드포인트용 Microsoft Defender 선택합니다.

바이패스 기간 상자에 사용자 바이패스의 기간(시간)을 입력합니다.

적용된 앱 컨트롤 모니터링

컨트롤이 적용되면 다음 단계를 사용하여 적용된 컨트롤(액세스, 차단, 바이패스)에 의해 앱 사용 패턴을 모니터링할 수 있습니다.

- Microsoft Defender 포털의 Cloud Apps에서 Cloud Discovery로 이동한 다음 검색된 앱 탭으로 이동합니다. 필터를 사용하여 관련 모니터링 앱을 찾습니다.

- 앱의 개요 페이지에서 적용된 앱 컨트롤을 보려면 앱 이름을 선택합니다.

다음 단계

관련 비디오

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.