자습서: 엔드포인트 수정으로 거버넌스 확장

클라우드용 Defender 앱은 사용자 일시 중단 또는 파일을 비공개로 만드는 등의 정책에 대해 미리 정의된 거버넌스 옵션을 제공합니다. Microsoft Power Automate와 네이티브 통합을 사용하면 대규모 SaaS(Software as a Service) 커넥터 에코시스템을 사용하여 수정을 포함한 프로세스를 자동화하는 워크플로를 빌드할 수 있습니다.

예를 들어 가능한 맬웨어 위협을 검색할 때 워크플로를 사용하여 바이러스 백신 검사 실행 또는 엔드포인트 격리와 같은 수정 작업을 엔드포인트용 Microsoft Defender 시작할 수 있습니다.

이 자습서에서는 사용자가 의심스러운 동작의 징후를 표시하는 엔드포인트에서 바이러스 백신 검사를 실행하는 워크플로를 사용하도록 정책 거버넌스 작업을 구성하는 방법에 대해 알아봅니다.

참고 항목

이러한 워크플로는 사용자 활동을 포함하는 정책에만 관련됩니다. 예를 들어 검색 또는 OAuth 정책에서는 이러한 워크플로를 사용할 수 없습니다.

Power Automate 플랜 이 없는 경우 평가판 계정에 등록합니다.

필수 조건

- 유효한 Microsoft Power Automate 계획이 있어야 합니다.

- 유효한 엔드포인트용 Microsoft Defender 계획이 있어야 합니다.

- Power Automate 환경은 Microsoft Entra ID가 동기화되고 엔드포인트용 Defender가 모니터링되며 기본 조인되어야 합니다.

1단계: 클라우드용 Defender 앱 API 토큰 생성

참고 항목

이전에 클라우드용 Defender Apps 커넥터를 사용하여 워크플로를 만든 경우 Power Automate는 토큰을 자동으로 재사용하며 이 단계를 건너뛸 수 있습니다.

Microsoft Defender 포털에서 설정 선택합니다. 그런 다음, Cloud Apps를 선택합니다.

시스템에서 API 토큰을 선택합니다.

+토큰 추가를 선택하여 새 API 토큰을 생성합니다.

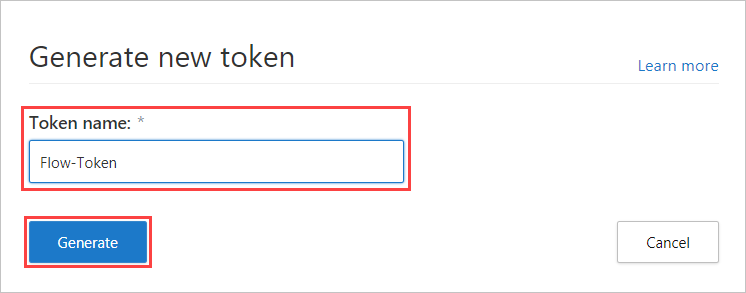

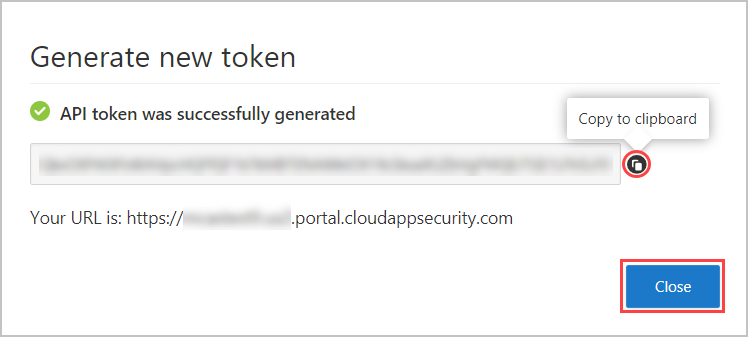

새 토큰 생성 팝업에서 토큰 이름(예: "흐름 토큰")을 입력한 다음 생성을 선택합니다.

토큰이 생성되면 생성된 토큰의 오른쪽에 있는 복사 아이콘을 선택한 다음 닫기를 선택합니다. 나중에 토큰이 필요합니다.

2단계: 바이러스 백신 검사를 실행하는 흐름 만들기

참고 항목

이전에 엔드포인트용 Defender 커넥터를 사용하여 흐름을 만든 경우 Power Automate는 커넥터를 자동으로 다시 사용하고 로그인 단계를 건너뛸 수 있습니다.

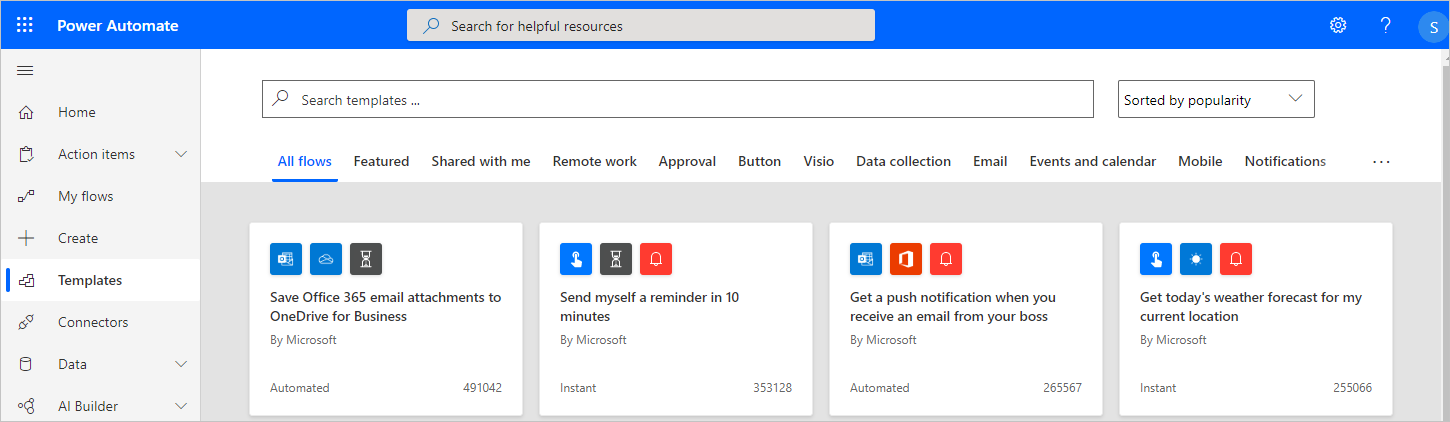

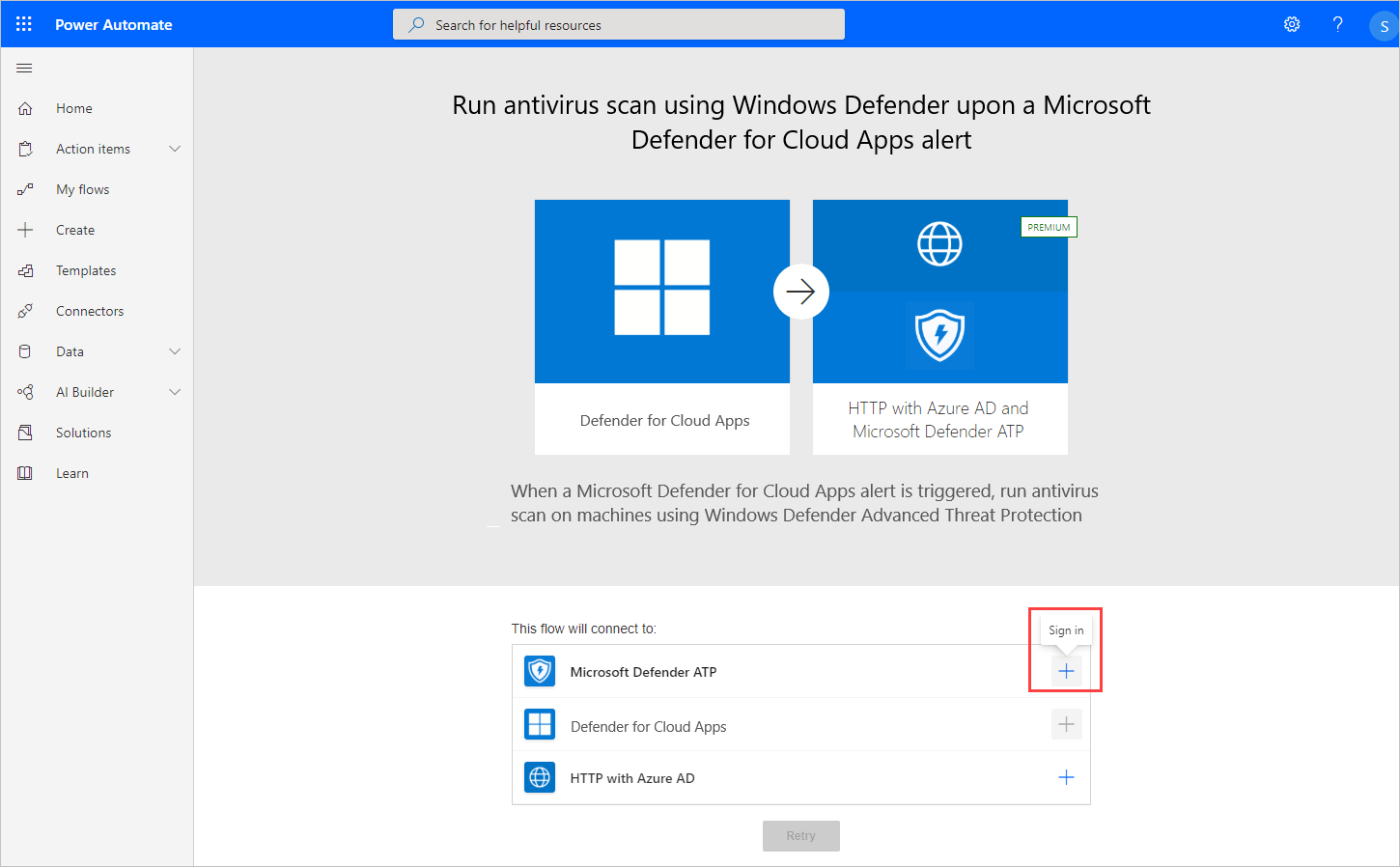

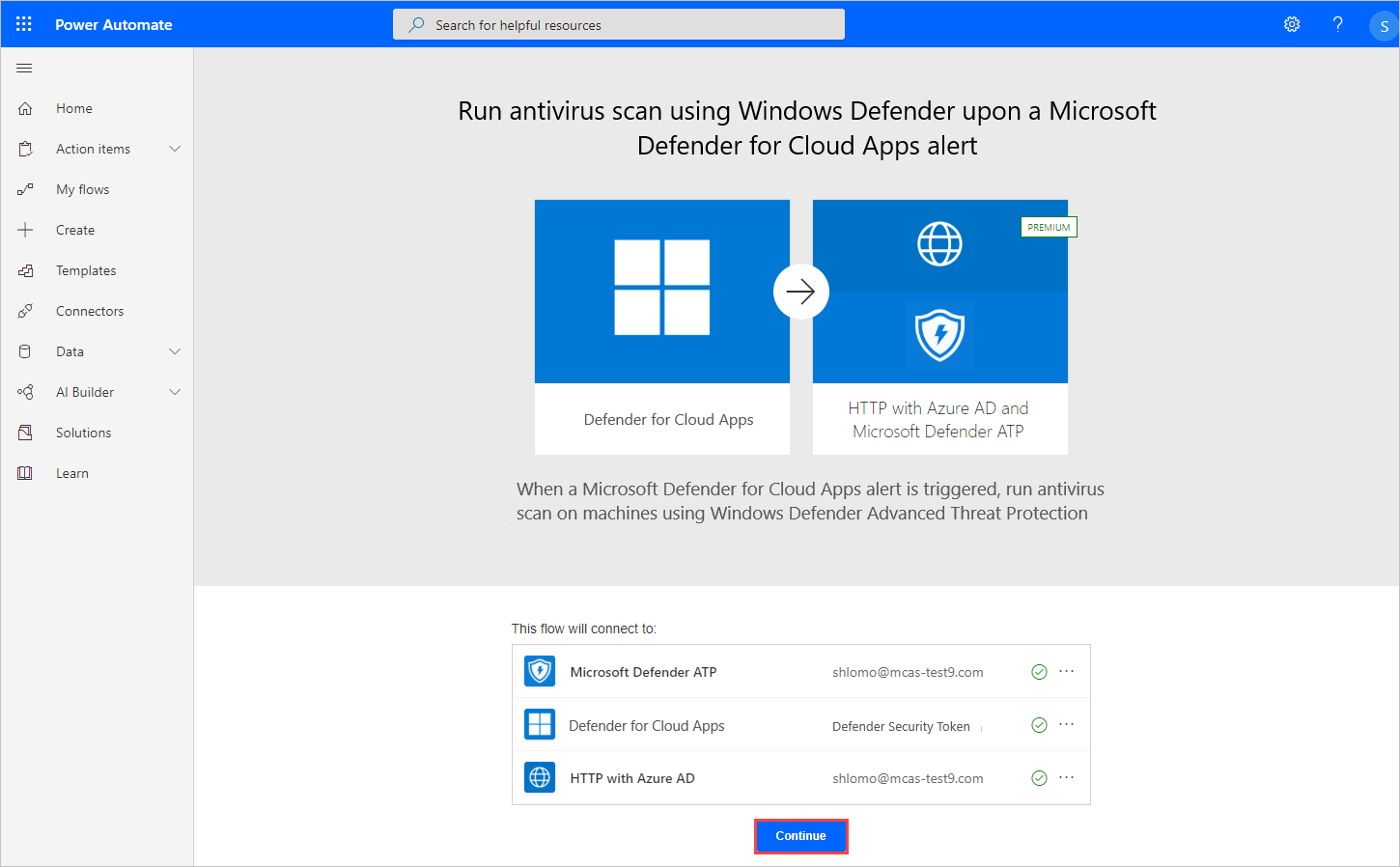

Power Automate 포털로 이동하여 템플릿을 선택합니다.

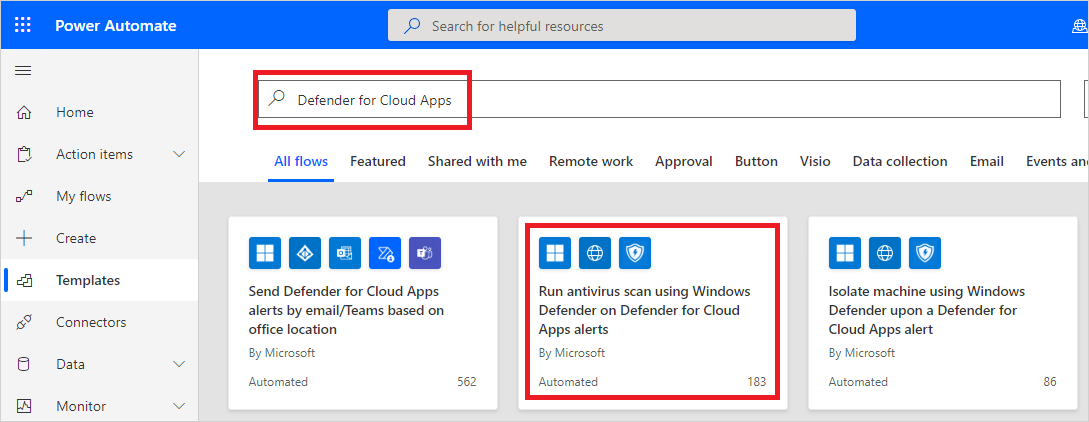

클라우드용 Defender 앱을 검색하고 클라우드용 Defender 앱 경고에서 Windows Defender를 사용하여 바이러스 백신 검사 실행을 선택합니다.

앱 목록에서 엔드포인트용 Microsoft Defender 커넥터가 표시되는 행에서 로그인을 선택합니다.

3단계: 흐름 구성

참고 항목

이전에 Microsoft Entra 커넥터를 사용하여 흐름을 만든 경우 Power Automate는 토큰을 자동으로 재사용하며 이 단계를 건너뛸 수 있습니다.

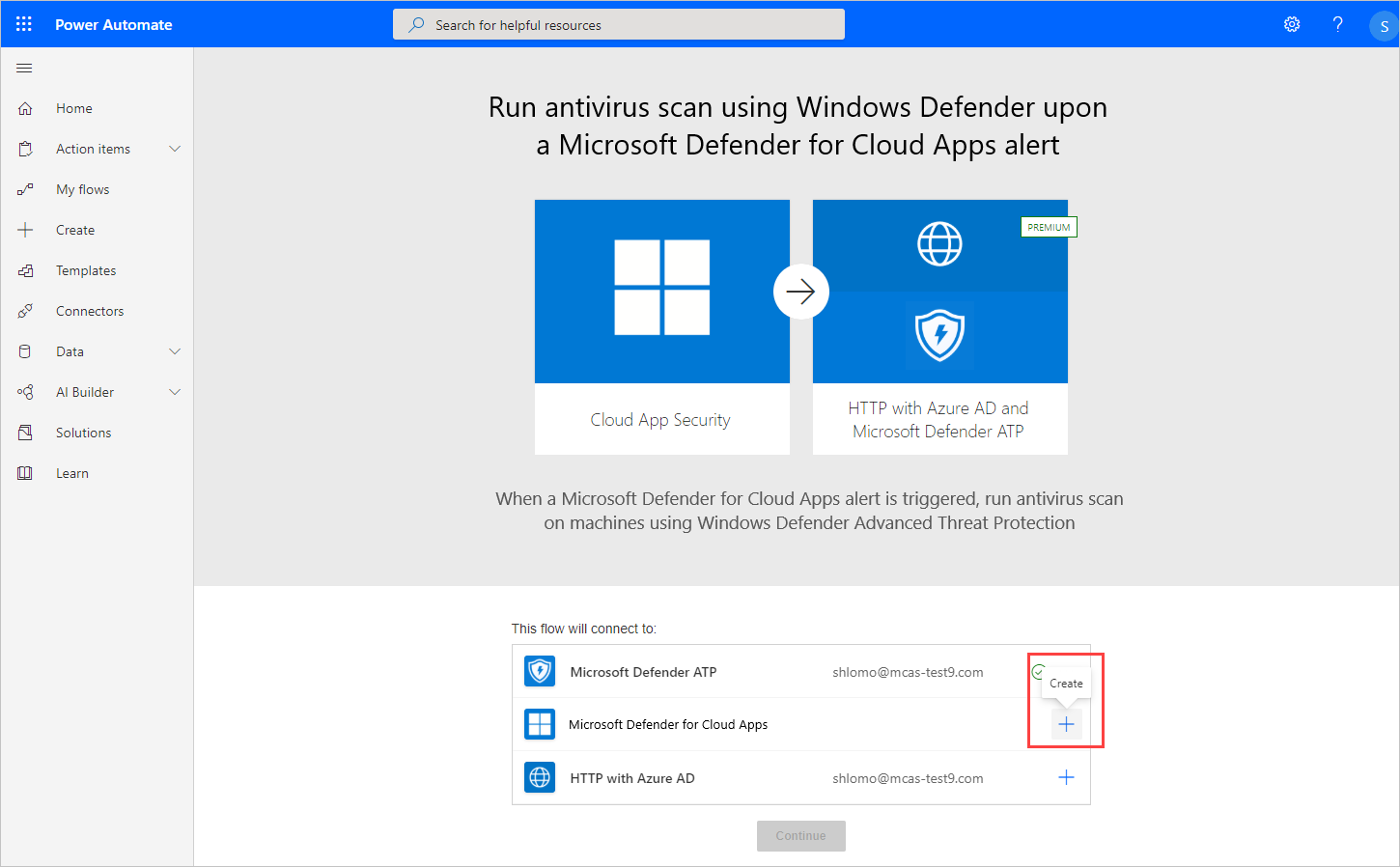

앱 목록에서 클라우드용 Defender 앱이 표시되는 행에서 만들기를 선택합니다.

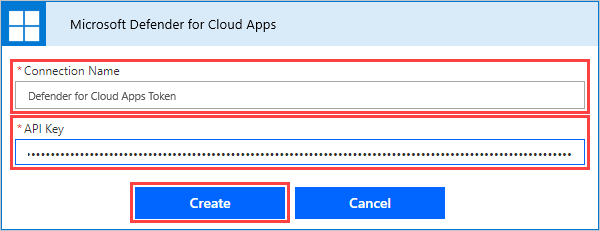

클라우드용 Defender 앱 팝업에서 연결 이름(예: "클라우드용 Defender 앱 토큰")을 입력하고 복사한 API 토큰을 붙여넣은 다음 만들기를 선택합니다.

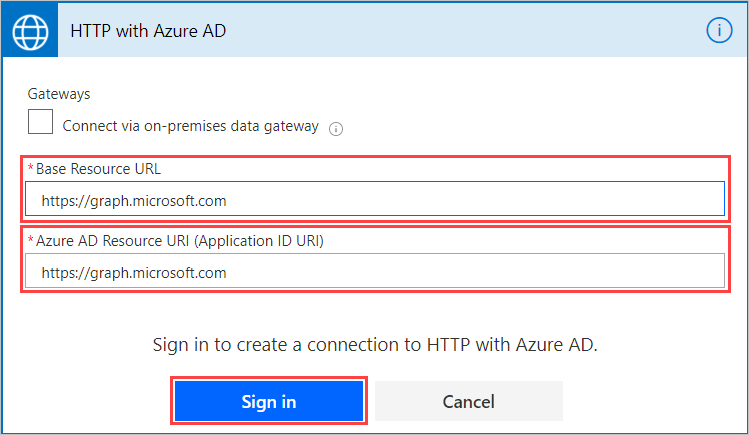

앱 목록에서 Azure AD가 있는 HTTP가 표시되는 행에서 로그인을 선택합니다.

Azure AD가 포함된 HTTP 팝업에서 기본 리소스 URL 및 Azure AD 리소스 URI 필드 모두에 대해 로그인

https://graph.microsoft.com을 선택하고 Azure AD 커넥터에서 HTTP와 함께 사용할 관리자 자격 증명을 입력합니다.

계속을 선택합니다.

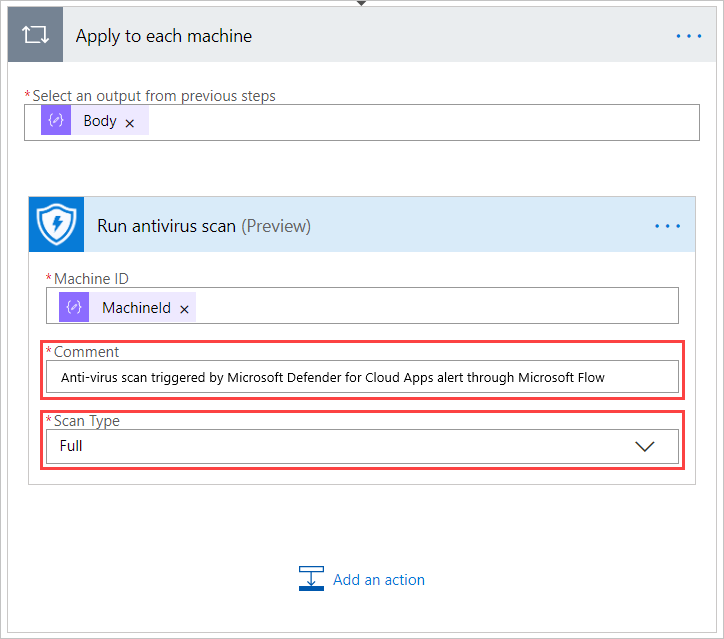

모든 연결자가 성공적으로 연결되면 흐름의 페이지에 있는 각 디바이스에 적용에서 선택적으로 주석 및 검사 유형을 수정한 다음 저장을 선택합니다.

4단계: 흐름을 실행하도록 정책 구성

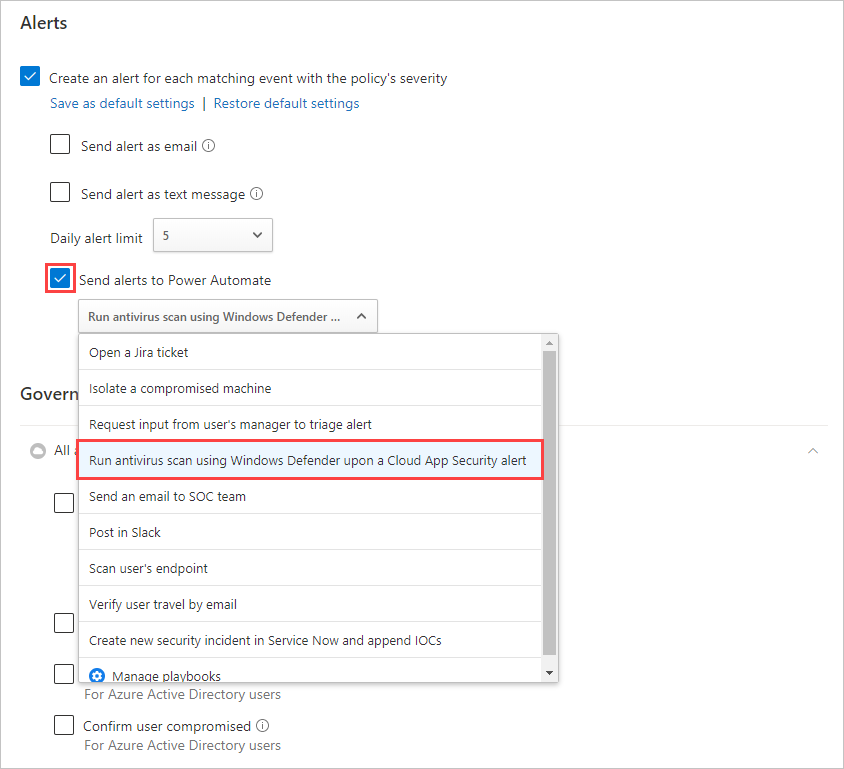

Microsoft Defender 포털의 Cloud Apps에서 정책 ->정책 관리로 이동합니다.

정책 목록에서 관련 정책이 표시되는 행에서 행 끝에 있는 세 개의 점을 선택한 다음 정책 편집을 선택합니다.

경고에서 Power Automate에 경고 보내기를 선택한 다음, 클라우드용 Defender 앱 경고 시 Windows Defender를 사용하여 바이러스 백신 검색 실행을 선택합니다.

이제 이 정책에 대해 발생한 모든 경고는 바이러스 백신 검사를 실행하는 흐름을 시작합니다.

이 자습서의 단계를 사용하여 엔드포인트용 다른 Defender 작업을 포함하여 클라우드용 Defender 앱 수정 기능을 확장하는 광범위한 워크플로 기반 작업을 만들 수 있습니다. 미리 정의된 클라우드용 Defender 앱 워크플로 목록을 보려면 Power Automate에서 "클라우드용 Defender 앱"을 검색합니다.