엔드포인트용 Microsoft Defender 디바이스 타임라인

적용 대상:

참고

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

엔드포인트용 Defender 디바이스 타임라인을 사용하면 디바이스에서 비정상적인 동작을 더 빠르게 조사하고 조사할 수 있습니다. 특정 이벤트 및 엔드포인트를 탐색하여 조직의 잠재적인 공격을 검토할 수 있습니다. 각 이벤트의 특정 시간을 검토하고, 잠재적으로 연결된 이벤트에 대한 후속 조치를 위해 플래그를 설정하고, 특정 날짜 범위로 필터링할 수 있습니다.

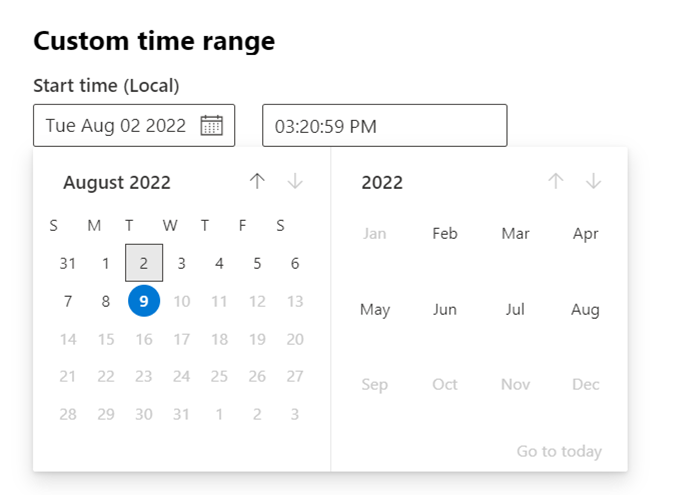

사용자 지정 시간 범위 선택기:

프로세스 트리 환경 – 이벤트 쪽 패널:

관련된 기술이 둘 이상 있는 경우 모든 MITRE 기술이 표시됩니다.

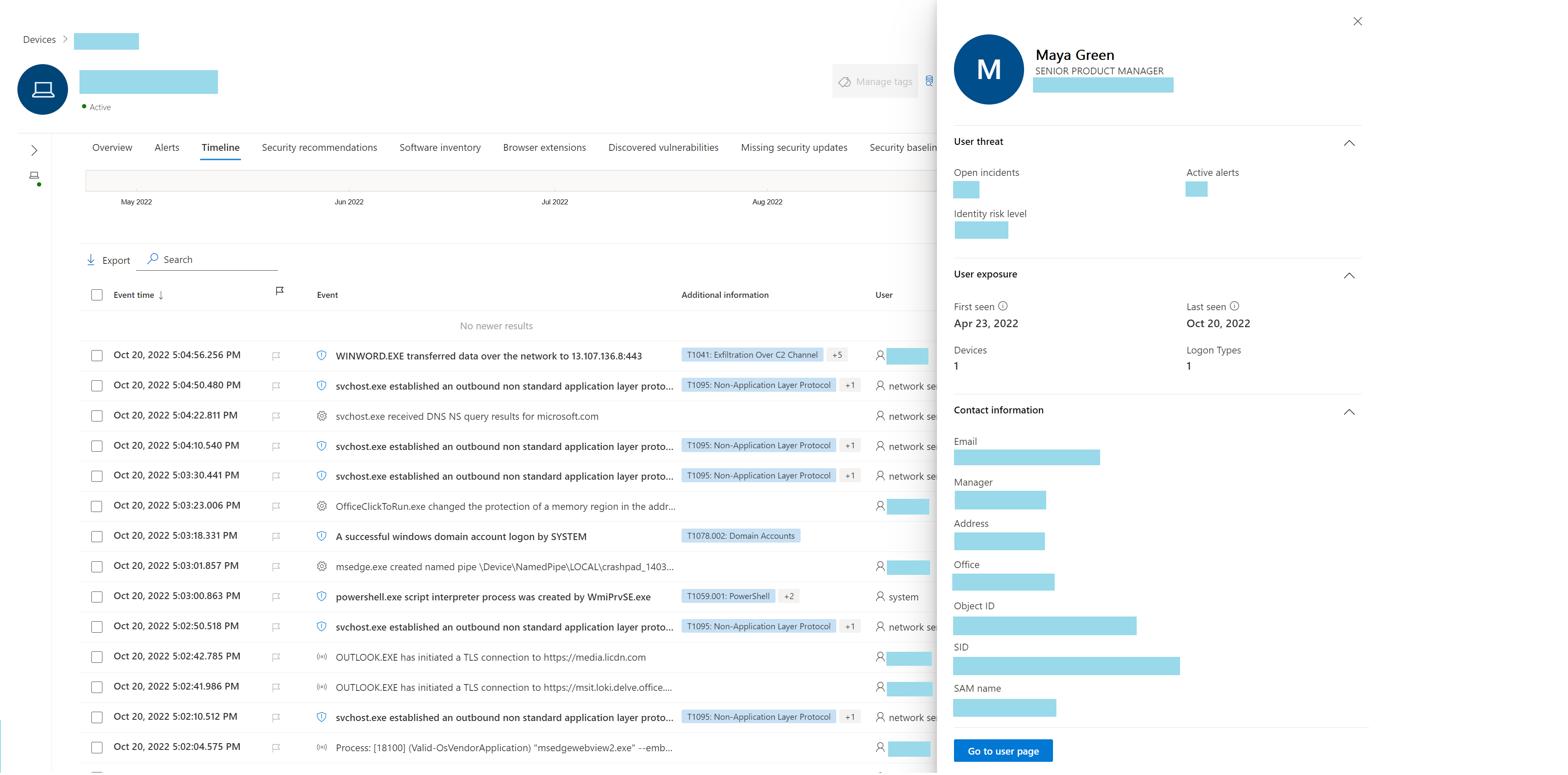

타임라인 이벤트는 새 사용자 페이지에 연결됩니다.

이제 정의된 필터가 타임라인의 맨 위에 표시됩니다.

디바이스 타임라인의 기술

특정 디바이스에서 발생한 이벤트를 분석하여 조사에서 더 많은 인사이트를 얻을 수 있습니다. 먼저 디바이스 목록에서 관심 있는 디바이스를 선택합니다. 디바이스 페이지에서 타임라인 탭을 선택하여 디바이스에서 발생한 모든 이벤트를 볼 수 있습니다.

타임라인의 기술 이해

중요

일부 정보는 공개적으로 출시되기 전에 실질적으로 수정될 수 있는 공개 미리 보기의 사전 출시된 제품 기능과 관련이 있습니다. Microsoft는 여기에서 제공하는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 제공하지 않습니다.

엔드포인트용 Microsoft Defender에서 기술은 이벤트 타임라인의 추가 데이터 형식입니다. 기술은 MITRE ATT&CK 기술 또는 하위 기술과 관련된 활동에 대한 더 많은 인사이트를 제공합니다.

이 기능은 분석가가 디바이스에서 관찰된 활동을 이해할 수 있도록 지원하여 조사 환경을 간소화합니다. 그런 다음 분석가는 추가 조사를 결정할 수 있습니다.

미리 보기 중에 기술은 기본적으로 사용할 수 있으며 디바이스의 타임라인을 볼 때 이벤트와 함께 표시됩니다.

기술은 굵은 텍스트로 강조 표시되고 왼쪽에 파란색 아이콘이 표시됩니다. 해당 MITRE ATT&CK ID 및 기술 이름도 추가 정보 아래에 태그로 표시됩니다.

검색 및 내보내기 옵션도 기술에 사용할 수 있습니다.

측면 창을 사용하여 조사

기술을 선택하여 해당 측면 창을 엽니다. 여기에서 관련 ATT&CK 기술, 전술 및 설명과 같은 추가 정보 및 인사이트를 볼 수 있습니다.

특정 공격 기술을 선택하여 관련 ATT&CK 기술 페이지를 엽니다. 여기서 자세한 정보를 찾을 수 있습니다.

오른쪽에 파란색 아이콘이 표시되면 엔터티의 세부 정보를 복사할 수 있습니다. 예를 들어 관련 파일의 SHA1을 복사하려면 파란색 페이지 아이콘을 선택합니다.

명령줄에 대해 동일한 작업을 수행할 수 있습니다.

관련 이벤트 조사

고급 헌팅을 사용하여 선택한 기술과 관련된 이벤트를 찾으려면 관련 이벤트 사냥을 선택합니다. 이렇게 하면 기술 관련 이벤트를 찾는 쿼리가 있는 고급 헌팅 페이지가 표시됩니다.

참고

기술 쪽 창에서 관련 이벤트 찾기 단추를 사용하여 쿼리하면 식별된 기술과 관련된 모든 이벤트가 표시되지만 쿼리 결과에는 기술 자체가 포함되지 않습니다.

EDR 클라이언트(MsSense.exe) Resource Manager

디바이스의 EDR 클라이언트가 리소스가 부족하면 디바이스의 정상적인 작동 작업을 유지하기 위해 중요한 모드로 전환됩니다. 디바이스는 EDR 클라이언트가 정상 상태로 돌아올 때까지 새 이벤트를 처리하지 않습니다. EDR 클라이언트가 위험 모드로 전환되었음을 나타내는 새 이벤트가 해당 디바이스의 타임라인에 표시됩니다.

EDR 클라이언트의 리소스 사용량이 정상 수준으로 돌아가면 자동으로 정상 모드로 돌아갑니다.

디바이스 타임라인 사용자 지정

디바이스 타임라인의 오른쪽 위에서 날짜 범위를 선택하여 타임라인의 이벤트 및 기술 수를 제한할 수 있습니다.

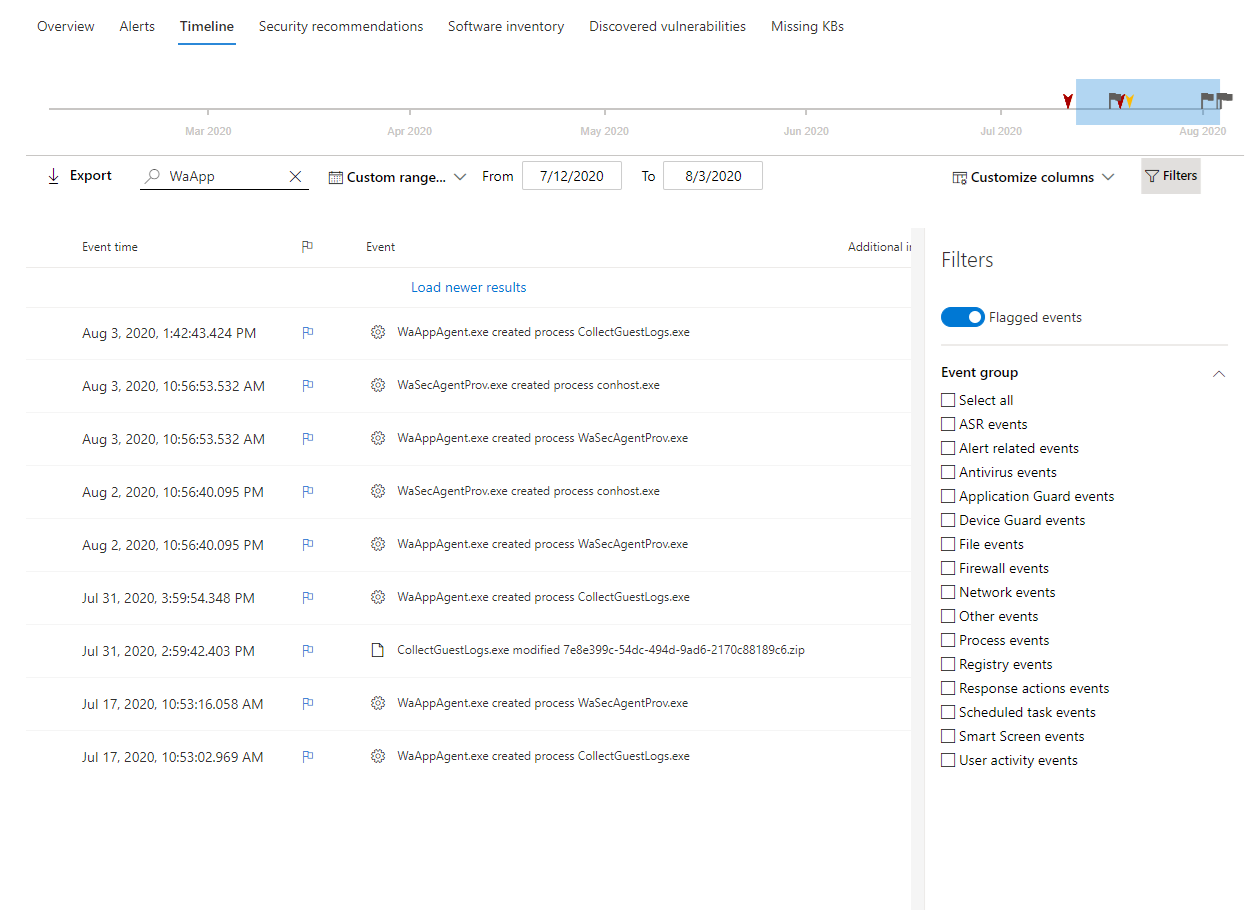

노출할 열을 사용자 지정할 수 있습니다. 데이터 형식 또는 이벤트 그룹별로 플래그가 지정된 이벤트를 필터링할 수도 있습니다.

노출할 열 선택

열 선택 단추를 선택하여 타임라인에 노출할 열을 선택할 수 있습니다 .

여기에서 포함할 정보 집합을 선택할 수 있습니다.

기술 또는 이벤트만 보려면 필터링

이벤트 또는 기술만 보려면 디바이스 타임라인에서 필터를 선택하고 원하는 데이터 형식을 선택하여 볼 수 있습니다.

타임라인 이벤트 플래그

엔드포인트용 Defender 디바이스 타임라인의 이벤트 플래그는 잠재적인 공격을 조사할 때 특정 이벤트를 필터링하고 구성하는 데 도움이 됩니다.

엔드포인트용 Defender 디바이스 타임라인은 디바이스에서 관찰되는 이벤트 및 관련 경고의 시간순 보기를 제공합니다. 이 이벤트 목록은 디바이스에서 관찰되는 모든 이벤트, 파일 및 IP 주소에 대한 전체 가시성을 제공합니다. 목록은 때때로 길어질 수 있습니다. 디바이스 타임라인 이벤트 플래그는 관련될 수 있는 이벤트를 추적하는 데 도움이 됩니다.

디바이스 타임라인을 통과한 후에는 플래그가 지정된 특정 이벤트를 정렬, 필터링 및 내보낼 수 있습니다.

디바이스 타임라인을 탐색하는 동안 특정 이벤트를 검색하고 필터링할 수 있습니다. 다음을 통해 이벤트 플래그를 설정할 수 있습니다.

- 가장 중요한 이벤트 강조 표시

- 심층 분석이 필요한 이벤트 표시

- 깨끗한 위반 타임라인 빌드

이벤트 플래그 지정

플래그를 지정할 이벤트를 찾습니다.

플래그 열에서 플래그 아이콘을 선택합니다.

플래그가 지정된 이벤트 보기

- 타임라인 필터 섹션에서 플래그가 지정된 이벤트를 사용하도록 설정합니다.

- 적용을 선택합니다. 플래그가 지정된 이벤트만 표시됩니다.

시간 표시줄을 클릭하여 더 많은 필터를 적용할 수 있습니다. 플래그가 지정된 이벤트 이전의 이벤트만 표시됩니다.

팁

더 자세히 알아보고 싶으신가요? Microsoft 기술 커뮤니티: 엔드포인트용 Microsoft Defender 기술 커뮤니티에서 Microsoft 보안 커뮤니티에 참여하세요.