MSSP(관리형 보안 서비스 공급자) 액세스 권한 부여(미리 보기)

적용 대상:

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

중요

일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공하는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 제공하지 않습니다.

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한 있는 역할입니다.

다중 테넌트 위임 액세스 솔루션을 구현하려면 다음 단계를 수행합니다.

엔드포인트용 Defender에서 역할 기반 액세스 제어 를 사용하도록 설정하고 Microsoft Entra ID 그룹에 연결합니다.

액세스 요청 및 프로비전 에 대한 거버넌스 액세스 패키지를 구성합니다.

Microsoft MyAccess에서 액세스 요청 및 감사를 관리합니다.

엔드포인트용 Microsoft Defender에서 역할 기반 액세스 제어 사용

고객 Entra ID에서 MSSP 리소스에 대한 액세스 그룹 만들기: 그룹

이러한 그룹은 엔드포인트용 Defender에서 만드는 역할에 연결됩니다. 이렇게 하려면 고객 Entra ID 테넌트에서 세 개의 그룹을 만듭니다. 예제 접근 방식에서는 다음 그룹을 만듭니다.

- 계층 1 분석가

- 계층 2 분석가

- MSSP 분석가 승인자

엔드포인트용 고객 Defender에서 적절한 액세스 수준에 대한 엔드포인트용 Defender 역할을 만듭니다.

고객 Microsoft Defender 포털에서 RBAC를 사용하도록 설정하려면 설정>엔드포인트>권한>역할로 이동한 다음 역할 켜기를 선택합니다.

그런 다음 MSSP SOC 계층 요구 사항을 충족하는 RBAC 역할을 만듭니다. 할당된 사용자 그룹을 통해 이러한 역할을 만든 사용자 그룹에 연결합니다. 계층 1 분석가와 계층 2 분석가의 두 가지 가능한 역할이 있습니다.

계층 1 분석가 - 라이브 응답을 제외한 모든 작업을 수행하고 보안 설정을 관리합니다.

계층 2 분석가 - 라이브 응답에 추가된 계층 1 기능

자세한 내용은 역할 기반 액세스 제어 사용을 참조하세요.

거버넌스 액세스 패키지 구성

고객 Entra ID: ID 거버넌스에서 MSSP를 연결된 조직으로 추가

MSSP를 연결된 조직으로 추가하면 MSSP가 요청하여 액세스 권한을 프로비전할 수 있습니다.

이렇게 하려면 고객 Entra ID 테넌트에서 ID 거버넌스: 연결된 조직에 액세스합니다. 새 조직을 추가하고 테넌트 ID 또는 도메인을 통해 MSSP 분석가 테넌트 검색 MSSP 분석가를 위한 별도의 Entra ID 테넌트 만들기를 권장합니다.

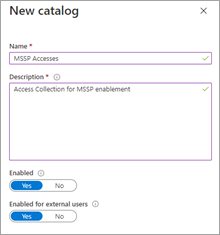

고객 Entra ID: ID 거버넌스에서 리소스 카탈로그 만들기

리소스 카탈로그는 고객 Entra ID 테넌트에서 만든 액세스 패키지의 논리적 컬렉션입니다.

이렇게 하려면 고객 Entra ID 테넌트에서 ID 거버넌스: 카탈로그에 액세스하고 새 카탈로그를 추가합니다. 이 예제에서는 MSSP 액세스라고 합니다.

자세한 내용은 리소스 카탈로그 만들기를 참조하세요.

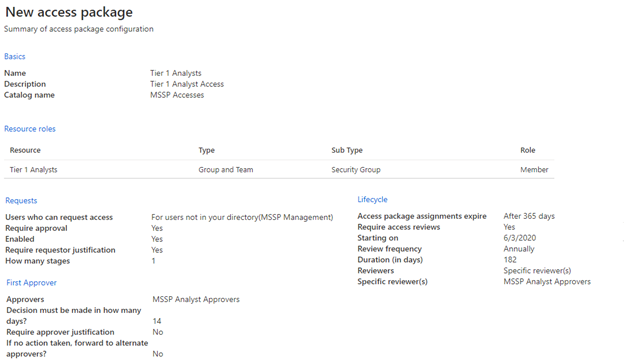

MSSP 리소스에 대한 액세스 패키지 만들기 고객 Entra ID: ID 거버넌스

액세스 패키지는 승인 시 요청자에게 부여되는 권한 및 액세스의 컬렉션입니다.

이렇게 하려면 고객 Entra ID 테넌트에서 ID 거버넌스: 액세스 패키지에 액세스하고 새 액세스 패키지를 추가합니다. MSSP 승인자 및 각 분석가 계층에 대한 액세스 패키지를 만듭니다. 예를 들어 다음 계층 1 분석가 구성은 다음과 같은 액세스 패키지를 만듭니다.

- Entra ID 그룹 MSSP 분석가 승인자의 구성원이 새 요청에 권한을 부여하도록 요구합니다.

- SOC 분석가가 액세스 확장을 요청할 수 있는 연간 액세스 검토가 있습니다.

- MSSP SOC 테넌트에서 사용자만 요청할 수 있습니다.

- 365일 후에 액세스 자동 만료

자세한 내용은 새 액세스 패키지 만들기를 참조하세요.

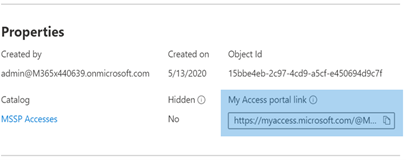

고객 Entra ID: ID 거버넌스에서 MSSP 리소스에 대한 액세스 요청 링크 제공

내 액세스 포털 링크는 MSSP SOC 분석가가 만든 액세스 패키지를 통해 액세스를 요청하는 데 사용됩니다. 링크는 지속성이므로 새 분석가에게 시간이 지남에 따라 동일한 링크가 사용될 수 있습니다. 분석가 요청은 MSSP 분석가 승인자의 승인을 위해 큐에 들어갑니다.

링크는 각 액세스 패키지의 개요 페이지에 있습니다.

액세스 관리

고객 및/또는 MSSP MyAccess에서 액세스 요청을 검토하고 권한을 부여합니다.

액세스 요청은 MSSP 분석가 승인자 그룹의 구성원에 의해 고객 내 액세스에서 관리됩니다.

이렇게 하려면 를 사용하여 고객의 MyAccess에

https://myaccess.microsoft.com/@<Customer Domain>액세스합니다.예:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/UI의 승인 섹션에서 요청을 승인하거나 거부 합니다 .

이 시점에서 분석가 액세스가 프로비전되고 각 분석가가 고객의 Microsoft Defender 포털에 액세스할 수 있어야 합니다.

https://security.microsoft.com/?tid=<CustomerTenantId>

관련 문서

팁

더 자세히 알아보고 싶으신가요? Microsoft 기술 커뮤니티: 엔드포인트용 Microsoft Defender 기술 커뮤니티에서 Microsoft 보안 커뮤니티에 참여하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기