변조 방지를 사용하여 macOS 보안 설정 보호

적용 대상:

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

macOS의 변조 방지는 권한 없는 사용자가 보안 설정을 원치 않게 변경하는 것을 방지하는 데 도움이 됩니다. 변조 방지는 macOS에서 엔드포인트용 Microsoft Defender를 무단으로 제거하는 것을 방지하는 데 도움이 됩니다. 또한 이 기능은 중요한 보안 파일, 프로세스 및 구성 설정이 변조되는 데 도움이 됩니다.

중요

2023년 3월부터 macOS의 엔드포인트용 Microsoft Defender는 Microsoft Defender 포털(https://security.microsoft.com)의 고급 설정에서 전역 변조 방지 스위치를 통해 적용되는 변조 방지에 대한 선택을 준수합니다. Intune 또는 JAMF(권장)와 같은 MDM(모바일 디바이스 관리) 솔루션을 사용하여 자체 macOS 변조 방지 설정을 적용(차단/감사/비활성화)할 수 있습니다. MDM을 통해 변조 방지 설정이 적용되지 않은 경우 로컬 관리자는 명령을 sudo mdatp config tamper-protection enforcement-level --value (chosen mode)사용하여 설정을 계속 수동으로 변경할 수 있습니다.

다음 모드에서 변조 방지를 설정할 수 있습니다.

| 문서 | 설명 |

|---|---|

| 사용 안 함 | 변조 방지가 완전히 꺼져 있습니다. |

| 감사 | 변조 작업은 기록되지만 차단되지는 않습니다. 이 모드는 설치 후 기본값입니다. |

| 차단 | 변조 방지가 설정되었습니다. 변조 작업이 차단됩니다. |

변조 방지가 감사 또는 차단 모드로 설정된 경우 다음과 같은 결과를 예상할 수 있습니다.

감사 모드:

- 엔드포인트용 Defender 에이전트를 제거하는 작업이 기록됨(감사됨)

- 엔드포인트용 Defender 파일의 편집/수정이 기록됨(감사)

- 엔드포인트용 Defender 위치에서 새 파일 만들기가 기록됨(감사됨)

- 엔드포인트용 Defender 파일 삭제가 기록됨(감사)

- 엔드포인트용 Defender 파일 이름 바꾸기가 기록됨(감사됨)

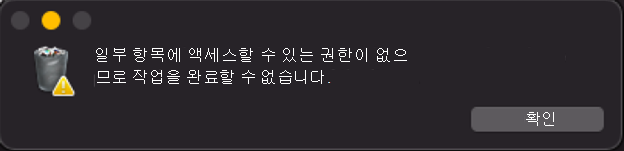

블록 모드:

- 엔드포인트용 Defender 에이전트를 제거하는 작업이 차단됨

- 엔드포인트용 Defender 파일 편집/수정이 차단됨

- 엔드포인트용 Defender 위치에서 새 파일 만들기가 차단됨

- 엔드포인트용 Defender 파일 삭제가 차단됨

- 엔드포인트용 Defender 파일 이름 바꾸기가 차단됨

- 에이전트를 중지하는 명령(wdavdaemon) 실패

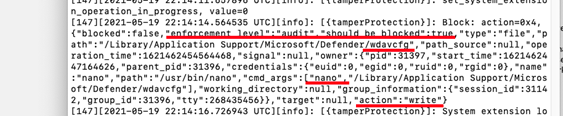

다음은 차단된 작업에 대한 응답으로 시스템 메시지의 예입니다.

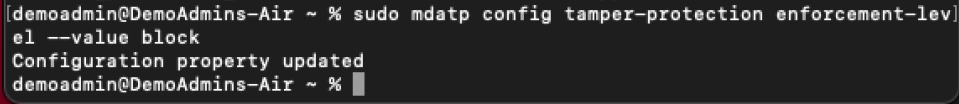

모드 이름을 적용 수준으로 제공하여 변조 방지 모드를 구성할 수 있습니다.

참고

- 모드 변경이 즉시 적용됩니다.

- 초기 구성 중에 JAMF를 사용한 경우 JAMF를 사용하여 구성도 업데이트해야 합니다.

시작하기 전에

- 지원되는 macOS 버전: Big Sur(11) 이상

- 엔드포인트용 Defender에 필요한 최소 버전:

101.70.19

중요

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

권장되는 설정:

SIP(시스템 무결성 보호)가 사용하도록 설정되었습니다. 자세한 내용은 시스템 무결성 보호 사용 안 함 및 사용을 참조하세요.

MDM(모바일 디바이스 관리) 도구를 사용하여 엔드포인트용 Microsoft Defender를 구성합니다.

엔드포인트용 Defender에 전체 디스크 액세스 권한 부여가 있는지 확인합니다.

참고

SIP를 사용하도록 설정하고 MDM을 통해 모든 구성을 수행하는 것은 필수는 아니지만 완전히 보호된 디바이스에 필요합니다. 그렇지 않으면 로컬 관리자가 macOS에서 관리하는 변조 변경을 계속 수행할 수 있기 때문에 필수입니다. 예를 들어 Intune과 같은 모바일 디바이스 관리 솔루션을 통해 TCC(투명성, 동의 & 제어)를 사용하도록 설정하면 전역 관리자가 로컬 관리자가 전체 디스크 액세스 권한 부여를 취소할 위험이 없습니다.

macOS 디바이스에서 변조 방지 구성

Microsoft Defender는 다음 순서로 이러한 설정을 평가합니다. 더 높은 우선 순위 설정이 구성된 경우 나머지는 무시됩니다.

관리되는 구성 프로필(tamperProtection/enforcementLevel 설정):

수동 구성 (포함

mdatp config tamper-protection enforcement-level --value { disabled|audit|block })Microsoft Defender 포털에서 변조 방지를 사용하도록 설정하면 "차단" 모드가 사용됩니다(미리 보기에서는 사용 가능하며 모든 고객은 사용할 수 없음).

- 디바이스의 사용이 허가된 경우 기본적으로 "감사" 모드가 사용됩니다.

- 디바이스가 라이선스가 없는 경우 변조 방지는 "차단" 모드에 있습니다.

시작하기 전에

디바이스의 사용이 허가되고 정상 상태인지 확인합니다(해당 값은 보고 true).

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection 는 효과적인 적용 수준을 보고합니다.

Manual configuration(수동 구성)

- 다음 명령을 사용하여 가장 제한적인 모드로 전환합니다.

sudo mdatp config tamper-protection enforcement-level --value block

참고

프로덕션 디바이스에서 관리되는 구성 프로필(MDM을 통해 배포)을 사용해야 합니다. 로컬 관리자가 수동 구성을 통해 변조 방지 모드를 변경한 경우 언제든지 덜 제한적인 모드로 변경할 수 있습니다. 관리되는 프로필을 통해 변조 방지 모드를 설정한 경우 전역 관리자만 실행 취소할 수 있습니다.

- 결과를 확인합니다.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

이제 는 tamper_protection 로 설정됩니다 block.

JAMF

다음 설정을 추가하여 엔드포인트용 Microsoft Defender 구성 프로필에서 변조 방지 모드를 구성합니다.

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

참고

엔드포인트용 Microsoft Defender에 대한 구성 프로필이 이미 있는 경우 설정을 추가 해야 합니다. 두 번째 구성 프로필을 만들면 안 됩니다.

Intune

설정 카탈로그

새 설정 카탈로그 프로필을 만들어 변조 방지 구성을 추가하거나 기존 구성에 추가할 수 있습니다. "적용 수준" 설정은 "Microsoft Defender" 범주 및 하위 범주 "변조 방지"에서 찾을 수 있습니다. 그런 다음 원하는 수준을 선택합니다.

사용자 지정 프로필

또는 사용자 지정 프로필을 통해 변조 방지를 구성할 수도 있습니다. 자세한 내용은 macOS에서 엔드포인트용 Microsoft Defender에 대한 기본 설정 설정을 참조하세요.

참고

Intune 구성의 경우 새 프로필 구성 파일을 만들어 변조 방지 구성을 추가하거나 이러한 매개 변수를 기존 구성에 추가할 수 있습니다. 원하는 수준을 선택합니다.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

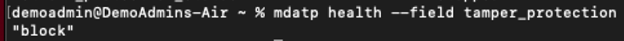

상태 확인

다음 명령을 실행하여 변조 방지 상태를 확인합니다.

mdatp health --field tamper_protection

변조 방지가 켜진 경우 결과는 "차단"을 표시합니다.

전체 mdatp health 를 실행하고 출력에서 "tamper_protection"를 찾을 수도 있습니다.

변조 방지 상태에 대한 확장된 정보는 를 실행합니다 mdatp health --details tamper_protection.

변조 방지 방지 기능 확인

다양한 방법을 통해 변조 방지가 켜져 있는지 확인할 수 있습니다.

블록 모드 확인

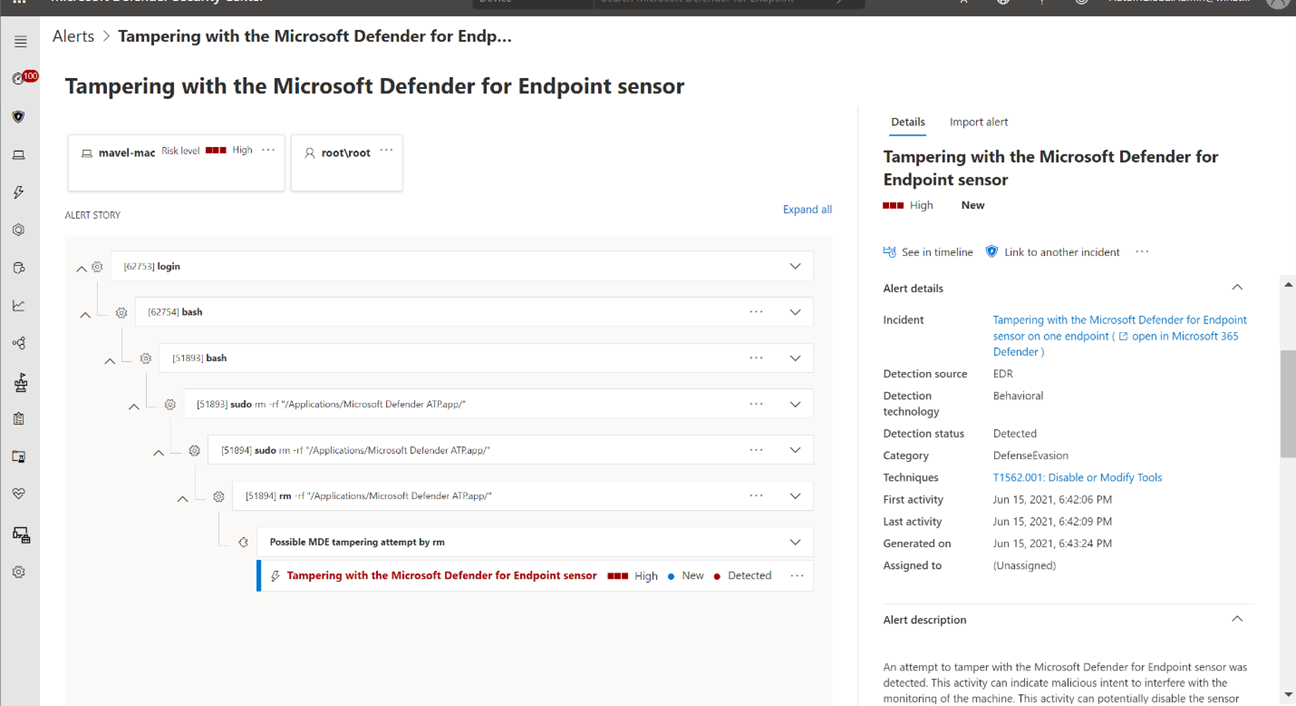

Microsoft Defender 포털에서 변조 경고가 발생합니다.

블록 모드 및 감사 모드 확인

- 고급 헌팅을 사용하면 변조 경고가 표시됩니다.

- 변조 이벤트는 로컬 디바이스 로그에서 찾을 수 있습니다.

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

DIY 시나리오

변조 방지가 "차단"으로 설정된 경우 엔드포인트용 Defender를 제거하는 다른 방법을 시도합니다. 예를 들어 명령줄을 사용하여 앱 타일을 휴지통으로 끌거나 변조 방지를 제거합니다.

엔드포인트용 Defender 프로세스를 중지합니다(킬).

예를 들어 엔드포인트용 Defender 파일(악의적인 사용자가 수행하는 작업과 유사)을 삭제, 이름 바꾸기, 수정, 이동해 보세요.

- /Applications/Microsoft Defender.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Library/Managed Preferences/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

변조 방지 해제

다음 방법 중 원하는 방법을 사용하여 변조 방지를 해제할 수 있습니다.

Manual configuration(수동 구성)

다음 명령을 사용합니다.

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

구성 프로필에서enforcementLevel 값을 "사용 안 함"으로 변경하고 디바이스에 푸시합니다.

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Intune 프로필에 다음 구성을 추가합니다.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

제외

참고

버전 101.98.71 이상에서 사용할 수 있습니다.

변조 방지는 macOS 프로세스가 Microsoft Defender의 자산을 변경하거나 Microsoft Defender의 프로세스를 중지하는 것을 방지합니다. 보호된 자산에는 설치 및 구성 파일이 포함됩니다.

내부적으로 Microsoft Defender는 특정 상황에서 특정 macOS 프로세스에 예외를 적용합니다. 예를 들어 변조 방지가 패키지의 신뢰성을 확인하는 경우 macOS는 Defender의 패키지를 업그레이드할 수 있습니다. 다른 제외도 있습니다. 예를 들어 macOS MDM 프로세스는 Microsoft의 Defender의 관리되는 구성 파일을 대체할 수 있습니다.

전역 관리자가 모든 또는 일부 관리되는 디바이스에서 Defender를 다시 시작해야 하는 경우가 있습니다. 일반적으로 원격 디바이스(또는 다른 MDM 공급업체의 유사한 작업)에서 스크립트를 실행하는 JAMF의 정책을 만들고 실행하여 수행됩니다.

이러한 정책 시작 작업을 표시하지 않도록 하기 위해 Microsoft Defender는 JAMF 및 Intune에 대한 해당 MDM 정책 프로세스를 검색하고 해당 작업의 변조 작업을 허용합니다. 동시에 변조 방지는 로컬로 터미널에서 시작된 경우 동일한 스크립트가 Microsoft Defender를 다시 시작하지 못하도록 차단합니다.

그러나 프로세스를 실행하는 이러한 정책은 공급업체별로 다릅니다. Microsoft Defender는 JAMF 및 Intune에 대한 기본 제공 제외를 제공하지만 가능한 모든 MDM 공급업체에 이러한 제외를 제공할 수는 없습니다. 대신 전역 관리자는 변조 방지에 고유한 제외를 추가할 수 있습니다. 제외는 로컬 구성이 아닌 MDM 프로필을 통해서만 수행할 수 있습니다.

이렇게 하려면 먼저 정책을 실행하는 MDM 도우미 프로세스의 경로를 파악해야 합니다. MDM 공급업체의 설명서에 따라 수행할 수 있습니다. 테스트 정책 변조를 시작하고, 보안 포털에서 경고를 받고, 공격을 시작한 프로세스의 계층 구조를 검사하고, MDM 도우미 후보처럼 보이는 프로세스를 선택할 수도 있습니다.

프로세스 경로가 식별되면 제외를 구성하는 방법에 대한 몇 가지 선택 사항이 있습니다.

- 경로 자체에 의해. 그것은 가장 간단한 (당신은 이미이 경로) 그리고 그것을 할 수 있는 가장 안전한 방법, 즉, 권장 하지.

- 실행 파일에서 TeamIdentifier 또는 서명 식별자에서 서명 ID를 가져오면 를 실행

codesign -dv --verbose=4 path_to_helper하여(식별자 및 TeamIdentifier를 찾습니다. 후자는 Apple의 고유한 도구에서 사용할 수 없습니다.) - 또는 이러한 특성의 조합을 사용합니다.

예:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

예를 들어 JAMF에 대한 기본 설정을 구성합니다.

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

컴파일된 실행 파일 대신 스크립팅 인터프리터(예: 위의 예제에서 Ruby)를 제외하는 것은 전역 관리자가 사용하는 스크립트뿐만 아니라 모든 스크립트를 실행할 수 있으므로 안전하지 않습니다.

위험을 최소화하려면 추가 args 를 사용하여 특정 스크립트만 스크립팅 인터프리터로 실행할 수 있도록 하는 것이 좋습니다.

위의 예제에서는 Defender를 다시 시작할 때만 /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb 허용됩니다.

그러나 예를 들어 또는 /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb 는 /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER 허용되지 않습니다.

경고

항상 가장 제한적인 조건을 사용하여 예기치 않은 공격을 방지하세요!

구성 문제 해결

문제: 변조 방지가 사용 안 함으로 보고됨

명령을 mdatp health 실행하면 변조 방지를 사용하도록 설정하고 온보딩 후 1시간 이상 경과한 경우에도 변조 방지가 비활성화되었다고 보고하는 경우 다음 명령을 실행하여 올바른 구성이 있는지 확인할 수 있습니다.

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

-

tamper_protection는 유효 모드입니다. 이 모드가 사용하려는 모드인 경우 모두 설정됩니다. -

configuration_source는 변조 방지 적용 수준을 설정하는 방법을 나타냅니다. 변조 방지를 구성한 방법과 일치해야 합니다. (관리되는 프로필을configuration_source통해 해당 모드를 설정하고 다른 것을 표시하는 경우 프로필을 잘못 구성했을 가능성이 큽니다.)-

mdm- 관리 프로필을 통해 구성됩니다. 전역 관리자만 프로필 업데이트로 변경할 수 있습니다. -

local- 명령으로mdatp config구성됨 -

portal- 보안 포털에서 설정된 기본 적용 수준 -

defaults- 구성되지 않음, 기본 모드가 사용됩니다.

-

- 가 false이면

feature_enabled_protection조직에서 변조 방지를 사용할 수 없습니다(Defender가 '라이선스'를 보고하지 않는 경우 발생) - 가 false이면

feature_enabled_portal보안 포털을 통한 기본 모드 설정이 아직 사용되지 않습니다. -

configuration_local,configuration_portal는configuration_default해당 구성 채널이 사용된 경우 사용할 모드를 알려줍니다. (예를 들어 MDM 프로필을 통해 "블록" 모드로 변조 방지를 구성할 수 있으며configuration_default를 알려줍니다audit. 즉, 프로필을 제거하고 모드가 보안 포털을mdatp config사용하거나 통해 설정되지 않은 경우 기본 모드인audit를 사용합니다.

참고

버전 101.98.71 이전과 동일한 정보를 얻으려면 Microsoft Defender의 로그를 검사해야 합니다. 다음은 예입니다.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

팁

더 자세히 알아보고 싶으신가요? Microsoft 기술 커뮤니티: 엔드포인트용 Microsoft Defender 기술 커뮤니티에서 Microsoft 보안 커뮤니티에 참여하세요.