Windows 이벤트 로그에 대한 감사 정책 구성

Microsoft Defender for Identity 검색은 특정 Windows 이벤트 로그 항목을 사용하여 검색을 향상시키고 NTLM 로그온 및 보안 그룹 수정과 같은 특정 작업을 수행한 사용자에게 추가 정보를 제공합니다.

올바른 이벤트를 감사하고 Windows 이벤트 로그에 포함하려면 do기본 컨트롤러에 특정 Windows 서버 고급 감사 정책 설정이 필요합니다. 잘못 구성된 고급 감사 정책 설정으로 인해 이벤트 로그와 불완전한 Defender for Identity 검사의 간격이 발생할 수 있습니다.

이 문서에서는 Defender for Identity 센서에 필요한 고급 감사 정책 설정 및 특정 이벤트 유형에 대한 기타 구성을 구성하는 방법을 설명합니다.

자세한 내용은 Windows 설명서에서 Defender for Identity 및 Advanced Security 감사 정책에 대한 Windows 이벤트 컬렉션이란?을 참조하세요.

PowerShell을 통해 현재 구성으로 보고서 생성

필수 구성 요소: Defender for Identity PowerShell 명령을 실행하기 전에 Defender for Identity PowerShell 모듈을 다운로드했는지 확인합니다.

새 이벤트 및 감사 정책 만들기를 시작하기 전에 다음 PowerShell 명령을 실행하여 현재 수행기본 구성에 대한 보고서를 생성하는 것이 좋습니다.

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

여기서

- 경로 는 보고서를 저장할 경로를 지정합니다.

- 모드는 Do기본 또는 LocalMachine 모드를 사용할지 여부를 지정합니다. Do기본 모드에서는 그룹 정책 개체에서 설정이 수집됩니다. LocalMachine 모드에서는 로컬 컴퓨터에서 설정이 수집됩니다.

- 보고서가 생성된 후 OpenHtmlReport 가 HTML 보고서를 엽니다.

예를 들어 보고서를 생성하고 기본 브라우저에서 열려면 다음 명령을 실행합니다.

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

자세한 내용은 DefenderforIdentity PowerShell 참조를 참조하세요.

팁

모드 보고서에는 Domain do기본 그룹 정책으로 설정된 구성만 포함됩니다. Do기본 컨트롤러에 로컬로 정의된 설정이 있는 경우 Test-MdiReadiness.ps1 스크립트도 실행하는 것이 좋습니다.

할 일기본 컨트롤러에 대한 감사 구성

do기본 컨트롤러를 사용하는 경우 사용자, 그룹, 컴퓨터 등과 같은 특정 이벤트 및 이벤트 유형에 대한 고급 감사 정책 설정 및 추가 구성을 업데이트해야 합니다. 할 일기본 컨트롤러에 대한 감사 구성은 다음과 같습니다.

고급 감사 정책 설정 구성

이 절차에서는 Defender for Identity에 필요에 따라 do기본 컨트롤러의 고급 감사 정책을 수정하는 방법을 설명합니다.

서버에 Do기본 관리istrator로 로그인합니다.

서버 관리자>Tools 그룹 정책 관리에서 그룹 정책 관리 편집기를>엽니다.

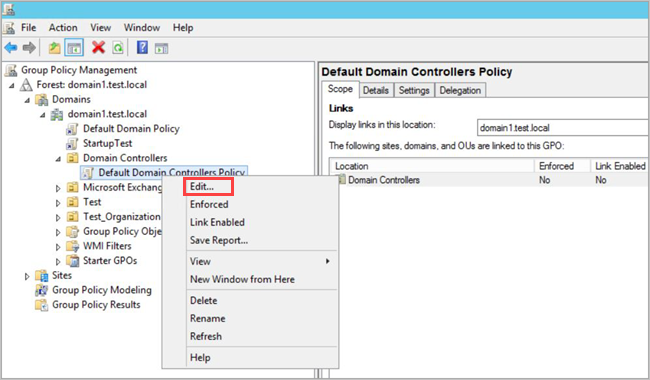

Do기본 Controllers 조직 구성 단위를 확장하고 기본 Do기본 컨트롤러 정책을 마우스 오른쪽 단추로 클릭한 다음 편집을 선택합니다. 예시:

참고 항목

기본 Do기본 컨트롤러 정책 또는 전용 GPO를 사용하여 이러한 정책을 설정합니다.

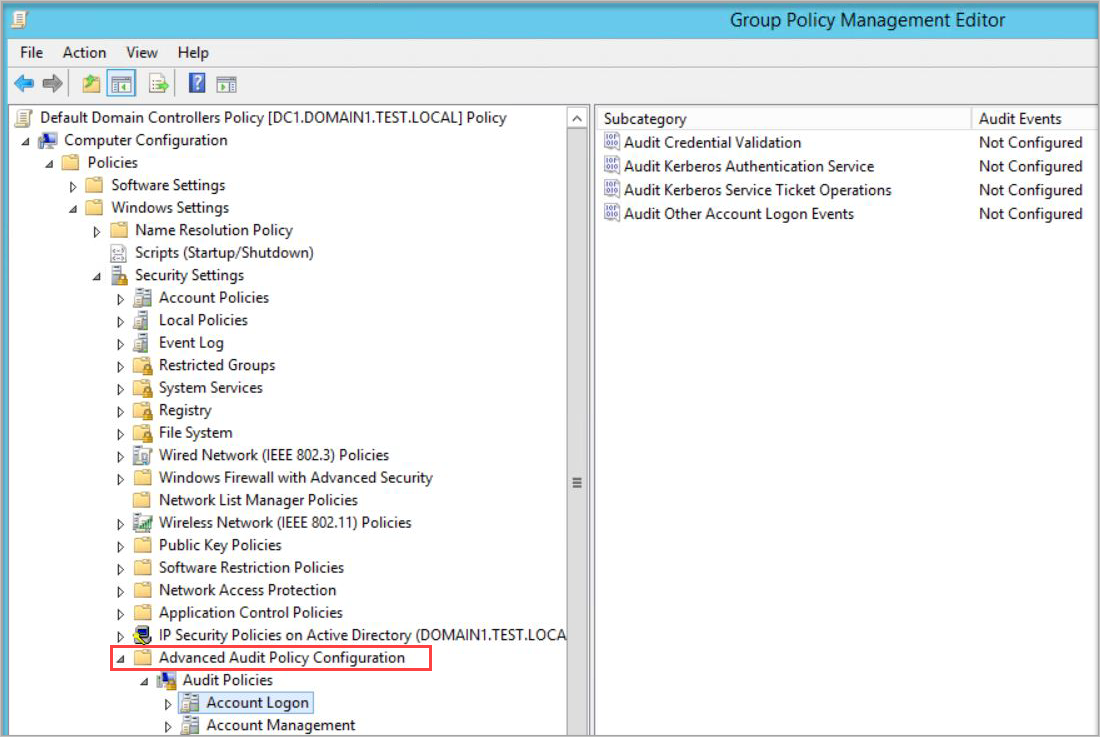

열리는 창에서 컴퓨터 구성>정책>Windows 설정>Security 설정 이동하여 사용하도록 설정하려는 정책에 따라 다음을 수행합니다.

고급 감사 정책 구성>감사 정책으로 이동합니다. 예시:

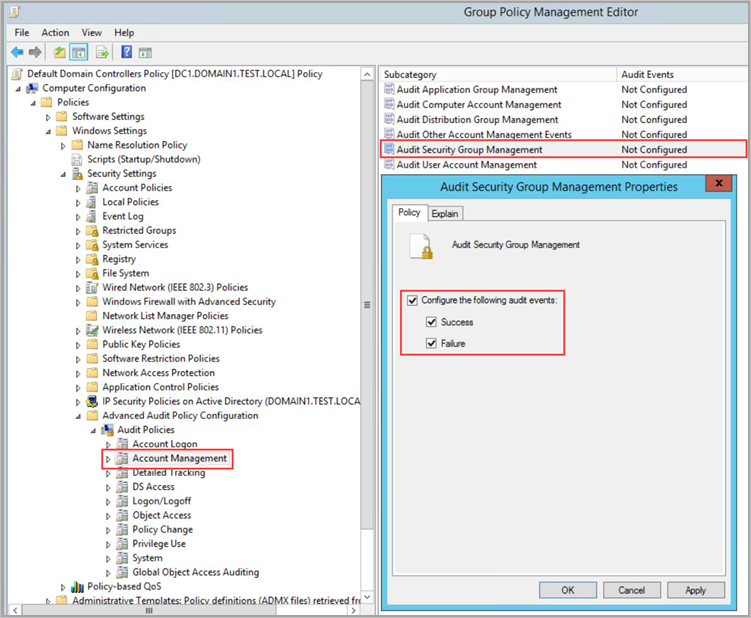

감사 정책에서 다음 정책을 각각 편집하고 성공 및 실패 이벤트 모두에 대해 다음 감사 이벤트 구성을 선택합니다.

감사 정책 하위 범주 이벤트 ID를 트리거합니다. 계정 로그온 자격 증명 유효성 검사 감사 4776 계정 관리 컴퓨터 계정 관리 감사 * 4741, 4743 계정 관리 메일 그룹 관리 감사 4753, 4763 계정 관리 보안 그룹 관리 감사 * 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 계정 관리 사용자 계정 관리 감사 4726 DS 액세스 디렉터리 서비스 변경 감사 5136 시스템 보안 시스템 확장 감사 * 7045 DS 액세스 디렉터리 서비스 액세스 감사 4662 - 이 이벤트의 경우 do기본 개체 감사도 구성해야 합니다. 참고 항목

* 언급된 하위 범주는 실패 이벤트를 지원하지 않습니다. 그러나 나중에 구현될 경우 감사 목적으로 추가하는 것이 좋습니다. 자세한 내용은 컴퓨터 계정 관리 감사, 보안 그룹 관리 감사 및 보안 시스템 확장 감사를 참조하세요.

예를 들어 감사 보안 그룹 관리를 구성하려면 계정 관리에서 보안 그룹 관리 감사를 두 번 클릭한 다음 성공 및 실패 이벤트 모두에 대해 다음 감사 이벤트 구성을 선택합니다.

관리자 권한 명령 프롬프트에서 .를 입력합니다

gpupdate.GPO를 통해 정책을 적용하면 새 이벤트가 windows 로그 ->Security 아래 이벤트 뷰어 표시됩니다.

명령줄에서 감사 정책 테스트

명령줄에서 감사 정책을 테스트하려면 다음 명령을 실행합니다.

auditpol.exe /get /category:*

자세한 내용은 auditpol 참조 설명서를 참조 하세요.

PowerShell을 사용하여 감사 정책 구성, 가져오기 및 테스트

PowerShell을 사용하여 감사 정책을 구성하려면 다음 명령을 실행합니다.

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

여기서

모드는 Do기본 또는 LocalMachine 모드를 사용할지 여부를 지정합니다. Do기본 모드에서는 그룹 정책 개체에서 설정이 수집됩니다. LocalMachine 모드에서는 로컬 컴퓨터에서 설정이 수집됩니다.

구성 은 설정할 구성을 지정합니다. 모든 구성을 설정하는 데 사용합니다

All.CreateGpoDisabled 는 GPO가 만들어지고 비활성화된 상태로 유지되는지를 지정합니다.

SkipGpoLink 는 GPO 링크가 만들어지지 않도록 지정합니다.

Force 는 현재 상태의 유효성을 검사하지 않고 구성이 설정되거나 GPO가 생성되도록 지정합니다.

PowerShell을 사용하여 감사 정책을 보거나 테스트하려면 필요에 따라 다음 명령을 실행합니다. Get-MDIConfiguration 명령을 사용하여 현재 값을 표시합니다. Test-MDIConfiguration 명령을 사용하여 값이 올바르게 구성되었는지 여부에 대한 응답을 얻 true 습니다false.

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

여기서

모드는 Do기본 또는 LocalMachine 모드를 사용할지 여부를 지정합니다. Do기본 모드에서는 그룹 정책 개체에서 설정이 수집됩니다. LocalMachine 모드에서는 로컬 컴퓨터에서 설정이 수집됩니다.

구성 은 가져올 구성을 지정합니다. 모든 구성을 가져오는 데 사용합니다

All.

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

여기서

모드는 Do기본 또는 LocalMachine 모드를 사용할지 여부를 지정합니다. Do기본 모드에서는 그룹 정책 개체에서 설정이 수집됩니다. LocalMachine 모드에서는 로컬 컴퓨터에서 설정이 수집됩니다.

구성 은 테스트할 구성을 지정합니다. 모든 구성을 테스트하는 데 사용합니다

All.

자세한 내용은 다음 DefenderForIdentity PowerShell 참조를 참조하세요.

NTLM 감사 구성

이 섹션에서는 이벤트 ID 8004를 감사하는 데 필요한 추가 구성 단계를 설명합니다.

참고 항목

- Windows 이벤트 8004를 수집하는 그룹 정책을 기본 할 일기본 컨트롤러에만 적용해야 합니다.

- Defender for Identity 센서에서 Windows 이벤트 8004를 구문 분석하면 Defender for Identity NTLM 인증 활동이 서버 액세스 데이터로 보강됩니다.

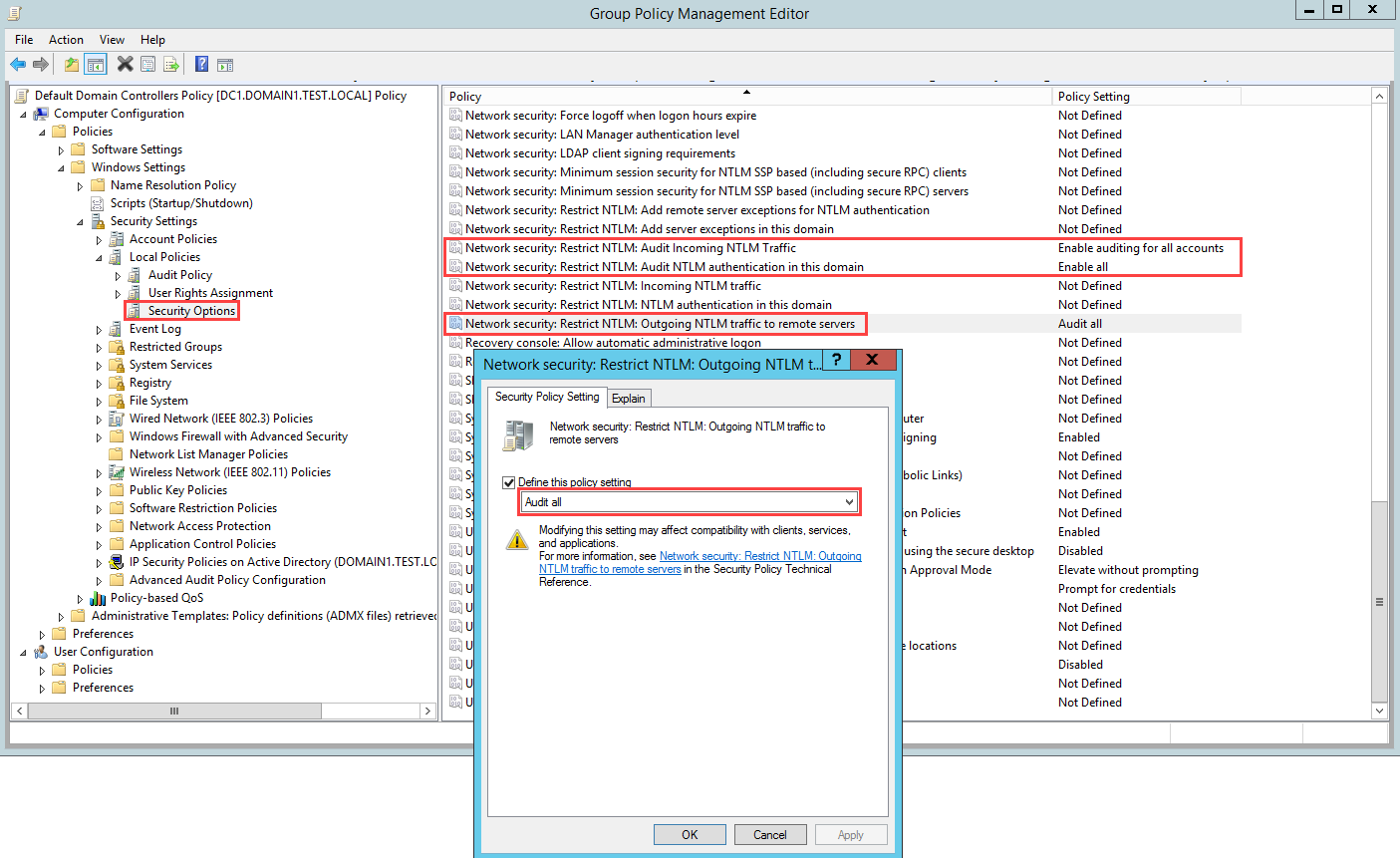

보안 옵션에서 지정된 보안 정책을 다음과 같이 구성합니다.

보안 정책 설정 값 네트워크 보안: NTLM 제한: 원격 서버로 나가는 NTLM 트래픽 모두 감사 네트워크 보안: NTLM 제한: 이렇게 하면 NTLM 인증 감사가 수행됩니다기본 모두 사용 네트워크 보안: NTLM 제한: 들어오는 NTLM 트래픽 감사 모든 계정에 대해 감사 사용

예를 들어 원격 서버로 나가는 NTLM 트래픽을 구성하려면 보안 옵션에서 네트워크 보안: NTLM 제한: 원격 서버로 나가는 NTLM 트래픽을 두 번 클릭한 다음 모두 감사를 선택합니다.

do기본 개체 감사 구성

이벤트 4662와 같은 개체 변경에 대한 이벤트를 수집하려면 사용자, 그룹, 컴퓨터 및 기타 개체에 대한 개체 감사도 구성해야 합니다. 이 절차에서는 Active Directory do기본 감사를 사용하도록 설정하는 방법을 설명합니다.

Important

이벤트 컬렉션을 사용하도록 설정하기 전에 감사 정책을 검토하고 확인하여 do기본 컨트롤러가 필요한 이벤트를 기록하도록 올바르게 구성되었는지 확인합니다. 제대로 구성된 경우 이 감사는 서버 성능에 최소한의 영향을 주어야 합니다.

Active Directory 사용자 및 컴퓨터 콘솔로 이동합니다.

감사하려는 do기본 선택합니다.

보기 메뉴를 선택하고 고급 기능을 선택합니다.

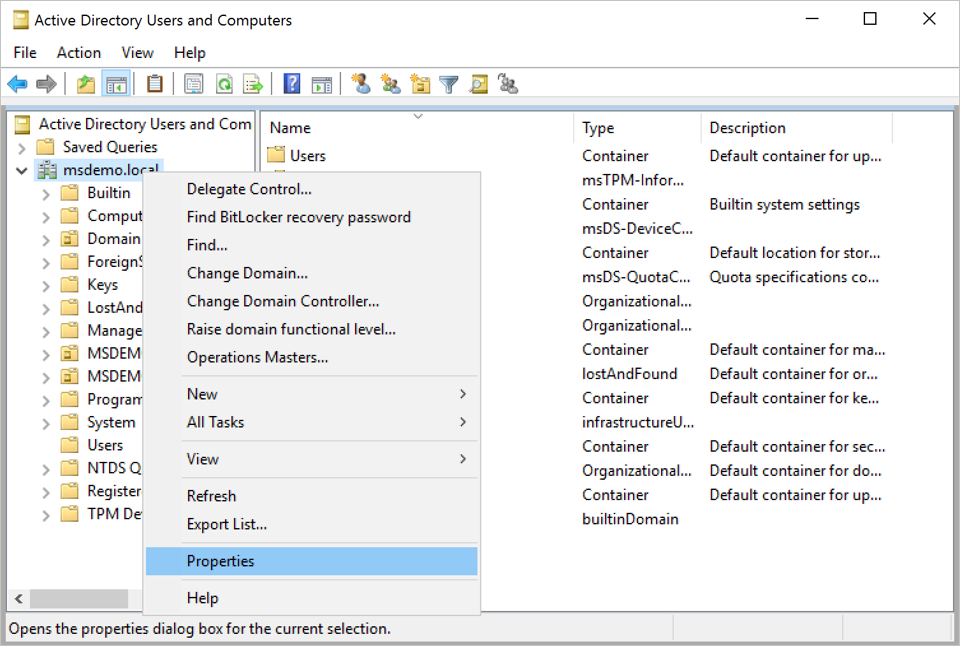

do기본 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다. 예시:

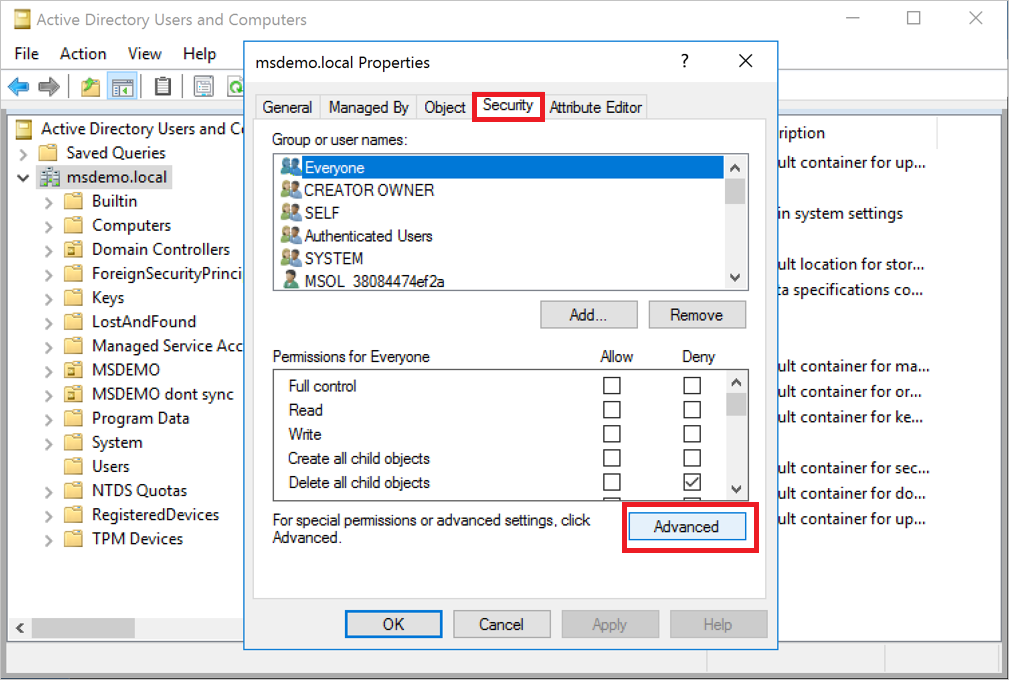

보안 탭으로 이동하여 고급을 선택합니다. 예시:

고급 보안 설정 감사 탭을 선택한 다음 추가를 선택합니다. 예시:

보안 주체 선택을 선택합니다. 예시:

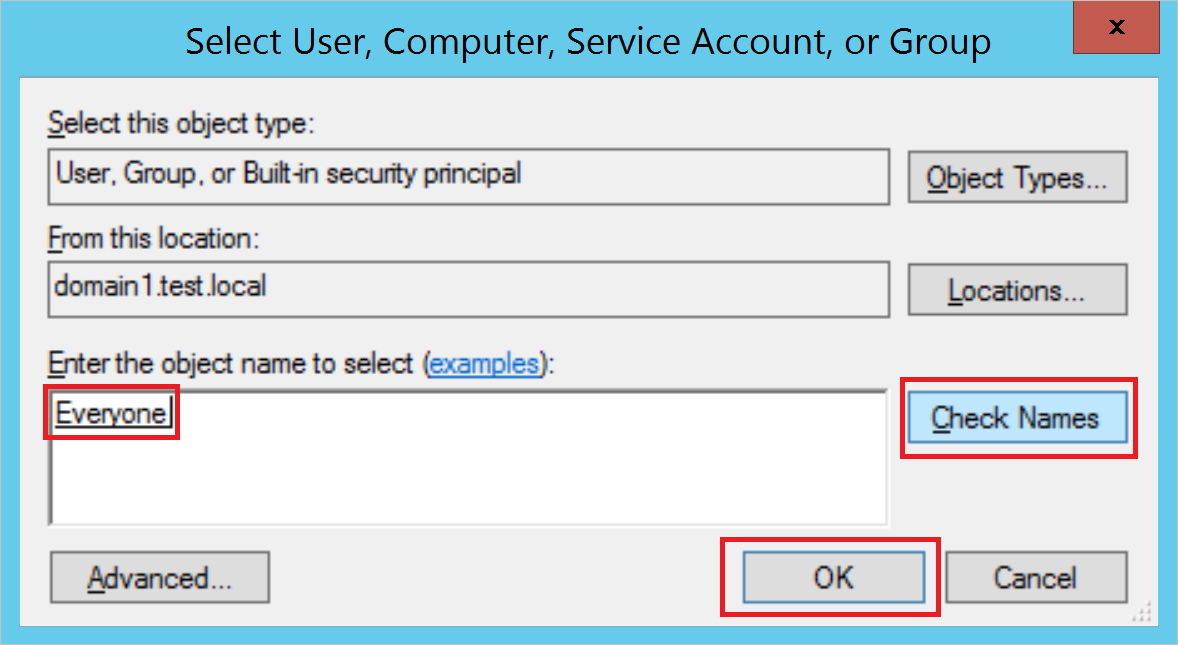

선택할 개체 이름을 입력하고 [모두]를 입력하고 [이름>확인]을 선택합니다. 예시:

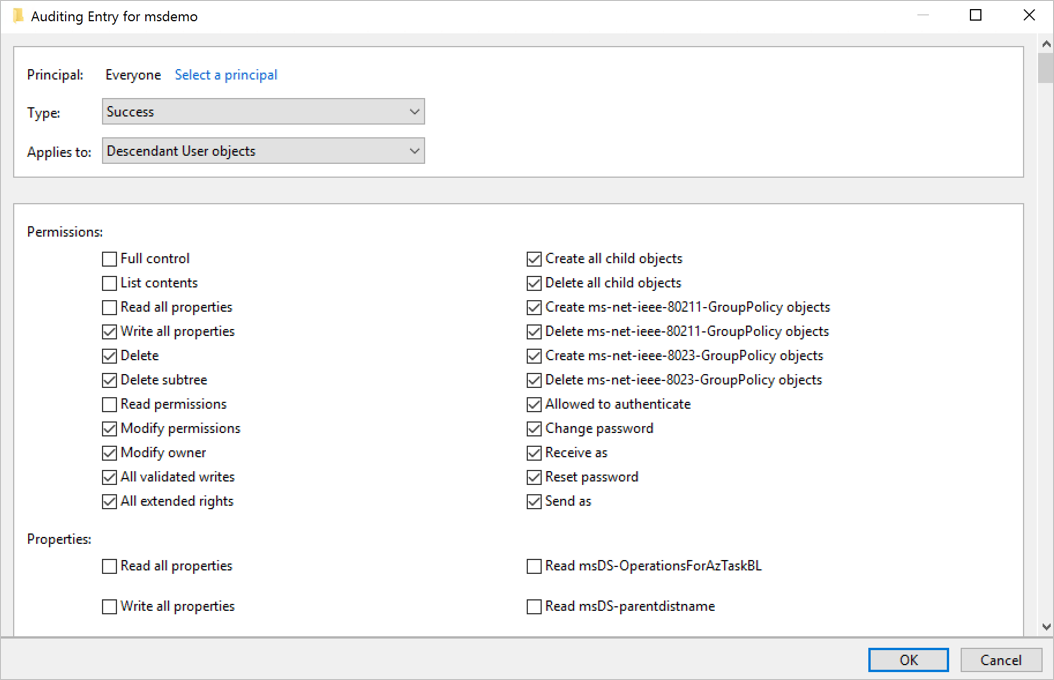

그런 다음 감사 항목으로 돌아갑니다. 다음과 같은 선택을 합니다.

형식에 대해 성공을 선택합니다.

적용 대상에서 하위 사용자 개체를 선택합니다 .

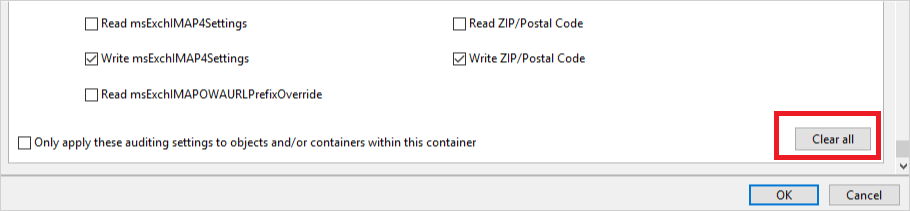

사용 권한 아래에서 아래로 스크롤하여 모두 지우기 단추를 선택합니다. 예시:

위로 스크롤하여 모든 권한을 선택합니다. 모든 권한이 선택됩니다.

목록 내용의 선택을 취소하고, 모든 속성을 읽고, 사용 권한을 읽고, 확인을 선택합니다. 이렇게 하면 모든 속성 설정이 쓰기로 설정됩니다. 예시:

이제 트리거되면 디렉터리 서비스에 대한 모든 관련 변경 내용이 이벤트로

4662표시됩니다.

이 절차의 단계를 반복하지만 적용 대상에 대해 다음 개체 유형을 선택합니다.

- 하위 그룹 개체

- 하위 컴퓨터 개체

- Descendant msDS-GroupManagedServiceAccount 개체

- Descendant msDS-ManagedServiceAccount 개체

참고 항목

모든 하위 개체에 대한 감사 권한 할당도 작동하지만 마지막 단계에서 자세히 설명한 대로 개체 형식만 필요합니다.

AD FS(Active Directory Federation Services)에 대한 감사 구성

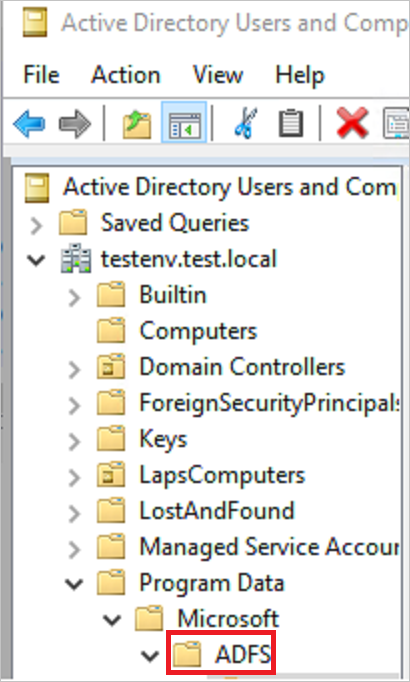

Active Directory 사용자 및 컴퓨터 콘솔로 이동하여 로그를 사용하도록 설정할 기본 선택합니다.

프로그램 데이터>Microsoft>ADFS로 이동합니다. 예시:

ADFS를 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다.

보안 탭으로 이동하여 고급>고급 보안 설정>오디팅 탭 >추가>보안 주체 선택을 선택합니다.

선택할 개체 이름을 입력하고 모두 입력합니다.

이름 확인>확인을 선택합니다.

그런 다음 감사 항목으로 돌아갑니다. 다음과 같은 선택을 합니다.

- 형식에 대해 모두 선택

- 적용 대상에서 이 개체 및 모든 하위 개체를 선택합니다.

- 사용 권한에서 아래로 스크롤하여 모두 지우기 선택 위로 스크롤하여 모든 속성 읽기 및 모든 속성 쓰기를 선택합니다.

예시:

확인을 선택합니다.

AD CS(Active Directory Certificate Services)에 대한 감사 구성

AD CS(Active Directory Certificate Services)가 구성된 전용 서버로 작업하는 경우 다음과 같이 감사를 구성하여 전용 경고 및 보안 점수 보고서를 확인합니다.

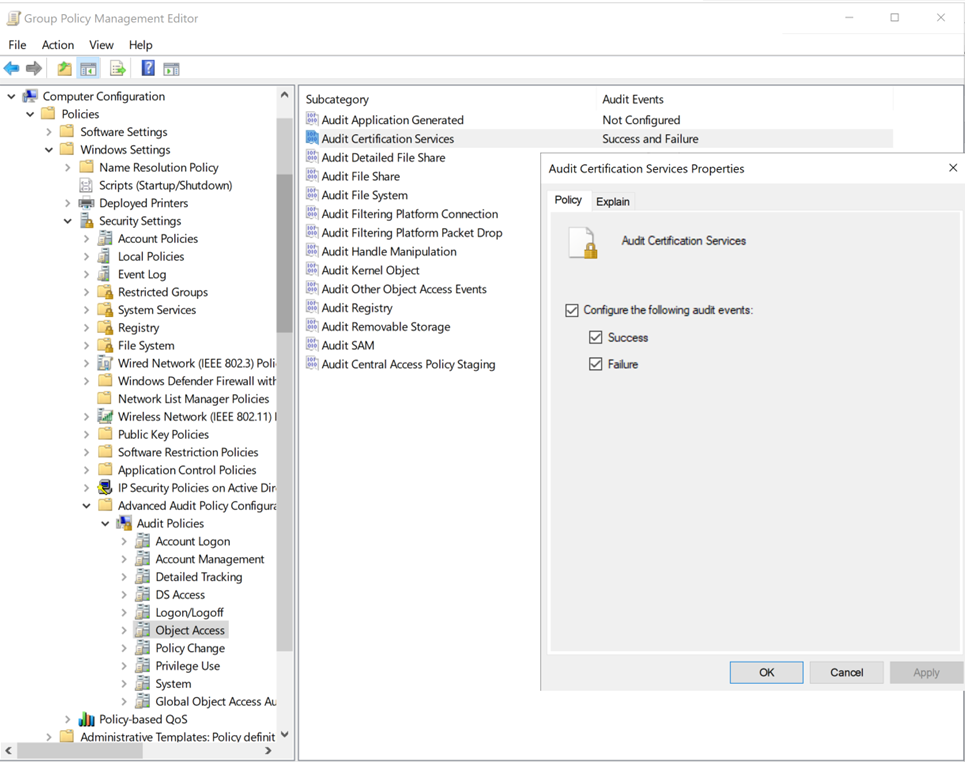

AD CS 서버에 적용할 그룹 정책을 만듭니다. 편집하고 다음 감사 설정을 구성합니다.

컴퓨터 구성\정책\Windows 설정\보안 설정\고급 감사 정책 구성\감사 정책\개체 액세스\감사 인증 서비스로 이동하여 두 번 선택합니다.

성공 및 실패에 대한 감사 이벤트를 구성하려면 선택합니다. 예시:

다음 방법 중 하나를 사용하여 CA(인증 기관)에 대한 감사를 구성합니다.

명령줄을 사용하여 CA 감사를 구성하려면 다음을 실행합니다.

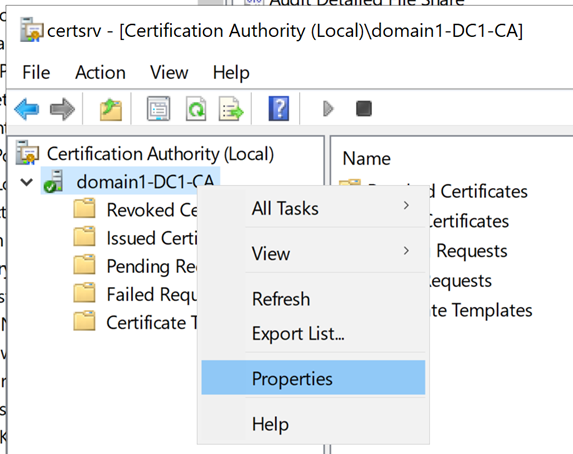

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvcGUI를 사용하여 CA 감사를 구성하려면 다음을 수행합니다.

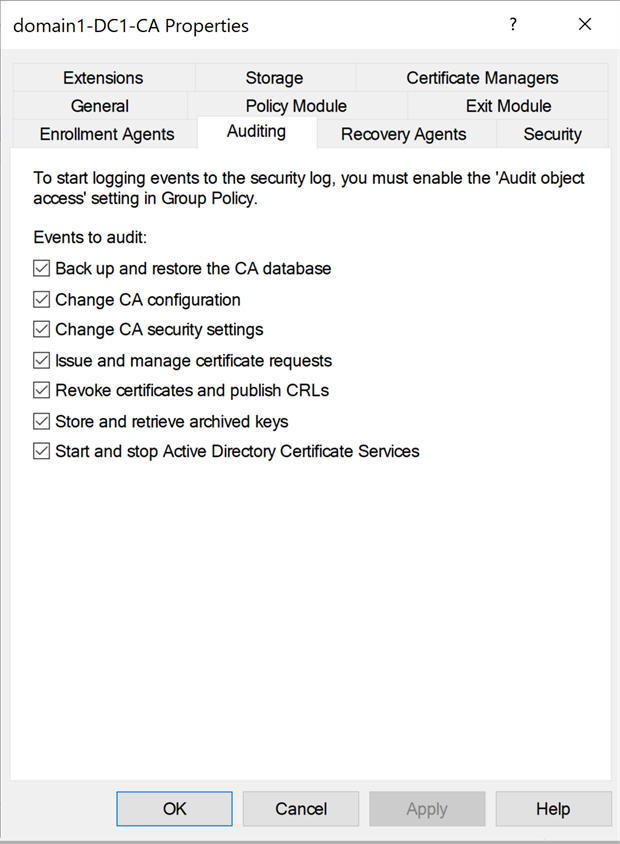

시작 -> 인증 기관(MMC 데스크톱 애플리케이션)을 선택합니다. CA 이름을 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다. 예시:

감사 탭을 선택하고 감사하려는 모든 이벤트를 선택한 다음 적용을 선택합니다. 예시:

참고 항목

Active Directory 인증서 서비스 시작 및 중지 이벤트 감사를 구성하면 대규모 AD CS 데이터베이스를 처리할 때 다시 시작이 지연될 수 있습니다. 데이터베이스에서 관련 없는 항목을 제거하거나 이 특정 유형의 이벤트를 사용하지 않도록 하는 것이 좋습니다.

구성 컨테이너에 대한 감사 구성

실행 시작을>선택하여 ADSI 편집을 엽니다. 입력

ADSIEdit.msc하고 확인을 선택합니다.작업 메뉴에서 커넥트 선택합니다.

잘 알려진 명명 컨텍스트 선택 아래의 커넥트ion 설정 대화 상자에서 구성>확인을 선택합니다.

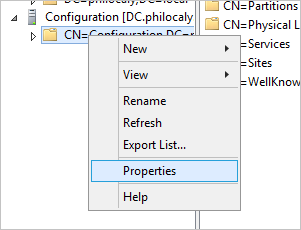

구성 컨테이너를 확장하여 "CN=Configuration,DC=..."로 시작하는 구성 노드를 표시합니다.

구성 노드를 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다. 예시:

보안 탭 >고급을 선택합니다.

고급 보안 설정 감사 탭 >추가를 선택합니다.

보안 주체 선택을 선택합니다.

선택할 개체 이름을 입력하고 [모두]를 입력하고 [이름>확인]을 선택합니다.

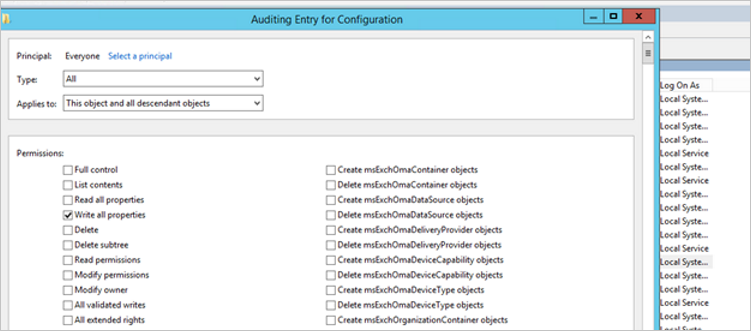

그런 다음 감사 항목으로 돌아갑니다. 다음과 같은 선택을 합니다.

- 형식에 대해 모두 선택

- 적용 대상에서 이 개체 및 모든 하위 개체를 선택합니다.

- 사용 권한에서 아래로 스크롤하여 모두 지우기 선택 위로 스크롤하여 모든 속성 쓰기를 선택합니다.

예시:

확인을 선택합니다.

레거시 구성

Important

Defender for Identity는 더 이상 1644 이벤트를 로깅할 필요가 없습니다. 이 레지스트리 설정을 사용하도록 설정한 경우 제거할 수 있습니다.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

관련 콘텐츠

자세한 내용은 Windows 보안 감사를 참조 하세요.