Microsoft Defender for Identity 연결 테스트

Defender for Identity 센서를 사용하려면 Defender for Identity 서비스에 대한 네트워크 연결이 필요하며 대부분의 조직은 방화벽 또는 프록시를 통해 인터넷에 대한 액세스를 제어합니다. 예를 들어 프록시를 사용하는 경우 단일 URL을 통해 포트 443에 대한 액세스를 허용할 수 있습니다. 자세한 내용은 필수 포트를 참조하세요.

Microsoft Defender for Identity 센서에 사용할 서버를 준비하고 필요에 따라 프록시 설정을 구성한 후에는 연결을 테스트하여 서버가 Defender for Identity 클라우드 서비스에 액세스할 수 있는지 확인하는 것이 좋습니다. 센서 서버에 연결 문제가 발생하는 경우 배포 후에도 이 문서의 절차를 사용합니다.

자세한 내용은 필수 포트를 참조하세요.

브라우저를 사용하여 연결 테스트

브라우저를 엽니다. 프록시를 사용하는 경우 브라우저에서 센서에서 사용하는 것과 동일한 프록시 설정을 사용해야 합니다.

예를 들어 로컬 시스템에 대해 프록시 설정이 정의된 경우 PSExec를 사용하여 세션을 로컬 시스템으로 열고 해당 세션에서 브라우저를 열어야 합니다.

다음 URL

https://<your_workspace_name>sensorapi.atp.azure.com/tri/sensor/api/ping로 찾습니다. Defender for Identity 작업 영역의 이름으로 바꿉<your_workspace_name>있습니다.Important

연결을 제대로 테스트하려면 지정하지 않고

HTTP지정HTTPS해야 합니다.

결과: ID용 Defender HTTPS 엔드포인트로 성공적으로 라우팅할 수 있음을 나타내는 확인 메시지(HTTP 상태 200)가 표시됩니다. 이것이 원하는 결과입니다.

일부 이전 작업 영역의 경우 반환되는 메시지는 오류 503 서비스를 사용할 수 없음일 수 있습니다. 이는 여전히 성공을 나타내는 임시 상태입니다. 예시:

다른 결과에는 다음 시나리오가 포함될 수 있습니다.

확인 메시지가 표시되지 않으면 프록시 구성에 문제가 있을 수 있습니다. 네트워크 및 프록시 설정을 확인합니다.

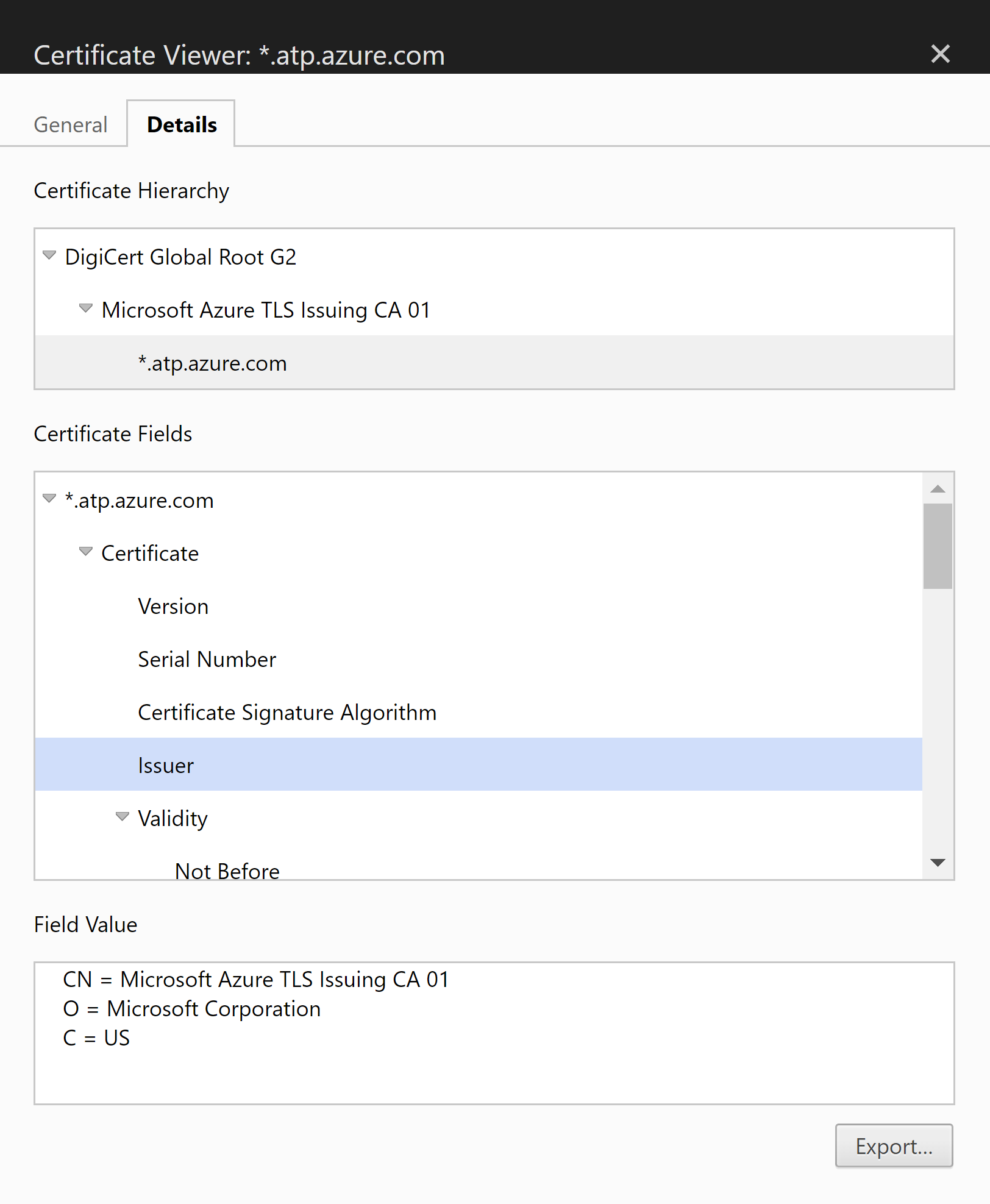

인증서 오류가 발생하는 경우 계속하기 전에 필요한 신뢰할 수 있는 루트 인증서가 설치되어 있는지 확인합니다. 자세한 내용은 연결 오류로 표시되는 프록시 인증 문제를 참조 하세요. 인증서 세부 정보는 다음과 같습니다.

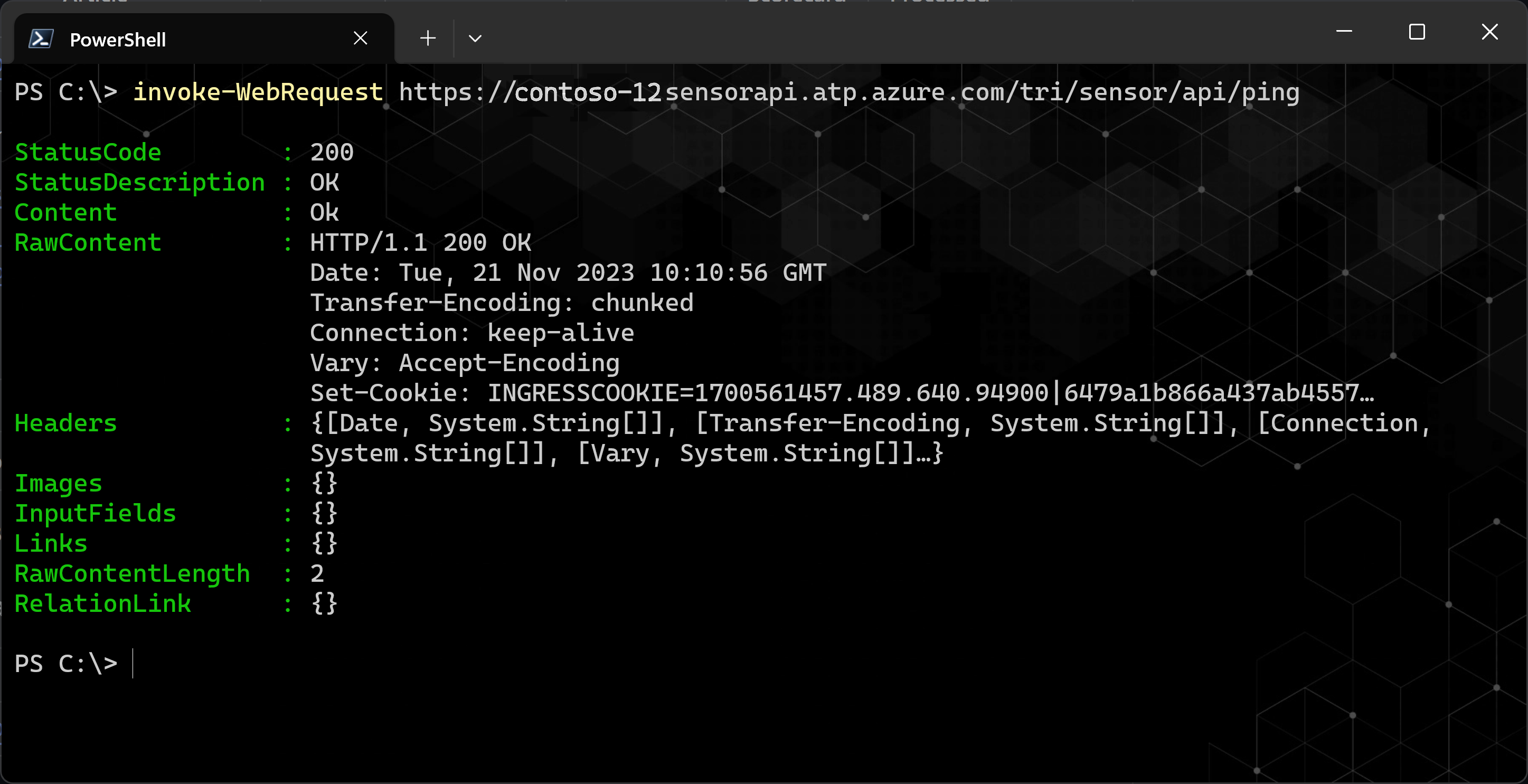

PowerShell을 사용하여 서비스 연결 테스트

필수 구성 요소: Defender for Identity PowerShell 명령을 실행하기 전에 Defender for Identity PowerShell 모듈을 다운로드했는지 확인합니다.

서버에 로그인하고 다음 명령 중 하나를 실행합니다.

현재 서버의 설정을 사용하려면 다음을 실행합니다.

Test-MDISensorApiConnection사용하려고 하지만 현재 서버에서 구성되지 않은 설정을 테스트하려면 다음 구문을 사용하여 명령을 실행합니다.

Test-MDISensorApiConnection -BypassConfiguration -SensorApiUrl 'https://contososensorapi.atp.azure.com' -ProxyUrl 'https://myproxy.contoso.com:8080' -ProxyCredential $credential여기서

https://contososensorapi.atp.azure.com는 센서 URL의 예입니다. 여기서 contososensor 는 작업 영역의 이름입니다.https://myproxy.contoso.com:8080는 프록시 URL의 예입니다.

자세한 내용은 MDI PowerShell 설명서를 참조 하세요.