자산 조사

Microsoft Defender for Identity는 Microsoft Defender XDR 사용자에게 사용자, 컴퓨터 및 디바이스가 의심스러운 활동을 수행했거나 손상의 징후를 보이는 경우의 증거를 제공합니다.

이 문서에서는 조직에 대한 위험을 결정하고, 수정 방법을 결정하고, 향후 유사한 공격을 방지하는 가장 좋은 방법을 결정하는 방법에 대한 권장 사항을 제공합니다.

의심스러운 사용자에 대한 조사 단계

참고 항목

Microsoft Defender XDR에서 사용자 프로필을 보는 방법에 대한 자세한 내용은 Microsoft Defender XDR 설명서를 참조 하세요.

경고 또는 인시던트가 사용자가 의심스럽거나 손상되었을 수 있음을 나타내는 경우 다음 세부 정보 및 활동에 대해 사용자 프로필을 검사 조사합니다.

사용자 ID

다음과 같은 의심스러운 활동을 조사합니다.

- Defender for Identity 또는 엔드포인트용 Microsoft Defender, 클라우드용 Microsoft Defender, Microsoft Defender for Cloud Apps와 같은 보안 도구에서 사용자에게 다른 경고가 열렸나요?

- 사용자가 로그인에 실패했나요?

- 사용자가 액세스한 리소스는 무엇입니까?

- 사용자가 높은 가치의 리소스에 액세스했나요?

- 사용자가 액세스한 리소스에 액세스해야 하나요?

- 사용자가 로그인한 디바이스는 무엇인가요?

- 사용자가 해당 디바이스에 로그인해야 합니까?

- 사용자와 중요한 사용자 간에 LMP(횡적 이동 경로)가 있나요?

이러한 질문에 대한 답변을 사용하여 계정이 손상된 것으로 보이는지 또는 의심스러운 활동이 악의적인 작업을 암시하는지 여부를 확인합니다.

다음 Microsoft Defender XDR 영역에서 ID 정보를 찾습니다.

- 개별 ID 세부 정보 페이지

- 개별 경고 또는 인시던트 세부 정보 페이지

- 디바이스 세부 정보 페이지

- 고급 헌팅 쿼리

- 작업 센터 페이지

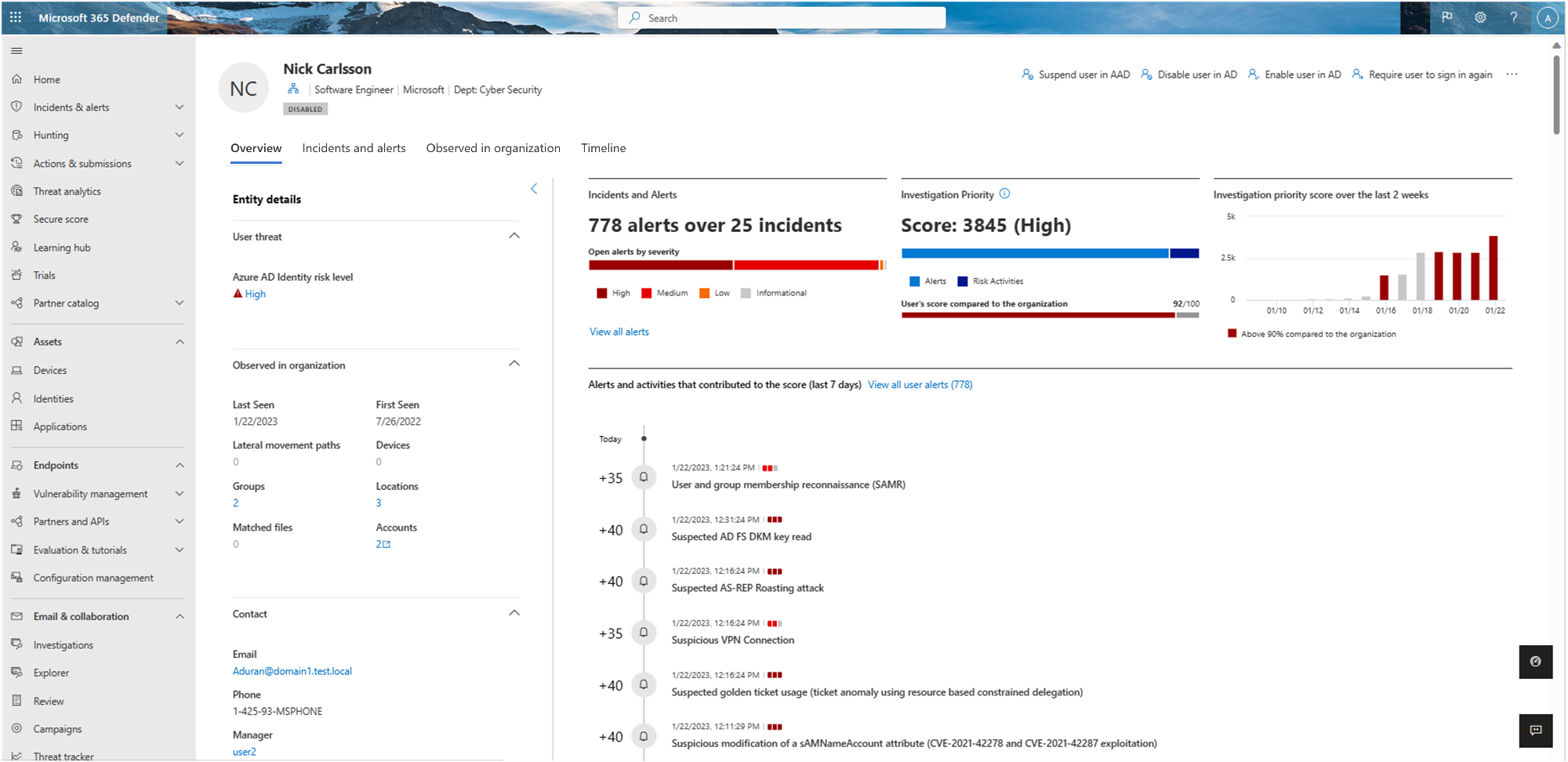

예를 들어 다음 이미지는 ID 세부 정보 페이지의 세부 정보를 보여줍니다.

ID 세부 정보

특정 ID를 조사할 때 ID 세부 정보 페이지에 다음 세부 정보가 표시됩니다.

| ID 세부 정보 페이지 영역 | 설명 |

|---|---|

| 개요 탭 | 일반 ID 데이터(예: Microsoft Entra ID 위험 수준, 사용자가 로그인한 디바이스 수, 사용자가 처음 및 마지막으로 본 경우, 사용자의 계정 및 더 중요한 정보). 개요 탭을 사용하여 인시던트 및 경고, 조사 우선 순위 점수, 조직 트리, 엔터티 태그 및 점수가 매기된 활동 타임라인 그래프를 볼 수도 있습니다. |

| 인시던트 및 경고 | 경고 심각도 및 경고가 생성된 시간과 같은 세부 정보를 포함하여 지난 180일 동안의 사용자와 관련된 활성 인시던트 및 경고를 나열합니다. |

| 조직에서 관찰됨 | 다음 하위 영역을 포함합니다. - 디바이스: 지난 180일 동안 가장 적게 사용된 것을 포함하여 ID가 로그인한 디바이스입니다. - 위치: 지난 30일 동안 ID의 관찰된 위치입니다. - 그룹: ID에 대해 관찰된 모든 온-프레미스 그룹입니다. - 횡적 이동 경로 - 온-프레미스 환경에서 프로파일된 모든 횡적 이동 경로입니다. |

| ID 타임라인 | 이 타임라인 사용자의 ID에서 관찰된 활동 및 경고를 나타내며, Id용 Microsoft Defender, 클라우드용 Microsoft Defender 앱 및 엔드포인트용 Microsoft Defender ID 항목을 통합합니다. 타임라인 사용하여 사용자가 특정 기간 동안 수행했거나 수행한 활동에 집중합니다. 기본 30일 을 선택하여 시간 범위를 다른 기본 제공 값 또는 사용자 지정 범위로 변경합니다. |

| 수정 작업 | 계정을 사용하지 않도록 설정하거나 암호를 다시 설정하여 손상된 사용자에게 응답합니다. 사용자에 대한 조치를 취한 후 Microsoft Defender XDR **Action Center에서 활동 세부 정보를 검사 수 있습니다. |

자세한 내용은 Microsoft Defender XDR 설명서에서 사용자 조사를 참조하세요.

의심스러운 그룹에 대한 조사 단계

경고 또는 인시던트 조사가 Active Directory 그룹과 관련된 경우 다음 세부 정보 및 활동에 대해 그룹 엔터티를 검사.

그룹 엔터티

- 그룹이 Do기본 관리s와 같은 중요한 그룹인가요?

- 그룹에 중요한 사용자가 포함됩니까?

다음과 같은 의심스러운 활동을 조사합니다.

- 그룹이 Defender for Identity 또는 엔드포인트용 Microsoft Defender, 클라우드용 Microsoft Defender 및/또는 클라우드용 Microsoft Defender 앱과 같은 다른 보안 도구에서 다른 관련 경고를 열었나요?

- 어떤 사용자가 최근에 그룹에 추가되었거나 그룹에서 제거되었나요?

- 그룹이 최근에 쿼리되었고 누구에 의해 쿼리되었습니까?

이러한 질문에 대한 답변을 사용하여 조사에 도움을 주세요.

그룹 엔터티 세부 정보 창에서 Go hunt 또는 Open 타임라인 선택하여 조사합니다. 다음 Microsoft Defender XDR 영역에서 그룹 정보를 찾을 수도 있습니다.

- 개별 경고 또는 인시던트 세부 정보 페이지

- 디바이스 또는 사용자 세부 정보 페이지

- 고급 헌팅 쿼리

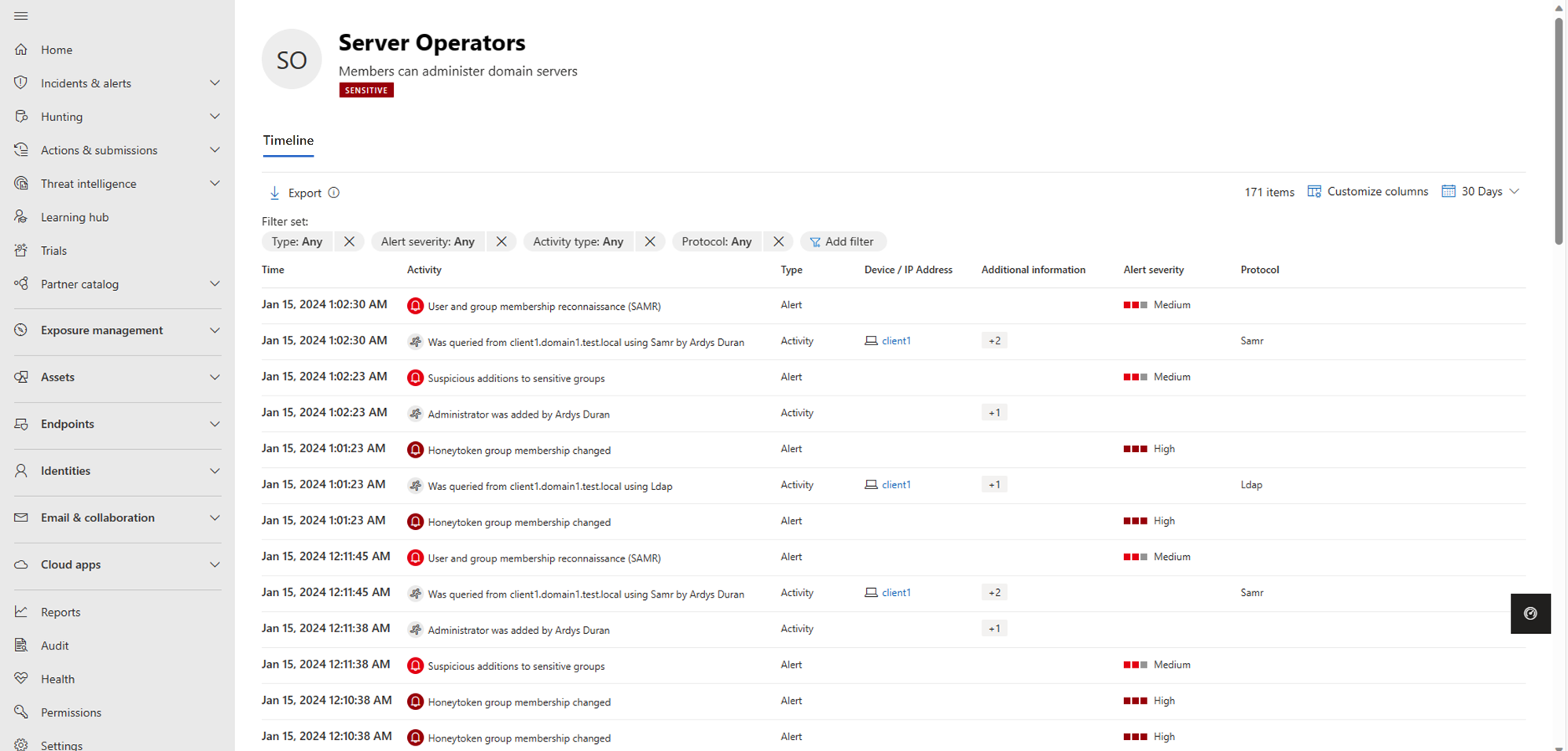

예를 들어 다음 이미지는 지난 180일 동안의 관련 경고 및 활동을 포함하여 서버 운영자 작업 타임라인 보여 줍니다.

의심스러운 디바이스에 대한 조사 단계

Microsoft Defender XDR 경고는 의심스러운 각 활동에 연결된 모든 디바이스 및 사용자를 나열합니다. 디바이스를 선택하여 디바이스 세부 정보 페이지를 보고 다음 세부 정보 및 활동을 조사합니다.

의심스러운 활동이 발생했을 때 어떤 일이 일어났는가?

- 어떤 사용자가 디바이스에 로그인되었나요?

- 해당 사용자가 일반적으로 원본 또는 대상 디바이스에 로그인하거나 액세스하나요?

- 어떤 리소스에 액세스되었나요? 어떤 사용자에 의해? 리소스에 액세스한 경우 높은 가치의 리소스인가요?

- 사용자가 해당 리소스에 액세스해야 합니까?

- 디바이스에 액세스한 사용자가 다른 의심스러운 활동을 수행했나요?

조사할 의심스러운 활동:

- Defender for Identity 또는 엔드포인트용 Microsoft Defender, 클라우드용 Microsoft Defender, Microsoft Defender for Cloud Apps와 같은 보안 도구에서 다른 경고가 이 경고와 동시에 열렸나요?

- 실패한 로그인이 있었나요?

- 새 프로그램이 배포되었거나 설치되었나요?

이러한 질문에 대한 답변을 사용하여 디바이스가 손상된 것으로 보이는지 또는 의심스러운 활동이 악의적인 작업을 암시하는지 확인합니다.

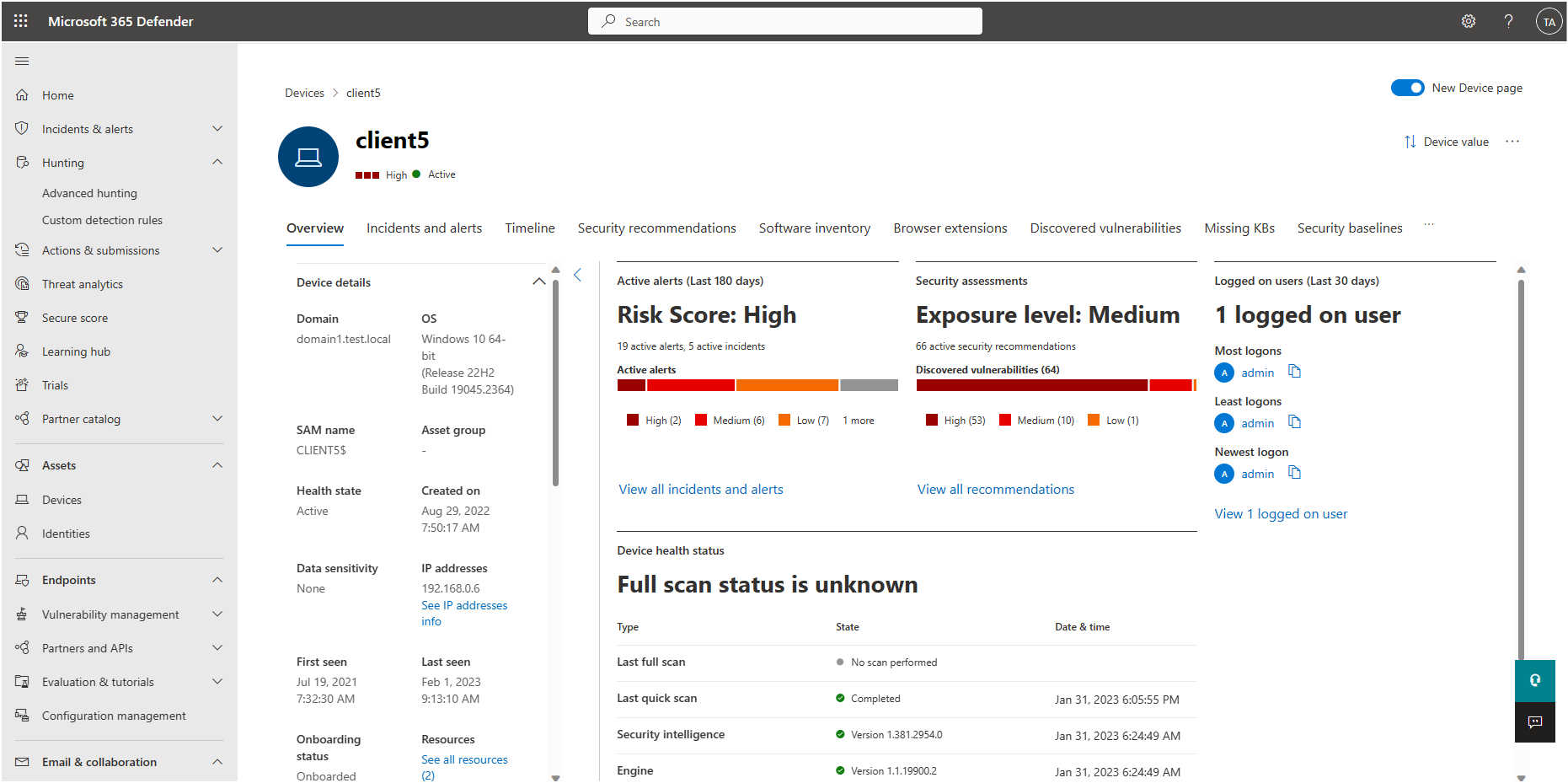

예를 들어 다음 이미지에는 디바이스 세부 정보 페이지가 표시됩니다.

자세한 내용은 Microsoft Defender XDR 설명서의 디바이스 조사를 참조하세요.

다음 단계

팁

대화형 가이드 시도: Microsoft Defender for Identity를 사용하여 공격 조사 및 대응