Office 365용 Microsoft Defender 대한 고급 헌팅 예제

적용 대상:

- Microsoft Defender XDR

고급 검색을 사용하여 전자 메일 위협 검색을 시작하고 싶으세요? 다음 단계를 시도합니다.

Office 365용 Microsoft Defender 배포 가이드에서는 1일차에 바로 이동하여 구성을 가져오는 방법을 설명합니다.

미리 설정된 보안 정책 및 사용자 지정 정책 선택 항목에 따라 배달 후 사서함에서 악성 메시지가 제거되었는지를 알아야 하는 ZAP(제로 아워 자동 제거) 설정이 중요합니다.

Kusto 쿼리 언어로 빠르게 검색하여 문제를 검색할 수 있다는 점은 이러한 두 보안 센터의 수렴한 이점입니다. 보안 팀은 헌팅 고급 헌팅>의 Microsoft Defender 포털에서 https://security.microsoft.com> 다음 단계를 수행하여 ZAP 누락을 모니터링할 수있습니다.

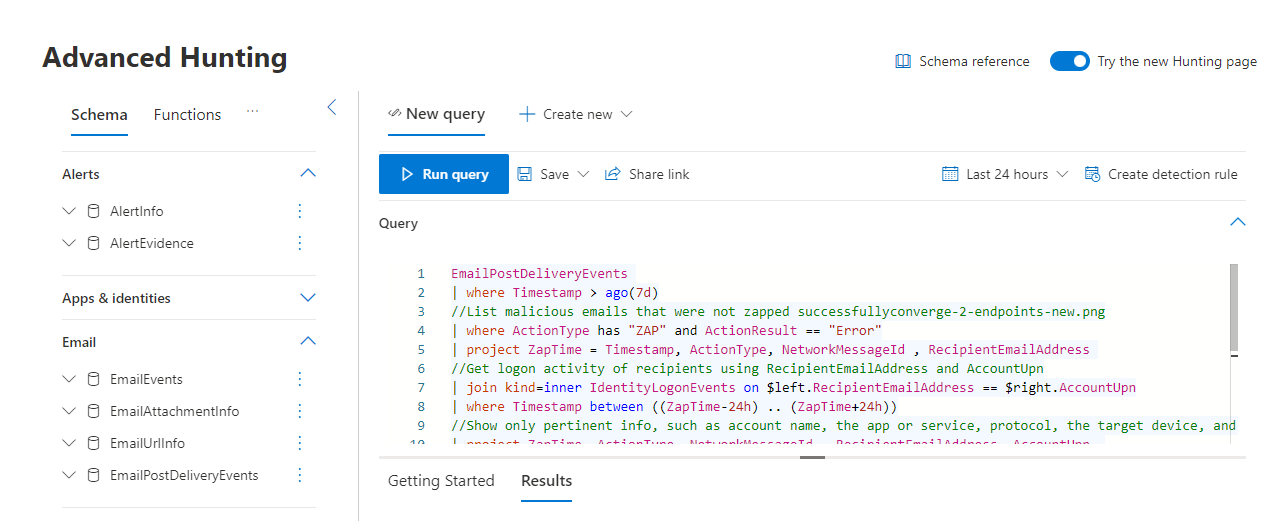

의 고급 헌팅 페이지에서https://security.microsoft.com/v2/advanced-hunting새 쿼리 탭이 선택되어 있는지 확인합니다.

다음 쿼리를 쿼리 상자에 복사합니다.

EmailPostDeliveryEvents | where Timestamp > ago(7d) //List malicious emails that were not zapped successfully | where ActionType has "ZAP" and ActionResult == "Error" | project ZapTime = Timestamp, ActionType, NetworkMessageId , RecipientEmailAddress //Get logon activity of recipients using RecipientEmailAddress and AccountUpn | join kind=inner IdentityLogonEvents on $left.RecipientEmailAddress == $right.AccountUpn | where Timestamp between ((ZapTime-24h) .. (ZapTime+24h)) //Show only pertinent info, such as account name, the app or service, protocol, the target device, and type of logon | project ZapTime, ActionType, NetworkMessageId , RecipientEmailAddress, AccountUpn, LogonTime = Timestamp, AccountDisplayName, Application, Protocol, DeviceName, LogonType쿼리 실행을 선택합니다.

이 쿼리의 데이터는 쿼리 자체 아래의 결과 패널에 표시됩니다. 결과에는 사용자 지정 가능한 결과 집합에 , AccountDisplayName및 ZapTime 같은 DeviceName정보가 포함됩니다. 레코드에 대한 결과를 내보낼 수도 있습니다. 다시 사용할 쿼리를 저장하려면 다른 이름으로 저장>을 선택하여 쿼리, 공유 또는 커뮤니티 쿼리 목록에 쿼리를 추가합니다.

관련 정보

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: Microsoft Defender XDR Tech Community의 Microsoft 보안 커뮤니티와 Engage.