고급 헌팅 쿼리 결과 작업

중요

이 게시물의 일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공되는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 하지 않습니다.

고급 헌팅 쿼리를 생성하여 정확한 정보를 반환할 수 있지만 쿼리 결과를 사용하여 추가 인사이트를 얻고 특정 활동 및 지표를 조사할 수도 있습니다. 쿼리 결과에 대해 다음 작업을 수행할 수 있습니다.

- 결과를 테이블 또는 차트로 보기

- 테이블 및 차트 내보내기

- 자세한 엔터티 정보로 드릴다운

- 결과에서 직접 쿼리 조정

쿼리 결과를 테이블 또는 차트로 보기

기본적으로 고급 헌팅은 쿼리 결과를 테이블 형식 데이터로 표시합니다. 차트와 동일한 데이터를 표시할 수도 있습니다. 고급 헌팅은 다음 보기를 지원합니다.

| 보기 유형 | 설명 |

|---|---|

| 표 | 쿼리 결과를 테이블 형식으로 표시합니다. |

| 세로 막대형 차트 | x축의 일련의 고유 항목을 높이가 다른 필드의 숫자 값을 나타내는 세로 막대로 렌더링합니다. |

| 원형 차트 | 고유한 항목을 나타내는 단면 원형을 렌더링합니다. 각 원형의 크기는 다른 필드의 숫자 값을 나타냅니다. |

| 꺾은선형 차트 | 일련의 고유 항목에 대한 숫자 값을 그리고 그리는 값을 연결합니다. |

| 분산형 차트 | 일련의 고유 항목에 대한 숫자 값을 그립니다. |

| 영역형 차트 | 일련의 고유 항목에 대한 숫자 값을 표시하고 그리기된 값 아래의 섹션을 채웁니다. |

| 누적 영역형 차트 | 일련의 고유 항목에 대한 숫자 값을 그리고 채워진 섹션을 그리는 값 아래에 쌓습니다. |

| 시간 차트 | 선형 시간 눈금에 대한 개수별 값 그리기 |

유효 차트에 대한 쿼리 생성

차트를 렌더링할 때 고급 헌팅은 관심 있는 열과 집계할 숫자 값을 자동으로 식별합니다. 의미 있는 차트를 얻으려면 시각화하려는 특정 값을 반환하도록 쿼리를 생성합니다. 다음은 몇 가지 샘플 쿼리 및 결과 차트입니다.

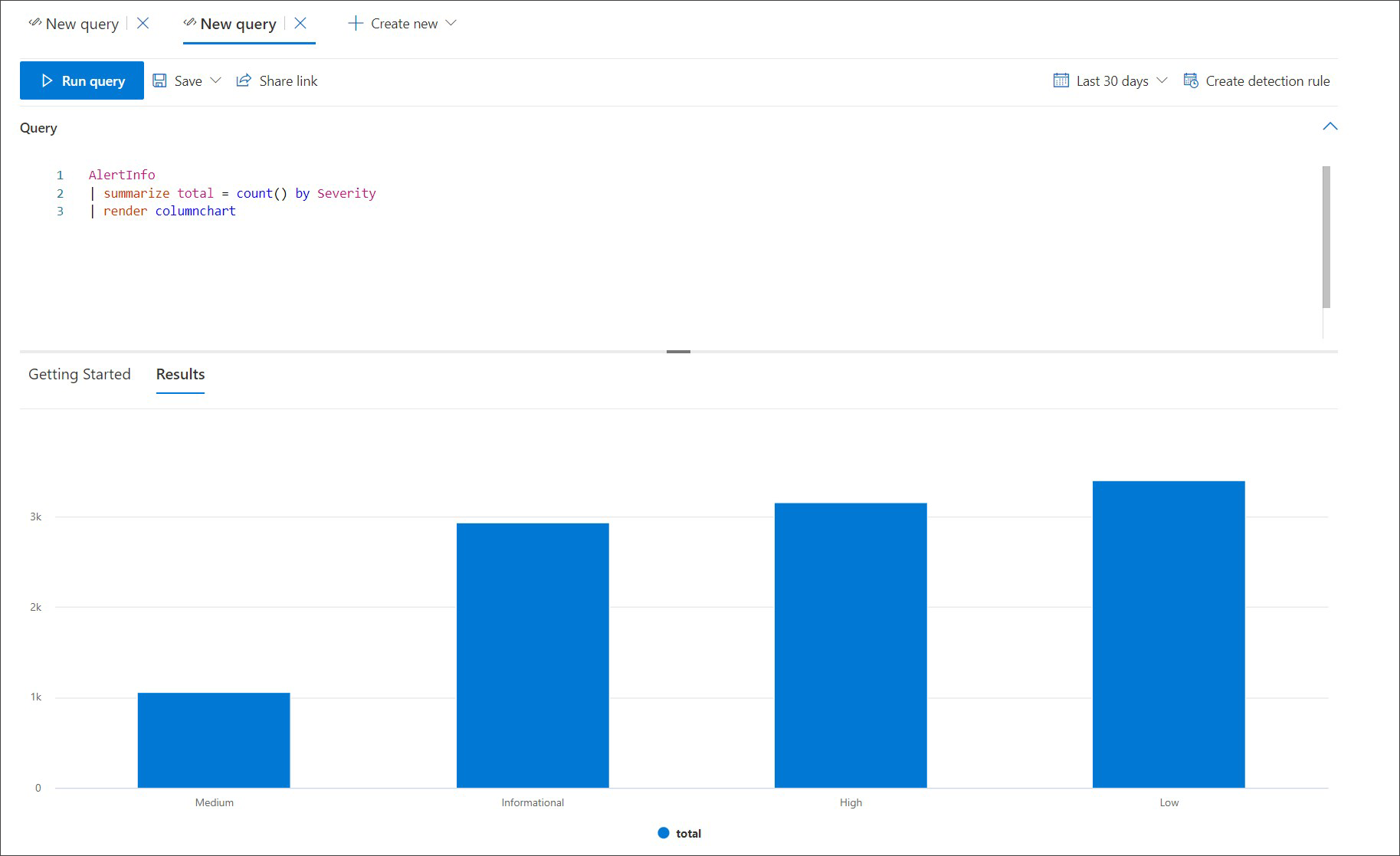

심각도별 경고

연산자를 summarize 사용하여 차트로 만들 값의 숫자 수를 가져옵니다. 아래 쿼리는 연산자를 summarize 사용하여 심각도별로 경고 수를 가져옵니다.

AlertInfo

| summarize Total = count() by Severity

결과를 렌더링할 때 세로 막대형 차트는 각 심각도 값을 별도의 열로 표시합니다.

AlertInfo

| summarize Total = count() by Severity

| render columnchart

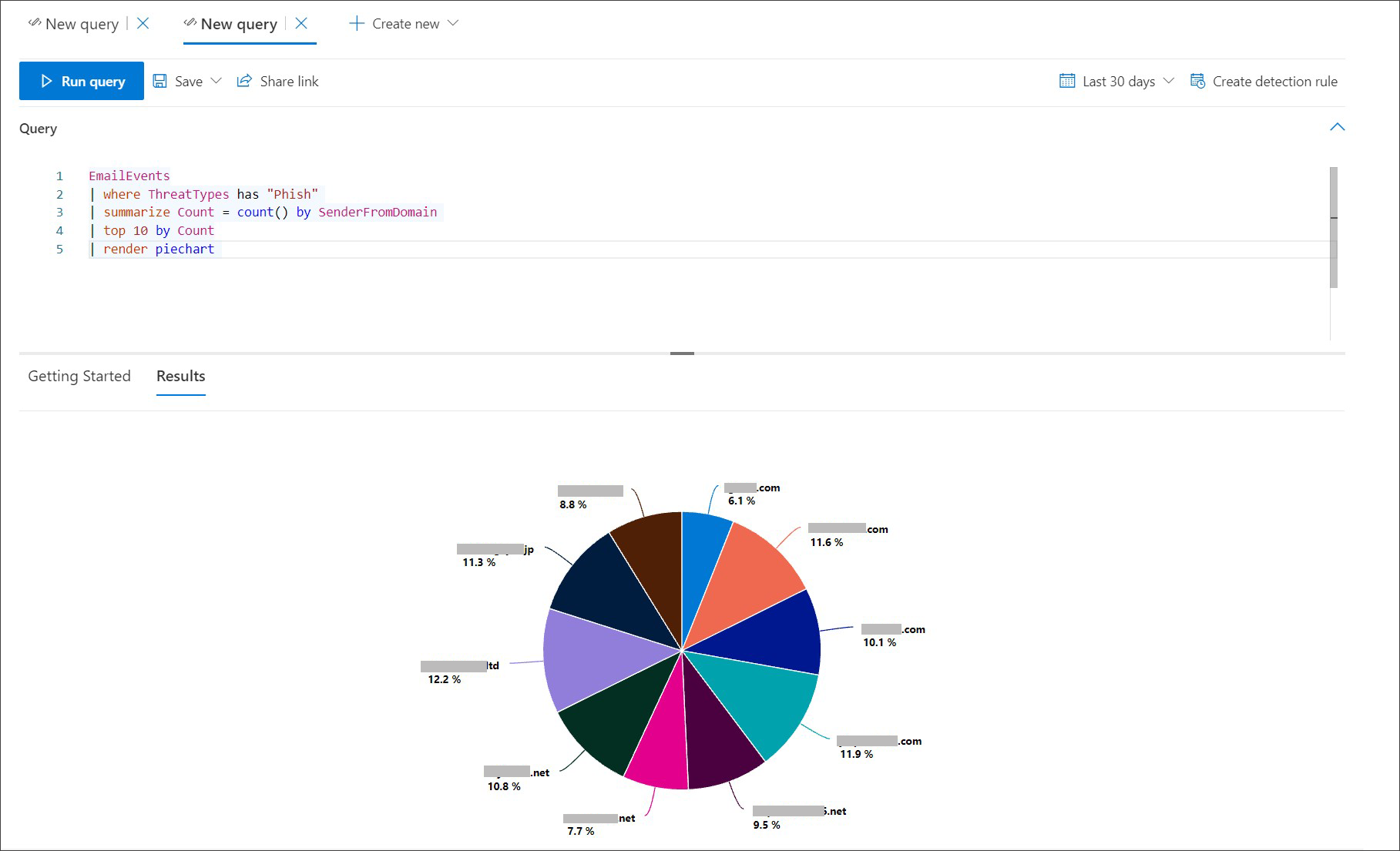

상위 10개 보낸 사람 도메인에서 전자 메일 피싱

유한하지 않은 값 목록을 처리하는 경우 연산자를 Top 사용하여 인스턴스가 가장 많은 값만 차트로 작성할 수 있습니다. 예를 들어 피싱 메일이 가장 많은 상위 10개 발신자 도메인을 얻으려면 아래 쿼리를 사용합니다.

EmailEvents

| where ThreatTypes has "Phish"

| summarize Count = count() by SenderFromDomain

| top 10 by Count

원형 차트 보기를 사용하여 상위 도메인의 분포를 효과적으로 표시합니다.

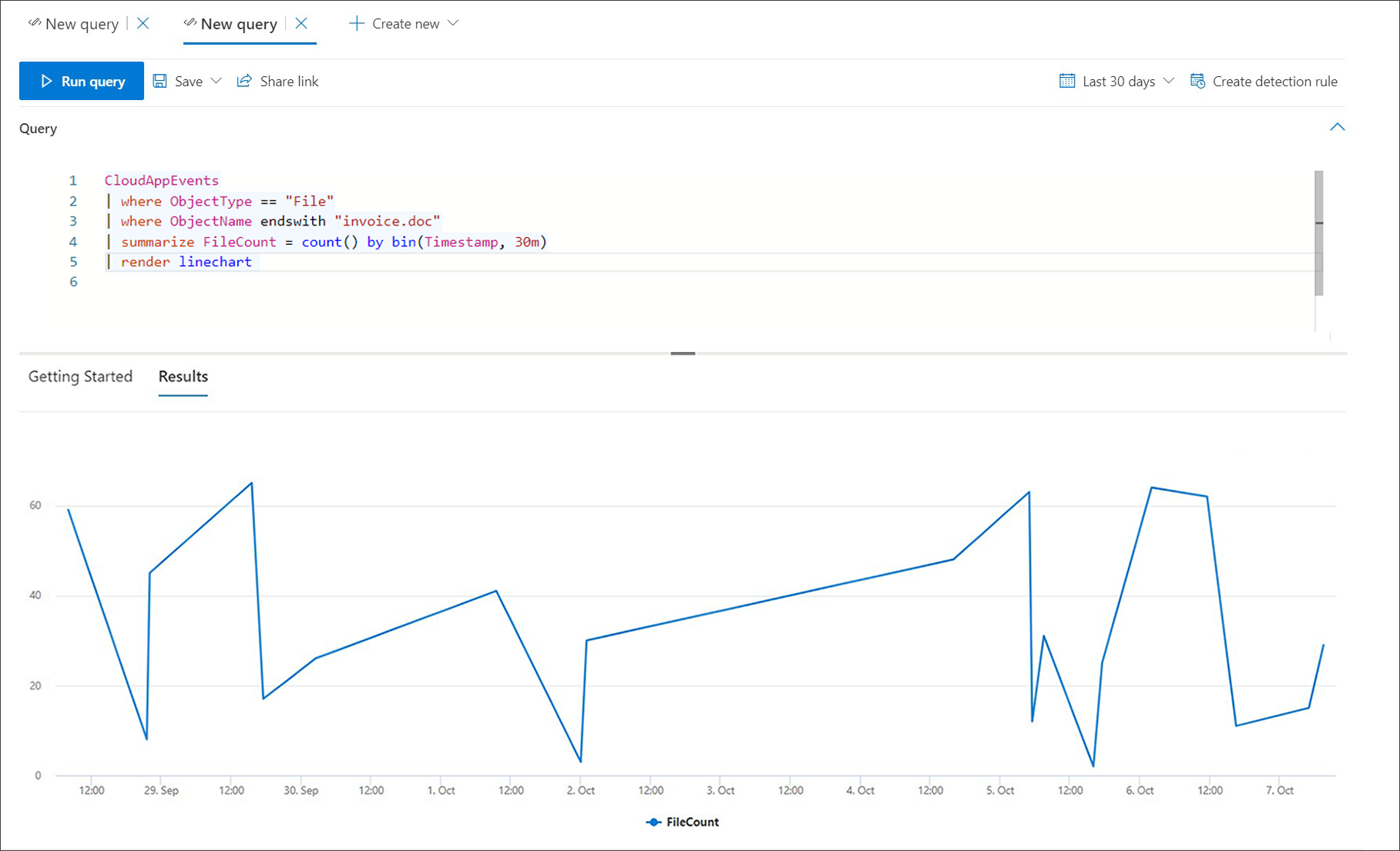

시간 경과에 따른 파일 활동

함수와 함께 연산자를 summarizebin() 사용하면 시간에 따른 특정 지표와 관련된 이벤트를 검사 수 있습니다. 아래 쿼리는 해당 파일 invoice.doc 과 관련된 작업의 급증을 표시하기 위해 30분 간격으로 파일과 관련된 이벤트를 계산합니다.

CloudAppEvents

| union DeviceFileEvents

| where FileName == "invoice.doc"

| summarize FileCount = count() by bin(Timestamp, 30m)

아래 꺾은선형 차트는 와 관련된 활동이 더 많은 기간을 명확하게 강조 표시합니다 invoice.doc.

테이블 및 차트 내보내기

쿼리를 실행한 후 내보내 기를 선택하여 결과를 로컬 파일에 저장합니다. 선택한 보기는 결과를 내보내는 방법을 결정합니다.

- 테이블 보기 - 쿼리 결과가 테이블 형식으로 Microsoft Excel 통합 문서로 내보내집니다.

- 모든 차트 - 쿼리 결과는 렌더링된 차트의 JPEG 이미지로 내보내집니다.

결과 필터링

쿼리를 실행한 후 필터 를 선택하여 결과의 범위를 좁힐 수 있습니다.

필터를 추가하려면 하나 이상의 검사 상자를 선택하여 필터링할 데이터를 선택합니다. 그런 다음 추가를 선택합니다.

새로 추가된 필터를 선택하여 결과를 특정 데이터로 더 좁힐 수 있습니다.

그러면 추가로 사용할 수 있는 필터를 보여 주는 드롭다운이 열립니다. 검사 상자 중 하나 이상을 선택한 다음 적용을 선택합니다.

필터 섹션을 확인하여 원하는 필터를 추가한 것을 확인합니다.

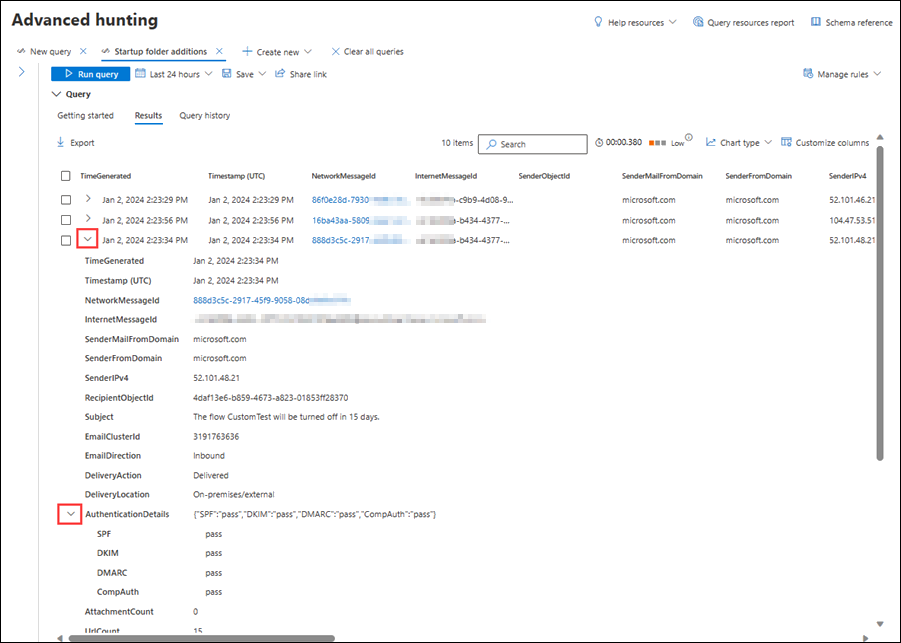

쿼리 결과에서 드릴다운

다음 기능을 사용하여 결과를 인라인으로 탐색할 수도 있습니다.

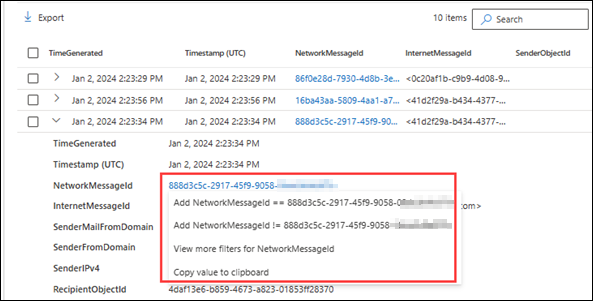

- 각 결과의 왼쪽에 있는 드롭다운 화살표를 선택하여 결과를 확장합니다.

- 해당하는 경우 추가 가독성을 위해 해당 열 이름 왼쪽에 있는 드롭다운 화살표를 선택하여 JSON 및 배열 형식의 결과에 대한 세부 정보를 확장합니다.

- 측면 창을 열어 레코드의 세부 정보를 확인합니다(확장된 행과 동시에).

또한 기존 쿼리에 필터를 더 추가하거나 추가 조사에 사용할 값을 복사하는 데 사용할 수 있도록 행의 결과 값을 마우스 오른쪽 단추로 클릭할 수 있습니다.

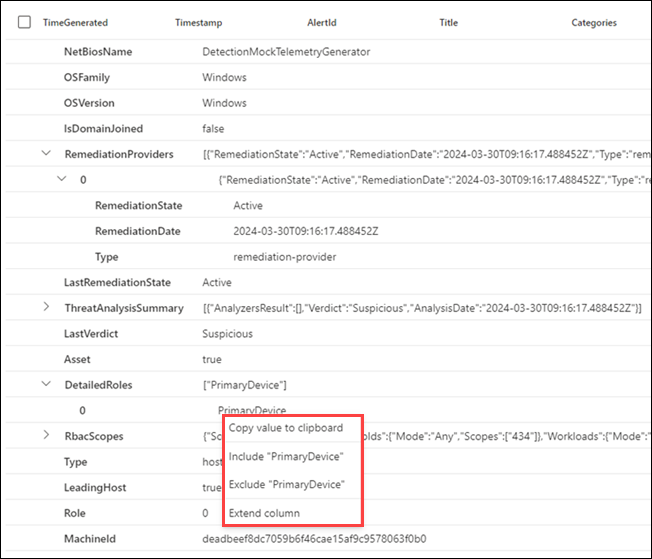

또한 JSON 및 배열 필드의 경우 필드를 포함하거나 제외하거나 필드를 새 열로 확장하도록 기존 쿼리를 마우스 오른쪽 단추로 클릭하고 업데이트할 수 있습니다.

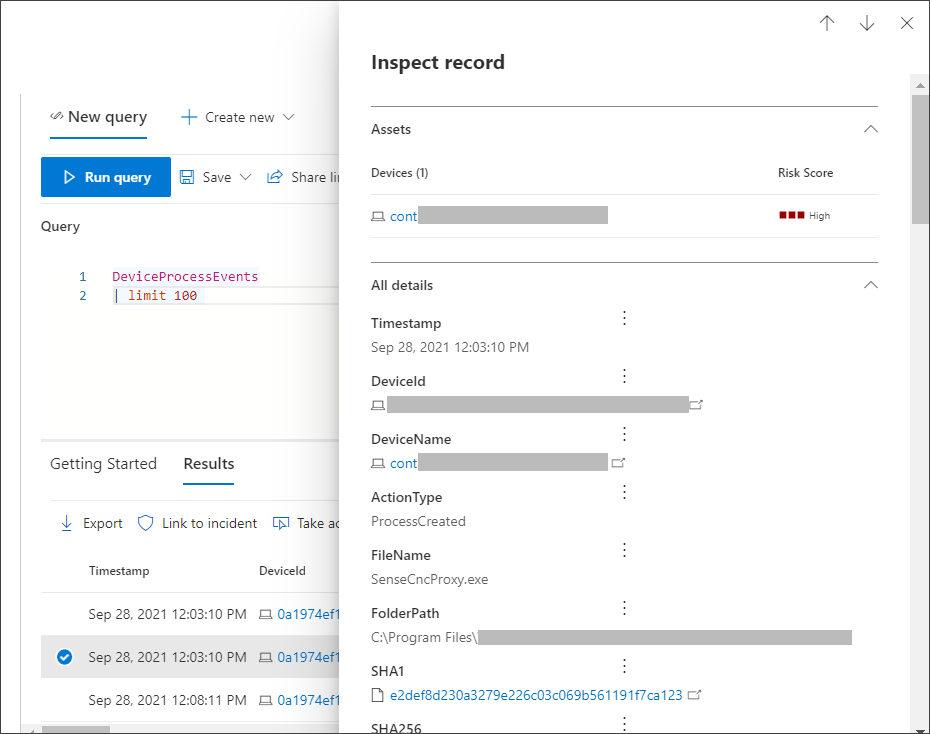

쿼리 결과에서 레코드를 신속하게 검사하려면 해당 행을 선택하여 레코드 검사 패널을 엽니다. 패널은 선택한 레코드에 따라 다음 정보를 제공합니다.

- 자산 - 레코드에 있는 기본 자산(사서함, 디바이스 및 사용자)의 요약 보기이며 위험 및 노출 수준과 같은 사용 가능한 정보로 보강됩니다.

- 모든 세부 정보 - 레코드의 열에 있는 모든 값

컴퓨터, 파일, 사용자, IP 주소 또는 URL과 같은 쿼리 결과의 특정 엔터티에 대한 자세한 정보를 보려면 엔터티 식별자를 선택하여 해당 엔터티에 대한 자세한 프로필 페이지를 엽니다.

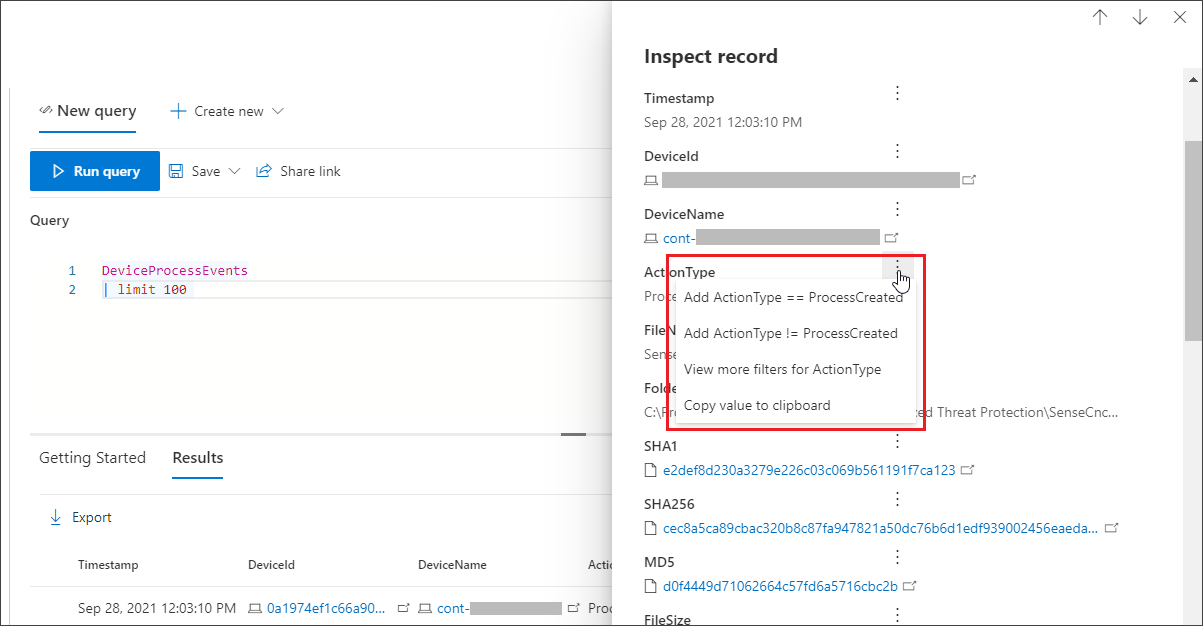

결과에서 쿼리 조정

레코드 검사 패널에서 열 오른쪽에 있는 점 3개를 선택합니다. 옵션을 사용하여 다음을 수행할 수 있습니다.

- 선택한 값을 명시적으로 찾습니다 (

==) - 쿼리에서 선택한 값을 제외합니다 (

!=) - 쿼리에 값을 추가하기 위한 고급 연산자(예:

contains,starts with및)를 가져옵니다.ends with

참고

이 문서의 일부 테이블은 엔드포인트용 Microsoft Defender 사용할 수 없습니다. Microsoft Defender XDR 켜서 더 많은 데이터 원본을 사용하여 위협을 헌팅합니다. 엔드포인트용 Microsoft Defender 고급 헌팅 쿼리 마이그레이션의 단계에 따라 고급 헌팅 워크플로를 엔드포인트용 Microsoft Defender Microsoft Defender XDR 이동할 수 있습니다.

관련 항목

팁

더 자세히 알아보고 싶으신가요? Microsoft 기술 커뮤니티인 Microsoft Defender XDR 기술 커뮤니티에서 Microsoft Security 커뮤니티에 참여하세요.