Microsoft Defender XDR에서 이벤트에 대한 감사 로그 검색

적용 대상:

감사 로그는 Microsoft 365 서비스에서 특정 활동을 조사하는 데 도움이 될 수 있습니다. Microsoft Defender XDR 포털에서 엔드포인트용 Microsoft Defender XDR 및 Microsoft Defender 활동이 감사됩니다. 감사되는 활동 중 일부는 다음과 같습니다.

- 데이터 보존 설정 변경

- 고급 기능의 변경 내용

- 손상 지표 만들기

- 디바이스 격리

- 보안 역할 추가\편집\삭제

- 사용자 지정 검색 규칙 만들기\편집

- 인시던트에 사용자 할당

감사되는 Microsoft Defender XDR 활동의 전체 목록은 Microsoft Defender XDR 활동 및 엔드포인트용 Microsoft Defender 활동을 참조하세요.

요구 사항

감사 로그에 액세스하려면 Exchange Online에서 보기 전용 감사 로그 또는 감사 로그 역할이 있어야 합니다. 기본적으로 이러한 역할은 규정 준수 관리 및 조직 관리 역할 그룹에 할당됩니다.

참고

Office 365 및 Microsoft 365의 전역 관리자는 자동으로 Exchange Online 서비스에서 조직 관리 역할 그룹의 구성원이 됩니다.

Microsoft Defender XDR에서 감사 켜기

Microsoft Defender XDR은 Microsoft Defender XDR 포털에서 감사 데이터를 보기 전에 Microsoft Purview 감사 솔루션을 사용합니다.

Microsoft Purview 규정 준수 포털에서 감사가 켜져 있는지 확인해야 합니다. 자세한 내용은 감사 설정 또는 해제를 참조하세요.

아래 단계에 따라 Microsoft Defender XDR 포털에서 통합 감사 로그를 사용하도록 설정합니다.

- 보안 관리자 또는 전역 관리자 역할이 할당된 계정을 사용하여 Microsoft Defender XDR 에 로그인합니다.

- 탐색 창에서 설정>엔드포인트>고급 기능을 선택합니다.

- 통합 감사 로그로 직접 스크롤하고 설정을 켜기로 전환합니다.

중요

전역 관리자는 기존 역할을 사용할 수 없는 경우 시나리오로 제한해야 하는 높은 권한의 역할입니다. 사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 사용 권한이 낮은 계정을 사용하면 조직의 보안을 개선하는 데 도움이 됩니다.

Microsoft Defender XDR에서 감사 검색 사용

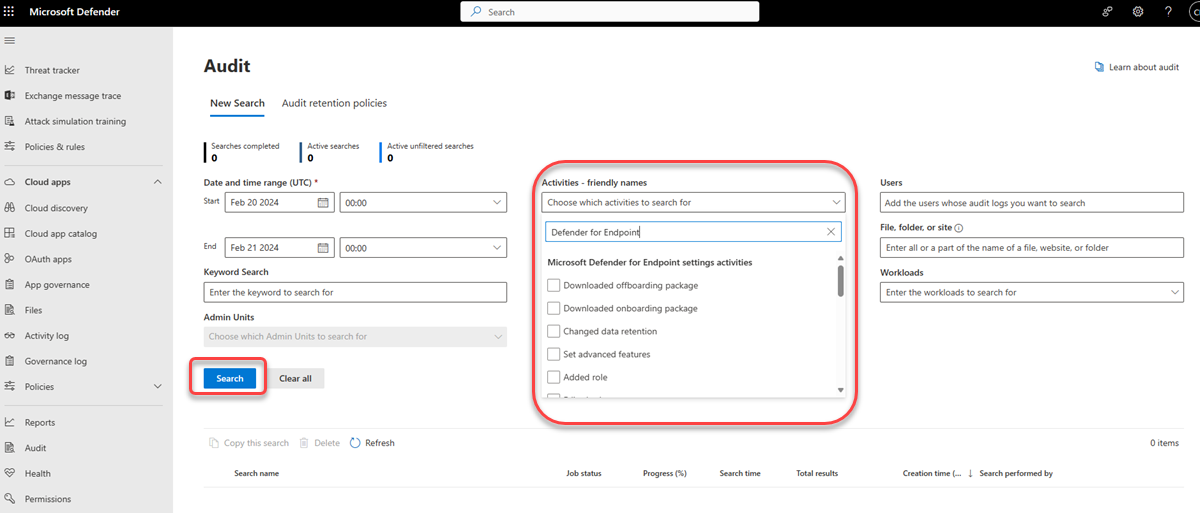

Microsoft Defender XDR 활동에 대한 감사 로그를 검색하려면 Microsoft Defender XDR 감사 페이지 로 이동하거나 Purview 규정 준수 포털 로 이동하여 감사를 선택합니다.

새 검색 페이지에서 감사하려는 활동, 날짜 및 사용자를 필터링합니다.

검색 선택

추가 분석을 위해 결과를 Excel로 내보냅니다.

단계별 지침은 규정 준수 포털에서 감사 로그 검색을 참조하세요.

감사 로그 레코드 보존은 Microsoft Purview 보존 정책을 기반으로 합니다. 자세한 내용은 감사 로그 보존 정책 관리를 참조하십시오.

Microsoft Defender XDR 활동

Microsoft 365 감사 로그의 Microsoft Defender XDR에서 사용자 및 관리자 활동에 대해 기록되는 모든 이벤트 목록은 다음을 참조하세요.

- 감사 로그의 Microsoft Defender XDR에서 사용자 지정 검색 활동

- 감사 로그의 Microsoft Defender XDR 인시던트 활동

- 감사 로그의 Microsoft Defender XDR에서 규칙 표시 안 함 작업

엔드포인트용 Microsoft Defender 활동

Microsoft 365 감사 로그의 엔드포인트용 Microsoft Defender에서 사용자 및 관리자 활동에 대해 기록되는 모든 이벤트 목록은 다음을 참조하세요.

- 감사 로그의 엔드포인트용 Defender의 일반 설정 작업

- 감사 로그의 엔드포인트용 Defender의 표시기 설정 활동

- 감사 로그의 엔드포인트용 Defender의 응답 작업 작업

- 감사 로그의 엔드포인트용 Defender의 역할 설정 활동

PowerShell 스크립트 사용

다음 PowerShell 코드 조각을 사용하여 Office 365 관리 API를 쿼리하여 Microsoft Defender XDR 이벤트에 대한 정보를 검색할 수 있습니다.

$cred = Get-Credential

$s = New-PSSession -ConfigurationName microsoft.exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $cred -Authentication Basic -AllowRedirection

Import-PSSession $s

Search-UnifiedAuditLog -StartDate 2023/03/12 -EndDate 2023/03/20 -RecordType <ID>

참고

레코드 형식 값에 포함된 감사 작업의 API 열을 참조하세요.