검색 및 피벗

중요

2024년 6월 30일에 Microsoft Defender 위협 인텔리전스(Defender TI) 독립 실행형 포털(https://ti.defender.microsoft.com)이 사용 중지되어 더 이상 액세스할 수 없습니다. 고객은 Microsoft Defender 포털에서 또는 Microsoft Copilot for Security와 함께 Defender TI를 계속 사용할 수 있습니다. 자세한 정보

Microsoft Defender 위협 인텔리전스(Defender TI)는 조사 프로세스를 간소화하는 강력하고 유연한 검색 엔진을 제공합니다. Defender TI는 다양한 데이터 원본의 다양한 지표를 피벗하여 서로 다른 인프라 간의 관계를 보다 쉽게 검색할 수 있도록 설계되었습니다.

이 문서는 다양한 데이터 집합에서 검색 및 피벗을 수행하여 서로 다른 아티팩트 간의 관계를 검색하는 방법을 이해하는 데 도움이 됩니다.

필수 조건

Microsoft Entra ID 또는 개인 Microsoft 계정. 계정 로그인 또는 만들기

Defender TI 프리미엄 라이선스.

참고

Defender TI 프리미엄 라이선스가 없는 사용자는 Microsoft의 무료 Defender TI 제공에 계속 액세스할 수 있습니다.

Microsoft Defender 포털에서 Defender TI 열기

- Defender 포털에 액세스하고 Microsoft 인증 프로세스를 완료하세요. Defender 포털에 관해 자세히 알아보기

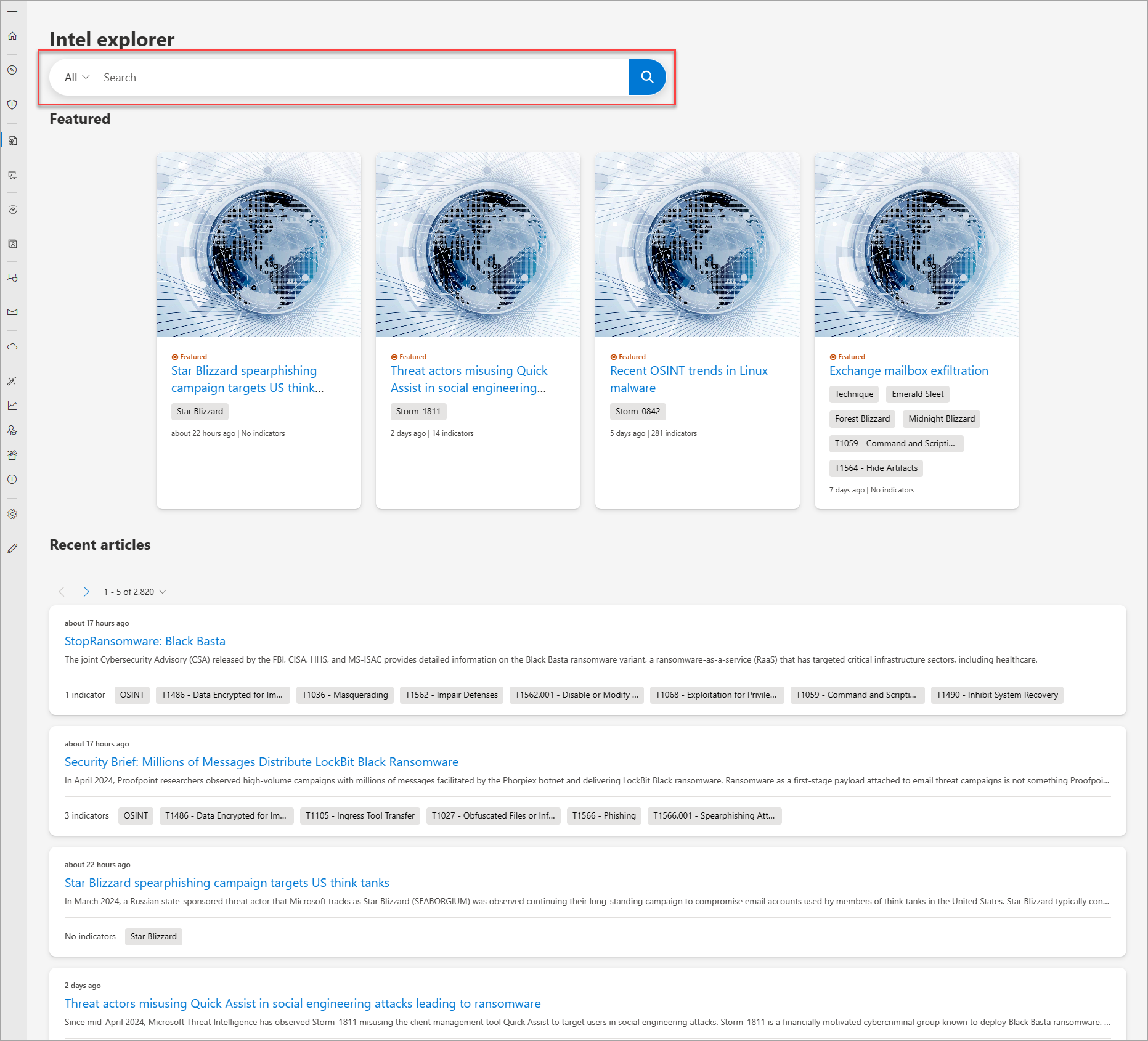

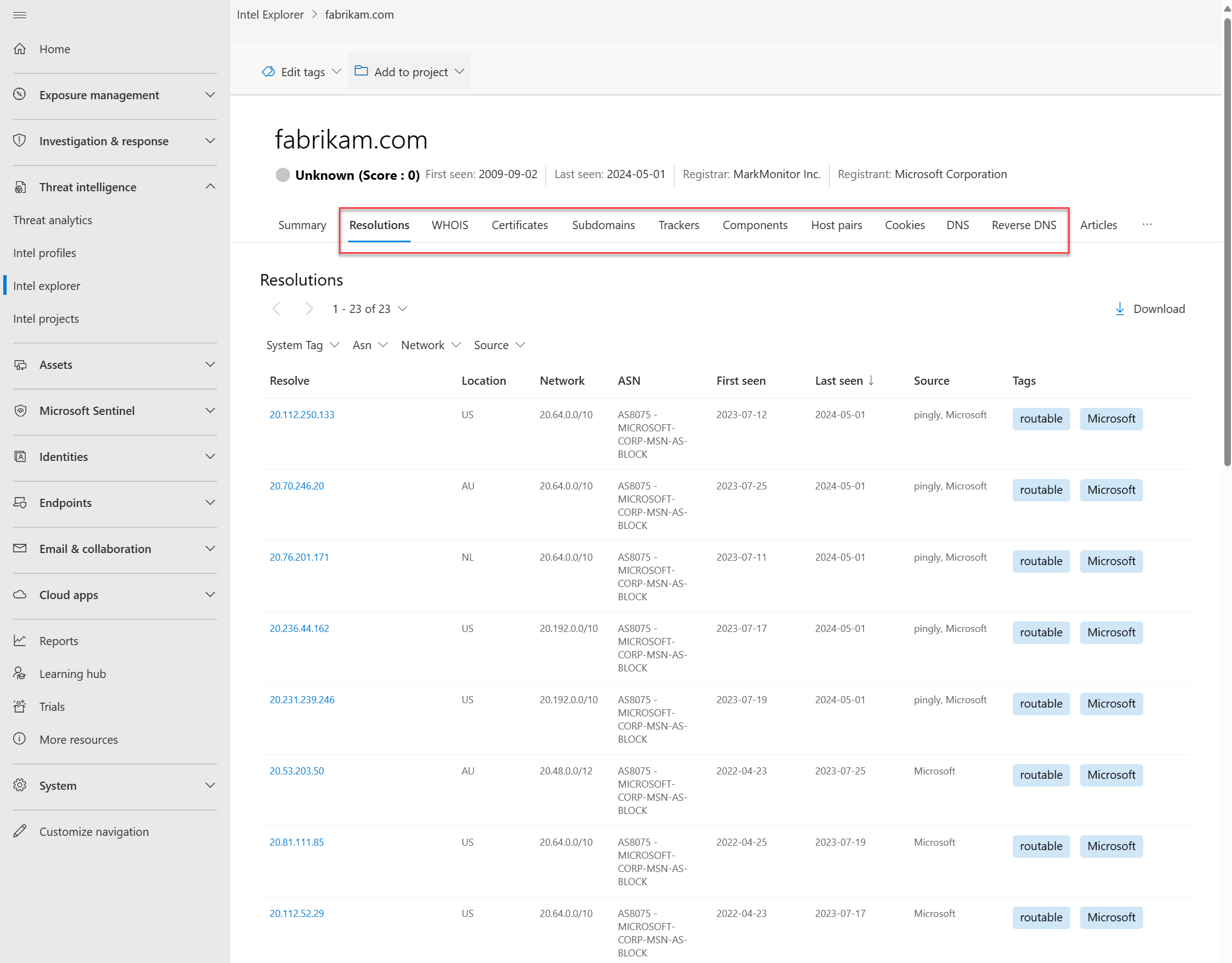

- 위협 인텔리전스>Intel 탐색기로 이동합니다.

위협 인텔리전스 검색 및 피벗 수행

Defender TI의 Intel 탐색기 검색은 간단하고 강력하며 즉각적인 키 인사이트를 표시하는 동시에 이러한 인사이트를 구성하는 데이터 세트와 직접 상호 작용할 수 있도록 설계되었습니다. 검색 창은 다양한 입력을 지원합니다. 특정 아티팩트 및 아티팩트 또는 프로젝트 이름을 검색할 수 있습니다.

아티팩트 형식 검색

IP 주소: 검색 195.161.141[.] Intel 탐색기 검색 창의 65. 이 작업을 수행하면 IP 주소 검색이 수행됩니다.

도메인:

fabrikam.comIntel 탐색기 검색 창에서 검색합니다. 이 작업을 수행하면 도메인 검색이 수행됩니다.호스트:

canary.fabrikam.comIntel 탐색기 검색 창에서 검색합니다. 이 작업을 수행하면 호스트 검색이 수행됩니다.키워드: Intel 탐색기 검색 창에서 apt29 를 검색합니다. 이 작업을 수행하면 키워드(keyword) 검색됩니다. 키워드 검색은 용어 또는 전자 메일 주소를 포함할 수 있는 모든 유형의 키워드(keyword) 포함하며 문서, 프로젝트 및 데이터 집합과의 연결을 초래합니다.

CVE(일반적인 취약성 및 노출) ID: Intel 탐색기 검색 창에서 CVE-2021-40444 를 검색합니다. 이 작업을 수행하면 CVE ID 키워드(keyword) 검색됩니다.

기사: Intel 탐색기 검색 창 에서 2022년 1분기 상품 스키밍 & Magecart 추세를 검색합니다. 이 작업을 수행하면 문서 검색이 수행됩니다.

태그: Intel 탐색기 검색 창 드롭다운 메뉴에서 태그 를 선택한 다음 , magecart를 검색합니다. 이 작업을 수행하면 태그 검색이 수행됩니다.

참고

이 검색은 해당 태그 값을 공유하는 문서를 반환하지 않습니다.

구성 요소: Intel 탐색기 검색 창 드롭다운 메뉴에서 구성 요소를 선택한 다음 , 코발트 검색에서 이 작업을 수행하면 구성 요소 검색이 발생합니다.

트래커: Intel 탐색기 검색 창 드롭다운 메뉴에서 추적기를 선택한 다음 , 07d14d16d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926을 검색합니다. 이 작업을 수행하면 추적기 검색이 수행됩니다.

참고

이 예제는 JarmHash 추적기 유형입니다.

WHOIS 이메일: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>Email를 선택한 다음, 를 검색domains@microsoft.com합니다. 이 작업을 수행하면 WHOIS 전자 메일 검색이 수행됩니다.

WHOIS 이름: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>이름을 선택한 다음 MSN 호스트 마스터를 검색합니다. 이 작업을 수행하면 WHOIS 이름 검색이 수행됩니다.

WHOIS organization: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>조직을 선택한 다음 Microsoft Corporation을 검색합니다. 이 작업을 수행하면 WHOIS organization 검색됩니다.

WHOIS 주소: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>주소를 선택한 다음 , One Microsoft Way를 검색합니다. 이 작업을 수행하면 WHOIS 주소 검색이 수행됩니다.

WHOIS 도시: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>City 를 선택한 다음 Redmond를 검색합니다. 이 작업을 수행하면 WHOIS 도시 검색이 수행됩니다.

WHOIS 상태: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>상태를 선택한 다음 WA를 검색 합니다. 이 작업을 수행하면 WHOIS 상태 검색이 수행됩니다.

WHOIS 우편 번호: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>우편 번호를 선택한 다음 , 98052를 검색합니다. 이 작업을 수행하면 WHOIS 우편 번호 검색이 수행됩니다.

WHOIS 국가: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>국가를 선택한 다음 , 미국을 검색합니다. 이 작업을 수행하면 WHOIS 국가/지역 검색이 수행됩니다.

WHOIS 전화: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>Phone 을 선택한 다음 , +1.4258828080을 검색합니다. 이 작업을 수행하면 WHOIS 전화 검색이 수행됩니다.

WHOIS 이름 서버: Intel 탐색기 검색 창 드롭다운 메뉴에서 WHOIS>Nameserver 를 선택한 다음, 를 검색

ns1-03.azure-dns.com합니다. 이 작업을 수행하면 WHOIS 이름 서버 검색이 수행됩니다.인증서 SHA-1: Intel 탐색기 검색 창 드롭다운 메뉴에서 인증서>SHA-1 을 선택한 다음 , 35cd04a03ef86664623581cbd56e45ed07729678을 검색합니다. 이 작업을 수행하면 인증서 SHA-1 검색이 수행됩니다.

인증서 일련 번호: Intel 탐색기 검색 창 드롭다운 메뉴에서 인증서>일련 번호를 선택한 다음 , 1137354899731266880939192213383415094395905558 검색합니다. 이 작업을 수행하면 인증서 일련 번호 검색이 수행됩니다.

인증서 발급자 일반 이름: Intel 탐색기 검색 창 드롭다운 메뉴에서 인증서>발급자 일반 이름을 선택한 다음 Microsoft Azure TLS 발급 CA 05를 검색합니다. 이 작업을 수행하면 인증서 발급자 일반 이름 검색이 수행됩니다.

인증서 발급자 대체 이름: Intel 탐색기 검색 창 드롭다운 메뉴에서 인증서>발급자 대체 이름을 선택한 다음 인증서 발급자 대체 이름을 검색합니다. 이 작업을 수행하면 인증서 발급자 대체 이름 검색이 수행됩니다.

인증서 주체 일반 이름: Intel 탐색기 검색 창 드롭다운 메뉴에서 인증서>주체 일반 이름을 선택한 다음, 를 검색

*.oneroute.microsoft.com합니다. 이 작업을 수행하면 인증서 주체 일반 이름 검색이 수행됩니다.인증서 주체 대체 이름: Intel 탐색기 검색 창 드롭다운 메뉴에서 인증서>주체 대체 이름을 선택한 다음, 를 검색

oneroute.microsoft.com합니다. 이 작업을 수행하면 인증서 주체 대체 이름 검색이 수행됩니다.쿠키 이름: Intel 탐색기 검색 창 드롭다운 메뉴에서 쿠키>이름을 선택한 다음 , ARRAffinity를 검색합니다. 이 작업을 수행하면 쿠키 이름 검색이 수행됩니다.

쿠키 도메인: Intel 탐색기 검색 창 드롭다운 메뉴에서 쿠키>도메인 을 선택한 다음, 를 검색

portal.fabrikam.com합니다. 이 작업을 수행하면 쿠키 도메인 검색이 수행됩니다.

받침대

이전 단계에서 수행된 검색의 경우 하이퍼링크가 있는 아티팩트가 있습니다. 이 아티팩트에서는 해당 지표와 관련된 추가 보강 결과를 검색하기 위해 피벗오프할 수 있습니다. 피벗을 직접 실험해 보세요.

검색 결과

위협 인텔리전스 검색의 결과는 다음 섹션으로 그룹화할 수 있습니다.

주요 인사이트

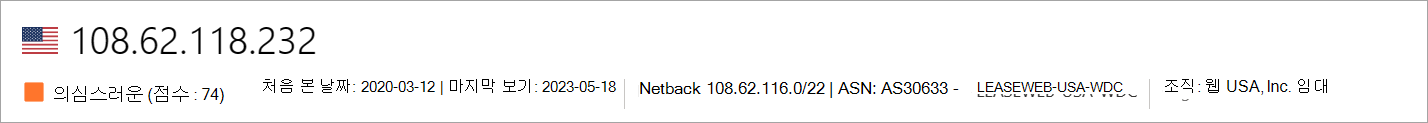

Defender TI는 검색 결과 페이지의 맨 위에 있는 아티팩트 에 대한 몇 가지 기본 정보를 제공합니다. 이 정보에는 아티팩트 유형에 따라 다음 중 어느 것이든 포함될 수 있습니다.

- 국가/지역: IP 주소 옆에 있는 플래그는 아티팩트의 국가 또는 원본 지역을 나타내며, 이는 해당 평판 또는 보안 태세를 결정하는 데 도움이 될 수 있습니다. 앞의 샘플 스크린샷에서 IP 주소는 미국 내의 인프라에서 호스트됩니다.

- 평판: 이 예제에서 IP 주소는 악의적인 태그가 지정됩니다. 이는 Defender TI가 이 아티팩트와 알려진 악의적 인프라 간의 연결을 검색했음을 나타냅니다. 아티팩트도 의심스러운, 중립 또는 알 수 없음으로 태그를 지정할 수 있습니다.

- 처음 본 것: 이 타임스탬프는 Defender TI가 아티팩트에서 처음 관찰한 시기를 나타냅니다. 아티팩트의 수명을 이해하면 아티팩트의 평판을 결정하는 데 도움이 될 수 있습니다.

- 마지막으로 본: 이 타임스탬프는 Defender TI가 아티팩트에서 마지막으로 관찰한 시기를 나타냅니다. 이 정보는 아티팩트가 여전히 적극적으로 사용되는지 여부를 확인하는 데 도움이 됩니다.

- IP 블록: 쿼리된 IP 주소 아티팩트가 포함된 IP 블록입니다.

- 기록원: 쿼리된 도메인 아티팩트용 WHOIS 레코드에 연결된 등록 기관입니다.

- 등록자: 아티팩트에 대한 WHOIS 데이터 내 등록자의 이름입니다.

- ASN: 아티팩트와 연결된 ASN(자치 시스템 번호)입니다.

- 운영 체제: 아티팩트와 연결된 운영 체제입니다.

- 호스트: 아티팩트용 호스팅 공급자입니다. 일부 호스팅 공급자는 다른 호스팅 공급자보다 평판이 높기 때문에 이 값은 아티팩트의 유효성을 나타내는 데 도움이 될 수 있습니다.

이 섹션에서는 아티팩트 또는 아티팩트가 포함된 프로젝트에 적용된 태그도 보여 줍니다. 아티팩트에서 태그를 추가하거나 프로젝트에 추가할 수도 있습니다. 태그 사용에 대해 자세히 알아보기

요약

요약 탭은 조사를 시작하기 위해 Defender TI가 광범위한 데이터 세트에서 파생된 아티팩트에 대한 주요 결과를 표시합니다.

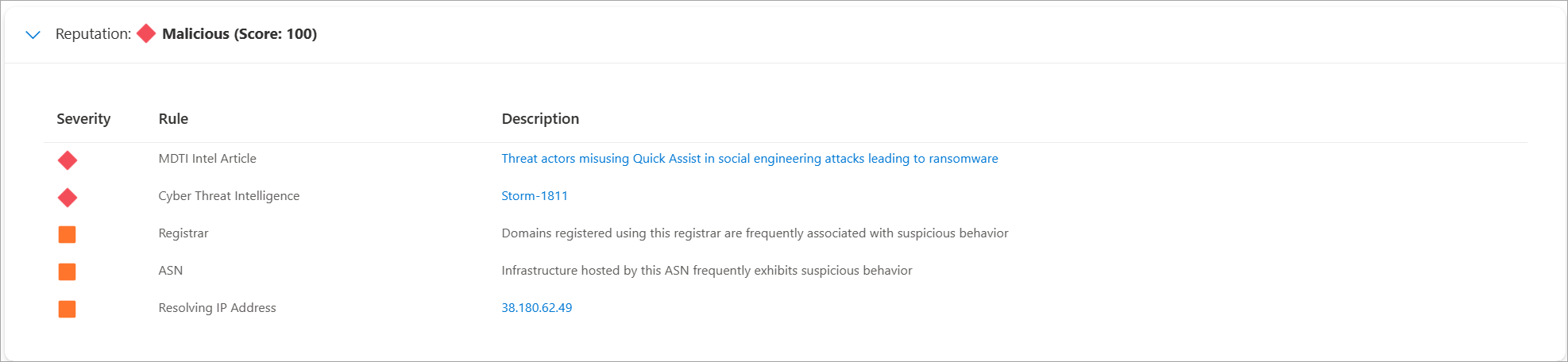

평판: Defender TI는 호스트, 도메인 또는 IP 주소에 대한 독점 평판 점수를 제공합니다. 알려진 엔터티 또는 알 수 없는 엔터티의 평판의 유효성을 검사하든, 이 점수는 악의적이거나 의심스러운 인프라에 대한 검색된 모든 관계를 빠르게 이해하는 데 도움이 됩니다.

Defender TI는 평판 점수를 0에서 100 사이의 숫자 값으로 표시합니다. 점수

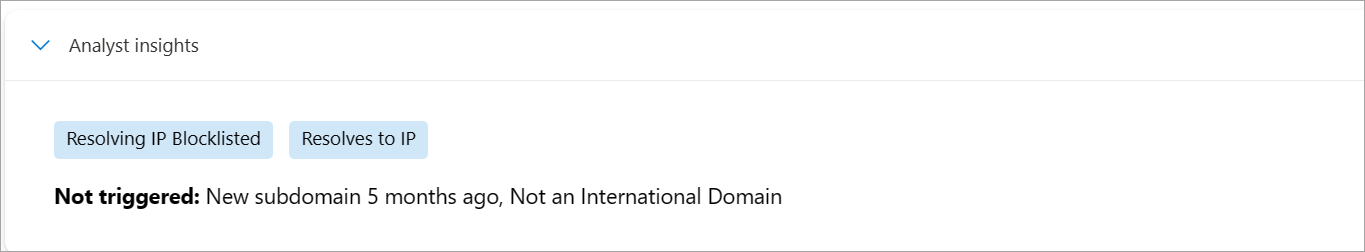

0가 인 엔터티는 의심스러운 활동 또는 알려진 IOC(손상 지표)와 연결되지 않지만 의 점수100는 엔터티가 악의적임을 나타냅니다. 또한 Defender TI는 해당 설명 및 심각도 등급이 포함된 규칙 목록을 제공합니다. 다음 예제에서는 도메인에 4개의 "높은 심각도" 규칙을 적용할 수 있습니다.분석가 인사이트: 이 섹션에서는 조사의 다음 단계를 결정하는 데 도움이 될 수 있는 아티팩트 관련 빠른 인사이트를 제공합니다. 이 섹션에서는 아티팩트에서 적용되는 모든 인사이트를 나열합니다. 또한 더 많은 가시성을 위해 적용되지 않는 인사이트를 나열합니다.

다음 스크린샷에서는 IP 주소가 라우팅 가능하고 웹 서버를 호스트하며 지난 5일 이내에 열린 포트가 있는지 빠르게 확인할 수 있습니다. 또한 Defender TI는 트리거되지 않은 규칙을 표시하며, 이는 조사를 시작할 때도 똑같이 유용할 수 있습니다.

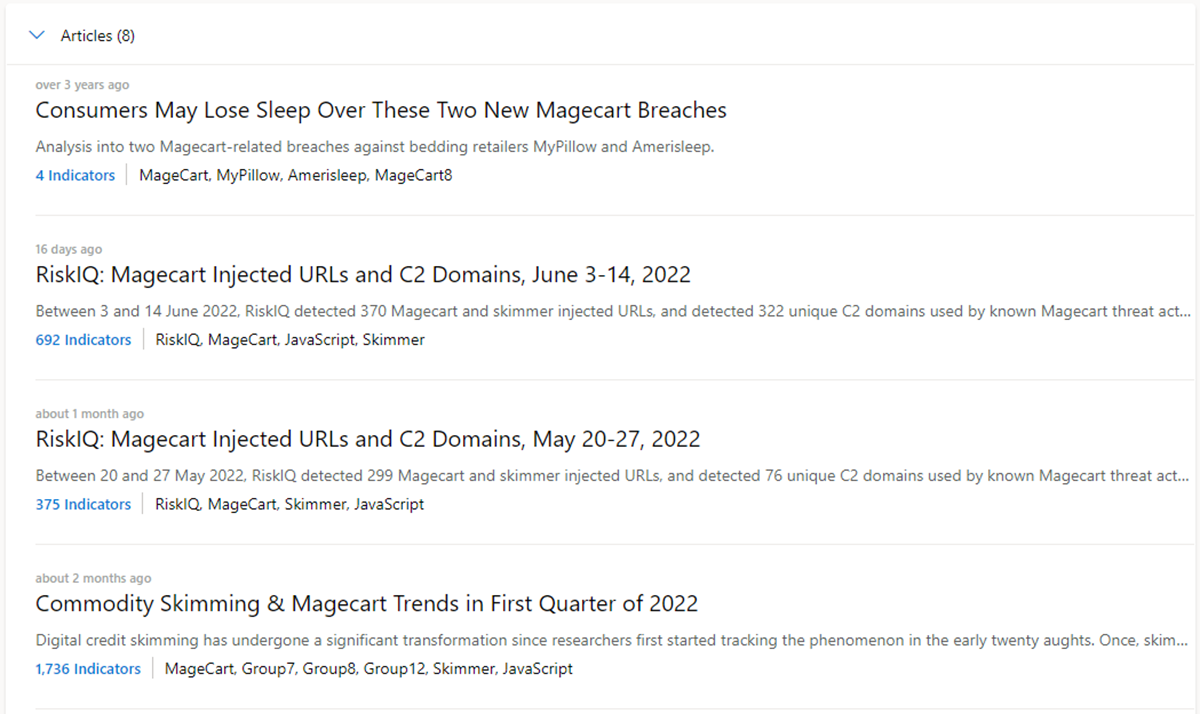

기사: 이 섹션에서는 영향을 받는 아티팩트를 가장 잘 조사하고 궁극적으로 무장 해제하는 방법에 대한 인사이트를 제공할 수 있는 모든 문서를 표시합니다. 알려진 위협 행위자와 인프라의 행동을 연구하는 연구원들은 이러한 문서를 작성하여 사용자와 다른 사람들이 organization 위험을 완화하는 데 도움이 될 수 있는 주요 결과를 보여 줍니다.

다음 예제에서 검색된 IP 주소는 문서 내의 결과와 관련된 IOC로 식별됩니다.

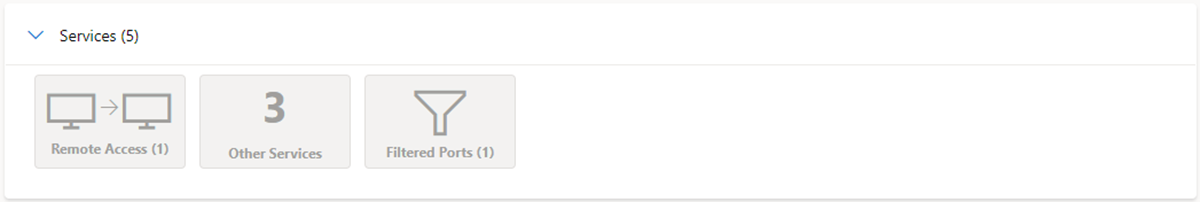

서비스: 이 섹션에서는 IP 주소 아티팩트에서 실행되는 검색된 서비스를 나열합니다. 이는 엔터티의 의도된 사용을 이해하려고 할 때 유용합니다. 악의적인 인프라를 조사할 때 이 정보는 아티팩트의 기능을 결정하는 데 도움이 될 수 있으므로 이 정보를 기반으로 organization 사전에 방어할 수 있습니다.

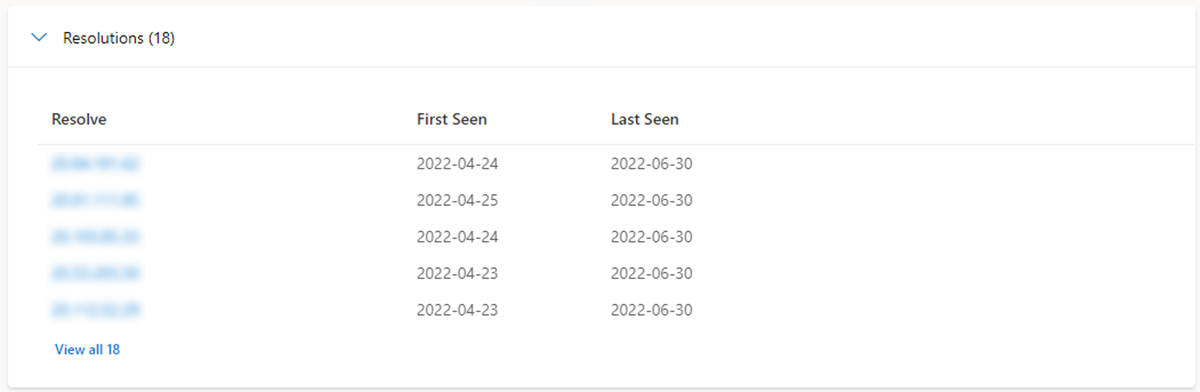

해상도: 해결 방법은 전 세계에 분산된 수동 센서를 사용하여 캡처된 개별 DNS(도메인 이름 시스템) 레코드입니다. 이러한 값은 도메인 또는 IP 주소가 시간이 지남에 따라 인프라를 변경하는 방법에 대한 기록을 보여줍니다. 다른 인프라를 검색하고 연결 수준에 따라 위험을 측정하는 데 사용할 수 있습니다. 각 해상도에 대해 먼저 본 타임스탬프와 마지막으로 본 타임스탬프를 제공하여 해상도의 수명 주기를 보여 줍니다.

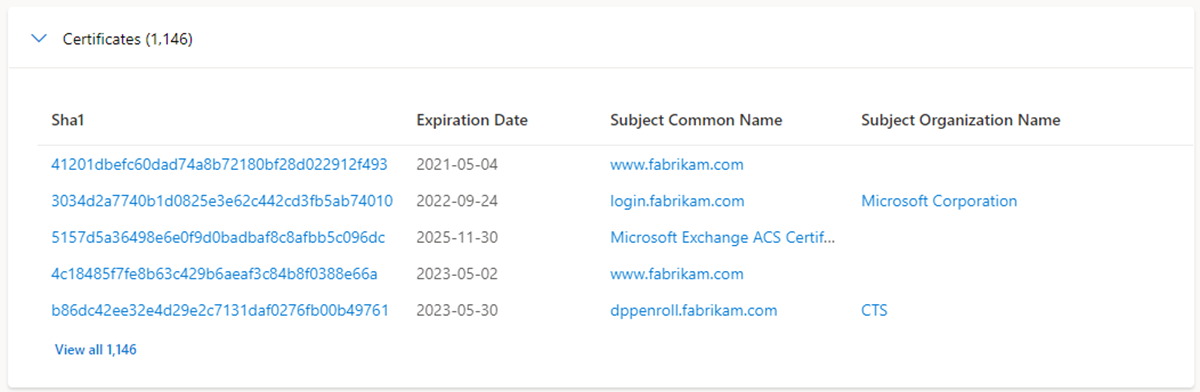

인증서: TLS 인증서는 데이터 보안 외에도 사용자가 서로 다른 네트워크 인프라를 연결하는 환상적인 방법입니다. TLS 인증서는 수동 DNS 또는 WHOIS 데이터가 누락될 수 있는 연결을 만들 수 있습니다. 이는 잠재적인 악성 인프라를 상호 연결하고 행위자의 잠재적 운영 보안 오류를 식별하는 더 많은 방법을 의미합니다. 각 TLS 인증서에 대해 인증서 이름, 만료 날짜, 주체 일반 이름 및 주체 organization 이름을 제공합니다.

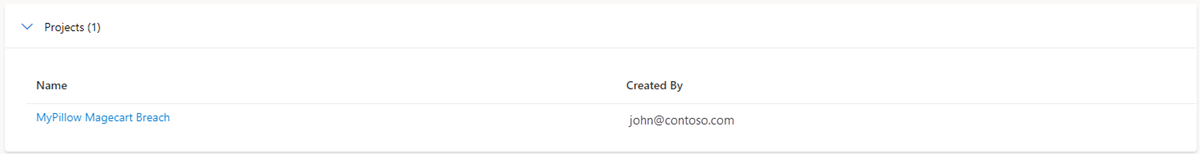

프로젝트: Defender TI를 사용하면 조사로부터 관심 또는 손상 지표를 구성하기 위한 프로젝트를 만들 수 있습니다. 연결 아티팩트에서 향상된 가시성을 모니터링하기 위한 프로젝트도 만들어집니다. 프로젝트에는 연결된 모든 아티팩트 목록과 이름, 설명, 협력자 및 모니터링 프로필을 유지하는 자세한 기록이 포함됩니다.

IP 주소, 도메인 또는 호스트를 검색하고 액세스할 수 있는 프로젝트 내에 해당 표시기가 나열된 경우 프로젝트 탭을 선택하고 다른 데이터 세트를 검토하기 전에 표시기 관련 자세한 컨텍스트를 보려면 프로젝트 세부 정보로 이동하여 자세한 내용을 확인할 수 있습니다.

데이터 집합

데이터 집합은 Defender TI에서 관찰하는 실질적인 연결을 심층 분석하는 데 도움이 됩니다. 요약 탭은 아티팩트 관련 즉각적인 컨텍스트를 제공하기 위해 주요 결과를 표시하지만, 검색 결과에 별도의 탭으로 표시되는 다양한 데이터 집합을 사용하면 이러한 연결을 훨씬 더 세분화하여 연구할 수 있습니다.

반환된 값을 선택하여 관련 메타데이터를 빠르게 피벗하고 기존 조사 방법으로 놓칠 수 있는 인사이트를 공개할 수 있습니다.

다음 데이터 세트는 Defender TI에서 사용할 수 있습니다.

- 해결 방법:

- WHOIS 정보

- TLS/SSL 인증서

- 추적기

- 하위 도메인

- 구성 요소

- 호스트 쌍

- 쿠키

- 서비스

- DNS

- 역방향 DNS

다음 단계

자세한 내용은 다음을 참조하세요.