Microsoft Dynamics 365의 설치 후 작업 및 구성 지침

이 섹션에서는 Dynamics 365 Customer Engagement (on-premises) 관리자가 Dynamics 365 Server 응용 프로그램을 설치한 후 고려해야 하는 몇 가지 작업에 대해 설명합니다. 배포를 구성하는 포괄적인 리소스로 이 섹션을 사용할 수는 없습니다. 대신 조직의 요구에 따라 구성할 기능과 구현할 유용한 방법을 결정하는 지침으로 이 섹션을 활용할 수는 있습니다.

조직 암호화 키 복사

모든 새로운 조직 및 업그레이드된 조직은 전자 메일 사서함과 Yammer 계정의 사용자 암호와 같은 암호화 키를 사용하여 데이터를 보호하는 데이터 암호화를 사용합니다. 이 암호화 키는 재배치 또는 장애 복구 후 Dynamics 365 Customer Engagement (on-premises)을 사용하는 데 필요할 수 있습니다. 암호화 키의 사본을 만들어 안전한 장소에 저장해 두는 것이 좋습니다. 자세한 내용: 조직 데이터 암호화 키 복사

Dynamics 365 클라이언트와 서버 간 네트워크 통신의 보안 강화

조직의 네트워크를 설계할 때는 클라이언트와 서버 간 통신의 보안을 고려해야 합니다. 데이터를 보호하는 데 필요한 사항을 결정할 때는 Dynamics 365 Customer Engagement (on-premises) 네트워크 통신과 데이터를 보다 안전하게 전송하는 데 사용할 수 있는 기술 옵션에 대한 다음 정보를 이해하고 있어야 합니다.

Dynamics 365 Customer Engagement (on-premises)를 설치했거나 아직 HTTPS용으로 구성되지 않은 Dynamics 365 Server를 업그레이드한 경우 Dynamics 365 Customer Engagement (on-premises) 클라이언트-서버 통신이 암호화되지 않습니다. HTTP만 지원하는 웹 사이트를 사용할 때는 Customer Engagement 클라이언트에서 정보가 일반 텍스트로 전송되기 때문에 유해한 작업을 수행하는 스크립트를 사용하여 콘텐츠를 손상시킬 수 있는 "중간자(man-in-the-middle)" 유형의 공격과 같은 악의적인 의도에 취약할 수 있습니다.

Dynamics 365 for HTTPS 구성 중

HTTPS를 사용하도록 사이트를 구성하면 Dynamics 365 Customer Engagement (on-premises) 응용 프로그램이 중단될 수 있으므로 사용자의 업무 중단을 최소화할 수 있는 시기로 구성을 계획하십시오. Dynamics 365 Customer Engagement (on-premises)에서 HTTPS를 구성하기 위한 개략적인 단계는 다음과 같습니다.

Dynamics 365 Deployment Manager에서 웹 응용 프로그램 서버, 조직 웹 서비스, 검색 웹 서비스 및 배포 웹 서비스 역할이 실행 중인 서버를 비활성화합니다. 전체 서버 배포인 경우에는 모든 서버 역할이 동일한 컴퓨터에서 실행됩니다. 서버를 비활성화하는 방법은 Dynamics 365 Customer Engagement (on-premises)Deployment Manager Help를 참조하십시오.

Web Application Server 역할이 설치되는 웹 사이트에서 HTTPS를 사용하도록 구성합니다. 이렇게 구성하는 방법에 대한 자세한 내용은 IIS(인터넷 정보 서비스) 도움말을 참조하십시오.

배포 관리자에서 바인딩을 설정합니다. 이 작업은 배포에 대한 속성 페이지의 웹 주소 탭에서 수행됩니다. 바인딩 변경 방법에 대한 자세한 내용은 Microsoft Dynamics 365 배포 속성을 참조하십시오.

다른 Customer Engagement 서비스를 더 안전하게 만들고 Dynamics 365 Customer Engagement (on-premises)가 별도의 서버 역할을 사용하여 설치되는 경우 추가 서버 역할에 대해 이전 단계를 반복합니다.

Dynamics 365 인터넷 연결 배포 구성

모든 Dynamics 365 Server 역할을 설치한 후 원격 사용자가 인터넷을 통해 응용 프로그램에 연결할 수 있도록 배포를 구성할 수 있습니다. 이렇게 하려면 규칙 배포 관리자를 시작하고 클레임 기반 인증 구성 마법사를 완료한 다음 인터넷 연결 배포 구성 마법사를 완료합니다. 또는 이러한 작업을 Windows PowerShell을 사용하여 완료할 수 있습니다. 추가 정보: Dynamics 365 Customer Engagement (on-premises) PowerShell의 개요

중요

태블릿용 Dynamics 365를 Dynamics 365 Server의 새 배포에 성공적으로 연결하려면 인터넷 연결 배포 구성 마법사가 성공적으로 완료된 후 웹 응용 프로그램 서버 역할이 설치된 IIS를 실행하는 서버에서 Dynamics 365 Server 응용 프로그램 복구를 실행해야 합니다.

샘플 데이터 추가 또는 제거

Dynamics 365 Customer Engagement (on-premises) 작동 방식에 익숙해지는 데 도움이 되는 샘플 데이터를 사용할 수 있습니다. 샘플 데이터를 사용하여 레코드를 사용하고, 레코드가 서로 연관되는 방식을 보고, 차트에 데이터가 표시되는 방법 및 보고서에 포함되는 정보를 확인하십시오.

샘플 데이터는 Customer Engagement 응용 프로그램 내에서 추가 또는 제거할 수 있습니다. 추가 정보:샘플 데이터 추가 또는 제거

새 조직에 대한 구성 작업 완료

Dynamics 365 Customer Engagement (on-premises) 설치를 완료했지만 조직의 비즈니스 사용자가 사용을 시작하기 전에 Customer Engagement 관리자로서 완료해야 하는 몇 가지 기본 작업이 있습니다. 이러한 작업에는 사업부 및 보안 역할 정의, 사용자 추가, 데이터 가져오기 등이 포함됩니다.

추가 정보: Dynamics 365 조직 설정

앱 및 솔루션 가져오기

Sales 및 Field Service 앱을 사용할 수 있습니다. 추가 정보: Dynamics 365 Customer Engagement (on-premises)에 사용 가능한 앱

솔루션을 사용하여 기능 및 사용자 인터페이스를 확장합니다. 사용자 지정자 및 개발자는 자신의 작업을 솔루션으로 배포합니다. 조직에서는 Dynamics 365 Customer Engagement (on-premises)을 사용하여 솔루션을 가져옵니다. Microsoft AppSource에서 솔루션을 찾습니다.

중요

솔루션 가져오기 또는 사용자 지정 항목 게시 작업은 일반적인 시스템 작업과 충돌할 수 있습니다. 사용자에게 가장 덜 방해될 때 솔루션 가져오기를 예약하는 것이 좋습니다.

솔루션을 가져오는 방법에 대한 자세한 내용은 솔루션 가져오기, 업데이트 및 내보내기를 참조하십시오.

OAuth를 사용하는 Dynamics 365 Customer Engagement (on-premises) 응용 프로그램에 대한 Windows Server 구성

다음 정보는 휴대폰용 Dynamics 365, 태블릿용 Dynamics 365, Dynamics 365 for Outlook, Microsoft Social Engagement 또는 OAuth 지원이 필요한 기타 Dynamics 365 for Customer Engagement 응용 프로그램과 같은 Customer Engagement 응용 프로그램을 지원하기 위해 AD FS로 Windows Server를 구성하는 방법에 대해 설명합니다.

양식 인증 사용

기본적으로 양식 인증은 인트라넷 영역에서 비활성화되어 있습니다. 다음 단계에 따라 양식 인증을 활성화해야 합니다.

AD FS 서버에 관리자로 로그온합니다.

ADFS 관리 마법사를 엽니다.

인증 정책>기본 인증>전역 설정>인증 방법>편집을 선택합니다.

인트라넷 탭에서 양식 기반 인증을 선택(확인 표시)합니다.

OAuth 공급자 구성

Dynamics 365 Customer Engagement (on-premises)에서 다음 단계에 따라 OAuth 공급자를 구성합니다.

Dynamics 365 Customer Engagement (on-premises) 서버에 관리자로 로그온합니다.

Customer EngagementWindows PowerShell 스냅인(Microsoft.Crm.PowerShell.dll)을 추가합니다. 추가 정보: Windows PowerShell을 사용하여 배포 관리

Add-PSSnapin Microsoft.Crm.PowerShell다음 Windows PowerShell 명령을 입력합니다.

$ClaimsSettings = Get-CrmSetting -SettingType OAuthClaimsSettings $ClaimsSettings.Enabled = $true Set-CrmSetting -Setting $ClaimsSettings

클라이언트 앱 등록

클라이언트 앱을 AD FS로 등록해야 합니다.

AD FS 서버에 관리자로 로그온합니다.

PowerShell 창에서 배포에 적용되는 각 응용 프로그램을 등록하려면 다음 명령을 실행합니다.

Dynamics 365 (online), Apple iPhone용 버전 8.2 모바일 앱, Android 및 Windows.

Add-AdfsClient -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444 -Name "Microsoft Dynamics CRM for tablets and phones" -RedirectUri ms-app://s-1-15-2-2572088110-3042588940-2540752943-3284303419-1153817965-2476348055-1136196650/, ms-app://s-1-15-2-1485522525-4007745683-1678507804-3543888355-3439506781-4236676907-2823480090/, ms-app://s-1-15-2-3781685839-595683736-4186486933-3776895550-3781372410-1732083807-672102751/, ms-app://s-1-15-2-3389625500-1882683294-3356428533-41441597-3367762655-213450099-2845559172/, ms-auth-dynamicsxrm://com.microsoft.dynamics,ms-auth-dynamicsxrm://com.microsoft.dynamics.iphone.moca,ms-auth-dynamicsxrm://com.microsoft.dynamics.ipad.good,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.iphone.moca,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.ipad.good,msauth://com.microsoft.crm.crmtablet/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D,msauth://com.microsoft.crm.crmphone/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D, urn:ietf:wg:oauth:2.0:oobDynamics 365 for Outlook.

Add-AdfsClient -ClientId 11112222-bbbb-3333-cccc-4444dddd5555 -Name "Dynamics CRM Outlook Client" -RedirectUri app://22223333-cccc-4444-dddd-5555eeee6666/Unified Service Desk 클라이언트.

Add-AdfsClient -ClientId 33334444-dddd-5555-eeee-6666ffff7777 -Name "Dynamics 365 Unified Service Desk" -RedirectUri app://44445555-eeee-6666-ffff-7777aaaa8888/Dynamics 365 Customer Engagement (on-premises) 개발자 도구.

Add-AdfsClient -ClientId 55556666-ffff-7777-aaaa-8888bbbb9999 -Name "Dynamics 365 Development Tools" -RedirectUri app://66667777-aaaa-8888-bbbb-9999cccc0000/Dynamics 365 App for Outlook을 등록하려면 Customer Engagement (on-premises)에서 설정>Dynamics 365 App for Outlook으로 이동하고 이곳에서 앱을 등록합니다.

Dynamics 365 Server에 대해 OAuth를 활성화한 후 필요한 단계

OAuth가 활성화되고 애플리케이션을 등록한 경우 다음 단계를 완료해야 합니다.

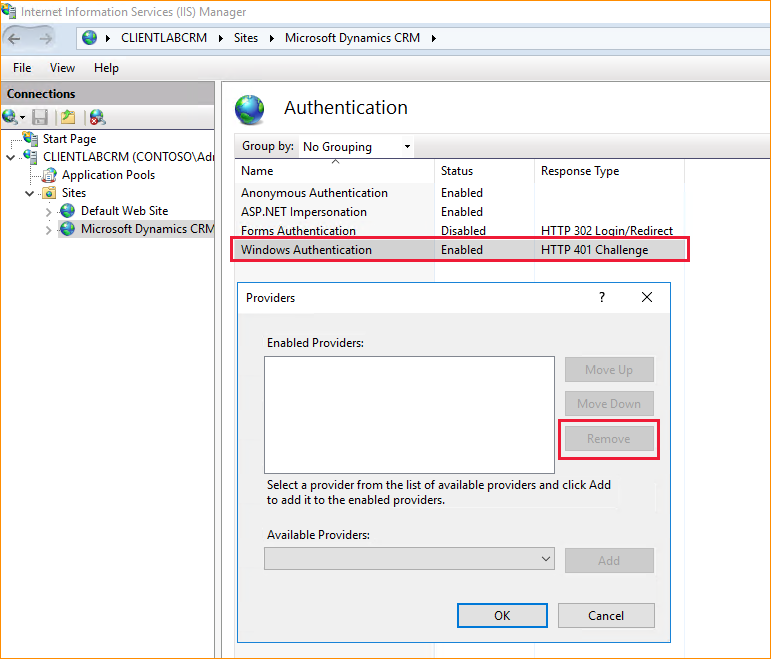

사이트 인증 공급자 제거

웹 응용 프로그램 서버 역할이 실행되는 Dynamics 365 Server에서 IIS(인터넷 정보 서비스) 관리자를 엽니다.

왼쪽 창의 조직 이름 아래에서 사이트를 확장한 후 Microsoft Dynamics CRM을 선택합니다.

가운데 창에서 인증을 두 번 클릭합니다.

Windows 인증을 마우스 오른쪽 단추로 클릭하고 제공자를 선택합니다. 목록의 각 공급자에 대해 공급자를 선택하고 제거를 선택한 다음 확인을 선택합니다.

모든 공급자를 제거한 후 Windows 인증을 마우스 오른쪽 단추로 클릭하고 사용 안 함을 선택합니다.

이전 단계를 반복하여 nga 및 AppWebServices 사이트 폴더에서 모든 Windows 인증 공급자를 제거합니다.

클라이언트 인증 프롬프트를 피하기 위해 클라이언트 로컬 인트라넷 영역에 AD FS 주소 추가

- 클라이언트 컴퓨터에서 시작을 선택하고 inetcpl.cpl을 입력한 다음 Enter를 선택하여 인터넷 속성을 엽니다.

- 보안 탭을 선택하고 로컬 인트라넷 영역을 선택한 후 사이트를 선택한 다음 고급을 선택합니다.

- AD FS 주소를 입력하고 추가를 선택하고 닫기를 선택한 다음 확인을 선택한 다음 다시 확인을 선택합니다.

애플리케이션 권한 부여

AD FS 서버의 Windows PowerShell 콘솔에서 다음 명령을 실행합니다. 이는 Windows Server 2016 AD FS 또는 이후 버전을 사용하는 경우 필수입니다.

Grant-AdfsApplicationPermission -ClientRoleIdentifier "<client_id/org_id>" -ServerRoleIdentifier "<org_auth_url>"

중요

org_auth_url이 완전하고 정확한 URL인지 확인합니다. 또한 후행 슬래시 /를 포함해야 합니다.

예를 들면 다음과 같습니다.

Grant-AdfsApplicationPermission -ClientRoleIdentifier "806e5da7-0600-e611-80bf-6c3be5b27d7a" -ServerRoleIdentifier https://auth.contoso.com:444/

인증 URL을 표시하려면 다음 PowerShell 명령을 실행합니다.

Get-ADFSRelyingPartyTrust

AD FS 다시 시작

AD FS 서버에서 다음 PowerShell 명령을 실행하여 AD FS를 강제로 다시 시작합니다.

net stop adfssrv

net start adfssrv

페더레이션 서버에서 DRS(장치 등록 서비스) 사용

장치가 배포에 연결할 수 있는지 확인하려면 다음 항목의 지침을 따르십시오. 장치 등록 서비스를 사용하여 페더레이션 서버 구성 .

인증서 MMC 스냅인을 사용하여 사용자 지정 인증서 요청

이 섹션에서는 Microsoft Dynamics 365 Customer Engagement 온-프레미스에 대한 SSL 인증서를 얻는 데 사용할 수 있는 사용자 정의 인증서 요청(CSR)을 생성하는 방법을 설명합니다.

중요

클레임 기반 인증과 인터넷 연결 배포가 작동하려면 아래 단계를 완료해야 합니다.

- 로컬 관리자 그룹의 구성원인 계정으로 Windows 컴퓨터에 로그인합니다.

- 시작을 선택하고 mmc.exe를 입력한 다음 ENTER 키를 누릅니다.

- 명령 모음에서 파일을 선택한 다음 스냅인 추가/제거을 선택합니다.

- 사용 가능한 스냅인 목록에서 인증서를 선택한 다음 추가를 선택합니다.

- 컴퓨터 계정를 선택한 후 다음을 선택합니다.

- 로컬 컴퓨터을 선택하고, 마침을 선택한 다음 확인을 선택합니다.

열려 있는 로컬 컴퓨터 저장소에 대한 인증서 스냅인을 추가한 후 사용자 지정 인증서 요청을 만듭니다.

MMC 콘솔 트리에서 인증서(로컬 컴퓨터)를 확장합니다.

개인을 마우스 오른쪽 버튼으로 클릭하고 모든 작업을 가리킨 다음 고급 작업을 가리킨 다음 사용자 지정 요청 만들기를 선택합니다.

인증서 등록 마법사가 열립니다. 다음을 선택합니다.

인증서 등록 정책 선택 페이지의 사용자 지정 요청에서 등록 정책 없이 진행을 선택한 후 다음을 선택하세요.

사용자 지정 요청 페이지에서 템플릿 옵션 옆에 있는 (템플릿 없음) 레거시 키를 선택하고 PKCS #10 요청 형식 옵션을 선택한 후 다음을 선택합니다.

중요

CNG 인증서는 지원되지 않습니다.

인증서 정보 페이지에서 세부 정보를 확장한 다음 속성을 선택합니다.

일반 탭에서 친숙한 이름(표시 이름)을 입력한 다음 적용을 선택합니다.

제목 탭을 선택하고 관련 주체 이름과 인증서의 대체 이름을 추가합니다. 일부 공용 인증 기관에서는 다양한 주제 값을 요구합니다. 추가 정보: 인증서 제목 및 대체 이름 예

관련 값을 모두 추가한 후 적용을 선택하세요.

확장 탭을 선택합니다.

- 키 사용을 확장한 다음 추가데이터 암호화, 디지털 서명 및 키 암호화를 선택한 옵션으로 합니다.

- 확장 키 사용(애플리케이션 정책)을 확장한 다음 추가서버 인증 및 클라이언트 인증을 선택한 옵션으로 지정합니다.

- 적용을 선택합니다.

프라이빗 키 탭을 선택합니다.

- 암호화 서비스 공급자를 확장한 다음 Microsoft RSA Schannel 암호화 공급자(암호화)를 선택합니다.

- 키 옵션을 확장한 다음 키 크기를 2048(이상)로 설정하고 프라이빗 키를 내보낼 수 있도록 설정 옵션을 선택하세요.

- 키 유형을 확장한 다음 교환을 선택합니다.

- 적용을 선택합니다.

모든 탭을 검토하여 모든 필수 옵션이 선택 또는 입력되었는지 확인하세요. 확인 후 확인을 선택하세요.

인증서 등록 페이지가 표시됩니다. 다음을 선택합니다.

오프라인 요청을 어디에 저장하시겠습니까 페이지에서 요청 파일을 저장할 전체 경로를 입력하고 파일 형식이 Base 64로 설정되었는지 확인합니다. 마침을 선택합니다.

이제 서명을 위해 외부 또는 내부 인증 기관에 전달할 수 있는 BASE 64 형식의 CSR이 생겼습니다.

중요

프라이빗 키가 포함되어 있지 않습니다. 이렇게 하면 인증 기관으로 전송할 때 프라이빗 키가 손상되는 것을 방지할 수 있습니다.

공급자는 프라이빗 키와 페이로드를 포함하여 서명된 버전의 인증서를 제공합니다. 받은 인증서는 인증서 요청을 생성한 동일한 시스템으로 다시 가져와야 합니다.

받은 인증서를 가져오고 내보냅니다.

인증서를 로컬 인증서 저장소(개인)로 가져오면 요청이 자동으로 완료됩니다. 이렇게 하면 개인 키와 공개 키가 병합됩니다. 인증서 MMC 스냅인에서 개인 폴더에 있는 인증서 폴더를 마우스 오른쪽 버튼으로 클릭하고 모든 작업을 선택한 다음 가져오기를 선택합니다. 인증서를 찾아서 선택하고 인증서 가져오기 마법사의 단계에 따라 인증서를 가져옵니다.

마지막으로 인증서를 내보냅니다.

- 인증서 MMC 스냅인에서 인증서를 마우스 오른쪽 단추로 클릭하고 모든 작업을 가리킨 다음 내보내기를 선택합니다.

- 인증서 내보내기 마법사에서 다음을 선택한 다음 예, 개인 키를 내보냅니다를 선택합니다. 다음을 선택합니다.

- 내보내기 파일 형식 페이지에서 모든 기본 설정을 그대로 두고 다음을 선택합니다.

- 보안 페이지에서 암호를 선택합니다.

- 프라이빗 키가 될 암호를 입력하세요. 해당 정보를 안전한 장소에 저장하십시오.

- 암호화를 AES256-SHA256으로 선택합니다.

- 다음을 선택합니다.

- PFX 형식으로 저장될 인증서를 저장할 폴더 경로를 입력하세요.

- 다음을 선택한 다음 마침을 선택합니다.

이제 Dynamics 365 Customer Engagement (on-premises) 및 AD FS와 같은 기타 애플리케이션에도 PFX 인증서를 사용할 수 있습니다.

중요

인증 기관이 레거시 유형 인증서 요청을 수락하지 않는 경우 CSP(암호화 서비스 공급자)를 제외한 모든 요구 사항이 일치하는지 확인하세요. 관리자 권한 명령 셸에서 아래 Certutil.exe를 실행하여 필요한 공급자와 함께 PFX를 다시 가져올 수 있습니다.

certutil -csp "Microsoft RSA SChannel Cryptographic Provider" -importpfx <drive><name of cert>.pfx AT_KEYEXCHANGE

인증서 제목 및 대체 이름 예

제목 이름 예입니다.

| Type | 입력된 값 | 주체 이름 |

|---|---|---|

| Country | DE | C=DE |

| 지역 | 뮌헨 | L=뮌헨 |

| 조직 | Contoso Ltd | O=Contoso Ltd |

| 조직 구성 단위 | IT | OU=IT |

| 시 | Bavaria | S=Bavaria |

| 일반 이름 | *.contoso.com1 | CN=*.contoso.com1 |

1와일드카드를 사용합니다. 도메인에 대해 생성된 모든 DNS 값을 포함하므로 와일드카드 인증서를 사용하는 것이 좋습니다.

SAN(제목 대체 이름)의 경우 필요한 모든 DNS 값을 포함해야 합니다. 예를 들어 Contoso라는 가상 회사의 대체 이름 DNS 유형 값은 auth.contoso.com, dev.contoso.com, internalcrm.contoso.com, adfs.contoso.com, crmorg1.contoso.com, crmorg2.contoso.com 등일 수 있습니다.

SQL Server AlwaysOn용 데이터베이스 구성

아래 참조된 문서는 이전 버전의 Dynamics 365 Customer Engagement (on-premises)에 적용되지만 유사한 단계를 사용하여 SQL Server AlwaysOn용 Dynamics 365 Customer Engagement (on-premises), 버전 9 조직 및 구성 데이터베이스를 구성할 수 있습니다.

중요

모든 보조 복제본에서 Microsoft Dynamics 365 보안 그룹의 SQL 로그인 만들기에서 MSCRMSqlClrLogin SQL 로그인 생성 방법을 설명하는 아래 문서 링크의 4단계 최종 작업은 이 버전에 적용할 수 없으며 SQL Server AlwaysOn을 사용하도록 Dynamics 365 Customer Engagement (on-premises), 버전 9 데이터베이스를 구성할 때 무시해야 합니다.

MSCRMSqlClrLogin SQL 로그인, 이에 대한 비대칭 키 및 Microsoft.Crm.SqlClr.Helper.dll은 Dynamics 365 Customer Engagement (on-premises), 버전 9에 필요하지 않습니다.

추가 정보: SQL Server AlwaysOn 장애 조치를 위한 구성 및 조직 데이터베이스 설정

사용자 교육 및 채택

추가 정보: Microsoft Dynamics 365 교육 및 채택 키트