사용자 키(BYOK)를 사용하여 클라우드용 Defender 앱 미사용 데이터 암호화

이 문서에서는 클라우드용 Defender 앱이 미사용 상태인 동안 수집한 데이터를 암호화하기 위해 사용자 고유의 키를 사용하도록 구성하는 방법을 설명합니다. 클라우드 앱에 저장된 데이터에 암호화를 적용하는 방법에 대한 설명서를 찾고 있는 경우 Azure Information Protection 통합을 참조하세요.

클라우드용 Defender 앱은 보안 및 개인 정보를 중요하게 생각합니다. 따라서 클라우드용 Defender 앱이 데이터 수집을 시작하면 자체 관리형 키를 사용하여 데이터 보안 및 개인 정보 보호 정책에 따라 데이터를 보호합니다. 또한 클라우드용 Defender 앱을 사용하면 사용자 고유의 Azure Key Vault 키로 데이터를 암호화하여 미사용 데이터를 추가로 보호할 수 있습니다.

Important

Azure Key Vault 키에 액세스하는 데 문제가 있는 경우 클라우드용 Defender 앱은 데이터를 암호화하지 못하고 테넌트는 1시간 이내에 잠깁니다. 테넌트가 잠겨 있으면 원인이 해결될 때까지 테넌트에 대한 모든 액세스가 차단됩니다. 키에 다시 액세스할 수 있게 되면 테넌트에 대한 모든 액세스가 복원됩니다.

이 절차는 Microsoft Defender 포털에서만 사용할 수 있으며 클래식 클라우드용 Microsoft Defender 앱 포털에서는 수행할 수 없습니다.

필수 조건

클라우드용 Microsoft Defender 앱 - BYOK 앱을 클라우드용 Defender 앱 테넌트에 연결된 테넌트의 Microsoft Entra ID에 등록해야 합니다.

앱을 등록하려면

Microsoft Graph PowerShell을 설치합니다.

PowerShell 터미널을 열고 다음 명령을 실행합니다.

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $params여기서 ServicePrincipalId 는 이전 명령(

New-MgServicePrincipal)에서 반환된 ID입니다.

참고 항목

- 클라우드용 Defender 앱은 모든 새 테넌트에 대한 미사용 데이터를 암호화합니다.

- 48시간 이상 클라우드용 Defender 앱에 상주하는 모든 데이터는 암호화됩니다.

Azure Key Vault 키 배포

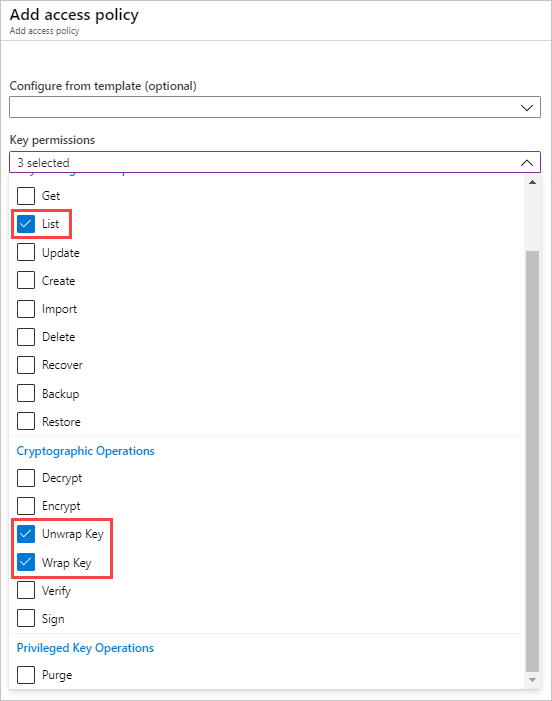

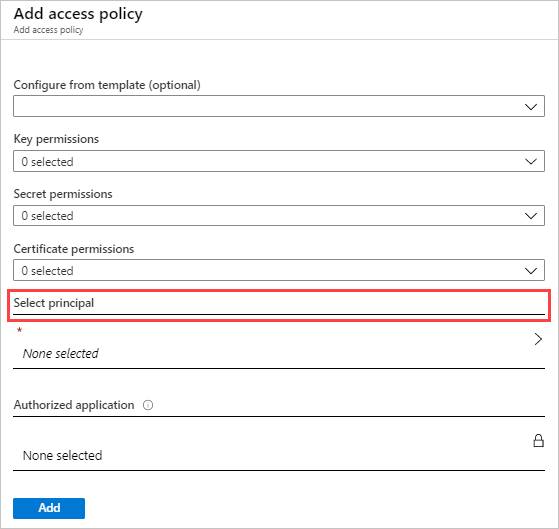

새로 생성된 Key Vault에서 액세스 정책 창을 열고 +액세스 정책 추가를 선택합니다.

키 권한을 선택하고 드롭다운 메뉴에서 다음 권한을 선택합니다.

섹션 필요한 사용 권한 키 관리 작업 -목록 암호화 작업 - 키 래핑

- 키 래프 해제

보안 주체 선택에서 클라우드용 Microsoft Defender 앱(BYOK 또는 Microsoft Cloud App Security - BYOK)을 선택합니다.

저장을 선택합니다.

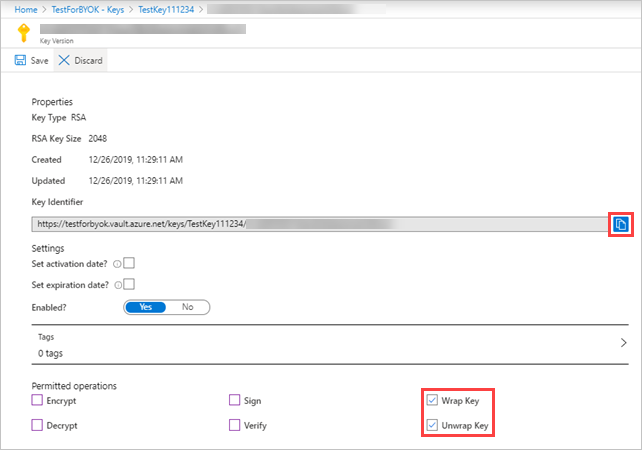

새 RSA 키를 만들고 다음을 수행합니다.

참고 항목

RSA 키만 지원됩니다.

키를 만든 후 새로 생성된 키를 선택하고 현재 버전을 선택한 다음 허용되는 작업이 표시됩니다.

허용되는 작업에서 다음 옵션이 사용하도록 설정되어 있는지 확인합니다.

- 키 래핑

- 키 래핑 해제

키 식별자 URI를 복사합니다. 나중에 필요합니다.

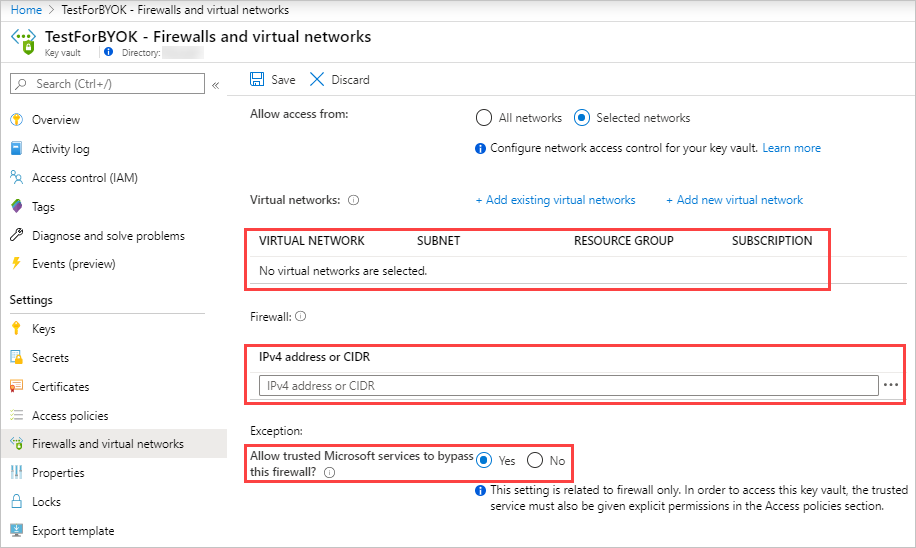

필요에 따라 선택한 네트워크에 방화벽을 사용하는 경우 클라우드용 Defender 앱에 지정된 키에 대한 액세스 권한을 부여하도록 다음 방화벽 설정을 구성한 다음 저장을 클릭합니다.

- 가상 네트워크가 선택되지 않았는지 확인합니다.

- 다음 IP 주소를 추가합니다.

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- 신뢰할 수 있는 Microsoft 서비스가 이 방화벽을 무시하도록 허용을 선택합니다.

클라우드용 Defender 앱에서 데이터 암호화 사용

데이터 암호화를 사용하도록 설정하면 클라우드용 Defender 앱은 즉시 Azure Key Vault 키를 사용하여 미사용 데이터를 암호화합니다. 키는 암호화 프로세스에 필수적이므로 지정된 Key Vault 및 키에 항상 액세스할 수 있도록 하는 것이 중요합니다.

데이터 암호화를 사용하도록 설정하려면

Microosft Defender 포털에서 설정 Cloud Apps > 데이터 암호화 데이터 암호화 사용 데이터 암호화>를 선택합니다. >

Azure Key Vault 키 URI 상자에 이전에 복사한 키 식별자 URI 값을 붙여넣습니다. 클라우드용 Defender 앱은 URI에 지정된 키 버전에 관계없이 항상 최신 키 버전을 사용합니다.

URI 유효성 검사가 완료되면 [사용]을 선택합니다.

참고 항목

데이터 암호화를 사용하지 않도록 설정하면 클라우드용 Defender 앱은 미사용 데이터에서 사용자 고유의 키를 사용하여 암호화를 제거합니다. 그러나 데이터는 클라우드용 Defender 앱 관리 키로 암호화된 기본.

데이터 암호화를 사용하지 않으려면: 데이터 암호화 탭으로 이동하여 데이터 암호화 사용 안 함을 클릭합니다.

키 롤 처리

데이터 암호화에 대해 구성된 키의 새 버전을 만들 때마다 클라우드용 Defender 앱은 자동으로 최신 버전의 키로 롤업됩니다.

데이터 암호화 오류를 처리하는 방법

Azure Key Vault 키에 액세스하는 데 문제가 있는 경우 클라우드용 Defender 앱은 데이터를 암호화하지 못하고 테넌트는 1시간 이내에 잠깁니다. 테넌트가 잠겨 있으면 원인이 해결될 때까지 테넌트에 대한 모든 액세스가 차단됩니다. 키에 다시 액세스할 수 있게 되면 테넌트에 대한 모든 액세스가 복원됩니다. 데이터 암호화 오류 처리에 대한 자세한 내용은 사용자 고유의 키를 사용하여 데이터 암호화 문제 해결을 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기