Microsoft Entra 서비스 계정 관리

Microsoft Entra ID에는 관리 ID, 서비스 주체, 서비스 계정으로 사용되는 사용자 계정이라는 세 가지 형식의 서비스 계정이 있습니다. 자동화된 사용을 위해 서비스 계정을 만들면 Azure 및 Microsoft Entra ID의 리소스에 액세스할 수 있는 권한이 부여됩니다. 리소스에는 Microsoft 365 서비스,서비스로서의 소프트웨어(SaaS) 애플리케이션, 사용자 지정 애플리케이션, 데이터베이스, HR 시스템 등이 포함될 수 있습니다. Microsoft Entra 서비스 계정을 관리하는 것은 보안과 연속성을 보장하기 위해 만들기, 권한 및 수명 주기를 관리하는 것입니다.

자세히 보기:

참고 항목

사용자 계정은 보안 수준이 낮기 때문에 서비스 계정으로 권장하지 않습니다. 여기에는 서비스 주체로 변환되지 않기 때문에 Microsoft Entra ID에 동기화된 온-프레미스 서비스 계정이 포함됩니다. 대신 관리 ID 또는 서비스 주체와 조건부 액세스 사용을 권장합니다.

자세한 정보: 조건부 액세스란?

서비스 계정 계획

서비스 계정을 만들거나 애플리케이션을 등록하기 전에 서비스 계정의 키 정보를 문서화합니다. 정보를 사용하여 계정을 모니터링하고 관리합니다. 다음 데이터를 수집하고 중앙 집중식 구성 관리 데이터 베이스(CMDB)에서 추적하는 것이 좋습니다.

| 데이터 | 설명 | 세부 정보 |

|---|---|---|

| 담당자 | 서비스 계정 관리 및 모니터링을 담당하는 사용자 또는 그룹 | 계정을 모니터링하고 문제를 완화하는 방법을 구현할 수 있는 소유자 권한을 부여합니다. 문제 완화는 소유자 또는 IT 팀에 요청하여 수행됩니다. |

| 목적 | 계정 사용 방법 | 서비스 계정을 서비스, 애플리케이션 또는 스크립트에 매핑합니다. 다중 사용 서비스 계정을 만들지 마세요. |

| 권한(범위) | 예상된 사용 권한 집합. | 액세스하는 리소스 및 해당 리소스에 대한 권한 문서화 |

| CMDB 링크 | 액세스한 리소스에 대한 링크 및 서비스 계정이 사용되는 스크립트 | 리소스 및 스크립트 소유자를 문서화하여 변경 효과 전달 |

| 위험 평가 | 계정이 손상된 경우 위험 및 비즈니스 영향 | 정보를 사용하여 권한 범위를 좁히고 정보에 대한 액세스를 결정합니다. |

| 검토 기간 | 소유자별 서비스 계정 검토 주기 | 커뮤니케이션 및 검토를 검토합니다. 예정된 검토 기간 이후에 검토가 수행되면 어떻게 되는지 문서화합니다. |

| 수명 | 예상 최대 계정 수명 | 이 측정을 사용하여 소유자와의 통신을 예약하고 계정을 사용하지 않도록 설정한 다음 삭제합니다. 자격 증명이 자동으로 롤오버되지 않도록 만료 날짜를 설정합니다. |

| 이름 | 표준화된 계정 이름 | 서비스 계정을 검색, 정렬, 필터링하기 위한 명명 규칙 만들기 |

최소 권한의 원칙

작업을 수행하는 데 필요한 서비스 계정 권한만 부여합니다. 서비스 계정에 상위 수준 권한이 필요한 경우 이유를 평가하고 권한을 줄입니다.

서비스 계정 권한에 대한 다음 관례를 따르는 것이 좋습니다.

사용 권한

- 기본 제공 역할을 서비스 계정에 할당하지 않음

oAuth2PermissionGrant리소스 종류를 참조하세요.

- 서비스 주체에게 권한 있는 역할이 할당됨

- 관리자 권한으로 서비스 계정을 어느 그룹의 멤버로 포함하지 않음

- Get-MgDirectoryRoleMember를 참조하세요.

Get-MgDirectoryRoleMember및 objectType "Service Principal"에 대해 필터링하거나Get-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }사용

- 서비스 계정이 리소스에 액세스할 수 있는 기능을 제한하려면 권한 및 동의 소개를 참조하세요.

- 서비스 주체 및 관리형 ID는 로그온한 사용자를 가장하는 위임된 컨텍스트에서 또는 애플리케이션 컨텍스트의 서비스 계정으로 OAuth(Open Authorization) 2.0 범위를 사용할 수 있습니다. 애플리케이션 컨텍스트에서 아무도 로그인하지 않았습니다.

- 리소스에 대한 범위 서비스 계정 요청 확인

- 계정이 Files.ReadWrite.All을 요청하는 경우 File.Read.All이 필요한지 여부를 평가합니다.

- Microsoft Graph 권한 참조

- 요청된 액세스로 애플리케이션 개발자 또는 API를 신뢰하는지 확인합니다.

기간

- 서비스 계정 자격 증명(클라이언트 암호, 인증서)을 예상 사용 기간으로 제한합니다.

- 서비스 계정 사용 및 목적에 대한 주기적인 검토 일정 잡기

- 계정 만료 전에 검토가 이루어지도록 합니다.

목적, 범위, 권한을 이해한 후 서비스 계정을 만들고 다음 문서의 지침을 따릅니다.

가능하면 관리 ID를 사용합니다. 관리 ID를 사용할 수 없는 경우 서비스 주체를 사용합니다. 서비스 주체를 사용할 수 없는 경우 Microsoft Entra 사용자 계정을 사용합니다.

수명 주기 프로세스 빌드

서비스 계정 수명 주기는 계획으로 시작하여 영구 삭제로 끝납니다. 다음 섹션에서는 모니터링, 권한 검토, 지속적인 계정 사용 결정 및 궁극적으로 계정 프로비전 해제 방법에 대해 설명합니다.

서비스 계정 모니터링

서비스 계정을 모니터링하여 사용 패턴이 올바른지, 서비스 계정이 사용되는지 확인합니다.

서비스 계정 로그인 수집 및 모니터링

다음 모니터링 방법 중 하나를 사용합니다.

- Azure Portal의 Microsoft Entra 로그인 로그

- Microsoft Entra 로그인 로그 내보내기 대상

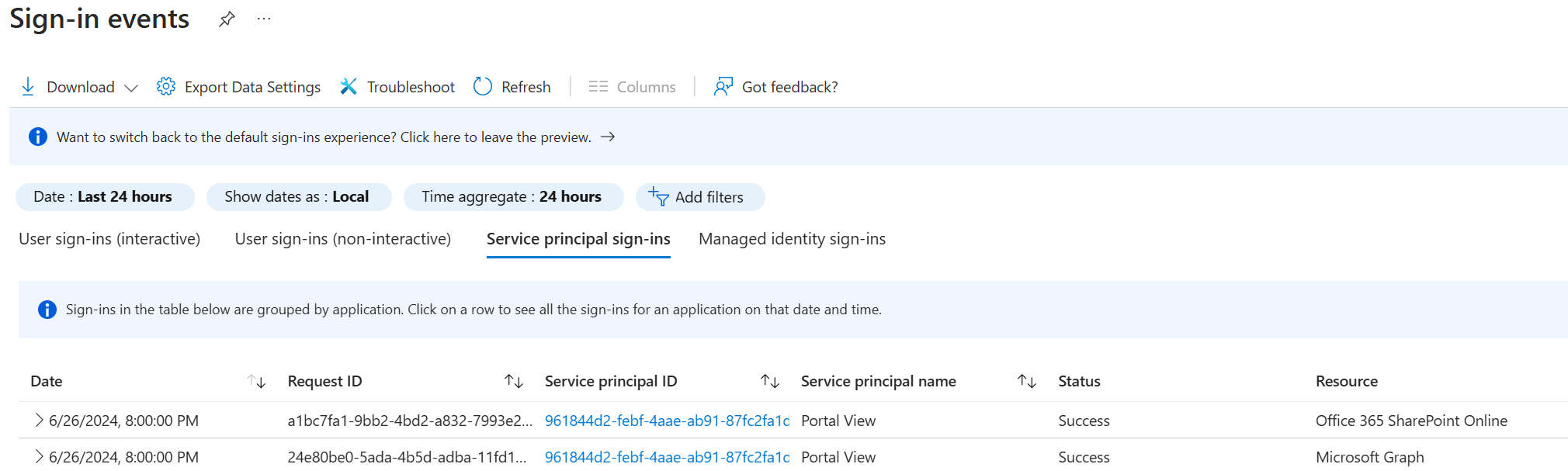

다음 스크린샷을 사용하여 서비스 주체 로그인을 확인합니다.

로그인 로그 세부 정보

로그인 로그에서 다음 세부 정보를 찾습니다.

- 테넌트에 로그인되지 않은 서비스 계정

- 로그인 서비스 계정 패턴 변경

Microsoft Entra 로그인 로그를 내보낸 다음 Microsoft Sentinel과 같은 SIEM(보안 정보 및 이벤트 관리) 도구로 가져오는 것이 좋습니다. SIEM 도구를 사용하여 경고 및 대시보드를 빌드합니다.

서비스 계정 권한 검토

서비스 계정 권한 및 액세스 범위를 정기적으로 검토하여 줄이거나 제거할 수 있는지 확인합니다.

- Get-MgServicePrincipalOauth2PermissionGrant를 참조하세요.

AzureADAssessment및 유효성 확인 확인- 서비스 주체 자격 증명을 만료 안 함으로 설정하지 마세요.

- 가능한 경우 Azure Key Vault에 저장된 인증서 또는 자격 증명을 사용합니다.

다시 인증할 서비스 계정 사용

소유자, 보안 팀 또는 IT 팀이 서비스 계정을 정기적으로 검토하도록 정기적인 검토 프로세스를 설정합니다.

프로세스에는 다음이 포함됩니다.

- 서비스 계정 검토 주기를 결정하고 CMDB에 문서화

- 검토 전 소유자, 보안 팀, IT 팀과의 커뮤니케이션

- 검토를 놓친 경우 경고 통신 및 타이밍 확인

- 소유자가 검토 또는 응답하지 않는 경우 지침

- 검토가 완료될 때까지 계정을 사용하지 않도록 설정하되 삭제하지 마세요.

- 종속성을 결정하기 위한 지침. 리소스 소유자에게 효과 알림

검토에는 소유자와 IT 파트너가 포함되며 다음을 인증합니다.

- 계정 필요

- 계정에 대한 권한이 적절하고 필요하거나 변경이 요청됨

- 계정에 대한 액세스 및 자격 증명이 제어됨

- 계정 자격 증명이 정확함: 자격 증명 형식 및 수명

- 이전 재인증 이후 계정 위험 점수가 변경되지 않았음

- 예상 계정 수명 및 다음 재인증 날짜 업데이트

서비스 계정 프로비전 해제

다음과 같은 경우에는 서비스 계정을 프로비저닝 해제합니다.

- 계정 스크립트 또는 애플리케이션이 만료됨

- 계정 스크립트 또는 애플리케이션 함수가 만료됨. 예를 들어, 리소스에 대한 액세스입니다.

- 서비스 계정이 다른 서비스 계정으로 바뀜

- 자격 증명이 만료되었거나 계정이 작동하지 않으며 불만 사항이 없음

프로비전 해제에는 다음 작업이 포함됩니다.

연결된 애플리케이션 또는 스크립트의 프로비전이 해제된 후:

- Microsoft Entra ID의 로그인 로그 및 서비스 계정의 리소스 액세스

- 계정이 활성 상태인 경우 계속하기 전에 사용 방법을 확인합니다.

- 관리되는 서비스 ID의 경우 서비스 계정 로그인을 사용 중지하되 디렉터리에서 제거하지 않음

- 서비스 계정 역할 할당 및 OAuth2 동의 부여 해지

- 정의된 기간 후 소유자에게 경고하고 디렉터리에서 서비스 계정 삭제