Windows용 전역 보안 액세스 클라이언트

글로벌 보안 액세스의 필수 구성 요소인 Global Secure Access 클라이언트는 조직이 최종 사용자 디바이스에서 네트워크 트래픽을 관리하고 보호하는 데 도움이 됩니다. 클라이언트의 주요 역할은 글로벌 보안 액세스로 보호해야 하는 트래픽을 클라우드 서비스로 라우팅하는 것입니다. 다른 모든 트래픽은 네트워크로 직접 이동합니다. 포털에 구성된 전달 프로필은 Global Secure Access 클라이언트가 클라우드 서비스로 라우팅하는 트래픽을 결정합니다.

이 문서에서는 Windows용 Global Secure Access 클라이언트를 다운로드하고 설치하는 방법을 설명합니다.

필수 조건

- 전역 보안 액세스에 온보딩된 Entra 테넌트입니다.

- 온보딩된 테넌트에 조인된 관리되는 디바이스입니다. 디바이스는 Microsoft Entra 조인 또는 Microsoft Entra 하이브리드 조인이어야 합니다.

- Microsoft Entra 등록 디바이스는 지원되지 않습니다.

- 글로벌 보안 액세스 클라이언트에는 64비트 버전의 Windows 10 또는 Windows 11이 필요합니다.

- Azure Virtual Desktop 단일 세션이 지원됩니다.

- Azure Virtual Desktop 다중 세션은 지원되지 않습니다.

- Windows 365가 지원됩니다.

- 클라이언트를 설치하거나 업그레이드하려면 로컬 관리자 자격 증명이 필요합니다.

- 전역 보안 액세스 클라이언트에는 라이선스가 필요합니다. 자세한 내용은 전역 보안 액세스란?의 라이선스 섹션을 참조하세요. 필요한 경우 라이선스를 구매하거나 평가판 라이선스를 받을 수 있습니다.

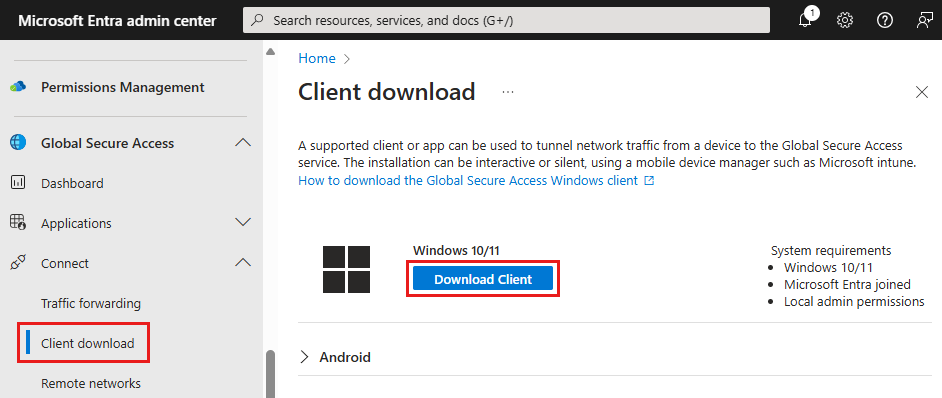

클라이언트 다운로드

최신 버전의 Global Secure Access 클라이언트는 Microsoft Entra 관리 센터에서 다운로드할 수 있습니다.

- Microsoft Entra 관리 센터에 글로벌 보안 액세스 관리자로 로그인합니다.

- 전역 보안 액세스>연결>클라이언트 다운로드로 이동합니다.

- 클라이언트 다운로드를 선택합니다.

전역 보안 액세스 클라이언트 설치

자동 설치

조직은 스위치를 사용하여 자동으로 Global Secure Access 클라이언트를 /quiet 설치하거나 Microsoft Intune과 같은 MDM(모바일 장치 관리) 솔루션을 사용하여 클라이언트를 디바이스에 배포할 수 있습니다.

수동 설치

Global Secure Access 클라이언트를 수동으로 설치하려면 다음을 수행합니다.

- GlobalSecureAccessClient.exe 설치 파일을 실행합니다. 소프트웨어 사용 조건에 동의합니다.

- 클라이언트는 Microsoft Entra 자격 증명을 설치하고 자동으로 로그인합니다. 자동 로그인이 실패하면 설치 관리자가 수동으로 로그인하라는 메시지를 표시합니다.

- 로그인합니다. 연결 아이콘이 녹색으로 바뀝니다.

- 연결 아이콘을 마우스로 가리키면 연결됨으로 표시되어야 하는 클라이언트 상태 알림을 엽니다.

클라이언트 작업

사용 가능한 클라이언트 메뉴 작업을 보려면 전역 보안 액세스 시스템 트레이 아이콘을 마우스 오른쪽 단추로 클릭합니다.

팁

전역 보안 액세스 클라이언트 메뉴 작업은 클라이언트 레지스트리 키 구성에 따라 달라집니다.

| 작업 | 설명 |

|---|---|

| 로그아웃 | 기본적으로 숨겨집니다. Windows에 로그인하는 데 사용된 항목이 아닌 다른 Entra 사용자로 Global Secure Access 클라이언트에 로그인해야 하는 경우 로그아웃 작업을 사용합니다. 이 작업을 사용할 수 있도록 하려면 적절한 클라이언트 레지스트리 키를 업데이트합니다. |

| 일시 중지 | 일시 중지 작업을 선택하여 클라이언트를 일시적으로 일시 중지합니다. 클라이언트를 다시 시작하거나 컴퓨터를 다시 시작할 때까지 클라이언트가 일시 중지된 상태로 유지됩니다. |

| Resume | 일시 중지된 클라이언트를 다시 시작합니다. |

| 프라이빗 액세스 사용 안 함 | 기본적으로 숨겨집니다. 디바이스를 회사 네트워크에 직접 연결하여 글로벌 보안 액세스 가 아닌 네트워크를 통해 직접 프라이빗 애플리케이션에 액세스할 때마다 전역 보안 액세스를 우회하려는 경우 프라이빗 액세스 사용 안 함 작업을 사용합니다. 이 작업을 사용할 수 있도록 하려면 적절한 클라이언트 레지스트리 키를 업데이트합니다. |

| 로그 수집 | 클라이언트 로그(클라이언트 컴퓨터에 대한 정보, 서비스에 대한 관련 이벤트 로그 및 레지스트리 값)를 수집하고 zip 파일에 보관하여 조사를 위해 Microsoft 지원 공유하려면 이 작업을 선택합니다. 로그의 기본 위치는 .입니다 C:\Program Files\Global Secure Access Client\Logs. |

| 고급 진단 | 고급 진단 유틸리티를 시작하고 다양한 문제 해결 도구에 액세스하려면 이 작업을 선택합니다. |

클라이언트 상태 표시기

상태 알림

전역 보안 액세스 아이콘을 두 번 클릭하여 클라이언트 상태 알림을 열고 클라이언트에 대해 구성된 각 채널의 상태를 확인합니다.

시스템 트레이 아이콘의 클라이언트 상태

| Icon | 메시지 | 설명 |

|---|---|---|

| 전역 보안 액세스 클라이언트 | 클라이언트가 전역 보안 액세스에 대한 연결을 초기화하고 확인합니다. | |

| 전역 보안 액세스 클라이언트 - 연결됨 | 클라이언트가 전역 보안 액세스에 연결됩니다. | |

| 전역 보안 액세스 클라이언트 - 사용 안 함 | 서비스가 오프라인 상태이거나 사용자가 클라이언트를 사용하지 않도록 설정했기 때문에 클라이언트를 사용할 수 없습니다. | |

| 전역 보안 액세스 클라이언트 - 연결이 끊김 | 클라이언트가 글로벌 보안 액세스에 연결하지 못했습니다. | |

| 글로벌 보안 액세스 클라이언트 - 일부 채널에 연결할 수 없음 | 클라이언트는 전역 보안 액세스에 부분적으로 연결됩니다(즉, 하나 이상의 채널에 대한 연결이 실패했습니다. Entra, Microsoft 365, Private Access, Internet Access). | |

| 글로벌 보안 액세스 클라이언트 - 조직에서 사용하지 않도록 설정 | 조직에서 클라이언트를 사용하지 않도록 설정했습니다(즉, 모든 트래픽 전달 프로필이 비활성화됨). | |

| 전역 보안 액세스 - 프라이빗 액세스가 사용하지 않도록 설정됨 | 사용자가 이 디바이스에서 Private Access를 사용하지 않도록 설정했습니다. | |

| 글로벌 보안 액세스 - 인터넷에 연결할 수 없음 | 클라이언트에서 인터넷 연결을 검색할 수 없습니다. 디바이스는 인터넷에 연결되지 않은 네트워크 또는 Captive Portal 로그인이 필요한 네트워크에 연결됩니다. |

알려진 제한 사항

현재 버전의 Global Secure Access 클라이언트에 대한 알려진 제한 사항은 다음과 같습니다.

DNS(보안 도메인 이름 시스템)

글로벌 보안 액세스 클라이언트는 현재 다른 버전(예: DNS over HTTPS(DoH), TLS를 통한 DNS(DoT) 또는 DNSSEC(DNS 보안 확장))에서 보안 DNS를 지원하지 않습니다. 네트워크 트래픽을 가져올 수 있도록 클라이언트를 구성하려면 보안 DNS를 사용하지 않도록 설정해야 합니다. 브라우저에서 보안 DNS를 사용하지 않도록 설정하려면 브라우저에서 사용하지 않도록 설정된 보안 DNS를 참조 하세요.

TCP를 통해 DNS

DNS는 이름 확인을 위해 포트 53 UDP를 사용합니다. 일부 브라우저에는 포트 53 TCP도 지원하는 자체 DNS 클라이언트가 있습니다. 현재 전역 보안 액세스 클라이언트는 DNS 포트 53 TCP를 지원하지 않습니다. 완화를 위해 다음 레지스트리 값을 설정하여 브라우저의 DNS 클라이언트를 사용하지 않도록 설정합니다.

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - Chrome

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

또한 검색chrome://flags및 사용 안 함을 추가합니다Async DNS resolver.

IPv6이 지원되지 않음

클라이언트는 IPv4 트래픽만 터널합니다. IPv6 트래픽은 클라이언트에서 가져오지 않으므로 네트워크로 직접 전송됩니다. 모든 관련 트래픽을 터널로 연결하려면 네트워크 어댑터 속성을 IPv4 기본 설정으로 설정합니다.

연결 대체

클라우드 서비스에 대한 연결 오류가 있는 경우 클라이언트는 전달 프로필에서 일치하는 규칙의 강화 값에 따라 직접 인터넷 연결 또는 연결 차단으로 대체됩니다.

지리적 위치

클라우드 서비스로 터널된 네트워크 트래픽의 경우 애플리케이션 서버(웹 사이트)는 연결의 원본 IP를 에지의 IP 주소(사용자 디바이스의 IP 주소가 아님)로 검색합니다. 이 시나리오는 지리적 위치를 사용하는 서비스에 영향을 줄 수 있습니다.

팁

Office 365 및 Entra가 디바이스의 실제 원본 IP를 검색하려면 원본 IP 복원을 사용하도록 설정하는 것이 좋습니다.

가상화 지원

가상 머신을 호스트하는 디바이스에는 Global Secure Access 클라이언트를 설치할 수 없습니다. 그러나 클라이언트가 호스트 머신에 설치되지 않는 한 가상 머신에 Global Secure Access 클라이언트를 설치할 수 있습니다. 같은 이유로 WSL(Linux용 Windows 하위 시스템)은 호스트 컴퓨터에 설치된 클라이언트에서 트래픽을 획득하지 않습니다.

프록시

프록시가 애플리케이션 수준(예: 브라우저) 또는 OS 수준에서 구성된 경우 클라이언트가 터널로 예상하는 모든 FQDN 및 IP를 제외하도록 PAC(프록시 자동 구성) 파일을 구성합니다.

특정 FQDN/IP에 대한 HTTP 요청이 프록시로 터널링되지 않도록 하려면 FQDN/IP를 PAC 파일에 예외로 추가합니다. (이러한 FQDN/IP는 터널링을 위한 전역 보안 액세스의 전달 프로필에 있습니다). 예시:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

직접 인터넷 연결이 불가능한 경우 프록시를 통해 글로벌 보안 액세스 서비스에 연결하도록 클라이언트를 구성합니다. 예를 들어 시스템 변수를 grpc_proxy 프록시 값과 일치하도록 설정합니다(예: http://proxy:8080.).

구성 변경 내용을 적용하려면 전역 보안 액세스 클라이언트 Windows 서비스를 다시 시작합니다.

패킷 주입

클라이언트는 소켓을 사용하여 전송된 트래픽만 터널합니다. 드라이버를 사용하여 네트워크 스택에 주입된 트래픽을 터널하지 않습니다(예: Nmap(네트워크 매퍼)에서 생성된 트래픽 중 일부). 삽입된 패킷은 네트워크로 직접 이동합니다.

다중 세션

Global Secure Access 클라이언트는 동일한 컴퓨터에서 동시 세션을 지원하지 않습니다. 이 제한은 다중 세션에 대해 구성된 RDP 서버 및 AVD(Azure Virtual Desktop)와 같은 VDI 솔루션에 적용됩니다.

Arm64

전역 보안 액세스 클라이언트는 Arm64 아키텍처를 지원하지 않습니다.

인터넷 액세스에 대해 QUIC가 지원되지 않음

QUIC는 인터넷 액세스에 대해 아직 지원되지 않으므로 포트 80 UDP 및 443 UDP로의 트래픽을 터널화할 수 없습니다.

팁

QUIC는 현재 프라이빗 액세스 및 Microsoft 365 워크로드에서 지원됩니다.

관리자는 인터넷 액세스에서 완전히 지원되는 TCP를 통해 HTTPS로 대체하도록 클라이언트를 트리거하는 QUIC 프로토콜을 사용하지 않도록 설정할 수 있습니다. 자세한 내용은 인터넷 액세스에 지원되지 않는 QUIC를 참조 하세요.

문제 해결

Global Secure Access 클라이언트 문제를 해결하려면 작업 표시줄에서 클라이언트 아이콘을 마우스 오른쪽 단추로 클릭하고 문제 해결 옵션 중 하나인 로그 수집 또는 고급 진단 중 하나를 선택합니다.

팁

관리자는 클라이언트 레지스트리 키를 수정하여 전역 보안 액세스 클라이언트 메뉴 옵션을 수정할 수 있습니다.

전역 보안 액세스 클라이언트 문제 해결에 대한 자세한 내용은 다음 문서를 참조하세요.

클라이언트 레지스트리 키

전역 보안 액세스 클라이언트는 특정 레지스트리 키를 사용하여 다른 기능을 사용하거나 사용하지 않도록 설정합니다. 관리자는 Microsoft Intune 또는 그룹 정책과 같은 MDM(모바일 장치 관리) 솔루션을 사용하여 레지스트리 값을 제어할 수 있습니다.

주의

Microsoft 지원 지시하지 않는 한 다른 레지스트리 값을 변경하지 마세요.

클라이언트에서 Private Access 사용 안 함 또는 사용

이 레지스트리 값은 클라이언트에 대해 Private Access를 사용하도록 설정하거나 사용하지 않도록 설정할지 여부를 제어합니다. 사용자가 회사 네트워크에 연결된 경우 전역 보안 액세스를 우회하고 프라이빗 애플리케이션에 직접 액세스하도록 선택할 수 있습니다.

사용자는 시스템 트레이 메뉴를 통해 Private Access를 사용하지 않도록 설정하고 사용하도록 설정할 수 있습니다.

팁

이 옵션은 숨겨지지 않은 경우에만 메뉴에서 사용할 수 있으며(시스템 트레이 메뉴 단추 숨기기 또는 숨기기 취소 참조) 이 테넌트에 대해 Private Access를 사용할 수 있습니다.

관리자는 레지스트리 키를 설정하여 사용자에 대한 Private Access를 사용하지 않도록 설정하거나 사용하도록 설정할 수 있습니다.

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| 값 | Type | 데이터 | 설명 |

|---|---|---|---|

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x0 | 프라이빗 액세스는 이 디바이스에서 사용하도록 설정됩니다. 프라이빗 애플리케이션에 대한 네트워크 트래픽은 글로벌 보안 액세스를 통해 진행됩니다. |

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x1 | 이 디바이스에서 프라이빗 액세스를 사용할 수 없습니다. 프라이빗 애플리케이션에 대한 네트워크 트래픽은 네트워크로 직접 이동합니다. |

레지스트리 값이 없으면 기본값이 0x0 프라이빗 액세스가 활성화됩니다.

시스템 트레이 메뉴 단추 숨기기 또는 숨기기 취소

관리자는 클라이언트 시스템 트레이 아이콘 메뉴에서 특정 단추를 표시하거나 숨길 수 있습니다. 다음 레지스트리 키 아래에 값을 만듭니다.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| 값 | Type | 데이터 | 기본 동작 | 설명 |

|---|---|---|---|---|

| HideSignOutButton | REG_DWORD | 0x0 - 0x1 표시 - 숨김 | 숨김 | 로그아웃 작업을 표시하거나 숨기도록 이 설정을 구성합니다. 이 옵션은 사용자가 Windows에 로그인하는 데 사용된 것과 다른 Entra 사용자를 사용하여 클라이언트에 로그인해야 하는 특정 시나리오에 대한 것입니다. 참고: 디바이스가 조인된 동일한 Entra 테넌트에 있는 사용자로 클라이언트에 로그인해야 합니다. 로그아웃 작업을 사용하여 기존 사용자를 다시 인증할 수도 있습니다. |

| HideDisablePrivateAccessButton | REG_DWORD | 0x0 - 0x1 표시 - 숨김 | 숨김 | 프라이빗 액세스 사용 안 함 작업을 표시하거나 숨기도록 이 설정을 구성합니다. 이 옵션은 디바이스가 회사 네트워크에 직접 연결되고 사용자가 전역 보안 액세스를 통해서가 아니라 네트워크를 통해 직접 프라이빗 애플리케이션에 액세스하는 것을 선호하는 시나리오를 위한 것입니다. |

자세한 내용은 고급 사용자를 위해 Windows에서 IPv6을 구성하기 위한 지침을 참조 하세요.