Microsoft Authenticator는 Microsoft Entra 회사 또는 학교 계정 또는 Microsoft 계정에 또 다른 수준의 보안을 제공합니다. Android 및 iOS에서 사용할 수 있습니다. Microsoft Authenticator 앱을 사용하면 사용자가 로그인하는 동안 암호 없는 방식으로 인증할 수 있습니다. 또한 SSPR(셀프 서비스 암호 재설정) 또는 MFA(다단계 인증) 이벤트 중에 확인 옵션으로 사용할 수도 있습니다.

Microsoft Authenticator는 알림 및 확인 코드를 사용하여 암호 없는 로그인 및 MFA를 지원합니다.

- 사용자는 Authenticator 앱에서 암호를 사용하여 로그인하고 생체 인식 로그인 또는 디바이스 PIN을 사용하여 피싱 방지 인증을 완료할 수 있습니다.

- 사용자는 사용자 이름 및 암호 대신 Authenticator 알림을 설정하고 Authenticator로 로그인할 수 있습니다.

- 사용자는 모바일 디바이스에서 MFA 요청을 받고 휴대폰에서 로그인 시도를 승인하거나 거부할 수 있습니다.

- Authenticator 앱에서 OATH 확인 코드를 사용하여 로그인 인터페이스에 입력할 수도 있습니다.

자세한 내용은 Microsoft Authenticator를 사용하여 암호 없는 로그인 사용을 참조 하세요.

참고

회사 포털 버전이 2111(5.0.5333.0) 미만인 Android 사용자는 회사 포털 애플리케이션을 최신 버전으로 업데이트할 때까지 Authenticator를 등록할 수 없습니다.

Passkey 로그인

Authenticator는 사용자가 자신의 휴대폰에서 암호 없이 피싱 방지 인증을 수행할 수 있도록 하는 무료 암호 솔루션입니다. Authenticator 앱에서 암호를 사용하면 얻을 수 있는 몇 가지 주요 이점은 다음과 같습니다.

- 패스키는 쉽게 대규모로 배포할 수 있습니다. 그런 다음 MDM(모바일 디바이스 관리) 및 BYOD(Bring Your Own Device) 시나리오 모두에 대해 사용자의 휴대폰에서 암호를 사용할 수 있습니다.

- Authenticator의 암호는 더 이상 비용이 들지 않으며 사용자가 어디를 가든지 함께 이동할 수 있습니다.

- Authenticator의 Passkey는 디바이스에 바인딩되어 암호가 만들어진 디바이스를 떠나지 않도록 합니다.

- 사용자는 개방형 WebAuthn 표준을 기반으로 하는 최신 암호 혁신을 통해 최신 상태를 유지합니다.

- 기업은 FIPS(Federal Information Processing Standards) 140 규정 준수와 같은 인증 흐름 위에 다른 기능을 계층화할 수 있습니다.

디바이스 바인딩된 암호

Authenticator 앱의 암호는 디바이스에 바인딩되어 만들어진 디바이스를 떠나지 않도록 합니다. iOS 디바이스에서 Authenticator는 Secure Enclave를 사용하여 암호를 만듭니다. Android에서는 이를 지원하는 디바이스의 보안 요소에 암호를 만들거나 TEE(신뢰 실행 환경)로 대체합니다.

Authenticator에서 암호 증명이 작동하는 방식

FIDO2(Passkey) 정책에서 증명을 사용하도록 설정하면 Microsoft Entra ID는 암호가 생성되는 보안 키 모델 또는 암호 공급자의 정당성을 확인하려고 시도합니다. 사용자가 Authenticator에 암호를 등록하면 증명은 합법적인 Microsoft Authenticator 앱이 Apple 및 Google 서비스를 사용하여 암호를 생성했음을 확인합니다. 각 플랫폼에서 증명이 작동하는 방식에 대한 세부 정보는 다음과 같습니다.

iOS: Authenticator 증명은 iOS 앱 증명 서비스를 사용하여 암호를 등록하기 전에 Authenticator 앱의 정당성을 보장합니다.

로봇:

- 플레이 무결성 증명의 경우, Authenticator 앱의 정당성을 보장하기 위해 암호를 등록하기 전에 Play Integrity API를 사용하여 Authenticator 증명을 수행합니다.

- 키 증명의 경우, Authenticator 증명은 Android의 키 증명을 사용하여 등록되는 패스키가 하드웨어 지원인지 확인합니다.

참고

iOS 및 Android의 경우 Authenticator 증명은 Apple 및 Google 서비스를 사용하여 Authenticator 앱의 신뢰성을 확인합니다. 서비스 사용량이 많으면 암호 등록에 실패할 수 있으며 사용자는 다시 시도해야 할 수 있습니다. Apple 및 Google 서비스가 중단된 경우 Authenticator 증명은 서비스가 복원될 때까지 증명이 필요한 등록을 차단합니다. Google Play 무결성 서비스의 상태를 모니터링하려면 Google Play 상태 대시보드를 참조 하세요. iOS 앱 수집 서비스의 상태를 모니터링하려면 시스템 상태를 참조하세요.

증명을 구성하는 방법에 대한 자세한 내용은 Microsoft Authenticator for Microsoft Entra ID에서 암호를 사용하도록 설정하는 방법을 참조하세요.

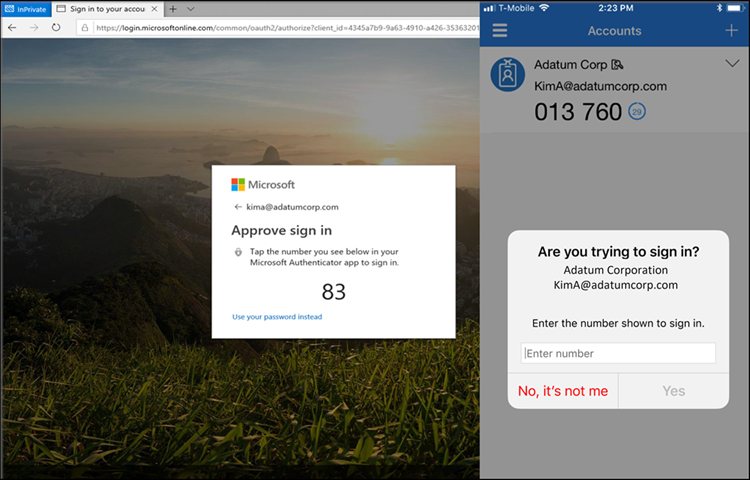

알림을 통한 암호 없는 로그인

사용자 이름을 입력한 후 암호를 묻는 메시지가 표시되는 대신 Authenticator 앱에서 휴대폰 로그인을 사용하도록 설정한 사용자에게는 앱에 번호를 입력하라는 메시지가 표시됩니다. 올바른 번호를 선택하면 로그인 프로세스가 완료된 것입니다.

이 인증 방법은 높은 수준의 보안을 제공하며 사용자가 로그인할 때 암호를 제공하지 않아도 됩니다.

암호 없는 로그인을 시작하려면 Microsoft Authenticator에서 암호 없는 로그인 사용을 참조하세요.

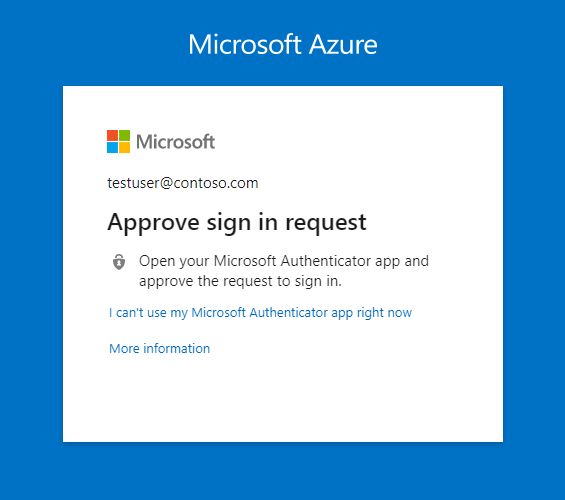

모바일 앱을 통해 알림을 통한 MFA

Authenticator 앱을 사용하면 스마트폰 또는 태블릿에 알림을 표시하여 계정에 대한 무단 액세스를 방지하고 사기성 트랜잭션을 중지할 수 있습니다. 사용자가 알림을 확인하고 올바르면 확인을 선택합니다. 그렇지 않으면 거부를 선택할 수 있습니다.

참고

2023년 8월부터 비정상적인 로그인은 알 수 없는 위치의 로그인에서 알림을 생성하지 않는 방법과 유사하게 알림을 생성하지 않습니다. 비정상적인 로그인을 승인하기 위해 사용자는 Outlook과 같은 관련 도우미 앱에서 Microsoft Authenticator 또는 Authenticator Lite를 열 수 있습니다. 그런 다음 아래로 끌어서 새로 고침하거나 새로 고침을 탭하고 요청을 승인할 수 있습니다.

중국에서는 Google Play 서비스(푸시 알림 포함)가 해당 지역에서 차단되어 Android 디바이스에서 모바일 앱을 통한 알림 방법이 작동하지 않습니다. 그러나 iOS 알림은 작동합니다. Android 디바이스의 경우 해당 사용자에 대해서 다른 인증 방법을 사용할 수 있도록 해야 합니다.

모바일 앱의 확인 코드

Authenticator 앱을 소프트웨어 토큰으로 사용하여 OATH 확인 코드를 생성할 수 있습니다. 사용자 이름 및 암호를 입력한 후 Authenticator 앱에서 제공한 코드를 로그인 인터페이스에 입력합니다. 확인 코드는 두 번째 인증 형식을 제공합니다.

참고

인증자에서 생성된 OATH 확인 코드는 인증서 기반 인증에서 지원되지 않습니다.

사용자는 언제든지 사용할 수 있도록 구성된 Authenticator 앱과 같은 인증자 애플리케이션 또는 최대 5개의 OATH 하드웨어 토큰을 조합할 수 있습니다.

Microsoft Entra 인증에 대한 FIPS 140 준수

국립 표준 기술 연구소 (NIST) 특별 간행물 800-63B설명 된 지침에 따라 미국 정부 기관에서 사용하는 인증자는 FIPS 140 검증 된 암호화를 사용해야합니다. 이 지침은 미국 정부 기관이 EO(행정 명령) 14028의 요구 사항을 충족하는 데 도움이 됩니다. 또한 이 지침은 EPCS(규제 약물 전자 처방)과 협력하는 의료 기관과 같은 기타 규정 업계가 규정 요구 사항을 충족하는 데 도움이 됩니다.

FIPS 140은 정보 기술 제품 및 시스템에서 암호화 모듈에 대한 최소 보안 요구 사항을 정의하는 미국 정부 표준입니다. CMVP(암호화 모듈 유효성 검사 프로그램)는 FIPS 140 표준에 대한 테스트를 유지합니다.

iOS용 Microsoft Authenticator

버전 6.6.8부터 iOS용 Microsoft Authenticator는 Apple iOS FIPS 140 호환 디바이스에서 FIPS 인증 암호화를 위해 네이티브 Apple CoreCrypto 모듈을 사용합니다. 피싱 방지 디바이스 바인딩 암호, 푸시 MFA(다단계 인증), 암호 없는 PSI(휴대폰 로그인) 및 TOTP(시간 기반 일회용 암호)를 사용하는 모든 Microsoft Entra 인증은 FIPS 암호화를 사용합니다.

FIPS 140 유효성이 검사된 암호화 모듈을 사용하며 규정을 준수하는 iOS 디바이스에 대한 자세한 내용은 Apple iOS 보안 인증을 참조하세요.

Android용 Microsoft Authenticator

Android용 Microsoft Authenticator의 버전 6.2409.6094부터 암호 키를 포함한 Microsoft Entra ID의 모든 인증은 FIPS 규격으로 간주됩니다. Authenticator는 wolfSSL Inc. 암호화 모듈을 사용하여 Android 디바이스에서 FIPS 140 보안 수준 1 준수를 달성합니다. 인증에 대한 자세한 내용은 암호화 모듈 유효성 검사 프로그램 참조하세요.

보안 정보에서 Microsoft Authenticator 등록 유형 결정

사용자는 보안 정보(다음 섹션의 URL 참조)에 액세스하거나 MyAccount에서 보안 정보를 선택하여 Microsoft Authenticator 등록을 관리하고 추가할 수 있습니다. Microsoft Authenticator 등록이 암호 없는 휴대폰 로그인 또는 MFA인지 구별하기 위해 특정 아이콘이 사용됩니다.

| 인증자 등록 유형 | 아이콘 |

|---|---|

| Microsoft Authenticator: 암호 없는 휴대폰 로그인 |

|

| Microsoft Authenticator:(알림/코드) |

|

SecurityInfo 링크

| 클라우드 | 보안 정보 URL |

|---|---|

| Azure 상용(GCC(Government Community Cloud 포함) | https://aka.ms/MySecurityInfo |

| 미국 정부용 Azure(GCC High 및 DoD 포함) | https://aka.ms/MySecurityInfo-us |

Authenticator 업데이트

Microsoft는 높은 수준의 보안을 유지하기 위해 지속적으로 Authenticator를 업데이트합니다. 사용자가 가능한 최고의 환경을 가져올 수 있도록 Authenticator 앱을 지속적으로 업데이트하도록 하는 것이 좋습니다. 중요한 보안 업데이트의 경우 최신 버전이 아닌 앱 버전이 작동하지 않을 수 있으며 사용자가 인증을 완료하지 못하도록 차단할 수 있습니다. 사용자가 지원되지 않는 앱 버전을 사용하는 경우 로그인을 계속하기 전에 최신 버전으로 업그레이드하라는 메시지가 표시됩니다.

또한 Microsoft는 조직의 높은 보안 표시줄을 유지하기 위해 이전 버전의 Authenticator 앱을 주기적으로 사용 중지합니다. 사용자의 디바이스가 최신 버전의 Microsoft Authenticator를 지원하지 않는 경우 앱으로 로그인할 수 없습니다. MFA를 완료하려면 Microsoft Authenticator에서 OATH 확인 코드로 로그인하는 것이 좋습니다.

다음 단계

패스키 사용을 시작하려면 Microsoft Authenticator에서 Microsoft Entra ID에 대해 패스키를 사용하도록 설정하는 방법을 참조하세요.

암호 없는 로그인에 대한 자세한 내용은 Microsoft Authenticator를 사용하여 암호 없는 로그인 사용을 참조하세요.

Microsoft Graph REST API를 사용하는 인증 구성 방법에 대해 자세히 알아봅니다.