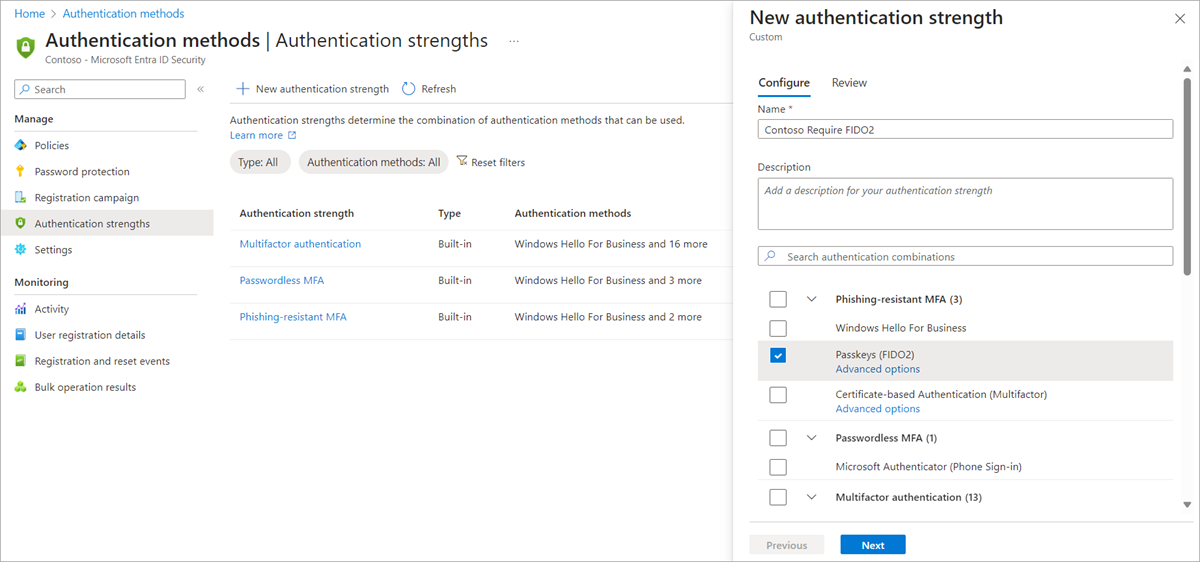

사용자 지정 조건부 액세스 인증 강도

또한 관리 담당자는 요구 사항에 맞게 최대 15개의 사용자 지정 인증 강점을 만들 수 있습니다. 사용자 지정 인증 강도는 이전 표에서 지원되는 모든 조합을 포함할 수 있습니다.

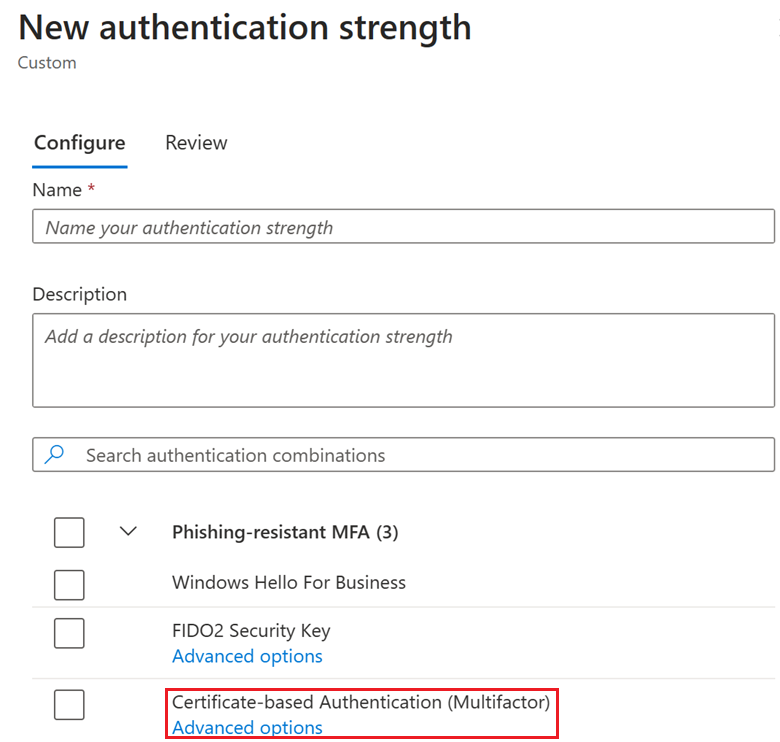

Microsoft Entra 관리 센터에 관리istrator로 로그인합니다.

보호>인증 방법>인증 강도로 이동합니다.

새 인증 강도를 선택합니다.

새 인증 강도를 설명하는 이름을 제공합니다.

필요할 경우 설명을 입력할 수 있습니다.

허용하려는 사용 가능한 방법을 선택합니다.

다음을 선택하고 정책 구성을 검토합니다.

사용자 지정 인증 강도 업데이트 및 삭제

사용자 지정 인증 강도를 편집할 수 있습니다. 조건부 액세스 정책에서 참조하는 경우 삭제할 수 없으며 편집을 확인해야 합니다. 조건부 액세스 정책에서 인증 강도가 참조되는지 검사 하려면 조건부 액세스 정책 열을 클릭합니다.

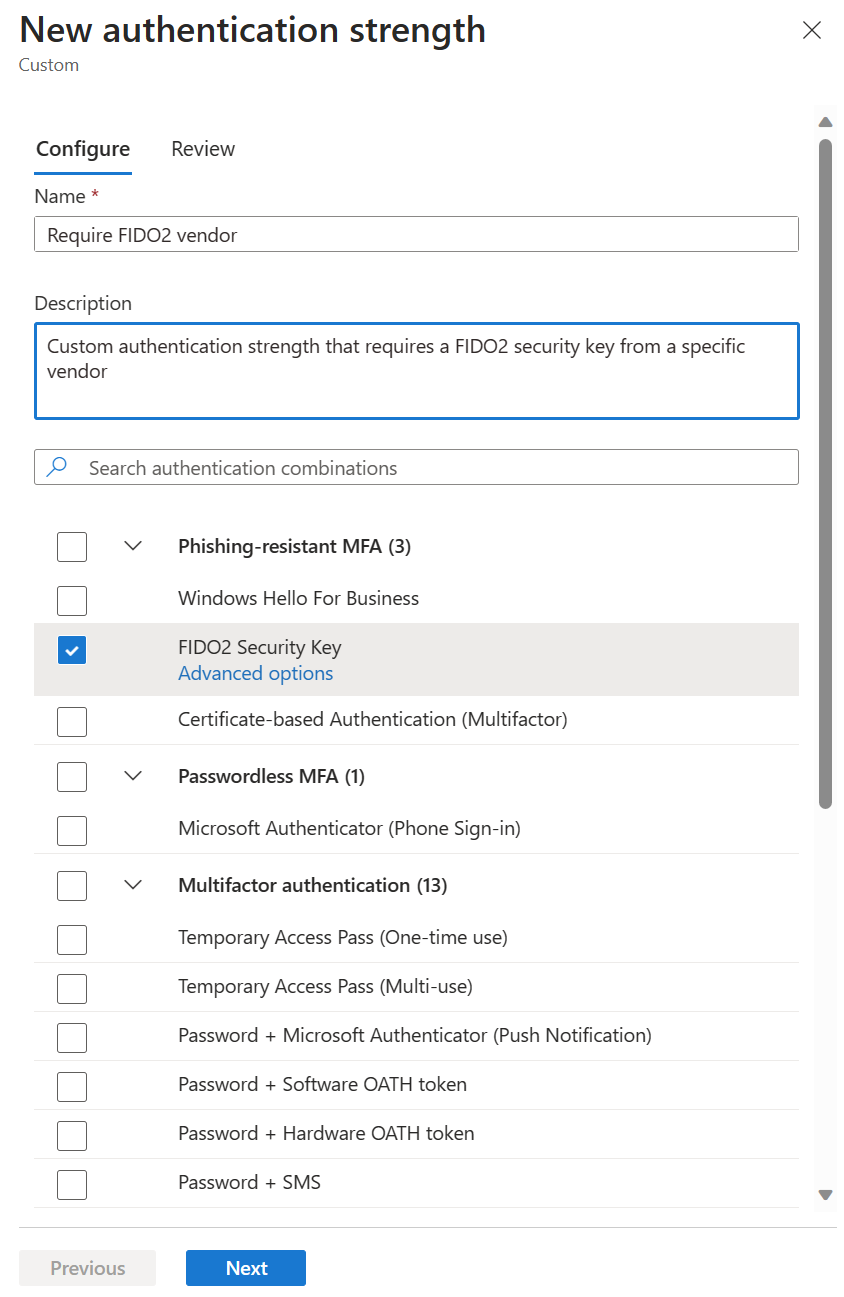

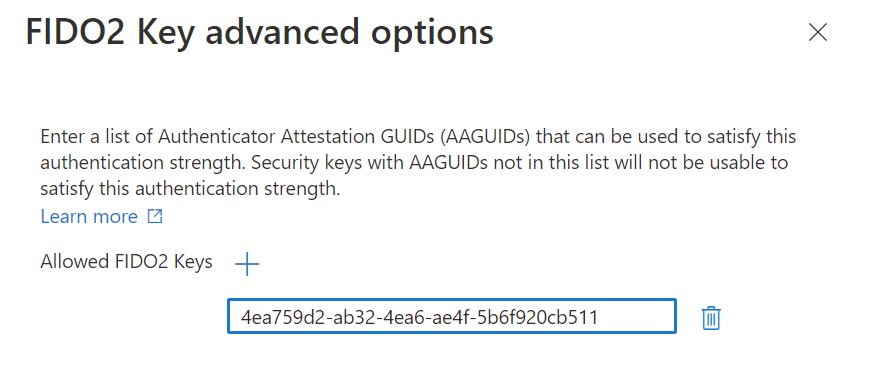

FIDO2 보안 키 고급 옵션

AAGUID(Authenticator Attestation GUID)에 따라 FIDO2 보안 키의 사용을 제한할 수 있습니다. 이 기능을 사용하면 관리자가 리소스에 액세스하기 위해 특정 제조업체의 FIDO2 보안 키를 요구할 수 있습니다. 특정 FIDO2 보안 키를 요구하려면 먼저 사용자 지정 인증 강도를 만듭니다. 그런 다음 FIDO2 보안 키를 선택하고 고급 옵션을 클릭합니다.

허용된 FIDO2 키 옆에 있는 +를 클릭하고 AAGUID 값을 복사한 다음 저장을 클릭합니다.

인증서 기반 인증 고급 옵션

인증 방법 정책에서 인증서가 인증서 발급자 또는 정책 OID에 따라 시스템에 단일 요소 또는 다단계 인증 보호 수준에 바인딩되는지 여부를 구성할 수 있습니다. 조건부 액세스 인증 강도 정책에 따라 특정 리소스에 대해 단일 요소 또는 다단계 인증 인증서를 요구할 수도 있습니다.

인증 강도 고급 옵션을 사용하면 애플리케이션에 대한 로그인을 추가로 제한하기 위해 특정 인증서 발급자 또는 정책 OID를 요구할 수 있습니다.

예를 들어 Contoso는 세 가지 유형의 다단계 인증서를 사용하여 직원에게 스마트 카드 발급합니다. 한 인증서는 기밀 허가를 위한 것이고, 다른 하나는 비밀 통관용이며, 세 번째 인증서는 일급 비밀 통관용입니다. 각각은 정책 OID 또는 발급자 같은 인증서의 속성으로 구분됩니다. Contoso는 적절한 다단계 인증서를 가진 사용자만 각 분류에 대한 데이터에 액세스할 수 있도록 합니다.

다음 섹션에서는 Microsoft Entra 관리 센터 및 Microsoft Graph를 사용하여 CBA에 대한 고급 옵션을 구성하는 방법을 보여줍니다.

Microsoft Entra 관리 센터

Microsoft Entra 관리 센터에 관리istrator로 로그인합니다.

보호>인증 방법>인증 강도로 이동합니다.

새 인증 강도를 선택합니다.

새 인증 강도를 설명하는 이름을 제공합니다.

필요할 경우 설명을 입력할 수 있습니다.

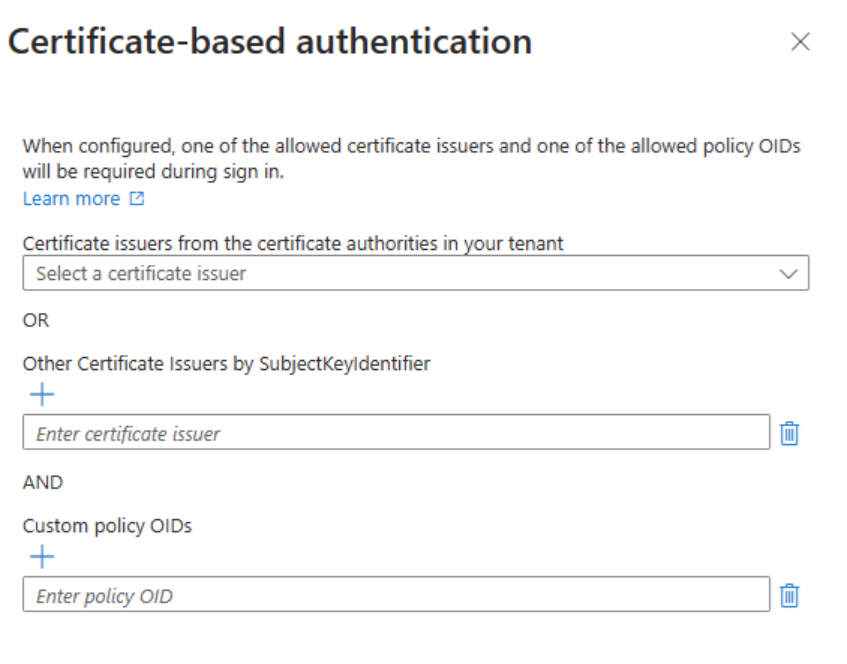

인증서 기반 인증(단일 요소 또는 다단계) 아래에서 고급 옵션을 클릭합니다.

드롭다운 메뉴에서 인증서 발급자를 선택하고, 인증서 발급자를 입력하고, 허용된 정책 OID를 입력할 수 있습니다. 드롭다운 메뉴에는 단일 요소인지 다단계인지 여부에 관계없이 테넌트의 모든 인증 기관이 나열됩니다.

- 허용되는 인증서 발급자 및 허용되는 정책 OID가 모두 구성된 경우 AND 관계가 있습니다. 사용자는 두 조건을 모두 충족하는 인증서를 사용해야 합니다.

- 허용된 인증서 발급자 목록과 허용되는 정책 OID 목록 사이에는 OR 관계가 있습니다. 사용자는 발급자 또는 정책 OID 중 하나를 충족하는 인증서를 사용해야 합니다.

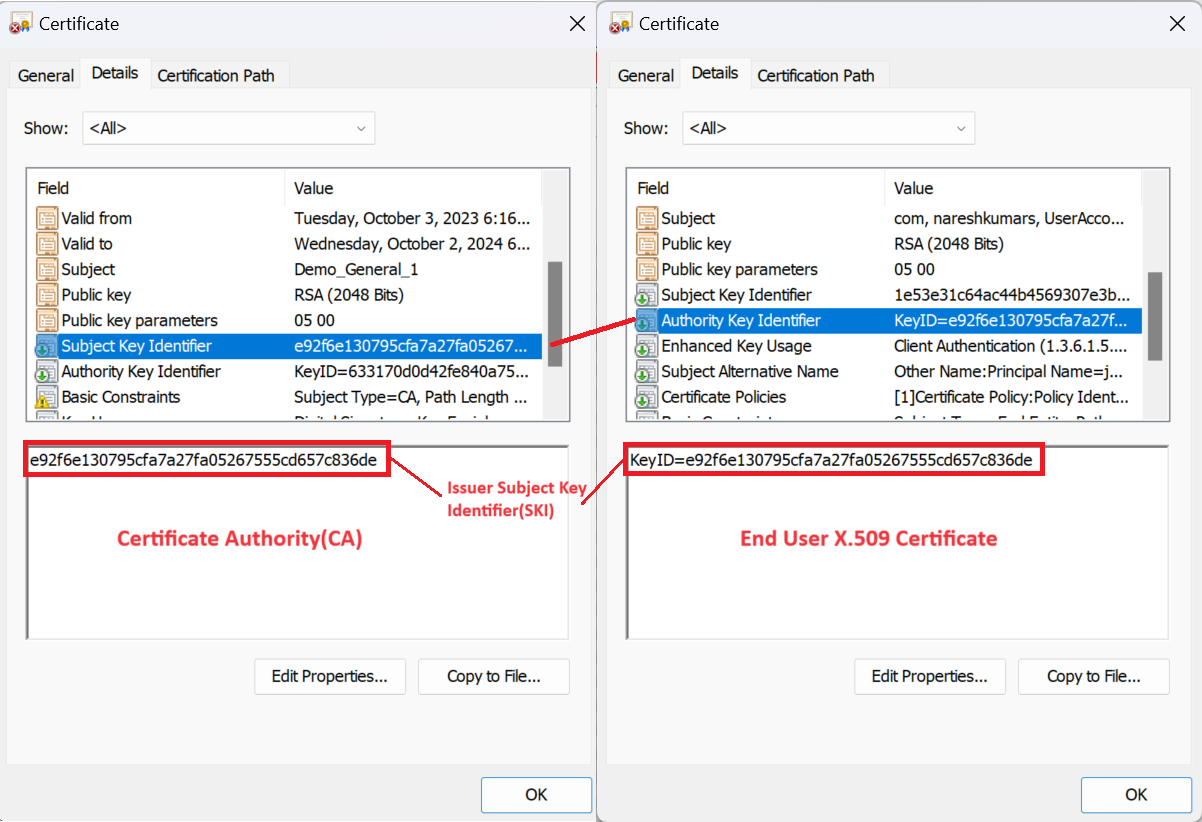

- 사용하려는 인증서가 테넌트 내 인증 기관에 업로드되지 않은 경우 SubjectkeyIdentifier에서 다른 인증서 발급자를 사용합니다. 이 설정은 사용자가 홈 테넌트에서 인증하는 경우 외부 사용자 시나리오에 사용할 수 있습니다.

다음을 클릭하여 구성을 검토한 다음 만들기를 클릭합니다.

Microsoft Graph

인증서 조합으로 새 조건부 액세스 인증 강도 정책을 만들려면Configuration을 사용합니다.

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

기존 정책에 새 combinationConfiguration을 추가하려면 다음을 수행합니다.

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

제한 사항

FIDO2 보안 키 고급 옵션

- FIDO2 보안 키 고급 옵션 - 리소스 테넌트가 아닌 다른 Microsoft 클라우드에 있는 홈 테넌트를 보유한 외부 사용자에게는 고급 옵션이 지원되지 않습니다.

인증서 기반 인증 고급 옵션

각 브라우저 세션에서는 하나의 인증서만 사용할 수 있습니다. 인증서로 로그인하면 세션 기간 동안 브라우저에 캐시됩니다. 인증 강도 요구 사항을 충족하지 않는 경우 다른 인증서를 선택하라는 메시지가 표시되지 않습니다. 로그아웃하고 다시 로그인하여 세션을 다시 시작해야 합니다. 그런 다음 관련 인증서를 선택합니다.

인증 기관 및 사용자 인증서는 X.509 v3 표준을 준수해야 합니다. 특히 발급자 SKI CBA 제한을 적용하려면 인증서에 유효한 API가 필요합니다.

참고 항목

인증서가 준수하지 않으면 사용자 인증이 성공하지만 인증 강도 정책에 대한 issuerSki 제한을 충족하지 못할 수 있습니다.

로그인하는 동안 최종 사용자 인증서의 처음 5개 정책 OID가 고려되고 인증 강도 정책에 구성된 정책 OID와 비교됩니다. 최종 사용자 인증서에 5개 이상의 정책 OID가 있는 경우 인증 강도 요구 사항과 일치하는 어휘 순서로 처음 5개의 정책 OID를 고려합니다.

B2B 사용자의 경우 Contoso가 Fabrikam에서 테넌트에 사용자를 초대한 예를 살펴보겠습니다. 이 경우 Contoso는 리소스 테넌트이고 Fabrikam은 홈 테넌트입니다.

- 테넌트 간 액세스 설정이 Off 인 경우(Contoso는 홈 테넌트에서 수행한 MFA를 허용하지 않음) - 리소스 테넌트에서 인증서 기반 인증을 사용하는 것은 지원되지 않습니다.

- 테넌트 간 액세스 설정이 켜지면 Fabrikam과 Contoso는 동일한 Microsoft 클라우드에 있습니다. 즉, Fabrikam 및 Contoso 테넌트는 모두 Azure 상용 클라우드 또는 미국 정부용 Azure 클라우드에 있습니다. 또한 Contoso는 홈 테넌트에서 수행된 MFA를 신뢰합니다. 이 경우 다음을 수행합니다.

- 사용자 지정 인증 강도 정책에서 정책 ID 또는 "SubjectkeyIdentifier의 다른 인증서 발급자"를 사용하여 특정 리소스에 대한 액세스를 제한할 수 있습니다.

- 사용자 지정 인증 강도 정책에서 "SubjectkeyIdentifier의 다른 인증서 발급자" 설정을 사용하여 특정 리소스에 대한 액세스를 제한할 수 있습니다.

- 테넌트 간 액세스 설정이 켜진 경우 Fabrikam 및 Contoso는 동일한 Microsoft 클라우드에 있지 않습니다. 예를 들어 Fabrikam의 테넌트는 Azure 상용 클라우드에 있고 Contoso의 테넌트는 미국 정부용 Azure 클라우드에 있습니다. 사용자 지정 인증 강도 정책에서 발급자 ID 또는 정책 ID를 사용하여 특정 리소스에 대한 액세스를 제한할 수 없습니다.

인증 강도 고급 옵션 문제 해결

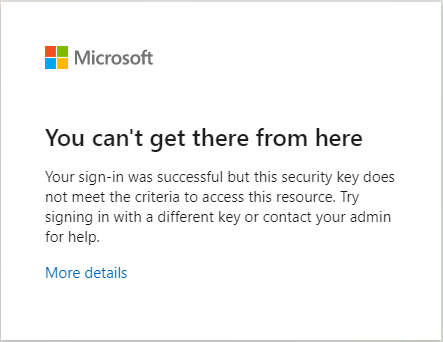

사용자가 FIDO2 보안 키를 사용하여 로그인할 수 없습니다.

조건부 액세스 관리주체는 특정 보안 키에 대한 액세스를 제한할 수 있습니다. 사용자가 사용할 수 없는 키를 사용하여 로그인하려고 하면 여기에서 해당 위치로 이동할 수 없습니다. 메시지가 나타납니다. 사용자는 세션을 다시 시작하고 다른 FIDO2 보안 키로 로그인해야 합니다.

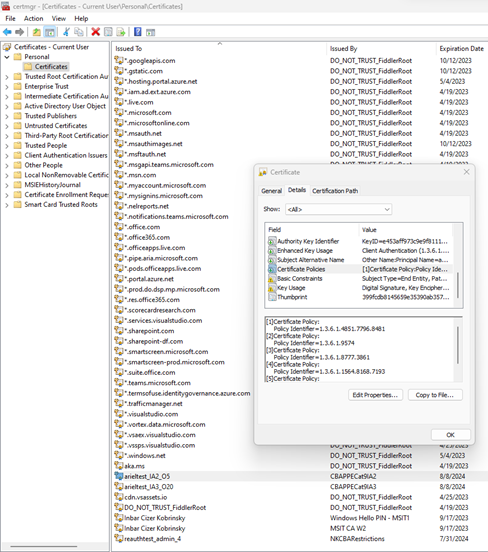

인증서 정책 OID 및 발급자를 검사 방법

개인 인증서 속성이 인증 강도 고급 옵션의 구성과 일치하는지 확인할 수 있습니다.

사용자의 디바이스에서 관리istrator로 로그인합니다. 실행을 클릭하고 입력certmgr.msc한 다음 Enter 키를 누릅니다. 정책 OID를 검사 개인을 클릭하고 인증서를 마우스 오른쪽 단추로 클릭한 다음 세부 정보를 클릭합니다.