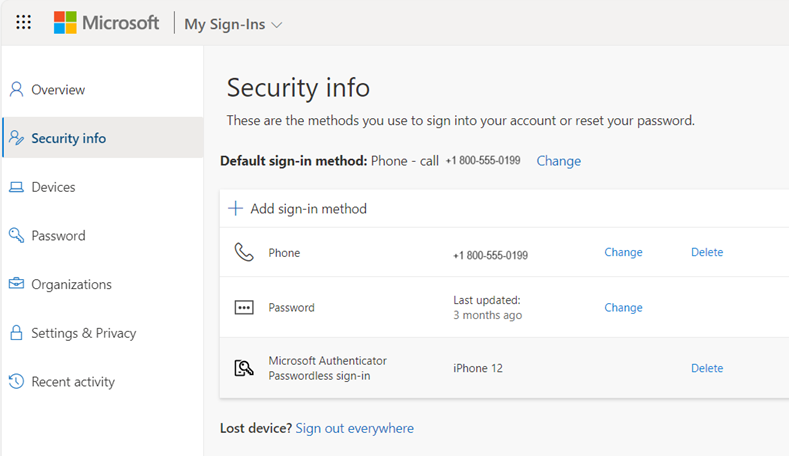

로그인하는 동안 Microsoft Authenticator를 설치하도록 사용자를 유도할 수 있습니다. 사용자는 일반 로그인을 통해 평소처럼 다단계 인증을 수행하게 됩니다. 그런 다음, Microsoft Authenticator를 설치하라는 메시지가 표시됩니다. 사용자 또는 그룹을 포함하거나 제외하여 앱을 설치하도록 유도할 대상을 제어할 수 있습니다. 그러면 대상 캠페인을 통해 덜 안전한 인증 방법에서 Authenticator 앱으로 사용자를 이동할 수 있습니다.

사용자가 "다시 알림"을 연기할 수 있는 일 수를 정의할 수도 있습니다. 사용자가 지금 건너뛰기를 탭하여 앱 설정을 연기하면, 재알림 기간이 경과된 후 다음 MFA 시도 시에 다시 알림을 받게 됩니다. 사용자가 무기한 또는 최대 세 번 다시 알림을 할 수 있는지 여부를 결정할 수 있습니다(그 후에는 등록해야 함).

참고

사용자가 일반 로그인을 진행하면 사용자에게 인증자를 설정하라는 메시지가 표시되기 전에 보안 정보 등록을 관리하는 조건부 액세스 정책이 적용됩니다. 예를 들어, 조건부 액세스 정책에서 보안 정보 업데이트가 내부 네트워크에서만 발생할 수 있도록 요구하는 경우 사용자가 내부 네트워크에 있지 않으면 인증자를 설정하라는 메시지가 표시되지 않습니다.

필수 조건

- 조직은 Microsoft Entra 다단계 인증을 사용하도록 설정해야 합니다. 모든 버전의 Microsoft Entra ID에는 Microsoft Entra 다단계 인증이 포함됩니다. 등록 캠페인에는 기타 라이선스가 필요하지 않습니다.

- 사용자는 자신의 계정에 푸시 알림을 위해 Authenticator 앱을 아직 설정할 수 없습니다.

- 관리자는 다음 정책 중 하나를 통해 사용자가 Authenticator 앱을 사용하도록 설정해야 합니다.

- MFA 등록 정책: 사용자는 모바일 앱을 통해 알림을 사용하도록 설정해야 합니다.

- 인증 방법 정책: Authenticator 앱에 대해 사용자를 사용할 수 있도록 설정해야 하며, 인증 모드를 설정할 때 Any 또는 Push로 설정해야 합니다. 정책이 암호 없는으로 설정된 경우, 사용자는 알림을 받을 자격이 없습니다. 인증 모드를 설정하는 방법에 대한 자세한 내용은 Microsoft Authenticator로 암호 없는 로그인 사용을 참조하세요.

사용자 환경

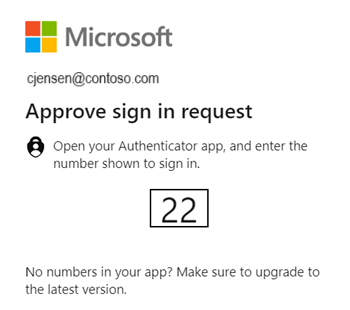

먼저 Microsoft Entra MFA(다단계 인증)를 사용하여 성공적으로 인증해야 합니다.

Authenticator 푸시 알림을 사용하도록 설정했지만 아직 설정하지 않은 경우 로그인 환경을 개선하기 위해 Authenticator를 설정하라는 메시지가 표시됩니다.

참고

암호 없는 암호, 셀프 서비스 암호 재설정 또는 보안 기본값과 같은 기타 보안 기능도 설정하라는 메시지를 표시할 수 있습니다.

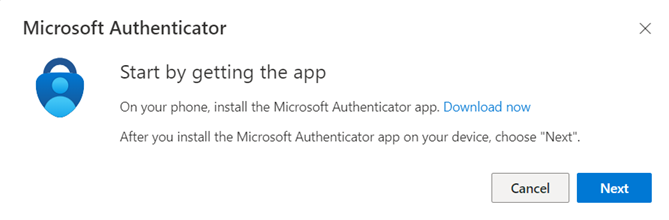

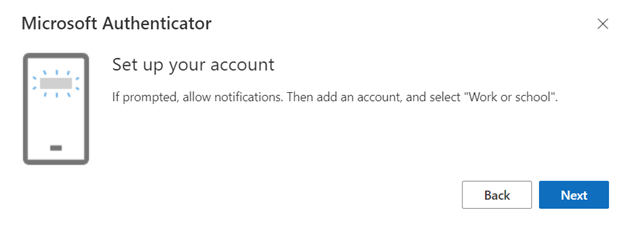

다음을 탭하고 Authenticator 앱 설정을 단계별로 실행합니다.

먼저 앱을 다운로드합니다.

Authenticator 앱을 설정하는 방법을 참조하세요.

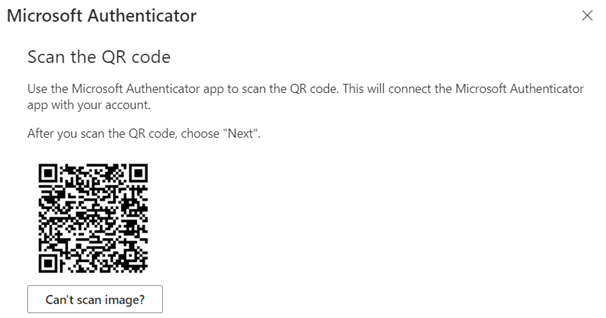

QR 코드를 스캔합니다.

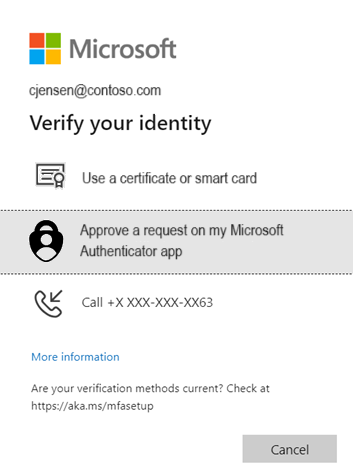

본인 확인:

디바이스에서 테스트 알림을 승인합니다.

이제 OTP 앱이 성공적으로 설정되었습니다.

Authenticator 앱을 설치하지 않으려면 지금 건너뛰 기를 탭하여 관리자가 설정할 수 있는 최대 14일 동안 프롬프트를 다시 알림할 수 있습니다. 무료 및 평가판 구독이 있는 사용자는 프롬프트를 최대 세 번까지 다시 알림할 수 있습니다.

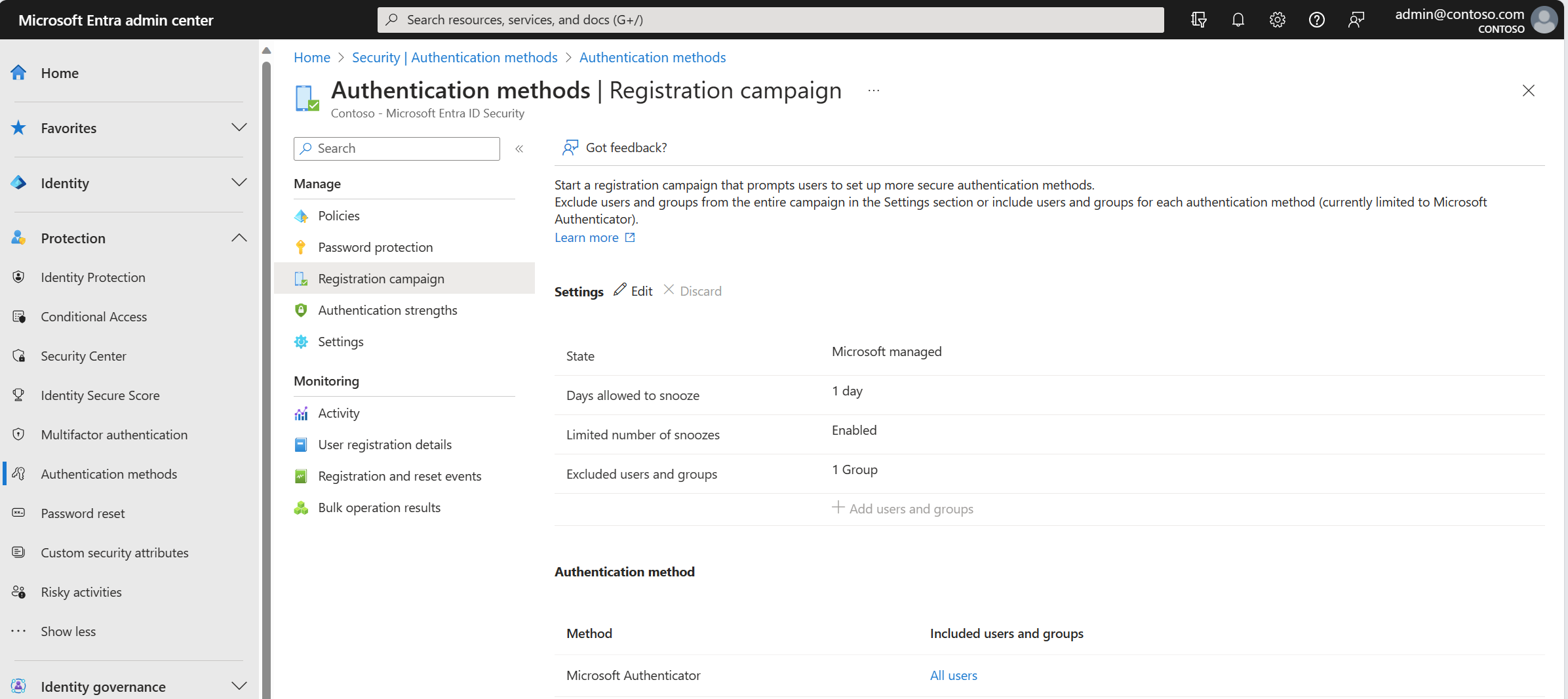

Microsoft Entra 관리 센터를 통해 등록 캠페인 정책 사용

Microsoft Entra 관리 센터에서 등록 캠페인을 사용하도록 설정하려면 다음 단계를 완료합니다.

Microsoft Entra 관리 센터에 인증 정책 관리자 이상으로 로그인합니다.

Entra ID>인증 방법>등록 캠페인으로 이동하고 편집을 클릭합니다.

상태:

- 모든 사용자에 대해 등록 캠페인을 사용하도록 설정하려면 [사용 ]을 선택합니다.

- Microsoft 관리 옵션을 선택하여 음성 통화 또는 문자 메시지 사용자 전용으로 등록 캠페인을 활성화할 수 있습니다. Microsoft 관리 설정을 사용하면 Microsoft에서 기본값을 설정할 수 있습니다. 자세한 내용은 Microsoft Entra ID의 인증 방법 보호를 참조하세요.

등록 캠페인 상태가 사용 또는 Microsoft 관리로 설정된 경우 제한된 수의 스누즈를 사용하여 최종 사용자의 경험을 구성할 수 있습니다.

- 제한된 수의 다시 알림이 활성화된 경우 사용자는 인터럽트 프롬프트를 3번 건너뛸 수 있으며, 그 후에는 인증자를 등록해야 합니다.

- 제한된 수의 일시 중지가 사용 안 함인 경우, 사용자는 무제한 횟수로 일시 중지할 수 있으며, Authenticator를 등록하지 않아도 됩니다.

스누즈 가능한 날은 연속적인 인터럽트 프롬프트 사이의 기간을 설정합니다. 예를 들어 3일로 설정된 경우 등록을 건너뛴 사용자는 3일이 지날 때까지 메시지가 다시 표시되지 않습니다.

등록 캠페인에서 제외할 사용자 또는 그룹을 선택한 다음 저장을 클릭합니다.

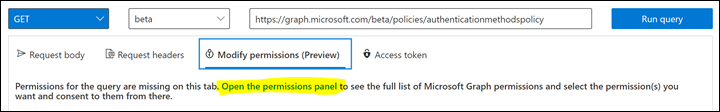

그래프 탐색기를 사용하여 등록 캠페인 정책 사용

Microsoft Entra 관리 센터를 사용하는 것 외에도 Graph Explorer를 사용하여 등록 캠페인 정책을 사용하도록 설정할 수도 있습니다. 등록 캠페인 정책을 사용하도록 설정하려면 그래프 API를 사용하는 인증 방법 정책을 사용해야 합니다. 적어도 인증 정책 관리자 역할이 할당된 사용자는 정책을 업데이트할 수 있습니다.

Graph Explorer를 사용하여 정책을 구성하려면:

Graph Explorer에 로그인하고 Policy.Read.All 및 Policy.ReadWrite.AuthenticationMethod 권한에 동의했는지 확인합니다.

권한 패널을 열려면:

인증 방법 정책을 검색합니다.

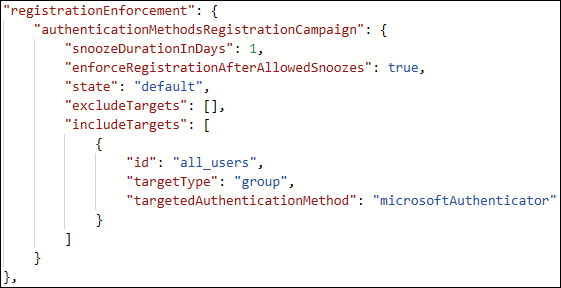

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy정책의 registrationEnforcement 및 authenticationMethodsRegistrationCampaign 섹션을 업데이트하여 사용자 또는 그룹에 대한 유도를 사용하도록 설정합니다.

정책을 업데이트하려면 업데이트된 registrationEnforcement 섹션만 사용하여 인증 방법 정책에 대한 패치를 수행합니다.

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

다음 표에서는 authenticationMethodsRegistrationCampaign 속성을 나열합니다.

| 이름 | 사용 가능한 값: | 설명 |

|---|---|---|

| 연기 기간(일 단위) | 범위: 0~14 | 사용자가 다시 알림을 받기 전까지의 일수를 정의합니다. 값이 0이면 사용자가 MFA를 시도할 때마다 유도 문구가 표시됩니다. 기본값: 1일 |

| 허용된 미루기 이후 등록 강제 시행 | 진실 거짓 |

사용자가 3개의 다시 알림 후 설정을 수행해야 하는지 여부를 지정합니다. true인 경우 사용자가 등록해야 합니다. false인 경우 사용자는 무기한으로 미룰 수 있습니다. 기본값: true |

| 상태 | 활성화됨 비활성화 기본값 |

기능을 사용하거나 사용하지 않도록 설정할 수 있습니다. 기본값은 구성이 명시적으로 설정되지 않은 경우 사용되며 이 설정에 대해서는 Microsoft Entra ID 기본값을 사용합니다. 기본 상태는 모든 테넌트에서 음성 통화 및 문자 메시지 사용자에 대해 사용하도록 설정됩니다. 필요에 따라 상태를 사용(모든 사용자에 대해) 또는 사용 안 함으로 변경합니다. |

| excludeTargets | 해당 없음 | 이 기능을 생략할 여러 사용자 및 그룹을 제외할 수 있습니다. 제외된 그룹과 포함된 그룹에 모두 있는 사용자는 기능에서 제외됩니다. |

| 대상 포함 | 해당 없음 | 이 기능의 대상이 될 여러 사용자 및 그룹을 포함할 수 있습니다. |

다음 표에는 includeTargets 속성이 나와 있습니다.

| 이름 | 사용 가능한 값: | 설명 |

|---|---|---|

| 타겟 유형 | 사용자 그룹 |

대상으로 지정된 엔터티의 종류입니다. |

| 아이디 | GUID 식별자 | 대상으로 지정된 사용자 또는 그룹의 ID입니다. |

| 대상 인증 방법 | Microsoft Authenticator | 인증 방법 사용자에게 등록하라는 메시지가 표시됩니다. 유일하게 허용되는 값은 "microsoftAuthenticator"입니다. |

다음 표에서는 excludeTargets 속성을 나열합니다.

| 이름 | 사용 가능한 값: | 설명 |

|---|---|---|

| 타겟 유형 | 사용자 그룹 |

대상으로 지정된 엔터티의 종류입니다. |

| 아이디 | 문자열 | 대상으로 지정된 사용자 또는 그룹의 ID입니다. |

예제

다음은 시작하는 데 사용할 수 있는 몇 가지 샘플 JSON입니다.

모든 사용자 포함

테넌트에 모든 사용자를 포함하려면 다음 JSON 예를 사용자 및 그룹의 관련 GUID로 업데이트합니다. 그런 다음 Graph 탐색기에 붙여넣고 엔드포인트에서

PATCH를 실행합니다.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }특정 사용자 또는 사용자 그룹 포함

테넌트에 특정 사용자 또는 그룹을 포함하려면 다음 JSON 예를 사용자 및 그룹의 관련 GUID로 업데이트합니다. 그런 다음, JSON을 Graph Explorer에 붙여넣고 엔드포인트에서

PATCH를 실행합니다.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }특정 사용자 또는 그룹 포함 및 제외

테넌트에 특정 사용자 또는 그룹을 포함하고 제외하려면 사용자 및 그룹의 관련 GUID로 다음 JSON 예를 업데이트합니다. 그런 다음 Graph 탐색기에 붙여넣고 엔드포인트에서

PATCH를 실행합니다.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

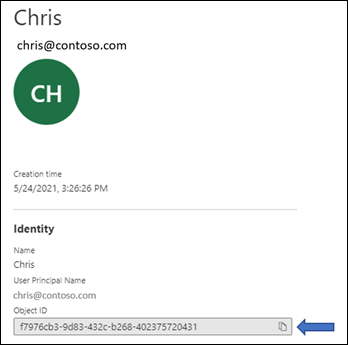

JSON에 삽입할 사용자의 GUID 식별

Microsoft Entra 관리 센터에 인증 정책 관리자 이상으로 로그인합니다.

관리 블레이드에서 사용자를 탭합니다.

사용자 페이지에서 대상으로 지정할 특정 사용자를 식별합니다.

특정 사용자를 탭하면 사용자의 GUID인 해당 개체 ID가 표시됩니다.

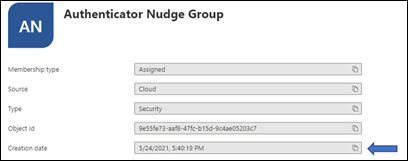

JSON에 삽입할 그룹의 GUID 식별

Microsoft Entra 관리 센터에 인증 정책 관리자 이상으로 로그인합니다.

관리 블레이드에서 그룹을 탭합니다.

그룹 페이지에서 대상으로 지정할 특정 그룹을 식별합니다.

그룹을 탭하고 개체 ID를 가져옵니다.

제한 사항

Android 또는 iOS를 실행하는 모바일 디바이스에는 유도 문구가 표시되지 않습니다.

자주 묻는 질문

애플리케이션 내에서 사용자를 움직일 수 있나요?

예, 특정 애플리케이션에서는 포함된 브라우저 보기를 지원합니다. 기본 제공 환경이나 Windows 설정에 포함된 브라우저 보기에서는 사용자를 이동하지 않습니다.

사용자가 SSO(Single Sign-On) 세션 내에서 이동될 수 있나요?

사용자가 이미 SSO로 로그인한 경우 Nudge가 트리거되지 않습니다.

모바일 디바이스에서 사용자를 움직일 수 있나요?

등록 캠페인은 모바일 디바이스에서 사용할 수 없습니다.

캠페인은 얼마나 오래 실행됩니까?

원하는 기간만큼 캠페인을 사용하도록 설정할 수 있습니다. 캠페인 실행을 중단하려는 경우 언제든지 관리 센터 또는 API를 사용하여 캠페인을 사용하지 않도록 설정합니다.

각 사용자 그룹이 다른 잠시 멈춤 기간을 가질 수 있나요?

아니요. 프롬프트의 알림 연기 시간은 테넌트 전역 설정이며, 범위 내 모든 그룹에 적용됩니다.

사용자가 암호 없는 전화 로그인을 설정하도록 움직일 수 있나요?

이 기능은 관리자가 암호 없는 휴대폰 로그인이 아닌 Authenticator 앱을 사용하여 사용자가 MFA를 설정할 수 있도록 하는 것을 목표로 합니다.

타사 인증자 앱으로 로그인한 사용자에게 알림이 표시됩니까?

예. 사용자가 등록 캠페인에 대해 사용하도록 설정되어 있고 푸시 알림을 위해 Microsoft Authenticator가 설정되어 있지 않은 경우 사용자에게 Authenticator를 설정하라는 메시지가 표시됩니다.

TOTP 코드만을 위해 Authenticator가 설정된 사용자가 알림을 보게 됩니까?

예. 사용자가 등록 캠페인에 대해 사용하도록 설정되어 있고 Authenticator 앱이 푸시 알림에 대해 설정되지 않은 경우 사용자는 Authenticator를 사용하여 푸시 알림을 설정하라는 메시지가 표시됩니다.

사용자가 MFA 등록 과정을 마친 경우, 동일한 로그인 세션에서 알림을 받았나요?

아니요. 좋은 사용자 환경을 제공하기 위해, 다른 인증 방법을 등록한 동일한 세션에서는 사용자에게 Authenticator 설치 유도 문구가 표시되지 않습니다.

다른 인증 방법을 등록하도록 사용자를 이동하도록 할 수 있나요?

아니요. 현재 이 기능은 Authenticator 앱을 설치하도록 사용자를 유도하는 것만을 목표로 합니다.

다시 알림 옵션을 숨기고 사용자가 Authenticator 앱을 설정하도록 강제하는 방법이 있나요?

사용자가 앱 설정을 최대 세 번 연기할 수 있도록 제한된 연기 횟수를 사용으로 설정합니다. 그 후에는 설정이 필수가 됩니다.

Microsoft Entra 다단계 인증을 사용하지 않는 경우 사용자를 움직일 수 있나요?

아니요. 유도 문구는 Microsoft Entra 다단계 인증 서비스를 사용하여 MFA를 수행하는 사용자에게만 작동합니다.

내 테넌트의 게스트/B2B 사용자에게 알림이 가나요?

예. 정책을 사용하여 유도에 대한 범위가 지정된 경우 가능합니다.

사용자가 브라우저를 닫으면 어떻게 될까요?

잠시 멈춤과 같습니다. 사용자가 알림을 세 번 미룬 후 설정이 필요한 경우, 다음에 로그인할 때 메시지가 표시됩니다.

"보안 정보 등록"에 대한 조건부 액세스 정책이 있을 때, 일부 사용자에게 왜 알림이 표시되지 않나요?

사용자가 보안 정보 등록 페이지에 대한 액세스를 차단하는 조건부 액세스 정책의 범위에 있으면 알림이 표시되지 않습니다.

로그인 시 사용자가 ToU(사용 약관) 화면을 보면, 알림이 표시되나요?

로그인 중 사용자에게 사용 약관 (ToU) 화면이 표시되는 경우, 알림이 나타나지 않습니다.

조건부 액세스 맞춤형 컨트롤이 로그인 시 적용되는 경우 사용자에게 알림이 표시되나요?

사용자가 조건부 액세스 사용자 지정 컨트롤 설정으로 인해 로그인하는 동안 리디렉션되면 알림이 나타나지 않습니다.

MFA에 사용할 수 있는 방법으로 SMS 및 음성을 중단할 계획이 있나요?

아니요, 그런 계획은 없습니다.