Microsoft Entra Domain Services에 대한 가상 네트워크 디자인 고려 사항 및 구성 옵션

Microsoft Entra Domain Services는 다른 애플리케이션 및 워크로드에 인증 및 관리 서비스를 제공합니다. 네트워크 연결은 주요 구성 요소입니다. 가상 네트워크 리소스를 올바르게 구성하지 않으면 애플리케이션과 워크로드가 Domain Services에서 제공하는 기능을 사용하여 통신할 수 없습니다. Domain Services가 필요에 따라 애플리케이션과 워크로드를 제공할 수 있도록 가상 네트워크 요구 사항을 계획합니다.

이 문서에서는 Domain Services를 지원하기 위한 Azure Virtual Network에 대한 디자인 고려 사항 및 요구 사항을 간략하게 설명합니다.

Azure 가상 네트워크 디자인

네트워크 연결을 제공하고 애플리케이션 및 서비스가 Domain Services 관리되는 도메인에 대해 인증할 수 있도록 하려면 Azure Virtual Network 및 서브넷을 사용합니다. 관리되는 도메인을 자체 가상 네트워크에 배포하는 것이 가장 좋습니다.

동일한 가상 네트워크에 별도의 애플리케이션 서브넷을 포함하여 관리 VM이나 가벼운 애플리케이션 워크로드를 호스트할 수 있습니다. 일반적으로 Domain Services 가상 네트워크에 피어링되는 대규모 또는 복잡한 애플리케이션 워크로드를 위한 별도의 가상 네트워크가 가장 적합한 디자인입니다.

다음 섹션에서 설명하는 가상 네트워크와 서브넷에 대한 요구 사항을 충족하는 경우 다른 디자인을 선택해도 됩니다.

Domain Services에 대한 가상 네트워크를 설계할 때 다음 고려 사항이 적용됩니다.

- Domain Services는 가상 네트워크와 동일한 Azure 지역에 배포되어야 합니다.

- 현재는 Microsoft Entra 테넌트당 하나의 관리되는 도메인만 배포할 수 있습니다. 관리되는 도메인은 단일 지역에 배포됩니다. Domain Services를 지원하는 지역에서 가상 네트워크를 만들거나 선택해야 합니다.

- 애플리케이션 워크로드를 호스트하는 다른 Azure 지역과 가상 네트워크의 근접성을 고려합니다.

- 대기 시간을 최소화하려면 핵심 애플리케이션을 관리되는 도메인의 가상 네트워크 서브넷과 가깝거나 동일한 지역에 유지합니다. Azure 가상 네트워크 간에 가상 네트워크 피어링 또는 VPN(가상 사설망) 연결을 사용할 수 있습니다. 해당 연결 옵션은 다음 섹션에서 설명합니다.

- 가상 네트워크는 관리되는 도메인에서 제공하는 서비스 이외의 DNS 서비스를 사용할 수 없습니다.

- Domain Services는 자체 DNS 서비스를 제공합니다. DNS 서비스 주소를 사용하도록 가상 네트워크를 구성해야 합니다. 추가적인 네임스페이스에 대한 이름 확인은 조건부 전달자를 사용하여 수행할 수 있습니다.

- VM을 비롯한 다른 DNS 서버의 직접 쿼리에 사용자 지정 DNS 서버 설정을 사용할 수 없습니다. 가상 네트워크의 리소스는 관리되는 도메인에서 제공하는 DNS 서비스를 사용해야 합니다.

Important

서비스를 사용하도록 설정한 후에는 Domain Services를 다른 가상 네트워크로 이동할 수 없습니다.

관리되는 도메인은 Azure 가상 네트워크의 서브넷에 연결됩니다. 다음 사항을 고려하여 Domain Services를 위한 이 서브넷을 설계합니다.

관리되는 도메인은 자체 서브넷에 배포해야 합니다. 가상 네트워크 피어링에서 기존 서브넷, 게이트웨이 서브넷 또는 원격 게이트웨이 설정을 사용하는 것은 지원되지 않습니다.

관리되는 도메인을 배포하는 동안 네트워크 보안 그룹이 만들어집니다. 이 네트워크 보안 그룹에는 올바른 서비스 통신에 필요한 규칙이 포함되어 있습니다.

- 고유의 사용자 지정 규칙을 사용하여 기존 네트워크 보안 그룹을 만들거나 사용하지 마세요.

관리되는 도메인에는 3~5개의 IP 주소가 필요합니다. 서브넷 IP 주소 범위가 3~5개의 주소를 제공할 수 있는지 확인합니다.

- 사용 가능한 IP 주소를 제한하면 관리되는 도메인에서 두 개의 도메인 컨트롤러를 유지하지 못할 수 있습니다.

참고 항목

다음의 문제들로 인해 가상 네트워크와 해당 서브넷에는 공용 IP 주소를 사용할 수 없습니다.

IP 주소 부족: IPv4 공용 IP 주소는 유한하므로, 수요량이 공급량을 초과하는 경우가 많습니다. 또한 공용 엔드포인트와 IP가 겹칠 수 있습니다.

보안 위험: 가상 네트워크에 공용 IP를 사용하면 디바이스가 인터넷에 직접 노출되어 무단 액세스 및 잠재적 공격의 위험이 증가합니다. 적절한 보안 조치를 취하지 않는 경우 디바이스가 다양한 위협에 취약해질 수 있습니다.

복잡성: 공용 IP를 사용하여 가상 네트워크를 관리하려면 외부 IP 범위를 처리하고 적절한 네트워크 구분 및 보안을 보장해야 하므로 개인 IP를 사용하는 것보다 더 복잡해질 수 있습니다.

개인 IP 주소를 사용하는 것이 훨씬 좋습니다. 공용 IP를 사용하는 경우, 선택한 공용 범위에서 선택한 IP의 소유자/전용 사용자인지 확인합니다.

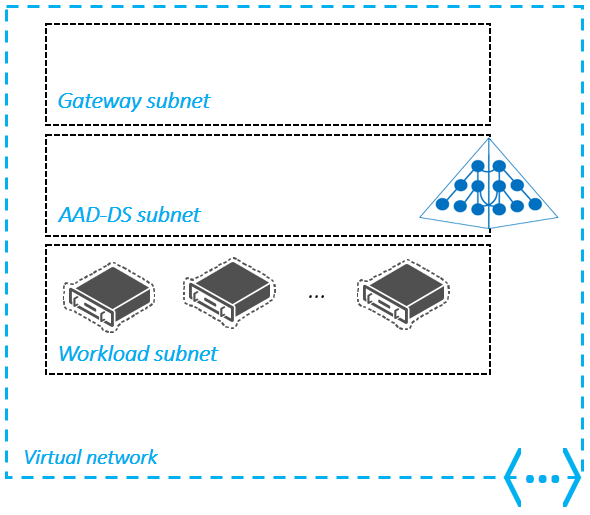

다음 예제 다이어그램에서는 관리되는 도메인에 자체 서브넷이 있고, 외부 연결용 게이트웨이 서브넷이 있으며, 애플리케이션 워크로드가 가상 네트워크 내의 연결된 서브넷에 있는 유효한 디자인을 간략하게 설명합니다.

Domain Services 가상 네트워크에 대한 연결

이전 섹션에서 설명한 대로 Azure의 단일 가상 네트워크에서만 관리되는 도메인을 만들 수 있으며 Microsoft Entra 테넌트당 하나의 관리되는 도메인만 만들 수 있습니다. 이 아키텍처에 따라 애플리케이션 워크로드를 호스트하는 하나 이상의 가상 네트워크를 관리되는 도메인의 가상 네트워크에 연결해야 할 수 있습니다.

다음 방법 중 하나를 사용하여 다른 Azure 가상 네트워크에서 호스트되는 애플리케이션 워크로드를 연결할 수 있습니다.

- 가상 네트워크 피어링

- VPN(가상 사설망)

가상 네트워크 피어링

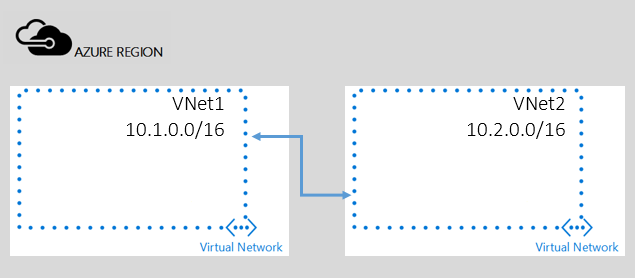

가상 네트워크 피어링은 Azure 백본 네트워크를 통해 두 가상 네트워크를 연결하는 메커니즘으로, VM(가상 머신)과 같은 리소스가 개인 IP 주소를 사용하여 직접 서로 통신할 수 있도록 합니다. 가상 네트워크 피어링에서는 동일한 Azure 지역 내의 VNet을 연결하는 지역 피어링과 다른 Azure 지역에 걸쳐 VNet을 연결하는 글로벌 가상 네트워크 피어링을 모두 지원합니다. 이러한 유연성을 통해 지역 위치에 관계없이 여러 가상 네트워크에 애플리케이션 워크로드를 사용하여 관리되는 도메인을 배포할 수 있습니다.

자세한 내용은 Azure 가상 네트워크 피어링 개요를 참조하세요.

VPN(가상 사설망)

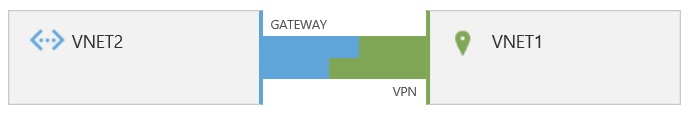

가상 네트워크를 온-프레미스 사이트 위치에 구성할 수 있는 것과 동일한 방식으로 가상 네트워크를 다른 가상 네트워크(VNet 간)에 연결할 수 있습니다. 두 연결 모두 VPN 게이트웨이를 사용하여 IPsec/IKE를 통한 보안 터널을 만듭니다. 이 연결 모델을 사용하면 관리되는 도메인을 Azure 가상 네트워크에 배포한 후 온-프레미스 위치 또는 다른 클라우드를 연결할 수 있습니다.

가상 사설망 사용에 대한 자세한 내용은 Microsoft Entra 관리 센터를 사용하여 VNet 간 VPN Gateway 연결 구성을 참조하세요.

가상 네트워크를 연결할 때 이름 확인

관리되는 도메인의 가상 네트워크에 연결된 가상 네트워크에는 일반적으로 자체 DNS 설정이 있습니다. 가상 네트워크를 연결하는 경우 관리되는 도메인에서 제공하는 서비스를 확인하기 위해 연결하는 가상 네트워크의 이름 확인을 자동으로 구성하지 않습니다. 애플리케이션 워크로드에서 관리되는 도메인을 찾을 수 있게 하려면 연결하는 가상 네트워크의 이름 확인을 구성해야 합니다.

연결하는 가상 네트워크를 지원하는 DNS 서버에서 조건부 DNS 전달자를 통해 또는 관리되는 도메인의 가상 네트워크에서 동일한 DNS IP 주소를 통해 이름 확인 기능을 사용할 수 있습니다.

Domain Services에서 사용하는 네트워크 리소스

관리되는 도메인은 배포 중에 일부 네트워킹 리소스를 만듭니다. 해당 리소스는 관리되는 도메인의 성공적인 운영과 관리에 필요하며 수동으로 구성하면 안 됩니다.

Domain Services에서 사용하는 네트워킹 리소스를 잠그지 마세요. 잠긴 네트워킹 리소스는 삭제할 수 없습니다. 이 경우 도메인 컨트롤러를 다시 빌드해야 한다면 다른 IP 주소를 가진 새 네트워킹 리소스를 만들어야 합니다.

| Azure 리소스 | 설명 |

|---|---|

| 네트워크 인터페이스 카드 | Domain Services는 Windows Server에서 Azure VM으로 실행되는 두 개의 DC(도메인 컨트롤러)에서 관리되는 도메인을 호스팅합니다. 각 VM에는 가상 네트워크 서브넷에 연결하는 가상 네트워크 인터페이스가 있습니다. |

| 동적 표준 공용 IP 주소 | Domain Services는 표준 SKU 공용 IP 주소를 사용하여 동기화 및 관리 서비스와 통신합니다. 공용 IP 주소에 대한 자세한 내용은 Azure의 IP 주소 유형과 할당 메서드를 참조하세요. |

| Azure 표준 부하 분산 장치 | Domain Services는 NAT(Network Address Translation) 및 부하 분산(보안 LDAP와 함께 사용되는 경우)을 위해 표준 SKU 부하 분산 장치를 사용합니다. Azure 부하 분산 장치에 대한 자세한 내용은 Azure Load Balancer란?을 참조하세요. |

| NAT(Network Address Translation) 규칙 | Domain Services는 안전한 PowerShell 원격 기능을 위해 부하 분산 장치에서 두 개의 인바운드 NAT 규칙을 만들고 사용합니다. 표준 SKU 부하 분산 장치를 사용하는 경우 아웃바운드 NAT 규칙도 있습니다. 기본 SKU 부하 분산 장치의 경우 아웃바운드 NAT 규칙이 필요하지 않습니다. |

| 부하 분산 장치 규칙 | TCP 포트 636에서 보안 LDAP에 대해 관리되는 도메인을 구성하면 부하 분산 장치에서 세 가지 규칙이 만들어지고 트래픽을 분산하는 데 사용됩니다. |

Warning

부하 분산 장치 또는 규칙을 수동으로 구성하는 등 Domain Services에서 만든 네트워크 리소스를 삭제하거나 수정하지 마세요. 네트워크 리소스를 삭제하거나 수정하면 Domain Services 서비스가 중단될 수 있습니다.

네트워크 보안 그룹과 필수 포트

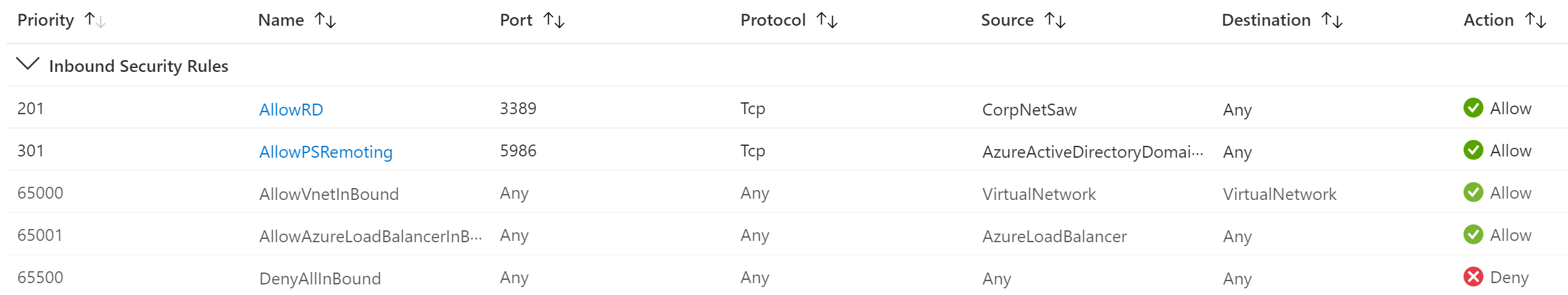

NSG(네트워크 보안 그룹)에는 Azure 가상 네트워크의 네트워크 트래픽을 허용하거나 거부하는 규칙 목록이 포함되어 있습니다. 관리되는 도메인을 배포할 때 서비스에서 인증 및 관리 기능을 제공할 수 있는 규칙 집합이 포함된 네트워크 보안 그룹이 만들어집니다. 이 기본 네트워크 보안 그룹은 관리되는 도메인이 배포되는 가상 네트워크 서브넷과 연결됩니다.

다음 섹션에서는 네트워크 보안 그룹과 인바운드 및 아웃바운드 포트 요구 사항을 다룹니다.

인바운드 연결

관리되는 도메인에서 인증 및 관리 서비스를 제공하려면 다음 네트워크 보안 그룹 인바운드 규칙이 필요합니다. 관리되는 도메인용 가상 네트워크 서브넷에 대한 네트워크 보안 그룹 규칙을 편집하거나 삭제하지 마세요.

| 원본 | 원본 서비스 태그 | 원본 포트 범위 | 대상 | 서비스 | 대상 포트 범위 | 프로토콜 | 작업 | Required | 목적 |

|---|---|---|---|---|---|---|---|---|---|

| 서비스 태그 | AzureActiveDirectoryDomainServices | * | 모두 | WinRM | 5986 | TCP | 허용 | 예 | 도메인 관리 |

| 서비스 태그 | CorpNetSaw | * | 모두 | RDP | 3389 | TCP | 허용 | 선택 사항 | 지원 디버깅 |

CorpNetSaw 서비스 태그는 Microsoft Entra 관리 센터를 사용하여 사용할 수 없으며 CorpNetSaw에 대한 네트워크 보안 그룹 규칙은 PowerShell을 사용하여 추가해야 합니다.

Domain Services는 또한 기본 보안 규칙으로 AllowVnetInBound 및 AllowAzureLoadBalancerInBound를 사용합니다.

AllowVnetInBound 규칙은 VNet 내의 모든 트래픽을 허용하여 DC가 제대로 통신하고 복제할 수 있을 뿐만 아니라 도메인 가입 및 기타 도메인 서비스를 도메인 구성원에게 허용할 수 있습니다. Windows에 필요한 포트에 대한 자세한 내용은 Windows의 서비스 개요 및 네트워크 포트 요구 사항을 참조하세요.

서비스가 부하 분산 장치를 통해 제대로 통신하여 DC를 관리할 수 있도록 AllowAzureLoadBalancerInBound 규칙도 필요합니다. 이 네트워크 보안 그룹은 Domain Services를 보호하며 관리되는 도메인이 올바르게 작동하는 데 필요합니다. 이 네트워크 보안 그룹을 삭제하지 마세요. 이 보안 그룹이 없으면 부하 분산 장치가 제대로 작동하지 않습니다.

필요한 경우 Azure PowerShell을 사용하여 필요한 네트워크 보안 그룹 및 규칙을 만들 수 있습니다.

Warning

잘못 구성된 네트워크 보안 그룹 또는 사용자 정의 경로 테이블을 관리되는 도메인이 배포된 서브넷과 연결하면 도메인을 서비스하고 관리하는 Microsoft의 기능을 방해할 수 있습니다. Microsoft Entra 테넌트와 관리되는 도메인 간의 동기화도 중단됩니다. 동기화, 패치 또는 관리를 중단할 수 있는 지원되지 않는 구성을 방지하려면 나열된 모든 요구 사항을 따르세요.

보안 LDAP를 사용하는 경우 외부 트래픽을 허용하는 데 필요한 TCP 포트 636 규칙을 추가할 수도 있습니다. 이 규칙을 추가하더라도 네트워크 보안 그룹 규칙에 대한 지원이 끊기지 않습니다. 자세한 내용은 인터넷을 통한 보안 LDAP 액세스 잠금을 참조하세요.

Azure SLA는 잘못 구성된 네트워크 보안 그룹 또는 사용자 정의 경로 테이블에 의해 업데이트 또는 관리가 차단된 배포에는 적용되지 않습니다. 네트워크 구성이 손상되면 보안 패치가 적용되지 않을 수도 있습니다.

아웃바운드 연결

아웃바운드 연결의 경우 AllowVnetOutbound 및 AllowInternetOutBound를 유지하거나 다음 표에 나열된 ServiceTags를 사용하여 아웃바운드 트래픽을 제한할 수 있습니다. AzureUpdateDelivery용 ServiceTag는 PowerShell을 통해 추가해야 합니다. Log Analytics를 사용하는 경우 아웃바운드 대상에 EventHub를 추가합니다.

우선 순위가 높은 다른 NSG가 아웃바운드 연결을 거부하는지 확인합니다. 아웃바운드 연결이 거부되면 복제본 세트 간에 복제가 작동하지 않습니다.

| 아웃바운드 포트 번호 | 프로토콜 | 원본 | 대상 | 작업 | Required | 목적 |

|---|---|---|---|---|---|---|

| 443 | TCP | 모두 | AzureActiveDirectoryDomainServices | 허용 | 예 | Microsoft Entra Domain Services 관리 서비스와 통신합니다. |

| 443 | TCP | 모두 | AzureMonitor | 허용 | 예 | 가상 머신 모니터링. |

| 443 | TCP | 모두 | 스토리지 | 허용 | 예 | Azure Storage와의 통신. |

| 443 | TCP | 모두 | Microsoft Entra ID | 허용 | 예 | Microsoft Entra ID와 통신합니다. |

| 443 | TCP | 모두 | GuestAndHybridManagement | 허용 | 예 | 보안 패치의 자동화된 관리. |

참고 항목

AzureUpdateDelivery 및 AzureFrontDoor.FirstParty 태그는 2024년 7월 1일부터 사용되지 않습니다. 기본 AllowInternetOutBound 규칙(우선 순위 65001)을 사용하는 경우 변경이 필요하지 않습니다(AzureUpdateDelivery 및 AzureFrontDoor.FirstParty 태그의 유무에 관계없이). 자세한 내용은 AzureUpdateDelivery 서비스 태그에 적용되는 변경 내용을 참조하세요.

포트 5986 - PowerShell 원격을 사용하여 관리

- 관리되는 도메인에서 PowerShell 원격을 사용하여 관리 작업을 수행하는 데 사용됩니다.

- 이 포트에 대한 액세스 권한이 없으면 관리되는 도메인을 업데이트, 구성, 백업 또는 모니터링할 수 없습니다.

- 이 포트에 대한 인바운드 액세스를 AzureActiveDirectoryDomainServices 서비스 태그로 제한할 수 있습니다.

포트 3389 - 원격 데스크톱을 사용하여 관리

- 관리되는 도메인의 도메인 컨트롤러에 대한 원격 데스크톱 연결에 사용되는 이 포트는 다른 포트로 변경하거나 캡슐화할 수 없습니다.

- 기본 네트워크 보안 그룹 규칙은 CorpNetSaw 서비스 태그를 사용하여 트래픽을 추가로 제한합니다.

- 이 서비스 태그는 Microsoft 회사 네트워크의 보안 액세스 워크스테이션만 관리되는 도메인에 원격 데스크톱을 사용하도록 허용합니다.

- 액세스는 관리 또는 문제 해결 시나리오와 같은 비즈니스 타당성이 있는 경우에만 허용됩니다.

- 이 규칙은 ‘거부’로 설정하고 필요한 경우에만 ‘허용’으로 설정할 수 있습니다. 대부분의 관리와 모니터링 작업은 PowerShell 원격을 사용하여 수행됩니다. RDP는 Microsoft가 고급 문제 해결을 위해 관리되는 도메인에 원격으로 연결해야 하는 드문 경우에만 사용됩니다.

이 네트워크 보안 그룹 규칙을 편집하려고 하는 경우 포털에서 CorpNetSaw 서비스 태그를 수동으로 선택할 수 없습니다. CorpNetSaw 서비스 태그를 사용하는 규칙을 수동으로 구성하려면 Azure PowerShell 또는 Azure CLI를 사용해야 합니다.

예를 들어 다음 스크립트를 사용하여 RDP를 허용하는 규칙을 만들 수 있습니다.

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

사용자 정의 경로

사용자 정의 경로는 기본적으로 만들어지지 않으며 Domain Services가 올바르게 작동하는 데 필요하지 않습니다. 경로 테이블을 사용해야 하는 경우 0.0.0.0 경로를 변경하지 마세요. 이 경로를 변경하면 Domain Services가 중단되고 관리되는 도메인이 지원되지 않는 상태가 됩니다.

또한 각 Azure 서비스 태그에 포함된 IP 주소에서 관리되는 도메인의 서브넷으로 인바운드 트래픽을 라우팅해야 합니다. 서비스 태그 및 연결된 IP 주소에 대한 자세한 내용은 Azure IP 범위와 서비스 태그 - 퍼블릭 클라우드를 참조하세요.

주의

Azure 데이터 센터 IP 범위는 통지 없이 변경할 수 있습니다. 최신 IP 주소가 있는지 확인하는 프로세스가 있는지 확인합니다.

다음 단계

Domain Services에서 사용하는 일부 네트워크 리소스 및 연결 옵션에 대한 자세한 내용은 다음 문서를 참조하세요.