자습서: Cisco Secure Firewall - Secure Client와 Microsoft Entra SSO(Single Sign-On) 통합

이 자습서에서는 Microsoft Entra ID와 Cisco Secure Firewall - Secure Client를 통합하는 방법에 대해 알아봅니다. Cisco Secure Firewall - Secure Client를 Microsoft Entra ID와 통합하면 다음을 수행할 수 있습니다.

- Cisco Secure Firewall - Secure Client에 대한 액세스 권한이 있는 사용자를 Microsoft Entra ID에서 제어합니다.

- 사용자가 해당 Microsoft Entra 계정으로 Cisco Secure Firewall - Secure Client에 자동으로 로그인되도록 설정합니다.

- 하나의 중앙 위치에서 계정을 관리합니다.

필수 조건

시작하려면 다음 항목이 필요합니다.

- Microsoft Entra 구독. 구독이 없는 경우 무료 계정을 얻을 수 있습니다.

- Cisco Secure Firewall - Secure Client SSO(Single Sign-On)가 설정된 구독.

시나리오 설명

이 자습서에서는 테스트 환경에서 Microsoft Entra SSO를 구성하고 테스트합니다.

- Cisco Secure Firewall - Secure Client는 IDP가 시작된 SSO만 지원합니다.

갤러리에서 Cisco Secure Firewall - Secure Client 추가

Cisco Secure Firewall - Secure Client가 Microsoft Entra ID에 통합되도록 구성하려면 갤러리의 Cisco Secure Firewall - Secure Client를 관리되는 SaaS 앱 목록에 추가해야 합니다.

- 최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>애플리케이션>엔터프라이즈 애플리케이션>새 애플리케이션으로 이동합니다.

- 갤러리에서 추가 섹션의 검색 상자에 Cisco Secure Firewall - Secure Client를 입력합니다.

- 결과 패널에서 Cisco Secure Firewall - Secure Client를 선택한 다음, 앱을 추가합니다. 앱이 테넌트에 추가될 때까지 잠시 동안 기다려 주세요.

또는 Enterprise App Configuration 마법사를 사용할 수도 있습니다. 이 마법사에서는 테넌트에 애플리케이션을 추가하고, 앱에 사용자/그룹을 추가하고, 역할을 할당하고, SSO 구성을 연습할 수 있습니다. Microsoft 365 마법사에 대한 자세한 정보

Cisco Secure Firewall - Secure Client에 대한 Microsoft Entra SSO 구성 및 테스트

B.Simon이라는 테스트 사용자를 사용하여 Cisco Secure Firewall - Secure Client에서 Microsoft Entra SSO를 구성하고 테스트합니다. SSO가 작동하려면 Microsoft Entra 사용자와 Cisco Secure Firewall - Secure Client의 관련 사용자 간에 연결 관계를 설정해야 합니다.

Cisco Secure Firewall - Secure Client에서 Microsoft Entra SSO를 구성하고 테스트하려면 다음 단계를 수행합니다.

- Microsoft Entra SSO 구성 - 사용자가 이 기능을 사용할 수 있도록 합니다.

- Microsoft Entra 테스트 사용자 만들기 - B.Simon을 사용하여 Microsoft Entra Single Sign-On을 테스트합니다.

- Microsoft Entra 테스트 사용자 할당 - B.Simon이 Microsoft Entra Single Sign-On을 사용할 수 있도록 합니다.

- Cisco Secure Firewall - Secure Client SSO를 구성하여 애플리케이션 쪽에서 Single Sign-On 설정을 구성합니다.

- Cisco Secure Firewall 만들기 - 보안 클라이언트 테스트 사용자 - B.Simon의 Microsoft Entra 표현과 연결된 해당 사용자를 Cisco Secure Firewall - Secure Client에 만듭니다.

- SSO 테스트 - 구성이 작동하는지 여부를 확인합니다.

Microsoft Entra SSO 구성

다음 단계에 따라 Microsoft Entra SSO를 사용하도록 설정합니다.

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>애플리케이션>엔터프라이즈 애플리케이션>Cisco Secure Firewall - Secure Client>Single sign-on.

Single Sign-On 방법 선택 페이지에서 SAML을 선택합니다.

SAML로 Single Sign-On 설정 페이지에서 기본 SAML 구성에 대한 편집(연필 모양) 아이콘을 클릭하여 설정을 편집합니다.

SAML로 Single Sign-On 설정 페이지에서 다음 필드에 값을 입력합니다.

식별자 텍스트 상자에서 다음 패턴을 사용하여 URL을 입력합니다.

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>회신 URL 텍스트 상자에 다음 패턴을 사용하여 URL을 입력합니다.

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

참고 항목

<Tunnel_Group_Name>은 대/소문자를 구분하며 값에 점(".") 및 슬래시 "/"가 포함되어서는 안 됩니다.참고 항목

이러한 값에 대한 자세한 내용은 Cisco TAC 지원에 문의하세요. Cisco TAC에서 제공하는 실제 식별자와 회신 URL로 값을 업데이트합니다. 이러한 값을 얻으려면 Cisco Secure Firewall - Secure Client 지원 팀에 문의하세요. 기본 SAML 구성 섹션에 표시된 패턴을 참조할 수도 있습니다.

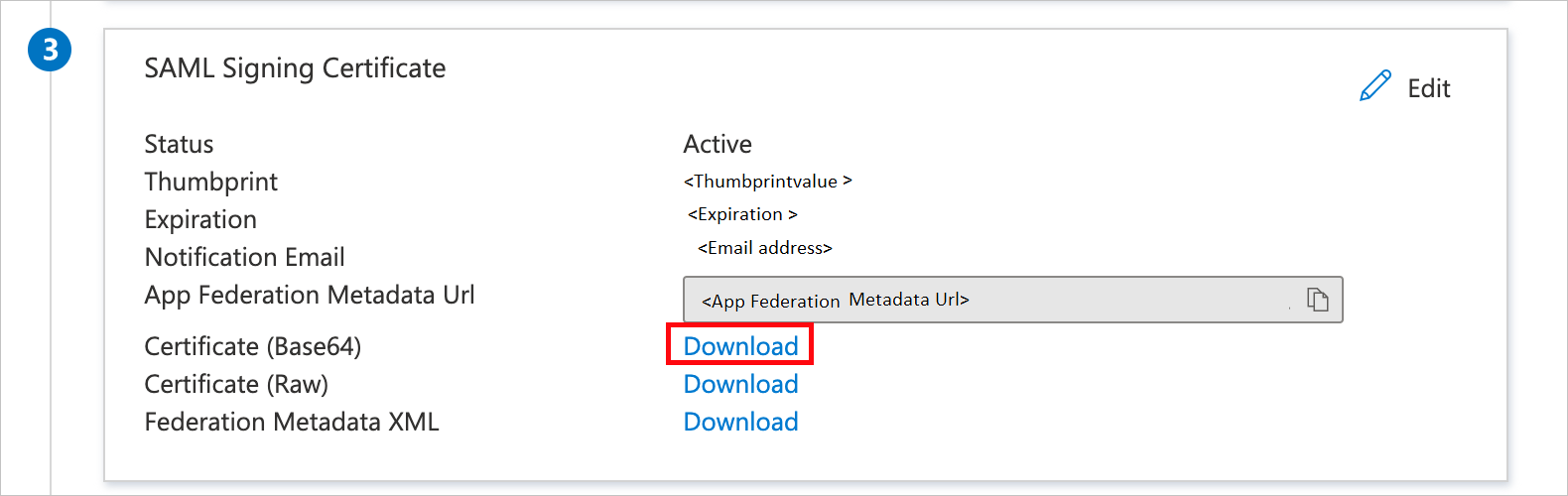

SAML로 Single Sign-On 설정 페이지의 SAML 서명 인증서 섹션에서 인증서(Base64)를 찾고, 다운로드를 선택하여 인증서 파일을 다운로드하고 컴퓨터에 저장합니다.

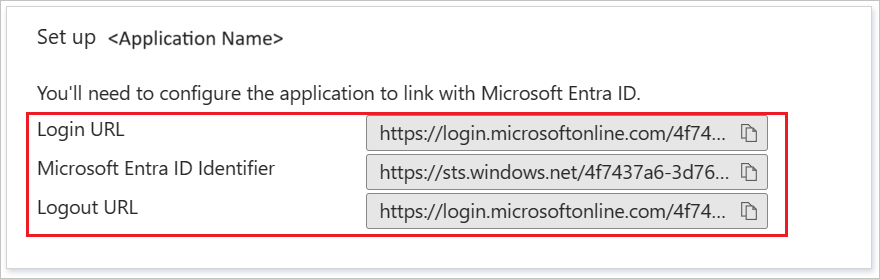

Cisco Secure Firewall - Secure Client 설정 섹션에서 요구 사항에 따라 적절한 URL을 복사합니다.

참고 항목

서버의 여러 TGT를 온보딩하려면 갤러리에서 Cisco Secure Firewall - Secure Client 애플리케이션의 여러 인스턴스를 추가해야 합니다. 이러한 모든 애플리케이션 인스턴스에 대해 Microsoft Entra ID에 자체 인증서를 업로드하도록 선택할 수도 있습니다. 이렇게 하면 애플리케이션에 대해 동일한 인증서를 사용할 수 있지만 모든 애플리케이션에 대해 서로 다른 식별자와 회신 URL을 구성할 수 있습니다.

Microsoft Entra 테스트 사용자 만들기

이 섹션에서는 B.Simon이라는 사용자를 만듭니다.

- 최소한 사용자 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>사용자>모든 사용자로 이동합니다.

- 화면 위쪽에서 새 사용자>새 사용자 만들기를 선택합니다.

- 사용자 속성에서 다음 단계를 수행합니다.

- 표시 이름 필드에서

B.Simon을 입력합니다. - 사용자 계정 이름 필드에서 username@companydomain.extension을 입력합니다. 예:

B.Simon@contoso.com. - 암호 표시 확인란을 선택한 다음, 암호 상자에 표시된 값을 적어둡니다.

- 검토 + 만들기를 선택합니다.

- 표시 이름 필드에서

- 만들기를 선택합니다.

Microsoft Entra 테스트 사용자 할당

이 섹션에서는 Cisco Secure Firewall - Secure Client에 대한 액세스 권한을 부여하여 B.Simon이 Single Sign-On을 사용할 수 있도록 합니다.

- 최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- Identity>Applications>Enterprise 애플리케이션>Cisco Secure Firewall - Secure Client를 찾습니다.

- 앱의 개요 페이지에서 사용자 및 그룹을 선택합니다.

- 사용자/그룹 추가를 선택한 다음, 할당 추가 대화 상자에서 사용자 및 그룹을 선택합니다.

- 사용자 및 그룹 대화 상자의 사용자 목록에서 B.Simon을 선택한 다음, 화면 아래쪽에서 선택 단추를 클릭합니다.

- 사용자에게 역할을 할당할 것으로 예상되는 경우 역할 선택 드롭다운에서 선택할 수 있습니다. 이 앱에 대한 역할이 설정되지 않은 경우 "기본 액세스" 역할이 선택된 것으로 표시됩니다.

- 할당 추가 대화 상자에서 할당 단추를 클릭합니다.

Cisco 보안 방화벽 구성 - 보안 클라이언트 SSO

먼저 CLI에서 이 작업을 수행하고, 다른 시간에 다시 돌아와서 ASDM 연습을 수행할 수 있습니다.

VPN 어플라이언스에 연결합니다. 9.8 코드 학습을 실행하는 ASA를 사용하며 VPN 클라이언트는 4.6 이상입니다.

먼저 신뢰 지점을 만들고, SAML 인증서를 가져옵니다.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quit다음 명령은 SAML IdP를 프로비저닝합니다.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.com이제 SAML 인증을 VPN 터널 구성에 적용할 수 있습니다.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write mem참고 항목

SAML IdP 구성에 대한 해결 방법이 있습니다. IdP 구성을 변경하는 경우 터널 그룹에서 saml identity-provider 구성을 제거한 후 다시 적용해야 변경 내용이 적용됩니다.

Cisco Secure Firewall - Secure Client 테스트 사용자 만들기

이 섹션에서는 Cisco Secure Firewall - Secure Client에서 Britta Simon이라는 사용자를 만듭니다. Cisco Secure Firewall - Secure Client 지원 팀과 협력하여 Cisco Secure Firewall - Secure Client 플랫폼에 사용자를 추가합니다. Single Sign-On을 사용하려면 먼저 사용자를 만들고 활성화해야 합니다.

SSO 테스트

이 섹션에서는 다음 옵션을 사용하여 Microsoft Entra Single Sign-On 구성을 테스트합니다.

- 이 애플리케이션 테스트를 클릭하면 SSO를 설정한 Cisco Secure Firewall - Secure Client에 자동으로 로그인됩니다.

- Microsoft 액세스 패널을 사용할 수 있습니다. 액세스 패널에서 Cisco Secure Firewall - Secure Client 타일을 클릭하면 SSO를 설정한 Cisco Secure Firewall - Secure Client에 자동으로 로그인됩니다. 액세스 패널에 대한 자세한 내용은 액세스 패널 소개를 참조하세요.

다음 단계

Cisco Secure Firewall - Secure Client가 구성되면 세션 제어를 적용하여 조직의 중요한 데이터의 반출 및 반입을 실시간으로 보호할 수 있습니다. 세션 제어는 조건부 액세스에서 확장됩니다. Microsoft Defender for Cloud Apps를 사용하여 세션 제어를 적용하는 방법을 알아봅니다.