자습서: ServiceNow와 Microsoft Entra SSO(Single Sign-On) 통합

이 자습서에서는 ServiceNow를 Microsoft Entra ID와 통합하는 방법을 알아봅니다. ServiceNow를 Microsoft Entra ID와 통합하면 다음을 수행할 수 있습니다.

- ServiceNow에 액세스할 수 있는 사용자를 Microsoft Entra ID로 제어합니다.

- 사용자가 Microsoft Entra 계정을 사용하여 ServiceNow에 자동으로 로그인되도록 할 수 있습니다.

- 단일 중앙 위치인 Azure Portal에서 계정을 관리합니다.

필수 조건

시작하려면 다음 항목이 필요합니다.

- Microsoft Entra 구독. 구독이 없는 경우 무료 계정을 얻을 수 있습니다.

- ServiceNow SSO(Single Sign-On)가 설정된 구독

- ServiceNow의 경우 ServiceNow의 인스턴스 또는 테넌트는 캘거리, 킹스턴, 런던, 마드리드, 뉴욕, 올랜도, 파리 및 샌디에이고 버전 이상을 지원합니다.

- ServiceNow Express의 경우 ServiceNow Express의 인스턴스, Helsinki 버전 이상

- ServiceNow 테넌트에서 여러 공급자 Single Sign-On 플러그 인을 사용하도록 설정해야 합니다.

- 자동 구성은 ServiceNow에 대한 다중 공급자 플러그 인을 사용하도록 설정합니다.

- ServiceNow Agent(모바일) 애플리케이션을 설치하려면 적절한 스토어로 이동한 다음, ServiceNow Agent 애플리케이션을 검색합니다. 그리고 다운로드합니다.

참고 항목

이 통합은 Microsoft Entra 미국 정부 클라우드 환경에서도 사용할 수 있습니다. 이 애플리케이션은 Microsoft Entra 미국 정부 클라우드 애플리케이션 갤러리에서 찾을 수 있으며 퍼블릭 클라우드에서 하는 것과 동일한 방법으로 구성할 수 있습니다.

시나리오 설명

이 자습서에서는 테스트 환경에서 Microsoft Entra SSO를 구성하고 테스트합니다.

ServiceNow에서 SP 시작 SSO를 지원합니다.

ServiceNow에서 자동화된 사용자 프로비저닝을 지원합니다.

SSO를 사용하도록 설정하기 위해 Microsoft Entra ID로 ServiceNow Agent(모바일) 애플리케이션을 구성할 수 있습니다. Azure AD는 Android 및 iOS 사용자를 지원합니다. 이 자습서에서는 테스트 환경에서 Microsoft Entra SSO를 구성하고 테스트합니다.

갤러리에서 ServiceNow 추가

ServiceNow를 Microsoft Entra ID에 통합하도록 구성하려면 갤러리의 ServiceNow를 관리되는 SaaS 앱 목록에 추가해야 합니다.

- 최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>애플리케이션>엔터프라이즈 애플리케이션>새 애플리케이션으로 이동합니다.

- 갤러리에서 추가 섹션의 검색 상자에 ServiceNow를 입력합니다.

- 결과 패널에서 ServiceNow를 선택한 다음, 앱을 추가합니다. 앱이 테넌트에 추가될 때까지 잠시 동안 기다려 주세요.

또는 Enterprise App Configuration 마법사를 사용할 수도 있습니다. 이 마법사에서는 테넌트에 애플리케이션을 추가하고, 앱에 사용자/그룹을 추가하고, 역할을 할당하고, SSO 구성을 연습할 수 있습니다. Microsoft 365 마법사에 대한 자세한 정보

ServiceNow에 대한 Microsoft Entra SSO 구성 및 테스트

B.Simon이라는 테스트 사용자를 사용하여 ServiceNow에서 Microsoft Entra SSO를 구성하고 테스트합니다. SSO가 작동하려면 Microsoft Entra 사용자와 ServiceNow의 관련 사용자 간의 연결 관계를 설정해야 합니다.

ServiceNow를 사용하여 Microsoft Entra SSO를 구성하고 테스트하려면 다음 단계를 수행합니다.

- Microsoft Entra SSO를 구성하여 사용자가 이 기능을 사용할 수 있도록 합니다.

- Microsoft Entra 테스트 사용자를 만들어 B.Simon을 사용하여 Microsoft Entra Single Sign-On을 테스트합니다.

- Microsoft Entra 테스트 사용자를 할당하여 B.Simon이 Microsoft Entra Single Sign-On을 사용할 수 있도록 합니다.

- ServiceNow Express에 대해 Microsoft Entra SSO 구성 - 사용자가 이 기능을 사용할 수 있도록 합니다.

- ServiceNow 구성 - 애플리케이션 쪽에서 SSO 설정을 구성합니다.

- ServiceNow 테스트 사용자 만들기 - B.Simon의 Microsoft Entra 표현과 연결된 해당 사용자를 ServiceNow에 만듭니다.

- ServiceNow Express SSO 구성 - 애플리케이션 쪽에서 Single Sign-On 설정을 구성합니다.

- SSO를 테스트하여 구성이 작동하는지 여부를 확인합니다.

- ServiceNow Agent(모바일)에 대한 SSO 테스트를 수행하여 구성이 작동하는지 확인합니다.

Microsoft Entra SSO 구성

다음 단계에 따라 Microsoft Entra SSO를 사용하도록 설정합니다.

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

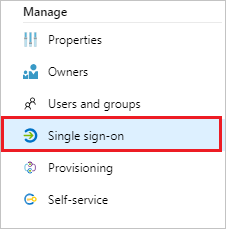

ID>애플리케이션>엔터프라이즈 애플리케이션>ServiceNow 애플리케이션 통합 페이지로 이동하여 관리 섹션을 찾습니다. Single Sign-On을 선택합니다.

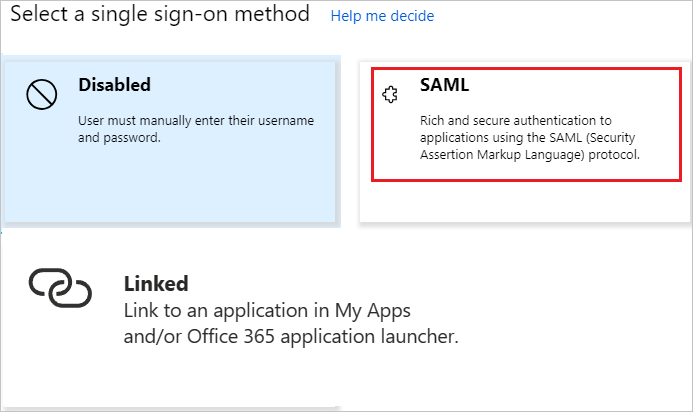

Single Sign-On 방법 선택 페이지에서 SAML을 선택합니다.

SAML로 Single Sign-On 설정 페이지에서 기본 SAML 구성에 대한 펜 아이콘을 선택하여 설정을 편집합니다.

기본 SAML 구성 섹션에서 다음 단계를 수행합니다.

a. 로그온 URL에 다음 URL 패턴 중 하나를 입력합니다.

로그온 URL https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>참고 항목

자습서의 뒷부분에 설명된 ServiceNow 구성 섹션에서 sys_id 값을 복사하세요.

b. 식별자(엔터티 ID)에

https://<instance-name>.service-now.com패턴을 사용하는 URL을 입력합니다.c. 회신 URL에 다음 URL 패턴 중 하나를 입력합니다.

회신 URL https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. 로그아웃 URL에

https://<instancename>.service-now.com/navpage.do패턴을 사용하는 URL을 입력합니다.참고 항목

식별자 값에 "/"가 추가된 경우 수동으로 제거하세요.

참고 항목

이러한 값은 실제 값이 아닙니다. 이러한 값을 자습서 뒷부분에 설명된 실제 로그온 URL, 회신 URL, 로그아웃 URL 및 식별자로 업데이트해야 합니다. 기본 SAML 구성 섹션에 표시된 패턴을 참조할 수도 있습니다.

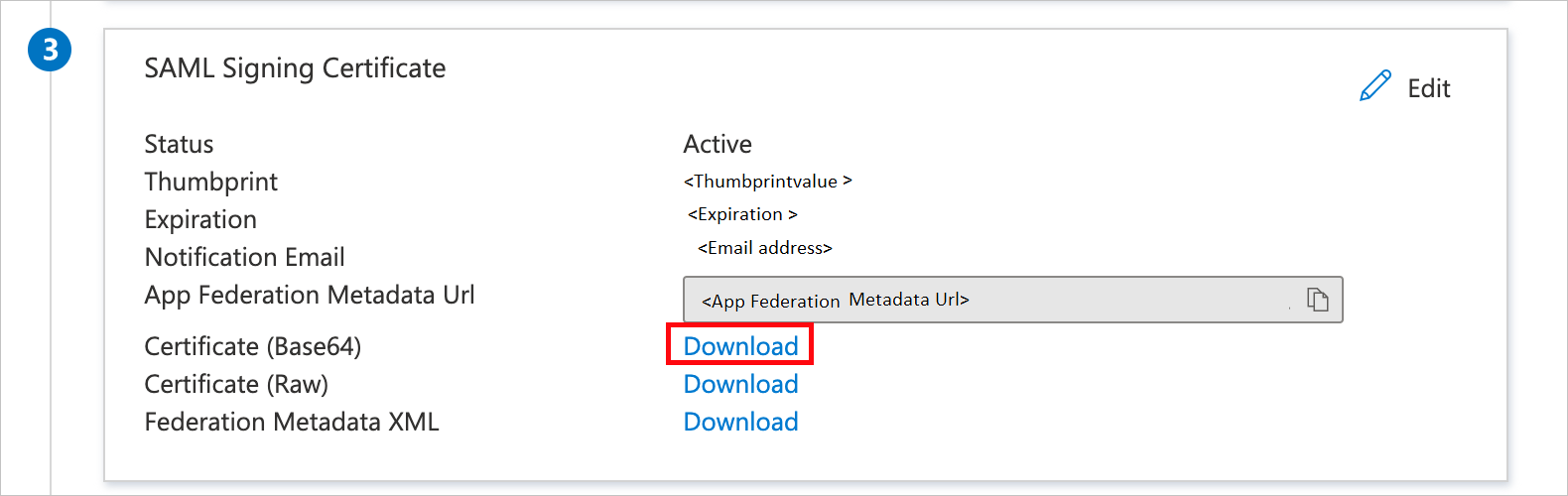

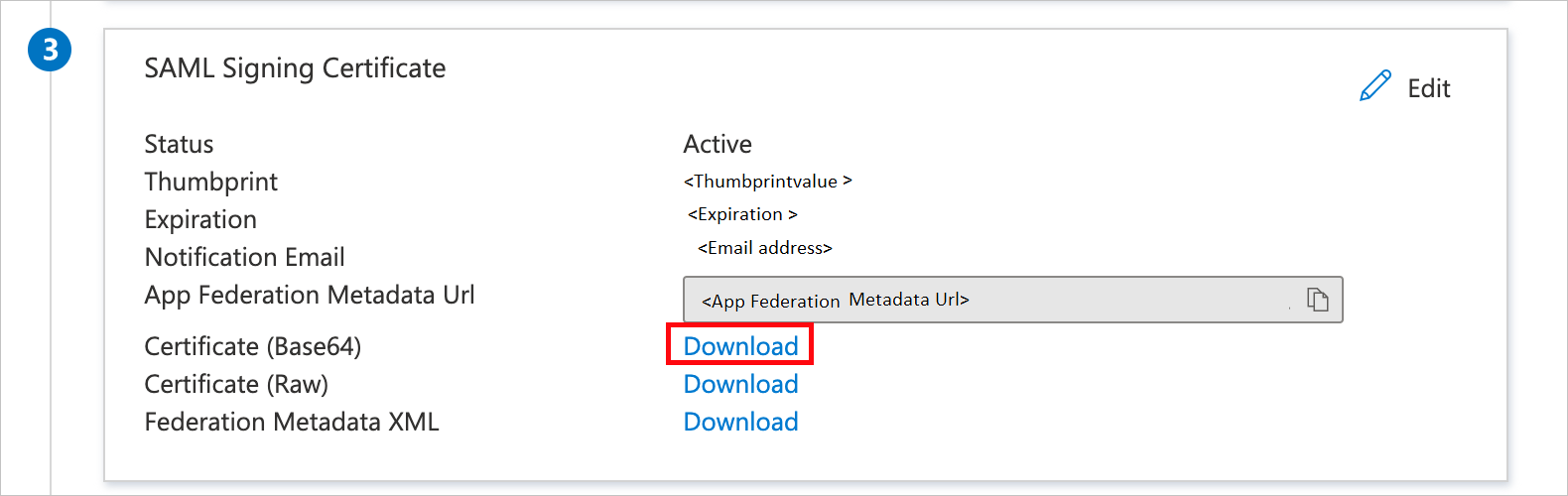

SAML로 Single Sign-On 설정 페이지의 SAML 서명 인증서 섹션에서 인증서(Base64)를 찾습니다.

a. 복사 단추를 선택하여 앱 페더레이션 메타데이터 URL을 복사한 다음, 메모장에 붙여넣습니다. 이 URL은 이 자습서의 뒷부분에서 사용됩니다.

b. 다운로드를 선택하여 인증서(Base64)를 다운로드한 다음, 컴퓨터에 인증서 파일을 저장합니다.

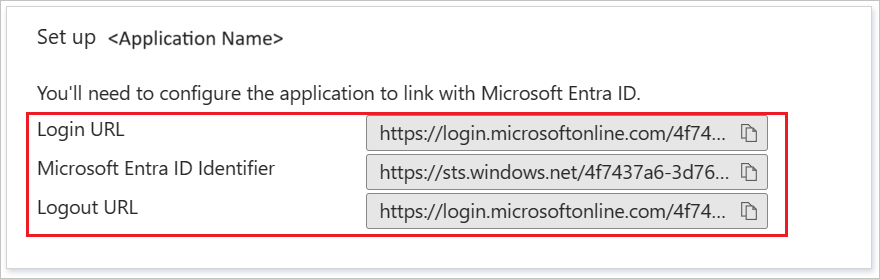

ServiceNow 설정 섹션에서 요구 사항에 따라 적절한 URL을 복사합니다.

Microsoft Entra 테스트 사용자 만들기

이 섹션에서는 B.Simon이라는 사용자를 만듭니다.

- 최소한 사용자 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>사용자>모든 사용자로 이동합니다.

- 화면 위쪽에서 새 사용자>새 사용자 만들기를 선택합니다.

- 사용자 속성에서 다음 단계를 수행합니다.

- 표시 이름 필드에서

B.Simon을 입력합니다. - 사용자 계정 이름 필드에서 username@companydomain.extension을 입력합니다. 예:

B.Simon@contoso.com. - 암호 표시 확인란을 선택한 다음, 암호 상자에 표시된 값을 적어둡니다.

- 검토 + 만들기를 선택합니다.

- 표시 이름 필드에서

- 만들기를 선택합니다.

Microsoft Entra 테스트 사용자 할당

이 섹션에서는 ServiceNow에 대한 액세스 권한을 부여하여 B.Simon이 Single Sign-On을 사용할 수 있도록 합니다.

- ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동합니다.

- 애플리케이션 목록에서 ServiceNow를 선택합니다.

- 앱의 개요 페이지에서 관리 섹션을 찾고, 사용자 및 그룹을 선택합니다.

- 사용자 추가를 선택합니다. 할당 추가 대화 상자에서 사용자 및 그룹을 선택합니다.

- 사용자 및 그룹 대화 상자의 사용자 목록에서 B.Simon을 선택한 다음, 선택을 선택합니다.

- 사용자에게 역할을 할당할 것으로 예상되는 경우 역할 선택 드롭다운에서 선택할 수 있습니다. 이 앱에 대한 역할이 설정되지 않은 경우 "기본 액세스" 역할이 선택된 것으로 표시됩니다.

- 할당 추가 대화 상자에서 할당을 선택합니다.

ServiceNow Express에 대한 Microsoft Entra SSO 구성

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>애플리케이션>엔터프라이즈 애플리케이션>ServiceNow 애플리케이션 통합 페이지로 이동하여 Single Sign-On을 선택합니다.

Single Sign-On 방법 선택 대화 상자에서 SAML/WS-Fed 모드를 선택하여 Single Sign-On을 사용하도록 설정합니다.

SAML로 Single Sign-On 설정 페이지에서 펜 아이콘을 선택하여 기본 SAML 구성 대화 상자를 엽니다.

기본 SAML 구성 섹션에서 다음 단계를 수행합니다.

a. 로그온 URL에 다음 URL 패턴 중 하나를 입력합니다.

로그온 URL https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. 식별자(엔터티 ID)에

https://<instance-name>.service-now.com패턴을 사용하는 URL을 입력합니다.c. 회신 URL에 다음 URL 패턴 중 하나를 입력합니다.

회신 URL https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. 로그아웃 URL에

https://<instancename>.service-now.com/navpage.do패턴을 사용하는 URL을 입력합니다.참고 항목

식별자 값에 "/"가 추가된 경우 수동으로 제거하세요.

참고 항목

이러한 값은 실제 값이 아닙니다. 이러한 값을 자습서 뒷부분에 설명된 실제 로그온 URL, 회신 URL, 로그아웃 URL 및 식별자로 업데이트해야 합니다. 기본 SAML 구성 섹션에 표시된 패턴을 참조할 수도 있습니다.

SAML로 Single Sign-On 설정 페이지의 SAML 서명 인증서 섹션에서 다운로드를 선택하고, 지정된 옵션 중에서 요구 사항에 맞는 인증서(Base64)를 다운로드합니다. 인증서를 컴퓨터에 저장합니다.

Microsoft Entra ID가 SAML 기반 인증을 위해 ServiceNow를 자동으로 구성하도록 할 수 있습니다. 이 서비스를 사용하도록 설정하려면 ServiceNow 설정 섹션으로 이동하고, 단계별 지침 보기를 선택하여 로그온 구성 창을 엽니다.

![[단계별 지침 보기]가 강조 표시된 [ServiceNow 설정] 섹션의 스크린샷](media/servicenow-tutorial/tutorial-servicenow-configure.png)

로그온 구성 양식에서 ServiceNow 인스턴스 이름, 관리자 이름 및 관리자 암호를 입력합니다. 지금 구성을 선택합니다. 입력하는 관리 사용자 이름에 ServiceNow의 security_admin 역할이 할당되어 있어야 이 절차를 수행할 수 있습니다. 그렇지 않고 Microsoft Entra ID를 SAML ID 공급자로 사용하도록 ServiceNow를 수동으로 구성하려면 수동으로 SSO(Single Sign-On) 구성을 선택합니다. 빠른 참조 섹션에서 로그아웃 URL, Microsoft Entra 식별자 및 로그인 URL을 복사합니다.

![앱 URL 구성 [지금 구성]이 강조 표시된 [로그온 구성] 양식의 스크린샷](media/servicenow-tutorial/configure.png)

ServiceNow 구성

ServiceNow 애플리케이션에 관리자 권한으로 로그온합니다.

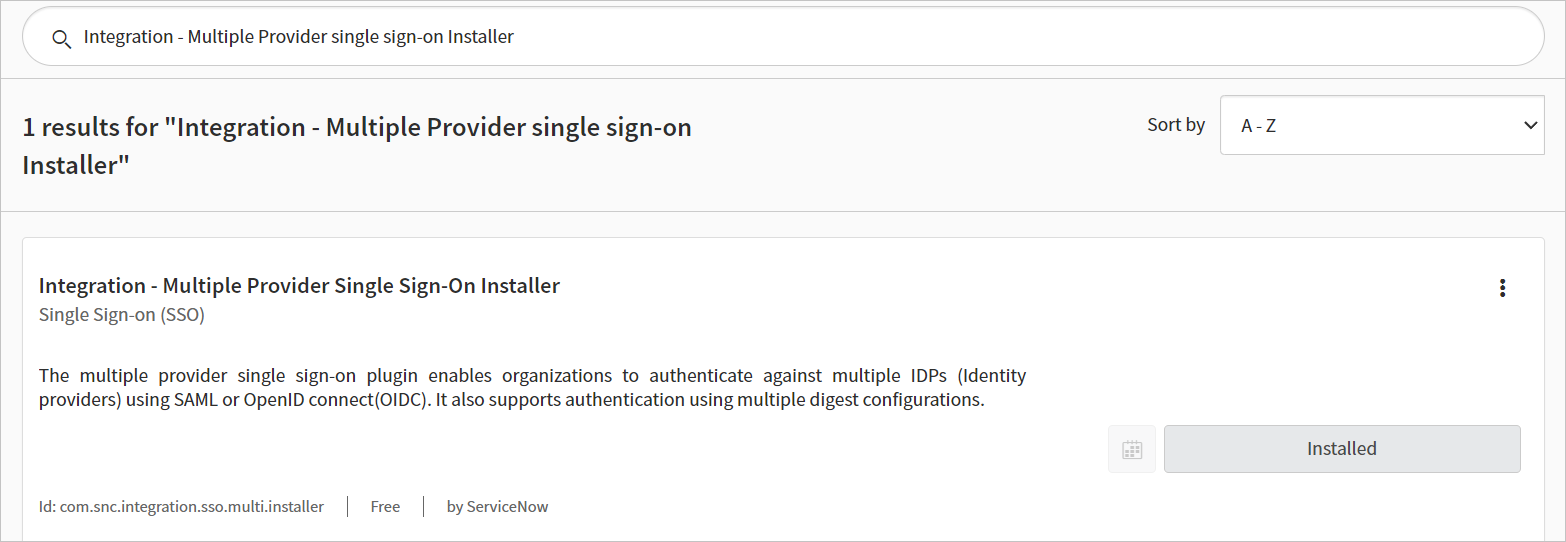

다음 단계를 따라 통합 - 여러 공급 기업 Single Sign-On 설치 관리자 플러그 인을 활성화합니다.

a. 왼쪽 창의 검색 상자에서 시스템 정의 섹션을 검색한 다음, 플러그 인을 선택합니다.

![플러그 인 활성화 [시스템 정의] 및 [플러그 인]이 강조 표시된 [시스템 정의] 섹션의 스크린샷](media/servicenow-tutorial/tutorial-servicenow-03.png)

b. 통합 - 다중 공급자 Single Sign-On 설치 관리자를 검색한 다음, 설치 및 활성화합니다.

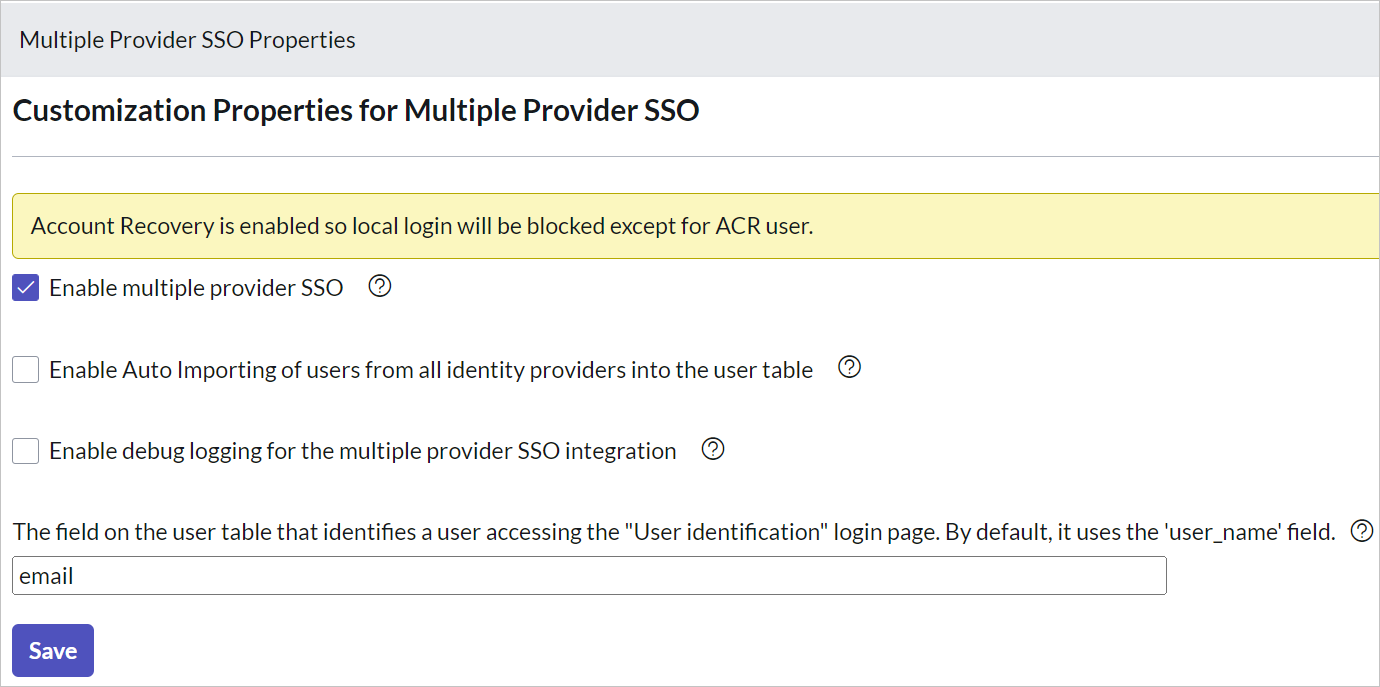

왼쪽 창의 검색 창에서 다중 공급자 SSO 섹션을 검색한 다음, 관리에서 속성을 선택합니다.

![앱 URL 구성 [여러 공급자 SSO] 및 [속성] 섹션이 강조 표시된 여러 공급자 SSO 섹션의 스크린샷](media/servicenow-tutorial/tutorial-servicenow-06.png)

여러 공급자 SSO 속성 대화 상자에서 다음 단계를 수행합니다.

여러 공급자 SSO 사용을 예로 선택합니다.

모든 ID 공급자에서 사용자 테이블로 사용자 자동 가져오기 사용을 예로 선택합니다.

여러 공급자 SSO 통합에 디버그 로깅 사용을 예로 선택합니다.

...하는 사용자 테이블의 필드에 이메일을 입력합니다.

저장을 선택합니다.

ServiceNow를 자동 또는 수동으로 구성할 수 있습니다. ServiceNow를 자동으로 구성하려면 다음 단계를 따릅니다.

ServiceNow Single-Sign On 페이지로 돌아갑니다.

ServiceNow에 대한 원클릭 구성 서비스가 제공됩니다. 이 서비스를 사용하도록 설정하려면 ServiceNow 구성 섹션으로 이동하고, ServiceNow 구성을 선택하여 로그온 구성 창을 엽니다.

![[단계별 지침 보기]가 강조 표시된 [ServiceNow 설정]의 스크린샷](media/servicenow-tutorial/tutorial-servicenow-configure.png)

로그온 구성 양식에서 ServiceNow 인스턴스 이름, 관리자 이름 및 관리자 암호를 입력합니다. 지금 구성을 선택합니다. 입력하는 관리 사용자 이름에 ServiceNow의 security_admin 역할이 할당되어 있어야 이 작업을 수행할 수 있습니다. 그렇지 않고 Microsoft Entra ID를 SAML ID 공급자로 사용하도록 ServiceNow를 수동으로 구성하려면 수동으로 SSO(Single Sign-On) 구성을 선택합니다. 빠른 참조 섹션에서 로그아웃 URL, SAML 엔터티 ID 및 SAML Single Sign-On 서비스 URL을 복사합니다.

![앱 URL 구성 [지금 구성]이 강조 표시된 [로그온 구성] 양식의 스크린샷](media/servicenow-tutorial/configure.png)

ServiceNow 애플리케이션에 관리자 권한으로 로그온합니다.

자동 구성에서는 필요한 모든 설정이 ServiceNow 쪽에서 구성되지만, X.509 인증서는 기본적으로 활성화되어 있지 않으며 Single Sign-On 스크립트 값을 MultiSSOv2_SAML2_custom으로 제공합니다. ServiceNow의 ID 공급자에 직접 매핑해야 합니다. 다음 단계를 수행하세요.

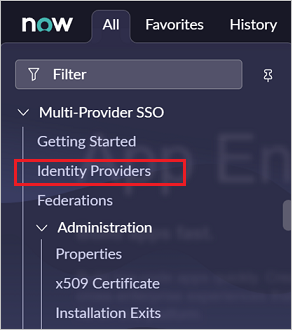

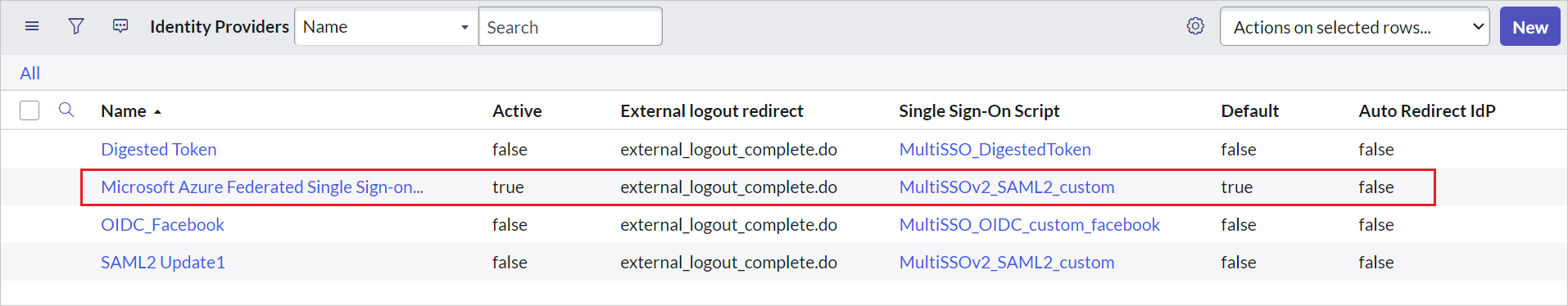

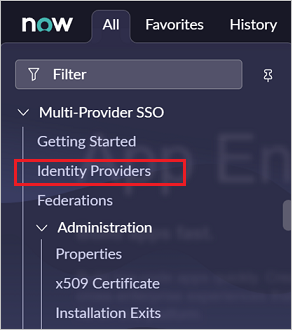

왼쪽 창의 검색 창에서 여러 공급자 SSO 섹션을 검색한 다음, ID 공급자를 선택합니다.

자동으로 생성된 ID 공급자를 선택합니다.

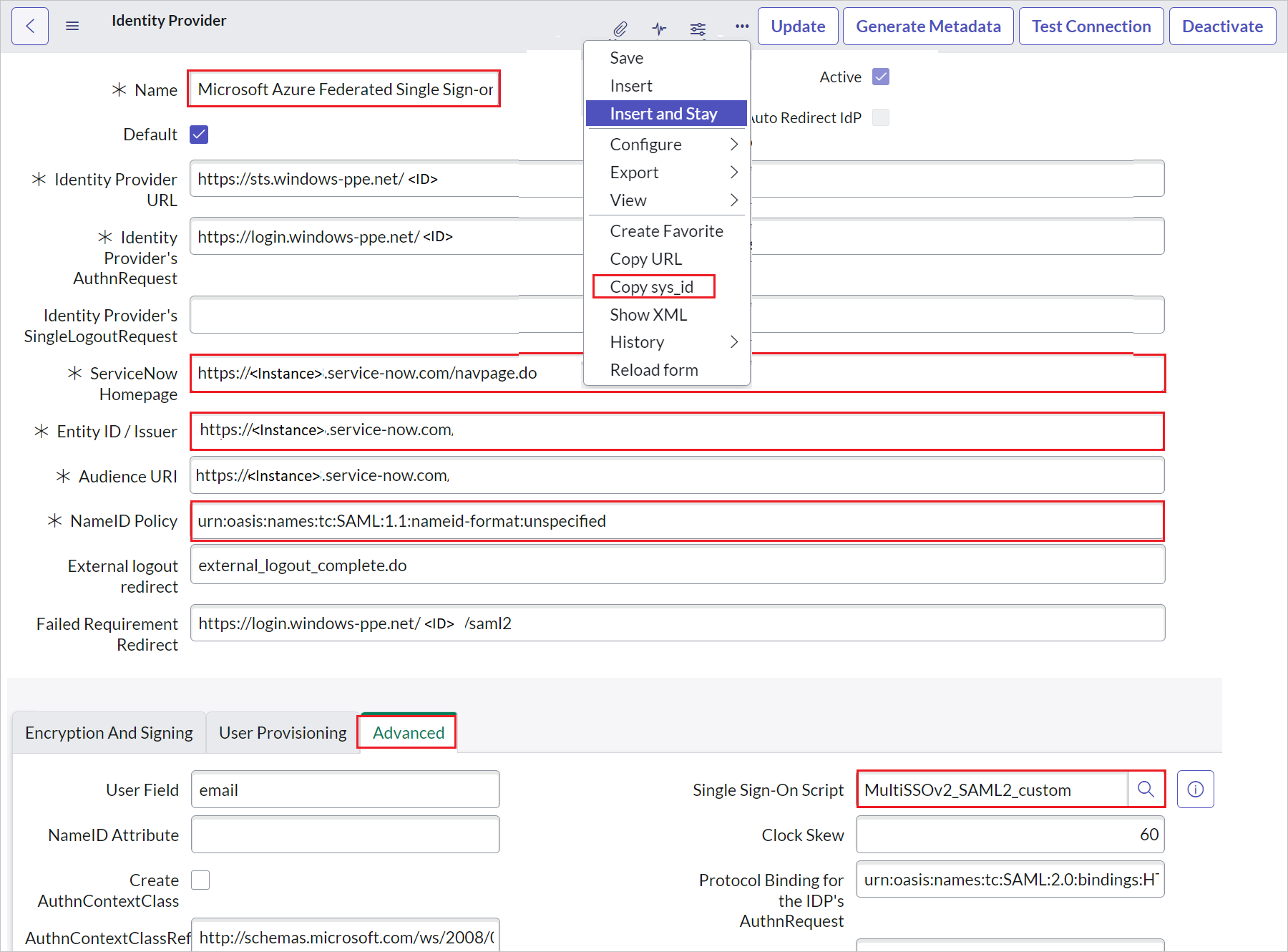

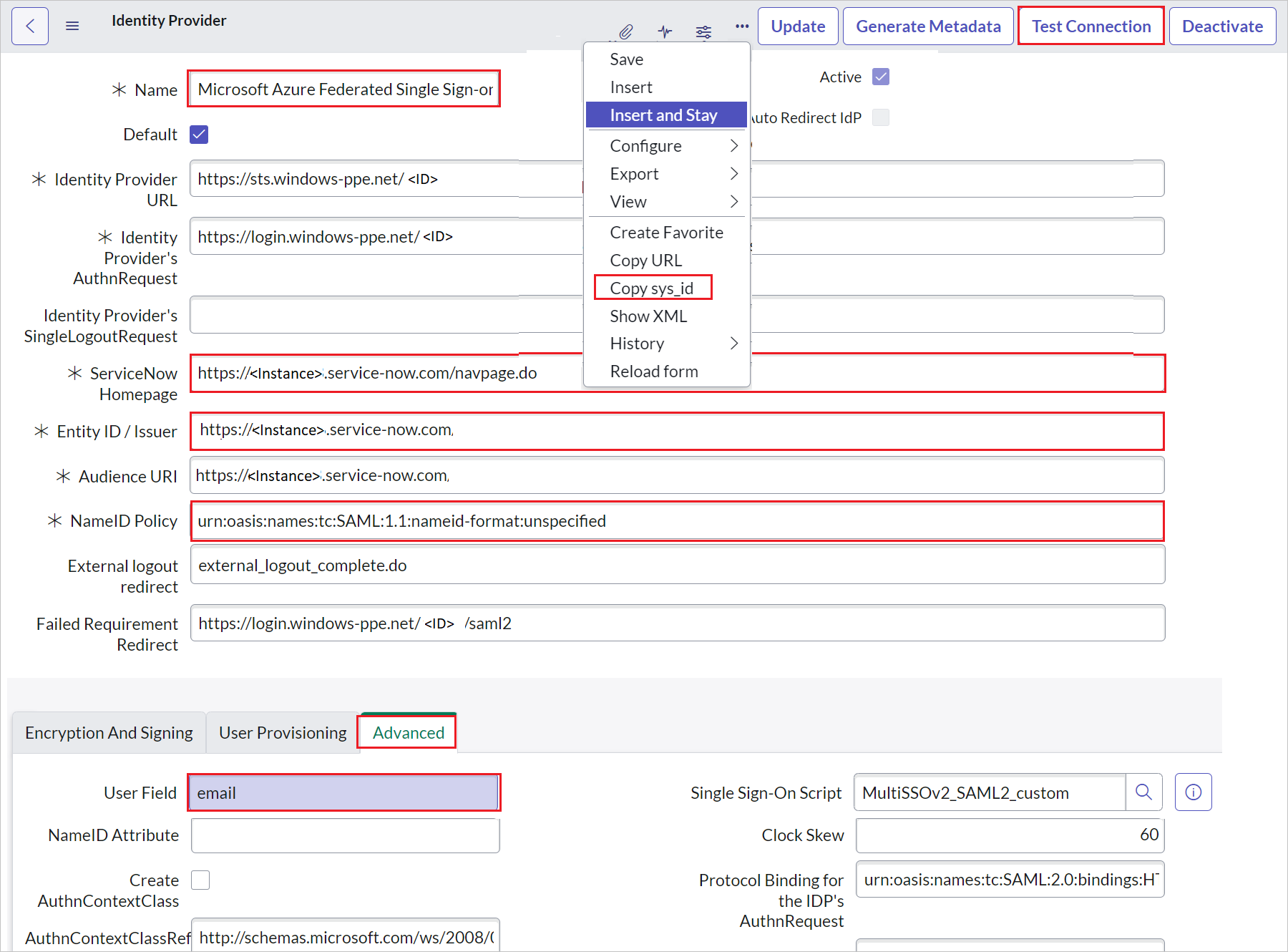

ID 공급자 섹션에서 다음 단계를 수행합니다.

a. 화면 위쪽에 있는 회색 막대를 마우스 오른쪽 단추로 클릭하고 sys_id 복사를 클릭합니다. 이 값을 기본 SAML 구성 섹션의 로그온 URL에 사용합니다.

b. 이름에 구성의 이름을 입력합니다(예: Microsoft Azure 페더레이션된 Single Sign-On).

c. ServiceNow 홈페이지 값을 복사하여 ServiceNow 기본 SAML 구성 섹션에 있는 로그온 URL에 붙여넣습니다.

참고 항목

ServiceNow 인스턴스 홈 페이지의 URL은 ServieNow 테넌트 URL과 /navpage.do가 연결된 형태입니다(예:

https://fabrikam.service-now.com/navpage.do).d. 엔터티 ID/발급자 값을 복사하여 ServiceNow 기본 SAML 구성 섹션에 있는 식별자에 붙여넣습니다.

e. NameID 정책이

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified값으로 설정되어 있는지 확인합니다.f. 고급을 클릭하고 Single Sign-On 스크립트 값을 MultiSSOv2_SAML2_custom으로 지정합니다.

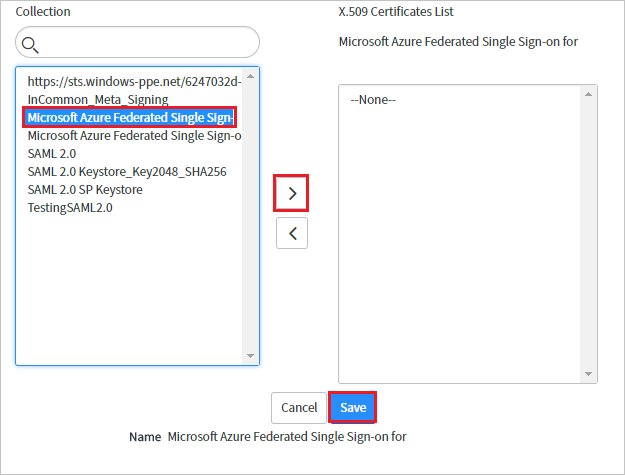

아래쪽의 X.509 인증서 섹션으로 스크롤하여 편집을 선택합니다.

![Single Sign-On 구성 [편집]이 강조 표시된 [X.509 인증서] 섹션의 스크린샷](media/servicenow-tutorial/tutorial-servicenow-09.png)

인증서를 선택하고, 오른쪽 화살표 아이콘을 선택하여 인증서 추가

저장을 선택합니다.

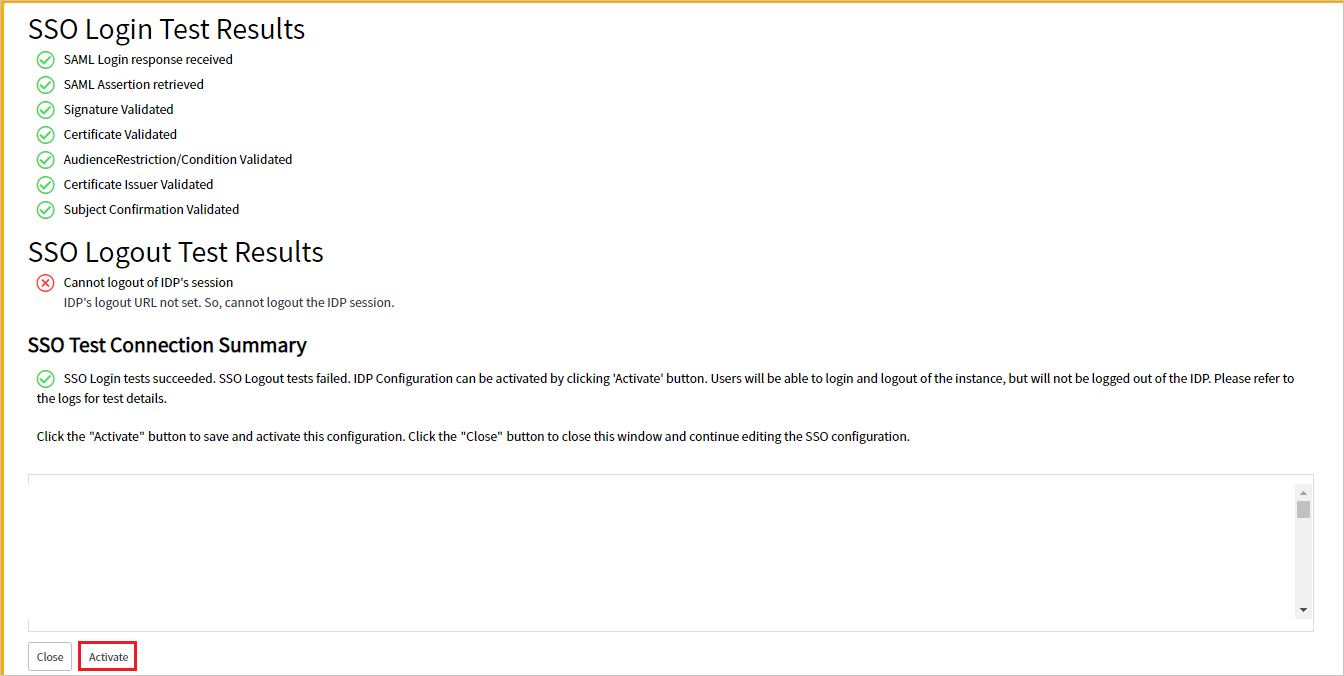

페이지의 오른쪽 위 모서리에서 연결 테스트를 선택합니다.

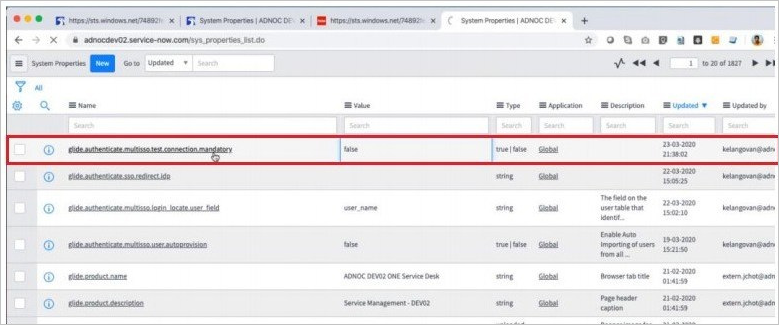

참고 항목

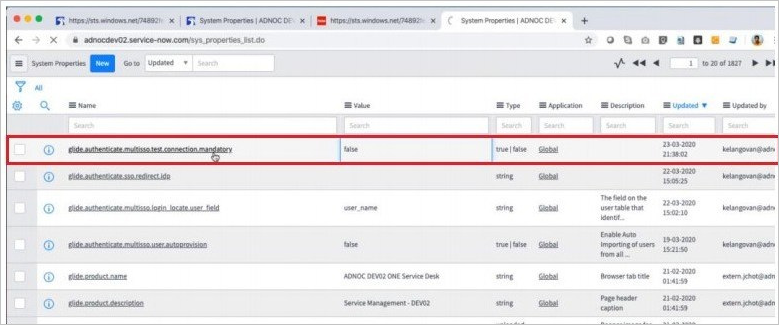

테스트 연결이 실패하고 이 연결을 활성화할 수 없는 경우 ServiceNow는 재정의 스위치를 제공합니다. 검색 탐색에 Sys_properties.LIST를 입력하면 새 시스템 속성 페이지가 열립니다. 여기서 이름이 glide.authenticate.multisso.test.connection.mandatory인 datatype을 True/False로 새 속성을 만든 다음, 값을 False로 설정해야 합니다.

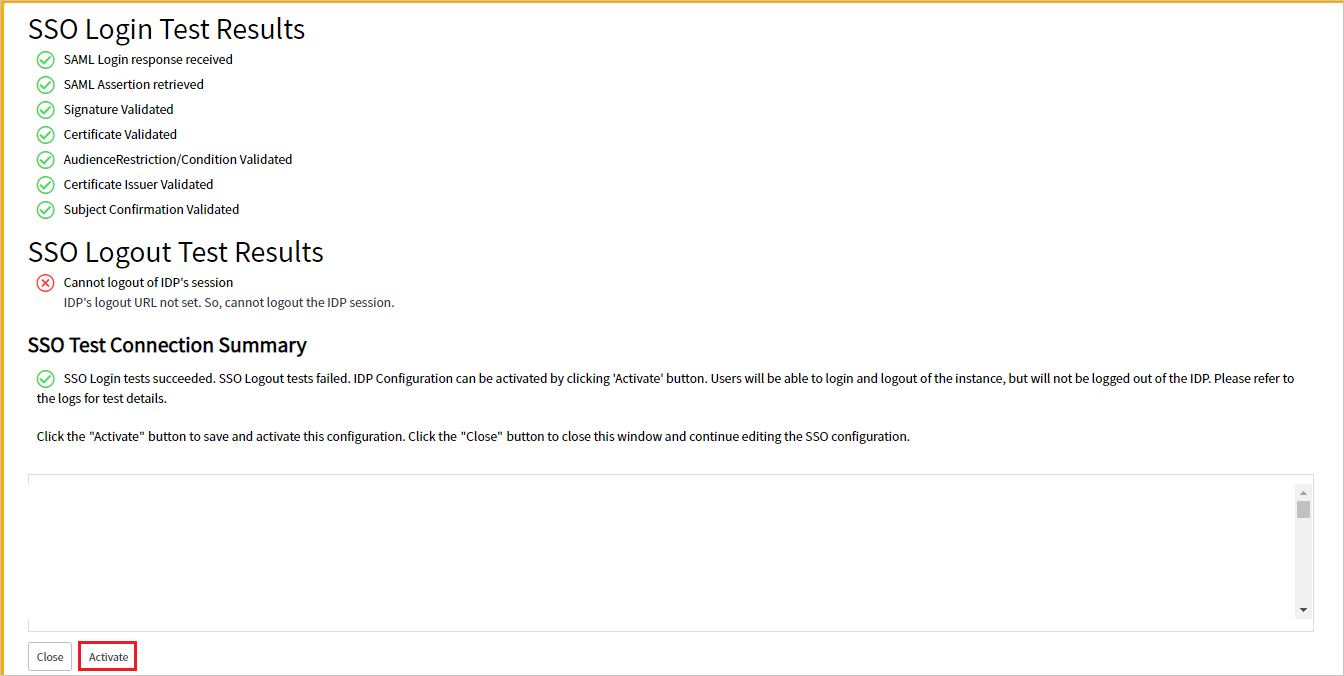

자격 증명을 입력하라는 메시지가 표시되면 입력합니다. 그러면 다음 페이지가 표시됩니다. SSO 로그아웃 테스트 결과 오류가 발생할 수 있습니다. 오류를 무시하고 활성화를 선택합니다.

ServiceNow를 수동으로 구성하려면 다음 단계를 따릅니다.

ServiceNow 애플리케이션에 관리자 권한으로 로그온합니다.

왼쪽 창에서 ID 공급자를 선택합니다.

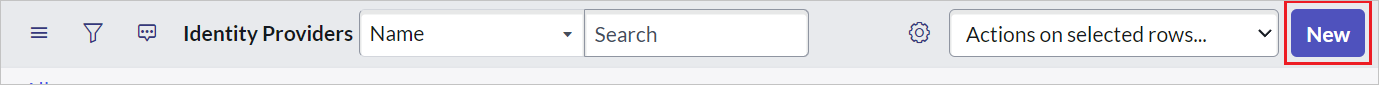

ID 공급자 대화 상자에서 새로 만들기를 선택합니다.

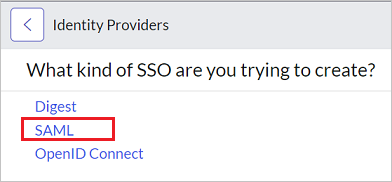

ID 공급자 대화 상자에서 SAML을 선택합니다.

ID 공급자 메타데이터 가져오기에서 다음 단계를 수행합니다.

복사한 앱 페더레이션 메타데이터 URL을 입력합니다.

가져오기를 선택합니다.

그러면 IdP 메타데이터 URL을 읽어와서 모든 필드 정보가 채워집니다.

a. 화면 위쪽에 있는 회색 막대를 마우스 오른쪽 단추로 클릭하고 sys_id 복사를 클릭합니다. 이 값을 기본 SAML 구성 섹션의 로그온 URL에 사용합니다.

b. 이름에 구성의 이름을 입력합니다(예: Microsoft Azure 페더레이션된 Single Sign-On).

c. ServiceNow 홈페이지 값을 복사합니다. ServiceNow 기본 SAML 구성 섹션에 있는 로그온 URL에 붙여넣습니다.

참고 항목

ServiceNow 인스턴스 홈 페이지의 URL은 ServieNow 테넌트 URL과 /navpage.do가 연결된 형태입니다(예:

https://fabrikam.service-now.com/navpage.do).d. 엔터티 ID/발급자 값을 복사합니다. ServiceNow 기본 SAML 구성 섹션에 있는 식별자에 붙여넣습니다.

e. NameID 정책이

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified값으로 설정되어 있는지 확인합니다.f. 고급을 선택합니다. 사용자 필드에 이메일을 입력합니다.

참고 항목

Microsoft Entra 사용자 ID(사용자 계정 이름) 또는 이메일 주소를 SAML 토큰의 고유 식별자로 내보내도록 Microsoft Entra ID를 구성할 수 있습니다. 이렇게 하려면 Azure Portal에서 ServiceNow>특성>Single Sign-On 섹션으로 이동한 다음, 원하는 필드를 nameidentifier 특성에 매핑합니다. Microsoft Entra ID에서 선택한 특성에 대해 저장된 값(예: 사용자 계정 이름)은 입력한 필드에 대해 ServiceNow에 저장된 값(예: user_name)과 일치해야 합니다.

g. 페이지의 오른쪽 위 모서리에서 연결 테스트를 선택합니다.

참고 항목

테스트 연결이 실패하고 이 연결을 활성화할 수 없는 경우 ServiceNow는 재정의 스위치를 제공합니다. 검색 탐색에 Sys_properties.LIST를 입력하면 새 시스템 속성 페이지가 열립니다. 여기서 이름이 glide.authenticate.multisso.test.connection.mandatory인 datatype을 True/False로 새 속성을 만든 다음, 값을 False로 설정해야 합니다.

h. 자격 증명을 입력하라는 메시지가 표시되면 입력합니다. 그러면 다음 페이지가 표시됩니다. SSO 로그아웃 테스트 결과 오류가 발생할 수 있습니다. 오류를 무시하고 활성화를 선택합니다.

ServiceNow 테스트 사용자 만들기

이 섹션의 목적은 ServiceNow에서 B.Simon이라는 사용자를 만드는 것입니다. ServiceNow는 자동 사용자 프로비저닝을 지원하며 기본적으로 사용하도록 설정되어 있습니다.

참고 항목

사용자를 수동으로 생성해야 하는 경우 ServiceNow 클라이언트 지원 팀에 문의하세요.

ServiceNow Express SSO 구성

ServiceNow Express 애플리케이션에 관리자 권한으로 로그온합니다.

왼쪽 창에서 Single Sign-On을 선택합니다.

![앱 URL 구성 [Single Sign-On]이 강조 표시된 ServiceNow Express 애플리케이션의 스크린샷](media/servicenow-tutorial/ic7694980ex.png)

Single Sign-On 대화 상자에서 오른쪽 위의 구성 아이콘을 선택하고, 다음 속성을 설정합니다.

![앱 URL 구성 [Single Sign-On] 대화 상자의 스크린샷](media/servicenow-tutorial/ic7694981ex.png)

a. 여러 공급자 SSO 사용을 오른쪽으로 설정/해제합니다.

b. 여러 공급자 SSO 통합에 대한 디버그 로깅 활성화를 오른쪽으로 설정/해제합니다.

c. ...하는 사용자 테이블의 필드에 user_name을 입력합니다.

Single Sign-On 대화 상자에서 새 인증서 추가를 선택합니다.

![Single Sign-On 구성 [새 인증서 추가]가 강조 표시된 [Single Sign-On] 대화 상자의 스크린샷](media/servicenow-tutorial/ic7694973ex.png)

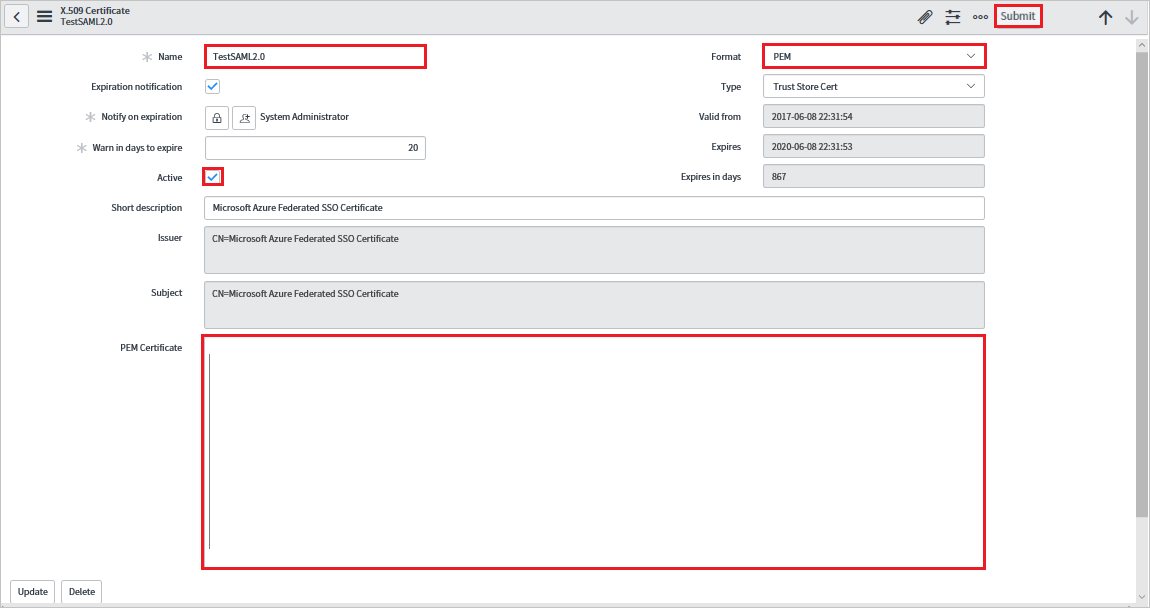

X.509 인증서 대화 상자에서 다음 단계를 수행합니다.

a. 이름에는 구성의 이름을 입력합니다(예: TestSAML2.0).

b. 활성을 선택합니다.

c. 형식으로 PEM을 선택합니다.

d. 유형으로 저장소 인증서 신뢰를 선택합니다.

e. Azure Portal에서 다운로드한

Base64로 인코딩된 인증서를 메모장에서 엽니다. 인증서 내용을 클립보드에 복사한 다음, PEM 인증서 텍스트 상자에 붙여넣습니다.f. 업데이트 선택

Single Sign-On 대화 상자에서 새 IdP 추가를 선택합니다.

![Single Sign-On 구성 [새 IdP 추가]가 강조 표시된 [Single Sign-On] 대화 상자의 스크린샷](media/servicenow-tutorial/ic7694976ex.png)

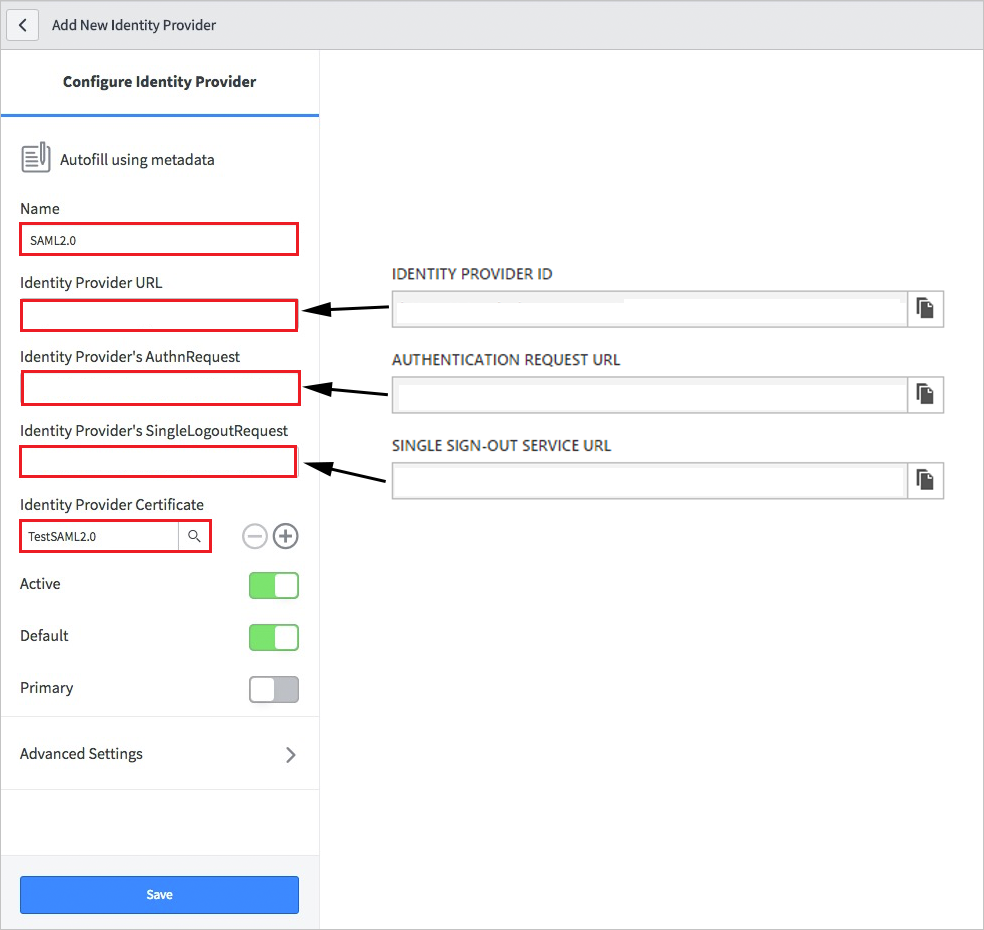

새 ID 공급자 추가 대화 상자의 ID 공급자 구성 아래에서 다음 단계를 수행합니다.

a. 이름에는 구성의 이름(예: SAML 2.0)을 입력합니다.

b. ID 공급자 URL에 복사한 ID 공급자 ID 값을 붙여넣습니다.

c. ID 공급자의 AuthnRequest에 복사한 인증 요청 URL 값을 붙여넣습니다.

d. ID 공급자의 SingleLogoutRequest에 복사한 로그아웃 URL 값을 붙여넣습니다.

e. ID 공급자 인증서로 이전 단계에서 만든 인증서를 선택합니다.

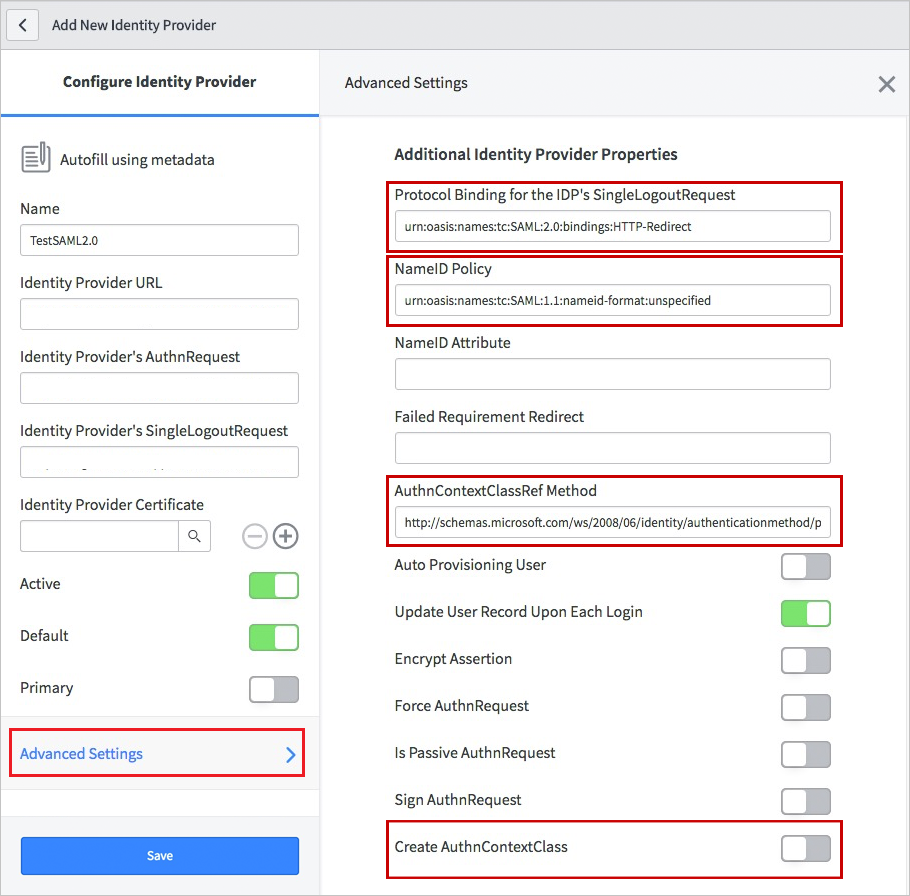

고급 설정을 선택합니다. 추가 ID 공급자 속성 아래에서 다음 단계를 수행합니다.

a. IDP의 SingleLogoutRequest에 대한 프로토콜 바인딩으로 urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect를 입력합니다.

b. NameID 정책으로 urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified를 입력합니다.

c. AuthnContextClassRef 메서드로

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password를 입력합니다.d. AuthnContextClass 만들기를 끕니다(선택 취소).

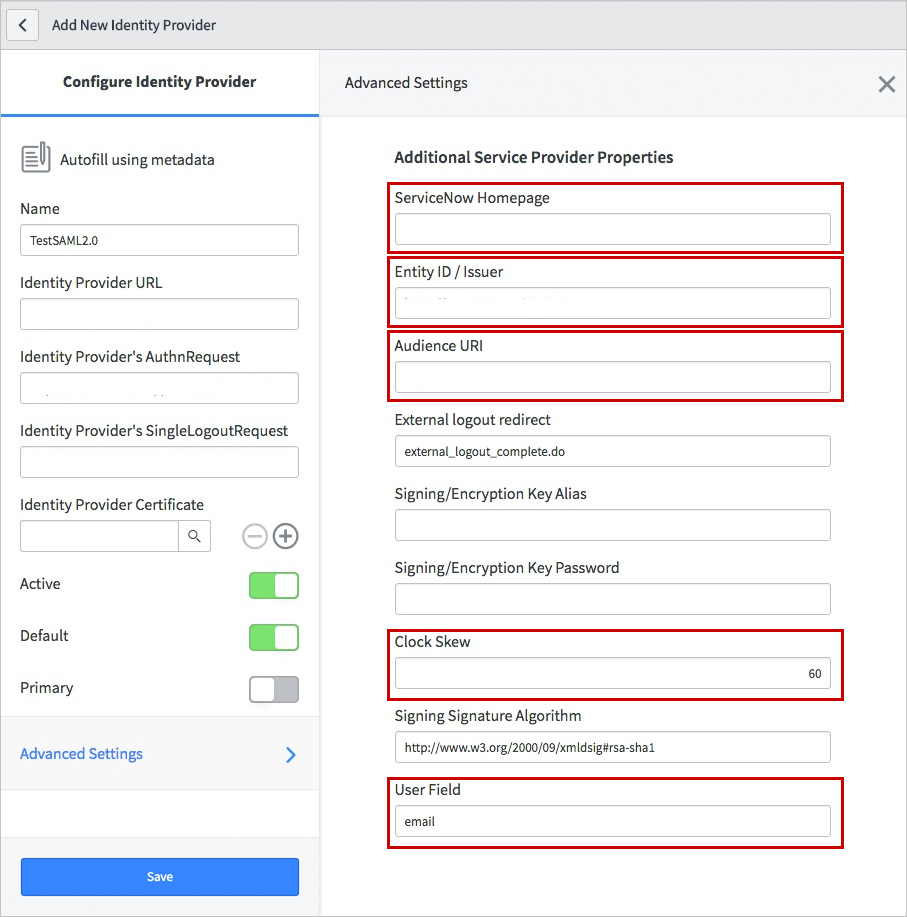

추가 서비스 공급자 속성 아래에서 다음 단계를 수행합니다.

a. ServiceNow 홈페이지로 ServiceNow 인스턴스 홈페이지의 URL을 입력합니다.

참고 항목

ServiceNow 인스턴스 홈 페이지의 URL은 ServieNow 테넌트 URL과 /navpage.do가 연결된 형태입니다(예:

https://fabrikam.service-now.com/navpage.do).b. 엔터티 ID/발급자로 ServiceNow 테넌트의 URL을 입력합니다.

c. 대상 URI로 ServiceNow 테넌트의 URL을 입력합니다.

d. 클록 스큐로 60을 입력합니다.

e. 사용자 필드에 이메일을 입력합니다.

참고 항목

Microsoft Entra 사용자 ID(사용자 계정 이름) 또는 이메일 주소를 SAML 토큰의 고유 식별자로 내보내도록 Microsoft Entra ID를 구성할 수 있습니다. 이렇게 하려면 Azure Portal에서 ServiceNow>특성>Single Sign-On 섹션으로 이동한 다음, 원하는 필드를 nameidentifier 특성에 매핑합니다. Microsoft Entra ID에서 선택한 특성에 대해 저장된 값(예: 사용자 계정 이름)은 입력한 필드에 대해 ServiceNow에 저장된 값(예: user_name)과 일치해야 합니다.

f. 저장을 선택합니다.

SSO 테스트

액세스 패널에서 ServiceNow 타일을 선택하면 SSO를 설정한 ServiceNow에 자동으로 로그인되어야 합니다. 액세스 패널에 대한 자세한 내용은 액세스 패널 소개를 참조하세요.

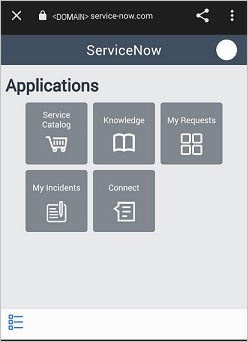

ServiceNow Agent(모바일)의 SSO 테스트

ServiceNow Agent(모바일) 애플리케이션을 열고 다음 단계를 수행합니다.

b. ServiceNow 인스턴스 주소, 애칭을 입력하고 저장 및 로그인을 선택합니다.

![[계속]이 강조 표시된 [인스턴스 추가] 페이지의 스크린샷](media/servicenow-tutorial/mobile-instance.png)

c. 로그인 페이지에서 다음 단계를 수행합니다.

![[외부 로그인 사용]이 강조 표시된 로그인 페이지의 스크린샷](media/servicenow-tutorial/mobile-login.png)

사용자 이름을 입력합니다(예: B.simon@contoso.com).

외부 로그인 사용을 선택합니다. 로그인을 위해 Microsoft Entra ID 페이지로 리디렉션됩니다.

자격 증명을 입력합니다. 타사 인증 또는 다른 보안 기능이 설정된 경우 사용자가 그에 따라 적절하게 대응해야 합니다. 애플리케이션 홈페이지가 표시됩니다.

다음 단계

ServiceNow를 구성한 후에는 세션 제어를 적용하여 조직의 중요한 데이터의 반출 및 침입을 실시간으로 보호할 수 있습니다. 세션 제어는 조건부 액세스에서 확장됩니다. Microsoft Defender for Cloud Apps를 사용하여 세션 제어를 적용하는 방법을 알아봅니다.