Exchange Online에서 기본 인증을 사용하지 않도록 설정

중요

2022년 12월부터 클래식 Exchange 관리 센터는 전 세계 고객에게 더 이상 사용되지 않습니다. 아직 사용하지 않는 경우 새 Exchange 관리 센터를 사용하는 것이 좋습니다.

대부분의 기능이 새 EAC로 마이그레이션되었지만 일부는 다른 관리 센터로 마이그레이션되었으며 나머지 기능은 곧 새 EAC로 마이그레이션됩니다. 다른 기능의 새 EAC에 아직 없는 기능을 찾거나 새 EAC를 탐색하는 데 도움이 되는 전역 검색을 사용합니다.

참고

organization 보안 기본값을 사용하도록 설정한 경우 Exchange Online 기본 인증이 이미 비활성화되어 있습니다. 자세한 내용은 Microsoft Entra ID 보안 기본값을 참조하세요.

기본 인증이 테넌트에서 작동하지 않고 보안 기본값 또는 인증 정책을 설정하지 않았기 때문에 이 페이지에 도달한 경우 Exchange Online 보안을 개선하기 위해 광범위한 프로그램의 일환으로 테넌트에서 기본 인증을 사용하지 않도록 설정했을 수 있습니다. 메시지 센터에서 기본 인증을 참조하는 게시물을 확인하고 기본 인증 및 Exchange Online 참조하여 기본 인증과 관련된 최신 공지 사항을 확인하세요.

Exchange Online 기본 인증은 클라이언트 액세스 요청에 사용자 이름과 암호를 사용합니다. 기본 인증을 차단하면 무차별 암호 대입 또는 암호 스프레이 공격으로부터 Exchange Online organization 보호할 수 있습니다. Exchange Online 사용자에 대해 기본 인증을 사용하지 않도록 설정하면 해당 전자 메일 클라이언트와 앱이 최신 인증을 지원해야 합니다. 이러한 클라이언트는 다음과 같습니다.

- Outlook 2013 이상(Outlook 2013에는 레지스트리 키를 변경해야 합니다. 자세한 내용은 Windows 디바이스에서 Office 2013에 최신 인증 사용을 참조하세요.

- Mac용 Outlook 2016 이상

- iOS 및 Android용 Outlook

- iOS 11.3.1 이상용 메일

organization 레거시 전자 메일 클라이언트가 없는 경우 Exchange Online 인증 정책을 사용하여 기본 인증 요청을 사용하지 않도록 설정할 수 있습니다. 기본 인증을 사용하지 않도록 설정하면 모든 클라이언트 액세스 요청이 최신 인증을 사용하도록 강제 적용됩니다. 최신 인증에 대한 자세한 내용은 Office 클라이언트에서 최신 인증 사용을 참조하세요.

이 항목에서는 Exchange Online 기본 인증을 사용하고 차단하는 방법과 인증 정책에 대한 해당 절차를 설명합니다.

Exchange Online 기본 인증 작동 방식

이메일 클라이언트가 사용자 이름과 암호를 Exchange Online 전송하고 Exchange Online 전자 메일 클라이언트 또는 앱을 대신하여 IdP(신뢰할 수 있는 ID 공급자)에게 자격 증명을 전달하거나 프록시하기 때문에 기본 인증을 프록시 인증이라고도 합니다. IdP는 organization 인증 모델에 따라 달라집니다.

- 클라우드 인증: IdP가 Microsoft Entra ID.

- 페더레이션 인증: IdP는 AD FS(Active Directory Federation Services)와 같은 온-프레미스 솔루션입니다.

이러한 인증 모델은 다음 섹션에 설명되어 있습니다. 자세한 내용은 Microsoft Entra 하이브리드 ID 솔루션에 적합한 인증 방법 선택을 참조하세요.

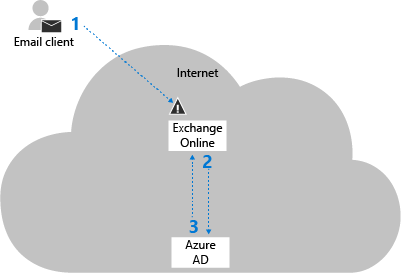

클라우드 인증

클라우드 인증의 단계는 다음 다이어그램에 설명되어 있습니다.

이메일 클라이언트는 사용자 이름과 암호를 Exchange Online 보냅니다.

참고: 기본 인증이 차단되면 이 단계에서 차단됩니다.

Exchange Online 사용자 이름과 암호를 Microsoft Entra ID 보냅니다.

Microsoft Entra ID Exchange Online 사용자 티켓을 반환하고 사용자가 인증됩니다.

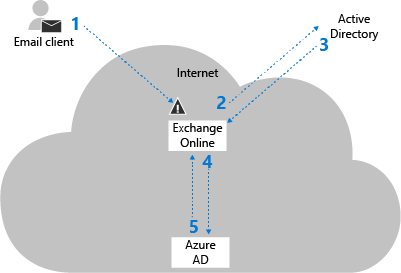

페더레이션 인증

페더레이션 인증의 단계는 다음 다이어그램에 설명되어 있습니다.

이메일 클라이언트는 사용자 이름과 암호를 Exchange Online 보냅니다.

참고: 기본 인증이 차단되면 이 단계에서 차단됩니다.

Exchange Online 사용자 이름과 암호를 온-프레미스 IdP로 보냅니다.

Exchange Online 온-프레미스 IdP에서 SAML(Security Assertion Markup Language) 토큰을 받습니다.

Exchange Online SAML 토큰을 Microsoft Entra ID 보냅니다.

Microsoft Entra ID Exchange Online 사용자 티켓을 반환하고 사용자가 인증됩니다.

Exchange Online 기본 인증이 차단되는 방법

개별 사용자에게 인증 정책을 만들고 할당하여 Exchange Online 기본 인증을 차단합니다. 정책은 기본 인증이 차단되는 클라이언트 프로토콜을 정의하고 하나 이상의 사용자에게 정책을 할당하면 지정된 프로토콜에 대한 기본 인증 요청이 차단됩니다.

차단되면 요청이 Microsoft Entra ID 또는 온-프레미스 IdP에 도달하기 전에 첫 번째 사전 인증 단계(이전 다이어그램의 1단계)에서 Exchange Online 기본 인증이 차단됩니다. 이 방법의 이점은 무차별 암호 대입 공격 또는 암호 스프레이 공격이 IdP에 도달하지 않는다는 것입니다(잘못된 로그인 시도로 인해 계정 잠금을 트리거할 수 있음).

인증 정책은 사용자 수준에서 작동하므로 Exchange Online 클라우드 organization 있는 사용자에 대한 기본 인증 요청만 차단할 수 있습니다. 페더레이션 인증의 경우 사용자가 Exchange Online 없는 경우 사용자 이름과 암호가 온-프레미스 IdP로 전달됩니다. 예를 들어 다음과 같은 경우를 생각해볼 수 있습니다.

organization 페더레이션된 도메인 contoso.com 있으며 인증에 온-프레미스 AD FS를 사용합니다.

사용자가 ian@contoso.com 온-프레미스 organization 있지만 Office 365 또는 Microsoft 365에는 없습니다(Microsoft Entra ID 사용자 계정이 없고 Exchange Online 전역 주소 목록에 받는 사람 개체가 없음).

이메일 클라이언트는 사용자 이름으로 Exchange Online 로그인 요청을 보냅니다ian@contoso.com. 인증 정책은 사용자에게 적용할 수 없으며 에 대한 ian@contoso.com 인증 요청은 온-프레미스 AD FS로 전송됩니다.

온-프레미스 AD FS는 에 대한 ian@contoso.com인증 요청을 수락하거나 거부할 수 있습니다. 요청이 수락되면 SAML 토큰이 Exchange Online 반환됩니다. SAML 토큰의 ImmutableId 값이 Microsoft Entra ID 사용자와 일치하는 한 Microsoft Entra ID Exchange Online 사용자 티켓을 발급합니다(Microsoft Entra Connect 설정 중에 ImmutableId 값이 설정됨).

이 시나리오에서 contoso.com 인증에 온-프레미스 AD FS 서버를 사용하는 경우 온-프레미스 AD FS 서버는 암호 스프레이 공격 중 Exchange Online 존재하지 않는 사용자 이름에 대한 인증 요청을 계속 받습니다.

Exchange 하이브리드 배포에서는 온-프레미스 사서함에 대한 인증이 온-프레미스 Exchange 서버에서 처리되고 인증 정책이 적용되지 않습니다. Exchange Online 이동한 사서함의 경우 자동 검색 서비스가 Exchange Online 리디렉션한 다음 이전 시나리오 중 일부가 적용됩니다.

Exchange Online 인증 정책 절차

Exchange Online PowerShell에서 인증 정책의 모든 측면을 관리합니다. 기본 인증을 차단할 수 있는 Exchange Online 프로토콜 및 서비스는 다음 표에 설명되어 있습니다.

| 프로토콜 또는 서비스 | 설명 | 매개 변수 이름 |

|---|---|---|

| EAS(Exchange Active Sync) | 모바일 디바이스의 일부 전자 메일 클라이언트에서 사용됩니다. | AllowBasicAuthActiveSync |

| Autodiscover | Outlook 및 EAS 클라이언트에서 Exchange Online 사서함을 찾아 연결하는 데 사용됩니다. | AllowBasicAuthAutodiscover |

| IMAP4 | IMAP 전자 메일 클라이언트에서 사용됩니다. | AllowBasicAuthImap |

| HTTP를 통한 MAPI(MAPI/HTTP) | Outlook 2010 이상에서 사용됩니다. | AllowBasicAuthMapi |

| OAB(오프라인 주소록) | Outlook에서 다운로드하여 사용하는 주소 목록 컬렉션의 복사본입니다. | AllowBasicAuthOfflineAddressBook |

| Outlook Service | 메일 및 일정 앱에서 Windows 10 사용합니다. | AllowBasicAuthOutlookService |

| POP3 | POP 전자 메일 클라이언트에서 사용됩니다. | AllowBasicAuthPop |

| 보고 웹 서비스 | Exchange Online 보고서 데이터를 검색하는 데 사용됩니다. | AllowBasicAuthReportingWebServices |

| Outlook 외부에서 사용(HTTP를 통한 RPC) | Outlook 2016 및 이전 버전에서 사용됩니다. | AllowBasicAuthRpc |

| 인증된 SMTP | POP 및 IMAP 클라이언트에서 전자 메일 메시지를 보내는 데 사용됩니다. | AllowBasicAuthSmtp |

| EWS(Exchange 웹 서비스) | Outlook, Mac용 Outlook 및 타사 앱에서 사용하는 프로그래밍 인터페이스입니다. | AllowBasicAuthWebServices |

| PowerShell | 원격 PowerShell을 사용하여 Exchange Online 연결하는 데 사용됩니다. 지침을 확인하려면 Exchange Online PowerShell에 연결을 참조하세요. | AllowBasicAuthPowerShell |

일반적으로 사용자에 대한 기본 인증을 차단하는 경우 모든 프로토콜에 대한 기본 인증을 차단하는 것이 좋습니다. 그러나 New-AuthenticationPolicy 및 Set-AuthenticationPolicy cmdlet에서 AllowBasicAuth* 매개 변수(스위치)를 사용하여 특정 프로토콜에 대한 기본 인증을 선택적으로 허용하거나 차단할 수 있습니다.

최신 인증을 지원하지 않는 이메일 클라이언트 및 앱의 경우 필요한 프로토콜 및 서비스에 대한 기본 인증을 허용해야 합니다. 이러한 프로토콜 및 서비스는 다음 표에 설명되어 있습니다.

| 클라이언트 | 프로토콜 및 서비스 |

|---|---|

| 이전 EWS 클라이언트 |

|

| 이전 ActiveSync 클라이언트 |

|

| POP 클라이언트 |

|

| IMAP 클라이언트 |

|

| Outlook 2010 |

|

참고

기본 인증을 차단하면 Exchange Online 앱 암호가 차단됩니다. 앱 암호에 대한 자세한 내용은 앱 암호 만들기를 참조하세요.

시작하기 전에 알아야 할 사항은 무엇인가요?

Exchange Online organization 최신 인증이 사용하도록 설정되어 있는지 확인합니다(기본적으로 사용하도록 설정됨). 자세한 내용은 Exchange Online Outlook에 대한 최신 인증 사용 또는 사용 안 함을 참조하세요.

전자 메일 클라이언트 및 앱이 최신 인증을 지원하는지 확인합니다(항목의 시작 부분에 있는 목록 참조). 또한 Outlook 데스크톱 클라이언트가 필요한 최소 누적 업데이트를 실행하고 있는지 확인합니다. 자세한 내용은 Outlook 업데이트 참조하세요.

Exchange Online PowerShell로 연결하는 방법을 알아보려면 Exchange Online PowerShell에 연결을 참조하세요.

인증 정책 만들기 및 적용

Exchange Online 기본 인증을 차단하는 인증 정책을 만들고 적용하는 단계는 다음과 같습니다.

인증 정책을 만듭니다.

사용자에게 인증 정책을 할당합니다.

정책이 사용자에게 적용될 때까지 24시간을 기다리거나 정책을 즉시 적용하도록 합니다.

이러한 단계는 다음 섹션에 설명되어 있습니다.

1단계: 인증 정책 만들기

Exchange Online 사용 가능한 모든 클라이언트 프로토콜(권장 구성)에 대한 기본 인증을 차단하는 정책을 만들려면 다음 구문을 사용합니다.

New-AuthenticationPolicy -Name "<Descriptive Name>"

이 예제에서는 Block Basic Auth라는 인증 정책을 만듭니다.

New-AuthenticationPolicy -Name "Block Basic Auth"

자세한 구문 및 매개 변수 정보는 New-AuthenticationPolicy를 참조하세요.

참고:

정책 이름을 만든 후에는 변경할 수 없습니다(Set-AuthenticationPolicy cmdlet에서는 Name 매개 변수를 사용할 수 없음).

정책의 특정 프로토콜에 대해 기본 인증을 사용하도록 설정하려면 이 항목의 뒷부분에 있는 인증 정책 수정 섹션을 참조하세요. New-AuthenticationPolicy 및 Set-AuthenticationPolicy cmdlet에서 동일한 프로토콜 설정을 사용할 수 있으며, 특정 프로토콜에 대해 기본 인증을 사용하도록 설정하는 단계는 두 cmdlet에 대해 동일합니다.

2단계: 사용자에게 인증 정책 할당

사용자에게 인증 정책을 할당하는 데 사용할 수 있는 방법은 다음 섹션에 설명되어 있습니다.

개별 사용자 계정: 다음 구문을 사용합니다.

Set-User -Identity <UserIdentity> -AuthenticationPolicy <PolicyIdentity>이 예제에서는 Block Basic Auth라는 정책을 사용자 계정에 할당합니다 laura@contoso.com.

Set-User -Identity laura@contoso.com -AuthenticationPolicy "Block Basic Auth"특성별로 사용자 계정 필터링: 이 방법을 사용하려면 사용자 계정이 모두 사용자를 식별하는 데 사용할 수 있는 고유한 필터링 가능한 특성(예: Title 또는 Department)을 공유해야 합니다. 구문은 다음 명령을 사용합니다(두 명령은 사용자 계정을 식별하고 다른 명령은 해당 사용자에게 정책을 적용합니다.).

$<VariableName1> = Get-User -ResultSize unlimited -Filter <Filter> $<VariableName2> = $<VariableName1>.MicrosoftOnlineServicesID $<VariableName2> | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}이 예제에서는 Title 특성에 "Sales Associate" 값이 포함된 모든 사용자 계정에 Block Basic Auth라는 정책을 할당합니다.

$SalesUsers = Get-User -ResultSize unlimited -Filter "(RecipientType -eq 'UserMailbox') -and (Title -like '*Sales Associate*')" $Sales = $SalesUsers.MicrosoftOnlineServicesID $Sales | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}특정 사용자 계정 목록 사용: 이 방법을 사용하려면 사용자 계정을 식별하기 위해 텍스트 파일이 필요합니다. 공백이 포함되지 않은 값(예: Office 365 또는 Microsoft 365 회사 또는 학교 계정)이 가장 적합합니다. 텍스트 파일에는 다음과 같이 각 줄에 하나의 사용자 계정이 포함되어야 합니다.

akol@contoso.com

tjohnston@contoso.com

kakers@contoso.com구문은 다음 두 명령(하나는 사용자 계정을 식별하고 다른 하나는 해당 사용자에게 정책을 적용하는 명령)을 사용합니다.

$<VariableName> = Get-Content "<text file>" $<VariableName> | foreach {Set-User -Identity $_ -AuthenticationPolicy <PolicyIdentity>}이 예제에서는 블록 기본 인증이라는 정책을 C:\My Documents\BlockBasicAuth.txt 파일에 지정된 사용자 계정에 할당합니다.

$BBA = Get-Content "C:\My Documents\BlockBasicAuth.txt" $BBA | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}Exchange Online 동기화되는 온-프레미스 Active Directory 사용자 계정 필터링: 자세한 내용은 이 항목의 Exchange Online 동기화된 사용자 계정 온-프레미스 Active Directory 필터링 섹션을 참조하세요.

참고

사용자로부터 정책 할당을 제거하려면 Set-User cmdlet의 AuthenticationPolicy 매개 변수 값을 $null 사용합니다.

3단계: (선택 사항) 사용자에게 인증 정책 즉시 적용

기본적으로 사용자에 대한 인증 정책 할당을 만들거나 변경하거나 정책을 업데이트하면 변경 내용이 24시간 이내에 적용됩니다. 정책이 30분 이내에 적용되도록 하려면 다음 구문을 사용합니다.

Set-User -Identity <UserIdentity> -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)

이 예제에서는 인증 정책을 사용자에게 laura@contoso.com즉시 적용합니다.

Set-User -Identity laura@contoso.com -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)

이 예제에서는 이전에 필터링 가능한 특성 또는 텍스트 파일로 식별된 여러 사용자에게 인증 정책을 즉시 적용합니다. 이 예제는 여전히 동일한 PowerShell 세션에 있고 사용자를 식별하는 데 사용한 변수를 변경하지 않은 경우에 작동합니다(나중에 다른 용도로 동일한 변수 이름을 사용하지 않음). 예를 들면

$Sales | foreach {Set-User -Identity $_ -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)}

또는

$BBA | foreach {Set-User -Identity $_ -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)}

인증 정책 보기

모든 기존 인증 정책의 이름에 대한 요약 목록을 보려면 다음 명령을 실행합니다.

Get-AuthenticationPolicy | Format-Table Name -Auto

특정 인증 정책에 대한 자세한 정보를 보려면 다음 구문을 사용합니다.

Get-AuthenticationPolicy -Identity <PolicyIdentity>

이 예제에서는 Block Basic Auth라는 정책에 대한 자세한 정보를 반환합니다.

Get-AuthenticationPolicy -Identity "Block Basic Auth"

자세한 구문 및 매개 변수 정보는 Get-AuthenticationPolicy를 참조하세요.

인증 정책 수정

기본적으로 프로토콜을 지정하지 않고 새 인증 정책을 만들면 Exchange Online 모든 클라이언트 프로토콜에 대해 기본 인증이 차단됩니다. 즉, AllowBasicAuth* 매개 변수(스위치)의 기본값은 모든 프로토콜에 대한 것입니다 False .

사용하지 않도록 설정된 특정 프로토콜에 대해 기본 인증을 사용하도록 설정하려면 값 없이 스위치를 지정합니다.

사용하도록 설정된 특정 프로토콜에 대해 기본 인증을 사용하지 않도록 설정하려면 값

:$false만 사용할 수 있습니다.

Get-AuthenticationPolicy cmdlet을 사용하여 정책에서 AllowBasicAuth* 스위치의 현재 상태 확인할 수 있습니다.

이 예제에서는 POP3 프로토콜에 대한 기본 인증을 사용하도록 설정하고 Block Basic Auth라는 기존 인증 정책에서 IMAP4 프로토콜에 대한 기본 인증을 사용하지 않도록 설정합니다.

Set-AuthenticationPolicy -Identity "Block Basic Auth" -AllowBasicAuthPop -AllowBasicAuthImap:$false

자세한 구문 및 매개 변수 정보는 Set-AuthenticationPolicy를 참조하세요.

기본 인증 정책 구성

기본 인증 정책은 특정 정책이 아직 할당되지 않은 모든 사용자에게 할당됩니다. 사용자에게 할당된 인증 정책이 기본 정책보다 우선합니다. organization 대한 기본 인증 정책을 구성하려면 다음 구문을 사용합니다.

Set-OrganizationConfig -DefaultAuthenticationPolicy <PolicyIdentity>

이 예제에서는 기본 인증 차단이라는 인증 정책을 기본 정책으로 구성합니다.

Set-OrganizationConfig -DefaultAuthenticationPolicy "Block Basic Auth"

참고

기본 인증 정책 지정을 제거하려면 DefaultAuthenticationPolicy 매개 변수의 값을 $null 사용합니다.

다음 예제를 사용하여 기본 인증 정책이 구성되어 있는지 확인합니다.

Get-OrganizationConfig | Format-Table DefaultAuthenticationPolicy

인증 정책 제거

기존 인증 정책을 제거하려면 다음 구문을 사용합니다.

Remove-AuthenticationPolicy -Identity <PolicyIdentity>

다음은 테스트 인증 정책이라는 정책을 제거하는 예제입니다.

Remove-AuthenticationPolicy -Identity "Test Auth Policy"

자세한 구문 및 매개 변수 정보는 Remove-AuthenticationPolicy를 참조하세요.

Exchange Online 기본 인증을 사용하지 않도록 설정했음을 어떻게 알 수 있나요?

인증 정책이 사용자에게 직접 적용되었는지 확인하려면 다음을 수행합니다.

참고

기본 인증 정책을 이미 구성할 수 있다는 점을 고려합니다. 자세한 내용은 기본 인증 정책 구성 을 참조하세요.

다음 명령을 실행하여 인증 정책의 DN(고유 이름) 값을 찾습니다.

Get-AuthenticationPolicy | Format-List Name,DistinguishedName다음 명령에서 인증 정책의 DN 값을 사용합니다.

Get-User -Filter "AuthenticationPolicy -eq '<AuthPolicyDN>'"예를 들면

Get-User -Filter "AuthenticationPolicy -eq 'CN=Block Basic Auth,CN=Auth Policies,CN=Configuration,CN=contoso.onmicrosoft.com,CN=ConfigurationUnits,DC=NAMPR11B009,DC=PROD,DC=OUTLOOK,DC=COM'"

인증 정책이 Exchange Online 특정 프로토콜에 대한 특정 사용자의 기본 인증 요청을 차단하는 경우 응답은 입니다401 Unauthorized. 차단된 사용자에 대한 추가 정보가 누출되지 않도록 클라이언트에 추가 정보가 반환되지 않습니다. 응답의 예는 다음과 같습니다.

HTTP/1.1 401 Unauthorized

Server: Microsoft-IIS/10.0

request-id: 413ee498-f337-4b0d-8ad5-50d900eb1f72

X-CalculatedBETarget: DM5PR2101MB0886.namprd21.prod.outlook.com

X-BackEndHttpStatus: 401

Set-Cookie: MapiRouting=#################################################; path=/mapi/; secure; HttpOnly

X-ServerApplication: Exchange/15.20.0485.000

X-RequestId: {3146D993-9082-4D57-99ED-9E7D5EA4FA56}:8

X-ClientInfo: {B0DD130A-CDBF-4CFA-8041-3D73B4318010}:59

X-RequestType: Bind

X-DiagInfo: DM5PR2101MB0886

X-BEServer: DM5PR2101MB0886

X-Powered-By: ASP.NET

X-FEServer: MA1PR0101CA0031

WWW-Authenticate: Basic Realm="",Basic Realm=""

Date: Wed, 31 Jan 2018 05:15:08 GMT

Content-Length: 0

Microsoft 365 관리 센터 기본 인증 관리

의 Microsoft 365 관리 센터 https://admin.microsoft.com설정조직 설정>최신 인증으로 이동합니다>. 표시되는 최신 인증 플라이아웃 에서 더 이상 기본 인증이 필요하지 않은 프로토콜을 식별할 수 있습니다.

백그라운드에서 이러한 설정은 인증 정책을 사용합니다. 과거에 인증 정책을 만든 경우 이러한 선택 항목을 수정하면 첫 번째 새 인증 정책이 자동으로 만들어집니다. 이 정책은 PowerShell을 통해서만 볼 수 있습니다. 이미 인증 정책을 사용하고 있는 고급 고객의 경우 Microsoft 365 관리 센터 변경 내용이 기존 기본 정책을 수정합니다. Microsoft Entra 로그인 로그를 확인하여 변경하기 전에 클라이언트가 사용하는 프로토콜을 확인합니다.

Microsoft 365 관리 센터 기본 인증을 해제해도 다음과 같은 레거시 서비스가 꺼지지 않습니다.

- AllowBasicAuthOutlookService

- AllowBasicAuthReportingWebServices

이러한 설정은 Exchange Online PowerShell에서만 해제할 수 있습니다.

다음 명령을 실행하여 기존 인증 정책의 이름을 찾습니다.

Get-AuthenticationPolicy<AuthenticationPolicyName>을 이전 단계의 값으로 바꾼 다음, 다음 명령을 실행합니다.

Set-AuthenticationPolicy -Identity "<AuthenticationPolicyName>" -AllowBasicAuthReportingWebServices:$false -AllowBasicAuthOutlookService:$false이전 명령은 만들 새 사서함에 영향을 주지만 기존 사서함에는 영향을 주지 않습니다. 기존 사서함에 정책을 적용하려면 다음 명령에서 <AuthenticationPolicyName> 값을 사용합니다.

$mbx = Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited $mbx | foreach {Set-User -Identity $_.ExchangeObjectID.tostring() -AuthenticationPolicy <AuthenticationPolicyName>}

Exchange Online 동기화된 온-프레미스 Active Directory 사용자 계정 필터링

이 메서드는 Exchange Online 동기화될 온-프레미스 Active Directory 그룹 멤버에 대한 필터로 특정 특성을 사용합니다. 이 메서드를 사용하면 전체 organization 영향을 주지 않고 특정 그룹에 대해 레거시 프로토콜을 사용하지 않도록 설정할 수 있습니다.

이 예제에서는 부서 및 역할에 따라 사용자를 식별하는 일반적인 특성이므로 Department 특성을 사용합니다. 모든 Active Directory 사용자 확장 속성을 보려면 Active Directory: Get-ADUser 기본 및 확장 속성으로 이동합니다.

1단계: Active Directory 사용자 찾기 및 Active Directory 사용자 특성 설정

Active Directory 그룹의 멤버 가져오기

이러한 단계를 수행하려면 Windows PowerShell Active Directory 모듈이 필요합니다. PC에 이 모듈을 설치하려면 RSAT(원격 서버 관리 도구)를 다운로드하여 설치해야 합니다.

Active Directory PowerShell에서 다음 명령을 실행하여 Active Directory의 모든 그룹을 반환합니다.

Get-ADGroup -Filter * | select -Property Name

그룹 목록을 받은 후 해당 그룹에 속한 사용자를 쿼리하고 해당 특성에 따라 목록을 만들 수 있습니다. 값이 각 사용자에 대해 고유하기 때문에 objectGuid 특성을 사용하는 것이 좋습니다.

Get-ADGroupMember -Identity "<GroupName>" | select -Property objectGuid

다음은 Developers라는 그룹의 멤버에 대한 objectGuid 특성 값을 반환하는 예제입니다.

Get-ADGroupMember -Identity "Developers" | select -Property objectGuid

필터링 가능한 사용자 특성 설정

사용자가 포함된 Active Directory 그룹을 식별한 후에는 사용자를 필터링하기 위해 Exchange Online 동기화될 특성 값을 설정해야 합니다(궁극적으로 사용자를 위한 기본 인증을 사용하지 않도록 설정).

Active Directory PowerShell에서 다음 구문을 사용하여 이전 단계에서 식별한 그룹의 멤버에 대한 특성 값을 구성합니다. 첫 번째 명령은 objectGuid 특성 값을 기반으로 그룹 멤버를 식별합니다. 두 번째 명령은 그룹 구성원에게 Department 특성 값을 할당합니다.

$variable1 = Get-ADGroupMember -Identity "<GroupName>" | select -ExpandProperty "objectGUID"; Foreach ($user in $variable1) {Set-ADUser -Identity $user.ToString() -Add@{Department="<DepartmentName>"}}

다음은 Department 특성을 "Developers"라는 그룹에 속한 사용자의 "Developer" 값으로 설정하는 예제입니다.

$variable1 = Get-ADGroupMember -Identity "Developers" | select -ExpandProperty "objectGUID"; Foreach ($user in $variable1) {Set-ADUser -Identity $user.ToString() -Add@{Department="Developer"}}

Active Directory PowerShell에서 다음 구문을 사용하여 특성이 사용자 계정(현재 또는 과거)에 적용되었는지 확인합니다.

Get-ADUser -Filter "Department -eq '<DepartmentName>'" -Properties Department

이 예제에서는 Department 특성에 대해 "Developer" 값을 가진 모든 사용자 계정을 반환합니다.

Get-ADUser -Filter "Department -eq 'Developer'" -Properties Department

2단계: Exchange Online 레거시 인증 사용 안 함

참고

온-프레미스 사용자의 특성 값은 유효한 Exchange Online 라이선스가 있는 사용자에 대해서만 Exchange Online 동기화됩니다. 자세한 내용은 개별적으로 또는 대량으로 사용자 추가를 참조하세요.

Exchange Online PowerShell 구문은 다음 명령을 사용합니다(두 명령은 사용자 계정을 식별하고 다른 두 명령은 해당 사용자에게 정책을 적용합니다).

$<VariableName1> = Get-User -ResultSize unlimited -Filter <Filter>

$<VariableName2> = $<VariableName1>.MicrosoftOnlineServicesID

$<VariableName2> | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}

이 예제에서는 Department 특성에 "Developer" 값이 포함된 동기화된 모든 사용자 계정에 Block Basic Auth라는 정책을 할당합니다.

$developerUsers = Get-User -ResultSize unlimited -Filter "(RecipientType -eq 'UserMailbox') -and (department -like '*developer*')"

$developers = $developerUsers.MicrosoftOnlineServicesID

$developers | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}

Active Directory PowerShell 세션에서 Exchange Online PowerShell에 연결하는 경우 다음 구문을 사용하여 Active Directory 그룹의 모든 멤버에 정책을 적용할 수 있습니다.

이 예제에서는 ActiveSync, POP3, 인증된 SMTP 및 IMAP4 클라이언트에 대한 마케팅 부서라는 Active Directory 그룹의 구성원에 대한 기본 인증을 사용하지 않도록 설정하는 마케팅 정책이라는 새 인증 정책을 만듭니다.

참고

Active Directory PowerShell의 알려진 제한으로 인해 Get-AdGroupMember cmdlet이 5000개 이상의 결과를 반환하지 못하게 됩니다. 따라서 다음 예제는 멤버가 5,000명 미만인 Active Directory 그룹에만 작동합니다.

New-AuthenticationPolicy -Name "Marketing Policy" -AllowBasicAuthActiveSync $false -AllowBasicAuthPop $false -AllowBasicAuthSmtp $false -AllowBasicAuthImap $false

$users = Get-ADGroupMember "Marketing Department"

foreach ($user in $users) {Set-User -Identity $user.SamAccountName -AuthenticationPolicy "Marketing Policy"}