Fabric 워크로드는 인증 및 권한 부여를 위해 Microsoft Entra ID와의 통합을 사용합니다.

워크로드와 다른 Fabric 또는 Azure 구성 요소 간 모든 상호 작용에는 수신되거나 전송된 요청에 대한 적절한 인증 지원이 수반되어야 합니다. 전송된 토큰은 제대로 생성되어야 하며 수신된 토큰도 제대로 유효성을 검사해야 합니다.

Fabric 워크로드 작업을 시작하기 전에 Microsoft ID 플랫폼에 익숙해지는 것이 좋습니다. 또한 Microsoft ID 플랫폼 모범 사례 및 권장 사항을 검토하는 것이 좋습니다.

흐름

워크로드 프런트 엔드에서 워크로드 백 엔드로

이러한 통신의 예로는 데이터 평면 API가 있습니다. 이 통신은 주체 토큰(위임된 토큰)을 사용하여 수행됩니다.

워크로드 FE에서 토큰을 획득하는 방법에 대한 자세한 내용은 인증 API를 참조하세요. 또한 백 엔드 인증 및 권한 부여 개요에서 토큰 유효성 검사를 진행해야 합니다.

패브릭 백 엔드에서 워크로드 백 엔드로

이러한 통신의 예로 워크로드 항목 만들기가 있습니다. 이 통신은 앱 토큰과 주체 토큰이 결합된 특수 토큰인 SubjectAndApp 토큰을 사용하여 수행됩니다(이 토큰에 대한 자세한 내용은 백 엔드 인증 및 권한 부여 개요 참조).

이 통신이 작동하려면 이 통신을 사용하는 사용자가 Microsoft Entra 애플리케이션에 동의해야 합니다.

워크로드 백 엔드에서 패브릭 백 엔드로

이 작업은 워크로드 제어 API(예: ResolveItemPermissions) 또는 주체 토큰(다른 Fabric API용)을 위한 SubjectAndApp 토큰을 사용하여 수행됩니다.

워크로드 백 엔드에서 외부 서비스로

이러한 통신의 예는 레이크하우스 파일에 쓰는 작업이 있습니다. 이 작업은 API에 따라 주체 토큰 또는 앱 토큰을 사용해 수행됩니다.

주체 토큰을 사용하여 서비스와 통신하려는 경우 On-Behalf-Of 흐름을 잘 알고 있는지 확인합니다.

인증을 사용하도록 환경을 설정하려면 인증 자습서를 참조하세요.

인증 JavaScript API

Fabric 프런트 엔드는 Fabric 워크로드용 JavaScript API를 제공하여 Microsoft Entra ID에서 애플리케이션에 대한 토큰을 획득합니다. 인증 JavaScript API를 사용하기 전에 인증 JavaScript API 설명서를 검토해야 합니다.

동의

동의가 필요한 이유를 이해하려면 Microsoft Entra ID에서 사용자 및 관리자 동의를 검토합니다.

동의는 Fabric 워크로드에서 어떻게 작동하나요?

특정 애플리케이션에 대한 동의를 부여하기 위해 Fabric FE는 워크로드의 애플리케이션 ID로 구성된 MSAL 인스턴스를 만들고 제공된 범위에 대한 토큰을 요청합니다(additionalScopesToConsent - AcquireAccessTokenParams 참조).

특정 범위에 대한 워크로드 애플리케이션으로 토큰을 요청하는 경우 Microsoft Entra ID는 누락되었으면 팝업 동의를 표시한 다음, 팝업 창을 애플리케이션에 구성된 리디렉션 URI로 리디렉션합니다.

일반적으로 리디렉션 URI는 토큰을 요청한 페이지와 동일한 도메인에 있으므로, 페이지에서 팝업에 액세스하고 팝업을 닫을 수 있습니다.

여기서는 Fabric이 토큰을 요청하고 워크로드의 리디렉션 URI가 Fabric 도메인에 없기 때문에 동일한 도메인에 있지 않습니다. 따라서 동의 대화 상자가 열리면 리디렉션 후 수동으로 닫아야 합니다. redirectUri에 반환된 코드를 사용하지 않으므로 자동으로 닫습니다(Microsoft Entra ID가 팝업을 리디렉션 URI로 리디렉션할 때 닫힘).

index.ts 파일에서 리디렉션 URI의 코드/구성을 볼 수 있습니다. 이 파일은 프런트 엔드 폴더 아래 Microsoft-Fabric-workload-development-sample에서 찾을 수 있습니다.

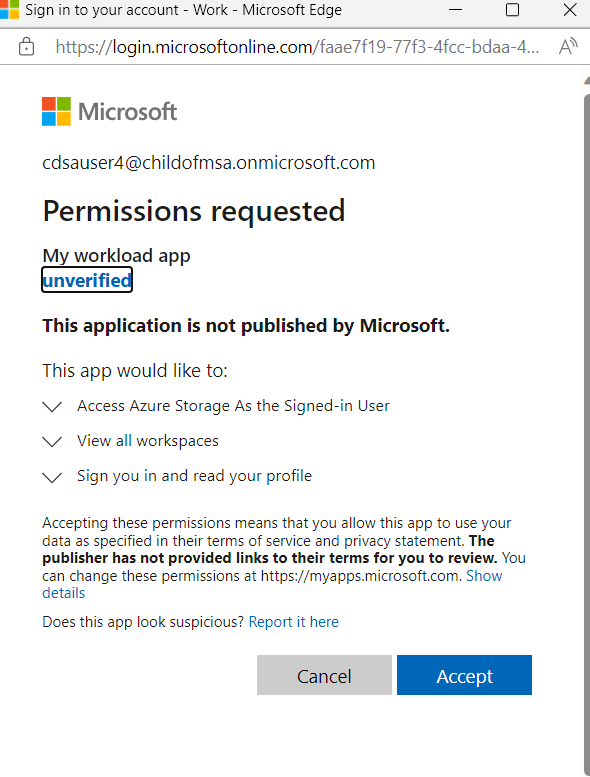

다음은 앱 "내 워크로드 앱"에 대한 동의 팝업과 인증 설정을 통해 진행하는 경우 구성한 종속성(스토리지 및 Power BI)의 예제입니다.