권한 있는 액세스 이해

제로 대기 액세스(ZSA)

Microsoft는 ZSA 원칙을 사용하여 권한 있는 액세스에 접근합니다. ZSA는 기본적으로 Microsoft 직원에게 프로덕션 환경에 대한 영구적인 권한 액세스 권한이 없음을 의미합니다. JIT(Just-In-Time) 액세스를 통해 액세스가 제공되는 경우 당면한 특정 작업에 대한 충분한 액세스가 있는 최소한의 액세스입니다. ZSA는 계정 손상 가능성을 심각하게 생각하고 손상된 계정을 사용하여 프로덕션 환경에서 권한 있는 명령을 실행하거나 고객 콘텐츠에 액세스할 수 없도록 합니다.

ZSA는 Microsoft 365 제품 및 서비스의 아키텍처를 통해 가능합니다. 자동화된 서비스 코드는 Microsoft 365에서 일상적인 작업을 처리합니다. 이를 통해 엔지니어는 대기 관리 권한이 없거나 고객 콘텐츠에 액세스하지 않고도 서비스를 지원할 수 있습니다. 그럼에도 불구하고 때때로 우리 엔지니어는 고객에게 적시에 지원을 제공하거나 Microsoft 365 프로덕션 환경에서 문제를 해결하기 위해 높은 권한을 요구합니다. 서비스 팀 엔지니어가 권한 있는 액세스가 필요한 경우 Microsoft 365는 JIT 액세스 모델을 사용하여 제한된 시간 제한 액세스를 제공합니다.

JIT(Just-In-Time) 및 JEA(Just-Enough-Access)

Microsoft 365는 JIT 액세스 모델을 사용하여 Microsoft 365를 지원하기 위해 이러한 액세스가 필요한 경우 서비스 팀 엔지니어에게 프로덕션 환경에 대한 임시 권한 액세스를 제공합니다. JIT 액세스 모델은 기존의 지속적인 관리 액세스를 엔지니어가 필요할 때 권한 있는 역할로 임시 승격을 요청하는 프로세스로 대체합니다.

Microsoft 365의 JIT는 Lockbox에 의해 활성화됩니다. Lockbox는 JIT 워크플로를 적용하고 세분화된 권한 관리를 제공하는 도구입니다. Lockbox는 할당된 작업을 완료하는 데 필요한 최소 권한, 리소스 및 시간에 대한 상승된 액세스를 제한합니다. 우리는 이 구현을 최소 권한 Just-Enough-Access(JEA)라고 부릅니다. Lockbox는 엔지니어가 요청에 액세스 범위를 지정하고 액세스가 필요한 이유를 제공하도록 하여 모든 JIT 액세스 요청에 대해 JEA를 구현합니다.

IDM 자격과 Lockbox 역할은 함께 작동하여 JIT 요청이 JEA로 제한되도록 합니다. 엔지니어는 서비스 팀 계정의 자격 범위 내에서만 자산에 대한 액세스를 요청할 수 있습니다. 예를 들어 Microsoft 365의 서비스 또는 기능을 지원하는 엔지니어는 해당 기능과 관련된 자산에 대한 액세스를 요청할 수 있습니다. 또한 엔지니어는 승인된 Lockbox 역할에서 허용하는 작업을 수행하기 위한 액세스 권한만 요청할 수 있습니다. 모든 엔지니어가 동일한 유형의 관리 기능에 액세스해야 하는 것은 아니며 Lockbox 역할은 엔지니어를 직무 책임에 필요한 유형의 JIT 요청으로 제한합니다. Lockbox는 엔지니어의 자격 및 Lockbox 역할 범위를 벗어난 JIT 요청과 허용된 임계값을 초과하는 요청을 자동으로 거부합니다.

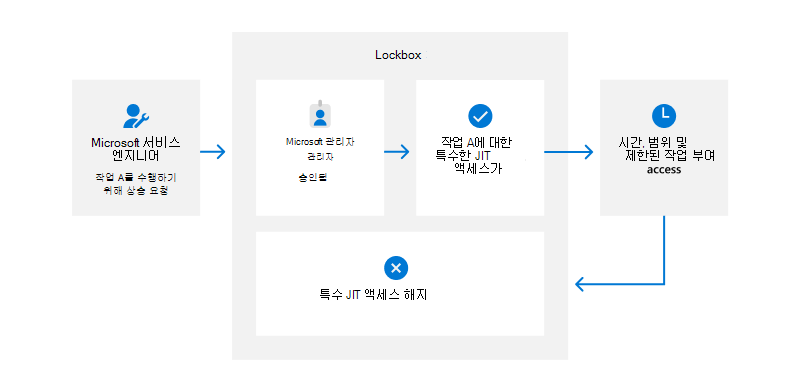

JIT 워크플로는 Lockbox를 사용하여 JIT 요청을 시작하고, Lockbox 승인자의 검토를 용이하게 하고, 승인자의 결정에 따라 액세스 권한을 부여 또는 거부하고, JIT 요청을 감사합니다. 다음 다이어그램은 엔지니어가 JIT 액세스를 요청할 때 Lockbox 워크플로를 보여줍니다.

업무상 프로덕션 리소스에 대한 액세스 권한이 필요한 서비스 팀 엔지니어가 Lockbox를 통해 액세스를 요청합니다. 요청은 작업을 완료하는 데 필요한 권한 있는 역할, 리소스 및 시간을 지정합니다. 또한 작업이 필요한 이유에 대한 비즈니스 정당성을 포함합니다. 엔지니어는 보안 그룹 구성원이 허용하는 권한 있는 역할로 승격만 요청할 수 있으며 서비스 팀 계정 자격에 대한 범위 내 리소스만 지정할 수 있습니다.

Lockbox는 JIT 요청을 지정된 액세스 승인자에게 보냅니다. 승인자는 요청을 검토하고 액세스 권한 부여 또는 거부를 결정합니다. 엔지니어는 자신의 JIT 요청을 승인할 수 없습니다. 액세스 승인자가 요청을 거부하거나 아무런 조치 없이 요청이 만료되도록 허용하면 액세스가 허용되지 않습니다.

액세스 승인자가 요청을 승인하면 엔지니어는 요청에 지정된 리소스로 특별히 제한된 임시 액세스 권한을 부여 받습니다.

엔지니어는 이 임시 권한을 사용하여 SAW(보안 액세스 워크스테이션)를 통해 MFA(다단계 인증)를 사용하여 프로덕션 환경에 연결합니다. 임시 권한 있는 액세스의 사용은 자동으로 모니터링되고 기록되어 책임을 보장하고 비정상적인 동작을 감지합니다. 요청에 지정된 기간이 만료되면 임시 액세스 권한이 자동으로 취소됩니다.

JIT 액세스 모델은 서비스 팀 계정이 프로덕션 환경에 대한 대기 중인 권한 있는 액세스를 갖지 않도록 하여 손상된 서비스 팀 계정의 영향을 제한합니다. 또한 Lockbox를 통해 부여된 임시 권한 액세스는 범위가 제한되며 지정된 기간이 지나면 만료됩니다. 즉, 침해로 인해 공격자에게 프로덕션 리소스에 대한 무제한 또는 지속적인 액세스 권한이 부여되지 않습니다. SAW를 사용하여 프로덕션 환경에 연결하면 손상된 계정의 잠재적 영향이 더욱 제한됩니다.