Microsoft Entra ID 사용하여 Microsoft Graph의 Intune API에 액세스하는 방법

이제 Microsoft Graph API 특정 API 및 권한 역할의 Microsoft Intune 지원합니다. Microsoft Graph API 인증 및 액세스 제어에 Microsoft Entra ID 사용합니다.

Microsoft Graph의 Intune API에 액세스하려면 다음이 필요합니다.

다음 권한/권한 범위가 있는 애플리케이션 ID:

- Microsoft Entra ID 및 Microsoft Graph API를 호출할 수 있는 권한입니다.

- 특정 애플리케이션 작업과 관련된 권한 범위

다음 권한이 있는 사용자 자격 증명:

- 애플리케이션과 연결된 Microsoft Entra 테넌트 액세스 권한입니다.

- 애플리케이션 권한 범위를 지원하는 데 필요한 역할 권한

최종 사용자가 앱에 권한을 부여하여 Azure 테넌트에서 애플리케이션 작업을 수행할 수 있습니다.

이 문서의 내용은 다음과 같습니다.

Microsoft Graph API 및 관련 권한 역할에 대한 액세스 권한이 있는 애플리케이션을 등록하는 방법을 보여 줍니다.

Intune API 권한 역할에 대해 설명합니다.

C# 및 PowerShell에 대한 Intune API 인증 예제를 제공합니다.

여러 테넌트 지원 방법을 설명합니다.

자세한 내용은 다음을 참조하세요.

- OAuth 2.0 및 Microsoft Entra ID 사용하여 웹 애플리케이션에 대한 액세스 권한 부여

- Microsoft Entra 인증 시작

- Microsoft Entra ID 애플리케이션 통합

- OAuth 2.0 이해

Microsoft Graph API를 사용할 앱 등록

Microsoft Graph API를 사용할 앱을 등록하려면 다음을 수행합니다.

관리 자격 증명을 사용하여 Microsoft Intune 관리 센터에 로그인합니다.

해당하는 경우 다음 계정을 사용할 수 있습니다.

- 테넌트 관리자 계정

- 사용자가 사용하도록 설정된 애플리케이션을 등록할 수 있는 테넌트 사용자 계정입니다.

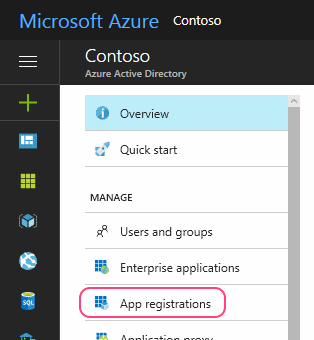

모든 서비스>M365 Microsoft Entra ID>Microsoft Entra ID앱 등록> 선택합니다.

새 등록을 선택하여 새 애플리케이션을 만들거나 기존 애플리케이션을 선택합니다. (기존 애플리케이션을 선택하는 경우 다음 단계를 건너뜁니다.)

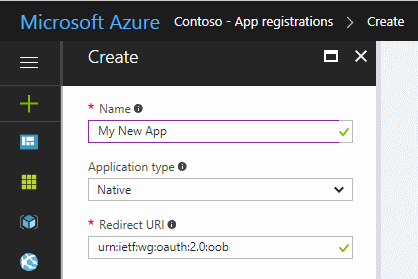

애플리케이션 등록 창에서 다음을 지정합니다.

애플리케이션의 이름 입니다(사용자가 로그인할 때 표시됨).

지원되는 계정 유형입니다.

리디렉션 URI 값입니다. 이 값은 옵션입니다.

참고

Azure AD Graph API 은퇴 단계에 있습니다. 자세한 내용은 MSAL(Microsoft 인증 라이브러리) 및 Microsoft Graph API를 사용하도록 애플리케이션 업데이트를 참조하세요..

자세한 내용은 Microsoft Entra ID 대한 인증 시나리오를 참조하세요.

애플리케이션 창에서:

애플리케이션(클라이언트) ID 값을 기록해 둡니다.

API 권한 선택

API 권한 창에서 Microsoft APIMicrosoft>Graph권한> 추가를 선택합니다. 그런 다음 애플리케이션에 필요한 사용 권한 유형을 선택합니다.

관련 이름의 왼쪽에 확인 표시를 배치하여 앱에 필요한 역할을 선택합니다. 특정 Intune 권한 범위에 대해 알아보려면 Intune 권한 범위를 참조하세요. 다른 Graph API 권한 범위에 대한 자세한 내용은 Microsoft Graph 권한 참조를 참조하세요.

최상의 결과를 얻으려면 애플리케이션을 구현하는 데 필요한 가장 적은 수의 역할을 선택합니다.

데이터 웨어하우스 및 보고 권한

Microsoft Entra 관리 센터 통해 애플리케이션을 추가할 때 애플리케이션의 요구 사항에 따라 Intune API 권한을 선택할 수 있습니다.

- get_data_warehouse - 이 API 권한을 사용하여 Microsoft Intune Intune 데이터 웨어하우스 API에 대한 액세스 권한을 부여합니다. 자세한 내용은 Microsoft Intune Data Warehouse 사용을 참조하세요.

파트너 솔루션 API

Microsoft Entra 관리 센터 통해 애플리케이션을 추가할 때 사용할 수 있는 Intune API 권한은 다음과 같습니다.

- get_device_compliance - 이 API 권한은 Microsoft Intune 디바이스 상태 및 규정 준수 정보를 가져오는 데 사용됩니다. 이 API 권한은 네트워크 Access Control 파트너가 사용합니다. 자세한 내용은 Intune과의 네트워크 Access Control 통합을 참조하세요.

- manage_partner_compliance_policy - 이 API 권한은 Microsoft Intune 파트너 규정 준수 정책을 관리하는 데 사용됩니다. 이 API 권한을 통해 앱은 로그인한 사용자 없이 파트너 준수 정책 및 Microsoft Entra 그룹 할당을 Microsoft Intune 보낼 수 있습니다. 디바이스 규정 준수 파트너가 사용합니다. 자세한 내용은 타사 디바이스 규정 준수 파트너를 참조하세요.

- pfx_cert_provider - 이 API 권한은 특정 사용자를 위해 PFX 인증서를 Intune으로 보내는 데 사용됩니다. Intune은 사용자가 등록한 모든 디바이스에 인증서를 제공합니다. 자세한 내용은 PFX Powershell 가져오기를 참조하세요.

- scep_challenge_provider - 이 API 권한은 인증서 요청 유효성 검사를 위해 INtune에 SCEP 챌린지를 보내는 데 사용됩니다. 인증 기관 파트너가 사용합니다. 자세한 내용은 파트너 인증 기관을 참조하세요.

- update_device_attributes - 이 API 권한은 디바이스 규정 준수 및 모바일 위협 방어 파트너로부터 디바이스 정보를 Intune으로 보내는 데 사용됩니다. 자세한 내용은 Intune 및 타사 디바이스 규정 준수 파트너와의 Mobile Threat Defense 통합을 참조하세요.

- update_device_health - 이 API 권한은 모바일 위협 방어 파트너로부터 디바이스 상태 및 위협 상태 정보를 Intune으로 보내는 데 사용됩니다. 자세한 내용은 Intune과 Mobile Threat Defense 통합을 참조하세요.

이러한 API 권한을 사용하여 Intune과 통합하는 데 관심이 있는 파트너인 경우 Microsoft 지능형 보안 협회] 팀에 문의하세요.

완료되면 권한 추가를 선택하여 변경 내용을 저장합니다.

이 시점에서 다음을 수행할 수도 있습니다.

자격 증명을 제공하지 않고 앱을 사용할 수 있는 권한을 모든 테넌트 계정에 부여하도록 선택합니다.

이렇게 하려면 권한을 부여하고 확인 메시지가 표시되면 수락합니다.

애플리케이션을 처음으로 실행하면 선택한 역할을 수행할 수 있는 권한을 앱에 부여하라는 메시지가 표시됩니다.

테넌트 외부의 사용자가 앱을 사용할 수 있도록 합니다. 일반적으로 여러 테넌트/조직을 지원하는 파트너에게만 필요합니다.

방법은 다음과 같습니다.

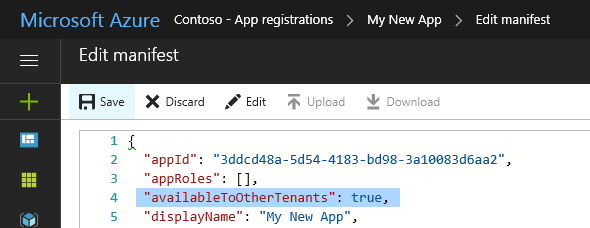

애플리케이션 창에서 매니페스트 를 선택합니다.

설정 값을 로

availableToOtherTenants변경합니다true.변경 내용을 저장합니다.

앱 목록

Graph API 사용할 때 앱 목록을 요청하는 동안 많은 양의 데이터를 받으면 503 서비스를 사용할 수 없음 오류가 발생할 수 있습니다. 20개 이하의 요소와 같은 작은 페이지 크기로 다시 시도하는 것이 좋습니다.

Intune 권한 범위

Microsoft Entra ID 및 Microsoft Graph는 권한 범위를 사용하여 회사 리소스에 대한 액세스를 제어합니다.

권한 범위( OAuth 범위라고도 함)는 특정 Intune 엔터티 및 해당 속성에 대한 액세스를 제어합니다. 이 섹션에서는 Intune API 기능에 대한 권한 범위를 요약합니다.

자세한 내용은 다음을 참고하세요.

Microsoft Graph에 권한을 부여하면 Intune 기능에 대한 액세스를 제어하기 위해 다음 범위를 지정할 수 있습니다. 다음 표에는 Intune API 권한 범위가 요약되어 있습니다. 첫 번째 열은 Microsoft Intune 관리 센터에 표시된 대로 기능의 이름을 표시하고 두 번째 열은 사용 권한 scope 이름을 제공합니다.

| 액세스 설정 사용 | 범위 이름 |

|---|---|

| Microsoft Intune 디바이스에서 사용자에 영향을 미치는 원격 작업 수행 | DeviceManagementManagedDevices.PrivilegedOperations.All |

| Microsoft Intune 디바이스 읽기 및 쓰기 | DeviceManagementManagedDevices.ReadWrite.All |

| Microsoft Intune 디바이스 읽기 | DeviceManagementManagedDevices.Read.All |

| RBAC 설정 읽기 및 쓰기 Microsoft Intune | DeviceManagementRBAC.ReadWrite.All |

| MICROSOFT INTUNE RBAC 설정 읽기 | DeviceManagementRBAC.Read.All |

| Microsoft Intune 앱 읽기 및 쓰기 | DeviceManagementApps.ReadWrite.All |

| Microsoft Intune 앱 읽기 | DeviceManagementApps.Read.All |

| 디바이스 구성 및 정책 읽기 및 쓰기 Microsoft Intune | DeviceManagementConfiguration.ReadWrite.All |

| 디바이스 구성 및 정책 읽기 Microsoft Intune | DeviceManagementConfiguration.Read.All |

| Microsoft Intune 구성 읽기 및 쓰기 | DeviceManagementServiceConfig.ReadWrite.All |

| Microsoft Intune 구성 읽기 | DeviceManagementServiceConfig.Read.All |

테이블에는 Microsoft Intune 관리 센터에 표시되는 설정이 나열되어 있습니다. 다음 섹션에서는 범위를 사전순으로 설명합니다.

현재 모든 Intune 권한 범위에는 관리자 액세스 권한이 필요합니다. 즉, Intune API 리소스에 액세스하는 앱 또는 스크립트를 실행할 때 해당 자격 증명이 필요합니다.

DeviceManagementApps.Read.All

액세스 설정 사용: Microsoft Intune 앱 읽기

다음 엔터티 속성 및 상태 대한 읽기 액세스를 허용합니다.

- 클라이언트 앱

- 모바일 앱 범주

- 앱 보호 정책

- 앱 구성

DeviceManagementApps.ReadWrite.All

액세스 설정 사용: Microsoft Intune 앱 읽기 및 쓰기

DeviceManagementApps.Read.All과 동일한 작업을 허용합니다.

또한 다음 엔터티에 대한 변경도 허용합니다.

- 클라이언트 앱

- 모바일 앱 범주

- 앱 보호 정책

- 앱 구성

DeviceManagementConfiguration.Read.All

액세스 설정 사용: 디바이스 구성 및 정책 읽기 Microsoft Intune

다음 엔터티 속성 및 상태 대한 읽기 액세스를 허용합니다.

- 장치 구성

- 디바이스 준수 정책

- 알림 메시지

DeviceManagementConfiguration.ReadWrite.All

액세스 설정 사용: 디바이스 구성 및 정책 읽기 및 쓰기 Microsoft Intune

DeviceManagementConfiguration.Read.All과 동일한 작업을 허용합니다.

앱은 다음 엔터티를 만들고, 할당하고, 삭제하고, 변경할 수도 있습니다.

- 장치 구성

- 디바이스 준수 정책

- 알림 메시지

DeviceManagementManagedDevices.PrivilegedOperations.All

액세스 설정 사용: Microsoft Intune 디바이스에서 사용자에게 영향을 미치는 원격 작업 수행

관리되는 디바이스에서 다음 원격 작업을 허용합니다.

- 중지

- 초기화

- 암호 재설정/복구

- 원격 잠금

- 분실 모드 사용/사용 안 함

- PC 정리

- 재부팅

- 공유 디바이스에서 사용자 삭제

DeviceManagementManagedDevices.Read.All

액세스 설정 사용: Microsoft Intune 디바이스 읽기

다음 엔터티 속성 및 상태 대한 읽기 액세스를 허용합니다.

- 관리 디바이스

- 디바이스 범주

- 검색된 앱

- 원격 작업

- 맬웨어 정보

DeviceManagementManagedDevices.ReadWrite.All

액세스 설정 사용: Microsoft Intune 디바이스 읽기 및 쓰기

DeviceManagementManagedDevices.Read.All과 동일한 작업을 허용합니다.

앱은 다음 엔터티를 만들고 삭제하고 변경할 수도 있습니다.

- 관리 디바이스

- 디바이스 범주

다음 원격 작업도 허용됩니다.

- 디바이스 찾기

- 활성화 잠금 사용 안 함

- 원격 지원 요청

DeviceManagementRBAC.Read.All

액세스 설정 사용: MICROSOFT INTUNE RBAC 설정 읽기

다음 엔터티 속성 및 상태 대한 읽기 액세스를 허용합니다.

- 역할 할당

- 역할 정의

- 리소스 작업

DeviceManagementRBAC.ReadWrite.All

액세스 설정 사용: RBAC 설정 읽기 및 쓰기 Microsoft Intune

DeviceManagementRBAC.Read.All과 동일한 작업을 허용합니다.

앱은 다음 엔터티를 만들고, 할당하고, 삭제하고, 변경할 수도 있습니다.

- 역할 할당

- 역할 정의

DeviceManagementServiceConfig.Read.All

액세스 설정 사용: 읽기 Microsoft Intune 구성

다음 엔터티 속성 및 상태 대한 읽기 액세스를 허용합니다.

- 디바이스 등록

- Apple 푸시 알림 인증서

- Apple 디바이스 등록 프로그램

- Apple 볼륨 구매 프로그램

- Exchange 커넥터

- 사용 약관

- 클라우드 PKI

- 브랜딩

- Mobile Threat Defense

DeviceManagementServiceConfig.ReadWrite.All

액세스 설정 사용: 읽기 및 쓰기 Microsoft Intune 구성

DeviceManagementServiceConfig.Read.All_ 동일한 작업을 허용합니다.

앱은 다음 Intune 기능을 구성할 수도 있습니다.

- 디바이스 등록

- Apple 푸시 알림 인증서

- Apple 디바이스 등록 프로그램

- Apple 볼륨 구매 프로그램

- Exchange 커넥터

- 사용 약관

- 클라우드 PKI

- 브랜딩

- Mobile Threat Defense

Microsoft Entra 인증 예제

이 섹션에서는 C# 및 PowerShell 프로젝트에 Microsoft Entra ID 통합하는 방법을 보여 줍니다.

각 예제에서는 이전에 설명한 권한 scope 이상의 애플리케이션 ID DeviceManagementManagedDevices.Read.All 를 지정해야 합니다.

두 예제 중 하나를 테스트할 때 다음과 유사한 HTTP 상태 403(사용할 수 없음) 오류가 발생할 수 있습니다.

{

"error": {

"code": "Forbidden",

"message": "Application is not authorized to perform this operation - Operation ID " +

"(for customer support): 00000000-0000-0000-0000-000000000000 - " +

"Activity ID: cc7fa3b3-bb25-420b-bfb2-1498e598ba43 - " +

"Url: https://example.manage.microsoft.com/" +

"Service/Resource/RESTendpoint?" +

"api-version=2017-03-06 - CustomApiErrorPhrase: ",

"innerError": {

"request-id": "00000000-0000-0000-0000-000000000000",

"date": "1980-01-0112:00:00"

}

}

}

이 경우 다음을 확인합니다.

애플리케이션 ID를 Microsoft Graph API 및 권한 scope 사용할 수 있는 권한으로

DeviceManagementManagedDevices.Read.All업데이트했습니다.테넌트 자격 증명은 관리 기능을 지원합니다.

코드는 표시된 샘플과 비슷합니다.

C에서 Microsoft Entra ID 인증#

이 예제에서는 C#을 사용하여 Intune 계정과 연결된 디바이스 목록을 검색하는 방법을 보여줍니다.

참고

Azure AD Graph API 은퇴 단계에 있습니다. 자세한 내용은 MSAL(Microsoft 인증 라이브러리) 및 Microsoft Graph API를 사용하도록 애플리케이션 업데이트를 참조하세요..

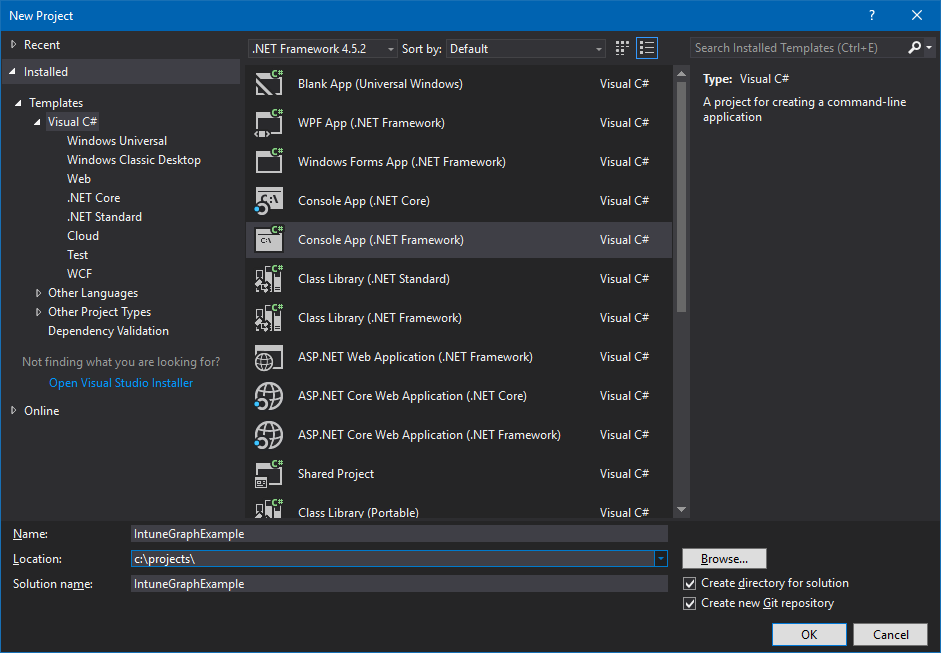

Visual Studio를 시작한 다음 새 Visual C# 콘솔 앱(.NET Framework) 프로젝트를 만듭니다.

프로젝트의 이름을 입력하고 원하는 대로 다른 세부 정보를 제공합니다.

솔루션 탐색기 사용하여 프로젝트에 Microsoft MSAL NuGet 패키지를 추가합니다.

- 솔루션 탐색기 마우스 오른쪽 단추로 클릭합니다.

- NuGet 패키지 관리...를 선택합니다.>찾아보기.

- 설치를 선택한

Microsoft.Identity.Client다음 , 설치를 선택합니다.

Program.cs 맨 위에 다음 문을 추가합니다.

using Microsoft.Identity.Client; using System.Net.Http;권한 부여 헤더를 만드는 메서드를 추가합니다.

private static async Task<string> GetAuthorizationHeader() { string applicationId = "<Your Application ID>"; string authority = "https://login.microsoftonline.com/common/"; Uri redirectUri = new Uri("urn:ietf:wg:oauth:2.0:oob"); AuthenticationContext context = new AuthenticationContext(authority); AuthenticationResult result = await context.AcquireTokenAsync( "https://graph.microsoft.com", applicationId, redirectUri, new PlatformParameters(PromptBehavior.Auto)); return result.CreateAuthorizationHeader();앞에서 설명한 대로 적어도 권한 scope 부여된

DeviceManagementManagedDevices.Read.All값과 일치하도록 값을application_ID변경해야 합니다.디바이스 목록을 검색하는 메서드를 추가합니다.

private static async Task<string> GetMyManagedDevices() { string authHeader = await GetAuthorizationHeader(); HttpClient graphClient = new HttpClient(); graphClient.DefaultRequestHeaders.Add("Authorization", authHeader); return await graphClient.GetStringAsync( "https://graph.microsoft.com/beta/me/managedDevices"); }기본을 업데이트하여 GetMyManagedDevices를 호출합니다.

string devices = GetMyManagedDevices().GetAwaiter().GetResult(); Console.WriteLine(devices);프로그램을 컴파일하고 실행합니다.

프로그램을 처음 실행하면 두 개의 프롬프트가 표시됩니다. 첫 번째는 자격 증명을 요청하고 두 번째는 요청에 대한 managedDevices 권한을 부여합니다.

참고로 완성된 프로그램은 다음과 같습니다.

using Microsoft.Identity.Client;

using System;

using System.Net.Http;

using System.Threading.Tasks;

namespace IntuneGraphExample

{

class Program

{

static void Main(string[] args)

{

string devices = GetMyManagedDevices().GetAwaiter().GetResult();

Console.WriteLine(devices);

}

private static async Task<string> GetAuthorizationHeader()

{

string applicationId = "<Your Application ID>";

string authority = "https://login.microsoftonline.com/common/";

Uri redirectUri = new Uri("urn:ietf:wg:oauth:2.0:oob");

AuthenticationContext context = new AuthenticationContext(authority);

AuthenticationResult result = await context.AcquireTokenAsync("https://graph.microsoft.com", applicationId, redirectUri, new PlatformParameters(PromptBehavior.Auto));

return result.CreateAuthorizationHeader();

}

private static async Task<string> GetMyManagedDevices()

{

string authHeader = await GetAuthorizationHeader();

HttpClient graphClient = new HttpClient();

graphClient.DefaultRequestHeaders.Add("Authorization", authHeader);

return await graphClient.GetStringAsync("https://graph.microsoft.com/beta/me/managedDevices");

}

}

}

Microsoft Graph PowerShell을 사용하여 Microsoft Entra ID 인증

PowerShell 스크립트는 인증에 Microsoft Graph PowerShell 모듈을 사용할 수 있습니다. 자세한 내용은 Microsoft Graph PowerShell 및 Intune PowerShell 예제를 참조하세요.

여러 테넌트 및 파트너 지원

organization 고유한 Microsoft Entra 테넌트가 있는 조직을 지원하는 경우 클라이언트가 해당 테넌트에서 애플리케이션을 사용하도록 허용할 수 있습니다.

방법은 다음과 같습니다.

대상 Microsoft Entra 테넌트에서 클라이언트 계정이 있는지 확인합니다.

테넌트 계정에서 사용자가 애플리케이션을 등록할 수 있는지 확인합니다( 사용자 설정 참조).

각 테넌트 간에 관계를 설정합니다.

이렇게 하려면 다음 중 하나를 수행합니다.

a. Microsoft 파트너 센터를 사용하여 클라이언트 및 해당 전자 메일 주소와의 관계를 정의합니다.

b. 사용자를 테넌트 게스트로 초대합니다.

사용자를 테넌트 게스트로 초대하려면 다음을 수행합니다.

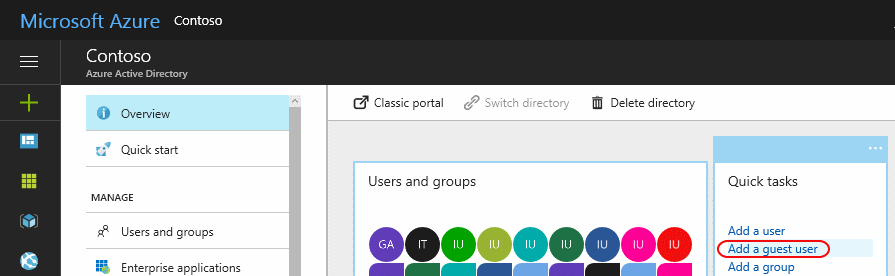

빠른 작업 패널에서 게스트 사용자 추가를 선택합니다.

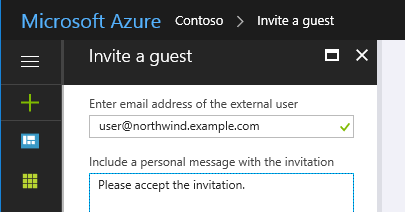

클라이언트의 이메일 주소를 입력하고(선택 사항) 초대에 대한 개인 설정된 메시지를 추가합니다.

초대를 선택합니다.

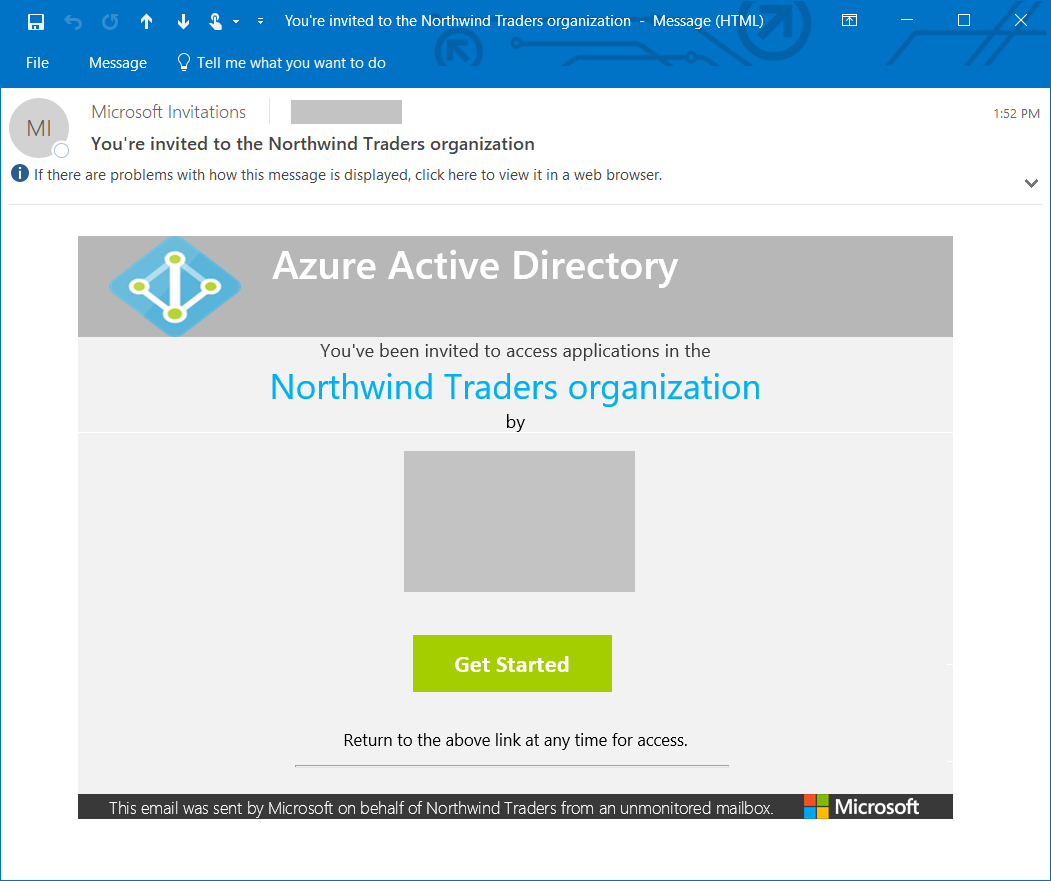

그러면 사용자에게 초대가 전송됩니다.

사용자가 초대를 수락하려면 시작 링크를 선택해야 합니다.

관계가 설정되거나 초대가 수락되면 디렉터리 역할에 사용자 계정을 추가합니다.

필요에 따라 사용자를 다른 역할에 추가해야 합니다. 예를 들어 사용자가 Intune 설정을 관리할 수 있도록 하려면 전역 관리자 또는 Intune 서비스 관리자여야 합니다.

또한 다음 작업도 수행합니다.

를 사용하여 https://admin.microsoft.com 사용자 계정에 Intune 라이선스를 할당합니다.

애플리케이션 코드를 업데이트하여 사용자 고유가 아닌 클라이언트의 Microsoft Entra 테넌트 도메인에 인증합니다.

예를 들어 테넌트 도메인이 이

contosopartner.onmicrosoft.com고 클라이언트의 테넌트 도메인이northwind.onmicrosoft.com인 경우 클라이언트의 테넌트 인증을 위해 코드를 업데이트합니다.이전 예제를 기반으로 C# 애플리케이션에서 이렇게 하려면 변수 값을

authority변경합니다.string authority = "https://login.microsoftonline.com/common/";받는 사람

string authority = "https://login.microsoftonline.com/northwind.onmicrosoft.com/";

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기