Intune 엔드포인트 보안 정책을 사용하여 Intune 등록되지 않은 디바이스에서 엔드포인트용 Microsoft Defender 관리

Microsoft Intune 엔드포인트용 Microsoft Defender 통합하는 경우 Intune 엔드포인트 보안 정책을 사용하여 Intune 등록되지 않은 디바이스에서 Defender 보안 설정을 관리할 수 있습니다. 이 기능을 엔드포인트용 Defender 보안 설정 관리라고 합니다.

보안 설정 관리를 통해 디바이스를 관리하는 경우:

Microsoft Intune 관리 센터 또는 Microsoft 365 Defender 포털을 사용하여 엔드포인트용 Defender에 대한 Intune 엔드포인트 보안 정책을 관리하고 해당 정책을 Microsoft Entra ID 그룹에 할당할 수 있습니다. Defender 포털에는 디바이스 보기, 정책 관리 및 보안 설정 관리 보고서에 대한 사용자 인터페이스가 포함되어 있습니다.

Defender 포털 내에서 정책을 관리하려면 Defender 콘텐츠의 엔드포인트용 Microsoft Defender 엔드포인트 보안 정책 관리를 참조하세요.

디바이스는 Microsoft Entra ID 디바이스 개체별로 할당된 정책을 가져옵니다. 디바이스가 아직 Microsoft Entra에 등록되어 있지 않으면 이 솔루션을 통해 가입됩니다.

디바이스가 정책을 수신하면 디바이스의 엔드포인트용 Defender 구성 요소가 정책을 적용하고 디바이스 상태를 보고합니다. 디바이스의 상태는 Microsoft Intune 관리 센터 및 Microsoft Defender 포털에서 볼 수 있습니다.

이 시나리오는 Microsoft Intune 엔드포인트 보안 환경을 Intune에서 등록할 수 없는 디바이스로 확장합니다. Intune을 통해 디바이스를 관리하는 경우(Intune에 등록된 경우) 디바이스에서 엔드포인트용 Defender 보안 설정 관리 정책을 처리할 수 없습니다. 대신 Intune을 사용하여 엔드포인트용 Defender 정책을 해당 디바이스에 배포합니다.

적용 대상:

- Windows 10 및 Windows 11

- Windows Server(2012 R2 이상)

- Linux

- macOS

필수 조건

엔드포인트용 Defender 보안 설정 관리 시나리오에 대한 요구 사항을 보려면 다음 섹션을 검토하세요.

환경

지원되는 디바이스가 엔드포인트용 Microsoft Defender에 온보딩되는 경우:

- 모바일 디바이스 관리(MDM)를 Intune에 등록한 상태를 듯하는 디바이스의 기존 Microsoft Intune 등록 상태를 조사합니다.

- 디바이스가 Intune에 등록되어 있지 않은 경우 보안 설정 관리 기능을 사용할 수 있습니다.

- 디바이스가 Microsoft Entra에 정식 등록되지 않은 경우 정책 검색이 가능하도록 가상 디바이스 ID가 Microsoft Entra ID에 생성됩니다. 디바이스가 정식 등록된 경우 현재 등록을 그대로 사용합니다.

- Microsoft Intune에서 검색된 정책이 엔드포인트용 Microsoft Defender에 의해 디바이스에 적용됩니다.

정부 클라우드 지원

엔드포인트용 Defender 보안 설정 관리 시나리오는 다음 정부 테넌트에서 지원됩니다.

- GCC(미국 정부 커뮤니티 클라우드)

- 미국 정부 커뮤니티 하이(GCC High)

- DoD(미국방부)

자세한 내용은 다음 항목을 참조하세요.

- Intune 미국 정부 서비스 설명

- 엔드포인트용 Microsoft Defender(미국 정부 고객용)

- 미국 정부 고객을 위한 엔드포인트용 Microsoft Defender상업용과의 기능 패리티.

연결 요구 사항

디바이스는 다음 엔드포인트에 액세스할 수 있어야 합니다.

-

*.dm.microsoft.com- 와일드카드를 사용해 등록, 체크 인 및 보고에 사용되며 서비스 범위 조정에 따라 변경되는 클라우드 서비스 엔드포인트를 지원합니다.

지원되는 플랫폼

엔드포인트용 Microsoft Defender 보안 관리 정책은 다음 디바이스 플랫폼에서 지원됩니다.

Linux:

엔드포인트용 Microsoft Defender(Linux용) 에이전트 버전 101.23052.0009 이상 사용 시 보안 설정 관리에서 지원되는 Linux 버전은 다음과 같습니다.

- Red Hat Enterprise Linux 7.2 이상

- CentOS 7.2 이상

- Ubuntu 16.04 LTS 이상 LTS

- Debian 9 이상

- SUSE Linux Enterprise Server 12 이상

- Oracle Linux 7.2 이상

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 이상

Defender 에이전트의 버전을 확인하려면 Defender 포털에서 디바이스 페이지로 이동하여 디바이스 인벤토리 탭에서 Linux용 Defender를 검색합니다. 에이전트 버전 업데이트 방법에 대한 지침은 Linux에서 엔드포인트용 Microsoft Defender 업데이트 배포를 참조하세요.

알려진 문제: Defender 에이전트 버전 101.23052.0009를 사용하는 경우 다음 파일 경로가 누락되면 Linux 디바이스가 등록되지 않습니다. /sys/class/dmi/id/board_vendor

알려진 문제: Linux 디바이스가 가상 등록을 수행하는 경우 Defender 포털에 디바이스 Entra ID(이전의 디바이스 AAD ID)가 표시되지 않습니다. 이 정보는 Intune 또는 Microsoft Entra 포털에서 볼 수 있습니다. 관리자는 여전히 이러한 방식으로 정책을 사용하여 디바이스를 관리할 수 있습니다.

macOS:

엔드포인트용 Microsoft Defender(macOS용) 에이전트 버전 101.23052.0004 이상 사용 시 보안 설정 관리에서 지원되는 macOS 버전은 다음과 같습니다.

- macOS 14(소노마)

- macOS 13(벤투라)

- macOS 12(몬트레이)

- macOS 11(빅서)

Defender 에이전트의 버전을 확인하려면 Defender 포털에서 디바이스 페이지로 이동하여 디바이스 인벤토리 탭에서 macOS용 Defender를 검색합니다. 에이전트 버전 업데이트 방법에 대한 지침은 macOS에서 엔드포인트용 Microsoft Defender 업데이트 배포를 참조하세요.

알려진 문제: Defender 에이전트 버전 101.23052.0004를 사용하는 경우 보안 설정 관리에 등록하기 전에 Microsoft Entra ID에 등록된 macOS 디바이스는 Microsoft Entra ID에서 중복된 디바이스 ID를 받는데 이는 가상 등록입니다. 정책 배포 대상을 지정하기 위해 Microsoft Entra 그룹을 만들 때 보안 설정 관리에서 만든 가상 디바이스 ID를 사용해야 합니다. Microsoft Entra ID에서 가상 디바이스 ID에 대한 조인 유형 열이 비어 있습니다.

알려진 문제: macOS 디바이스가 가상 등록을 수행하는 경우 Defender 포털에 디바이스 Entra ID(이전의 디바이스 AAD ID)가 표시되지 않습니다. 이 정보는 Intune 또는 Microsoft Entra 포털에서 볼 수 있습니다. 관리자는 여전히 이러한 방식으로 정책을 사용하여 디바이스를 관리할 수 있습니다.

Windows:

- Windows 10 Professional/Enterprise(KB5023773 적용)

- Windows 11 Professional/Enterprise(KB5023778 적용)

- Windows Server 2012 R2(하위레벨 디바이스용 Microsoft Defender 적용)

- Windows Server 2016(하위레벨 디바이스용 Microsoft Defender 적용)

- Windows Server 2019(KB5025229 적용)

- Windows Server 2019 Core( Server Core 앱 호환성 주문형 기능이 설치됨)

- Server Core를 포함한 Windows Server 2022( KB5025230 포함)

- 도메인 컨트롤러(미리 보기). 도메인 컨트롤러에서 보안 설정 관리 사용(이 문서)에서 중요한 정보를 참조하세요.

보안 설정 관리가 작동하지 않으며 다음 디바이스에서 지원되지 않습니다.

- Windows Server Core 2016 이하

- VDI(Virtual Desktop Infrastructure) 클라이언트와 같은 비영구 데스크톱

- Azure Virtual Desktop(AVD 및 이전 Windows Virtual Desktop, WVD)

- 32비트 버전의 Windows

라이선스 및 구독

보안 설정 관리를 사용하려면 다음이 필요합니다.

엔드포인트용 Microsoft Defender에 대한 라이선스를 부여하는 구독(예: Microsoft 365) 또는 엔드포인트용 Microsoft Defender 전용 단독 라이선스. 엔드포인트용 Microsoft Defender 라이선스를 부여하는 구독은 Microsoft Intune 관리 센터의 엔드포인트 보안 노드에 대한 테넌트 액세스 권한 또한 부여합니다.

참고

예외: 서버용 Microsoft Defender(클라우드용 Microsoft Defender에 포함됨, 이전 Azure Security Center)를 통해야만 엔드포인트용 Microsoft Defender에 액세스할 수 있는 경우 보안 설정 관리 기능을 사용할 수 없습니다. 엔드포인트용 Microsoft Defender (사용자) 구독 라이선스가 한 개 이상 활성화되어 있어야 합니다.

엔드포인트 보안 노드는 디바이스의 엔드포인트용 Microsoft Defender를 관리하고 디바이스 상태를 모니터링하는 정책을 구성하고 배포하는 곳입니다.

옵션에 대한 최신 정보는 엔드포인트용 Microsoft Defender 최소 요구 사항을 참조하세요.

역할 기반 액세스 제어(RBAC)

Intune 관리 센터 내에서 Intune 엔드포인트 보안 정책을 관리하는 관리자에게 올바른 수준의 권한 및 권한을 할당하는 방법에 대한 지침은 assign-role-based-access-controls-for-endpoint-security-policy를 참조하세요.

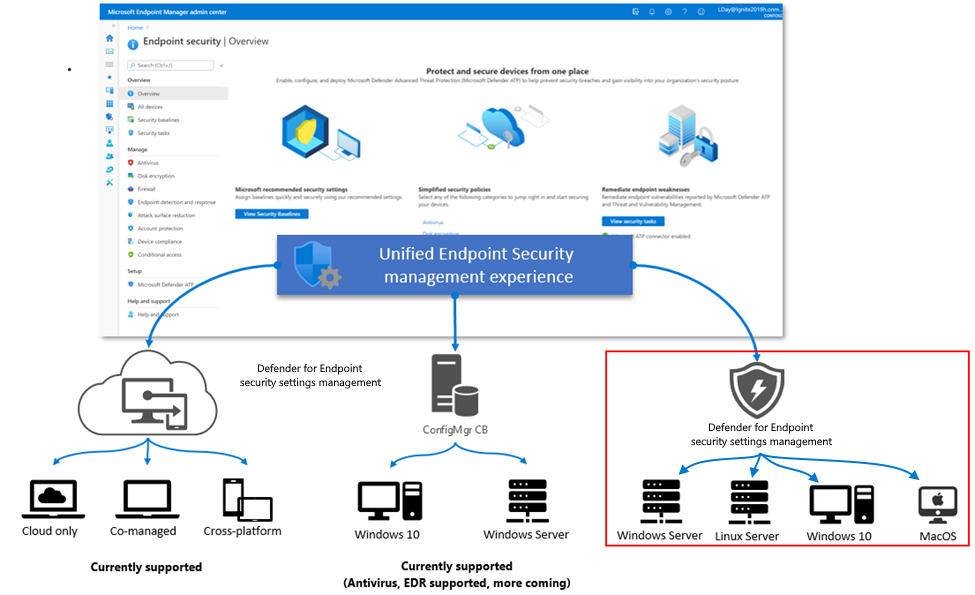

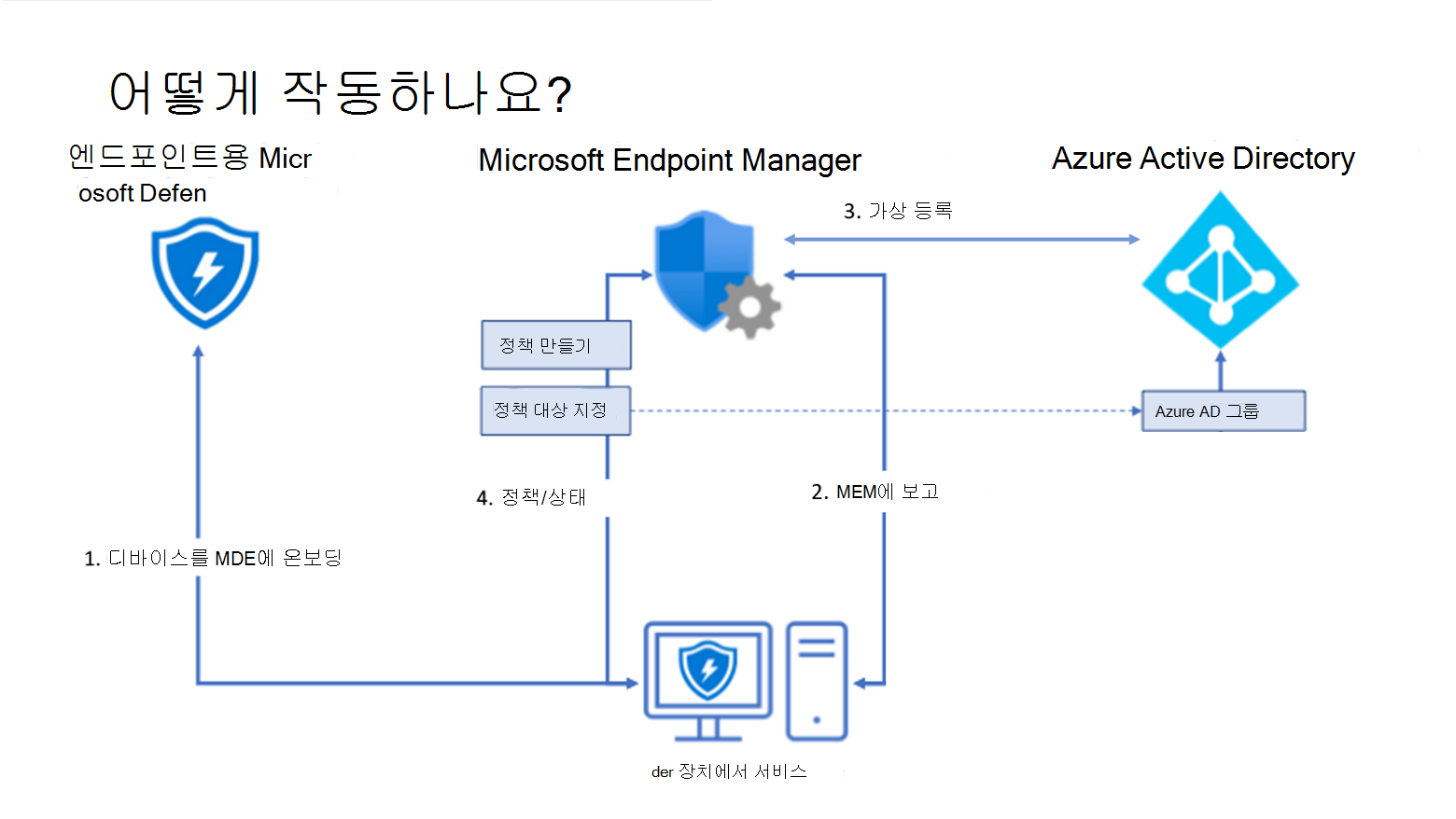

아키텍처

다음 다이어그램은 엔드포인트용 Microsoft Defender 보안 구성 관리 솔루션의 개념을 표현한 도표입니다.

- 엔드포인트용 Microsoft Defender에 온보딩된 디바이스

- 디바이스가 Intune과 통신합니다. 이 통신을 통해 Microsoft Intune은 디바이스가 체크 인할 때 디바이스를 대상으로 하는 정책을 배포할 수 있습니다.

- Microsoft Entra ID에서 각 디바이스에 대해 등록이 이루어집니다.

- 이전에 하이브리드 조인 디바이스와 같이 디바이스가 정식 등록된 경우 기존 등록이 사용됩니다.

- 디바이스가 등록되지 않은 경우 Microsoft Entra ID에 디바이스가 정책을 검색할 수 있는 가상 디바이스 ID가 생성됩니다. 가상 ID가 등록된 디바이스에 대해 정식으로 Microsoft Entra 등록이 이루어지면 가상 등록이 삭제되고 정식 등록을 사용하여 디바이스 관리가 중단 없이 계속됩니다.

- 엔드포인트용 Defender는 다시 Microsoft Intune에 정책의 상태를 보고합니다.

중요

보안 설정 관리는 Microsoft Entra ID에 정식 등록되지 않은 디바이스에 대해 가상 등록을 사용하고 Microsoft Entra 하이브리드 조인 필수 구성 요소를 삭제합니다. 이 변경으로 이전에 등록 오류가 발생했던 Windows 디바이스가 Defender에 온보딩되기 시작하고 이어서 보안 설정 관리 정책을 수신 및 처리합니다.

Microsoft Entra 하이브리드 조인 필수 구성 요소를 충족하지 못해 등록할 수 없는 디바이스를 필터링하려면 Microsoft Defender 포털의 디바이스 목록으로 이동하여 등록 상태를 기준으로 필터링합니다. 이러한 디바이스는 정식 등록되지 않았기 때문에 디바이스 속성의 MDM = Intune 및 조인 유형이 = 빈 채로 표시됩니다. 이제 이러한 디바이스는 가상 등록을 사용하여 보안 설정 관리에 등록됩니다.

이러한 디바이스를 등록하면 Microsoft Defender, Microsoft Intune 및 Microsoft Entra 포털의 디바이스 목록에 표시됩니다. 디바이스가 Microsoft Entra에 정식 등록되지는 않지만 가상 등록도 하나의 디바이스 개체로 계산됩니다.

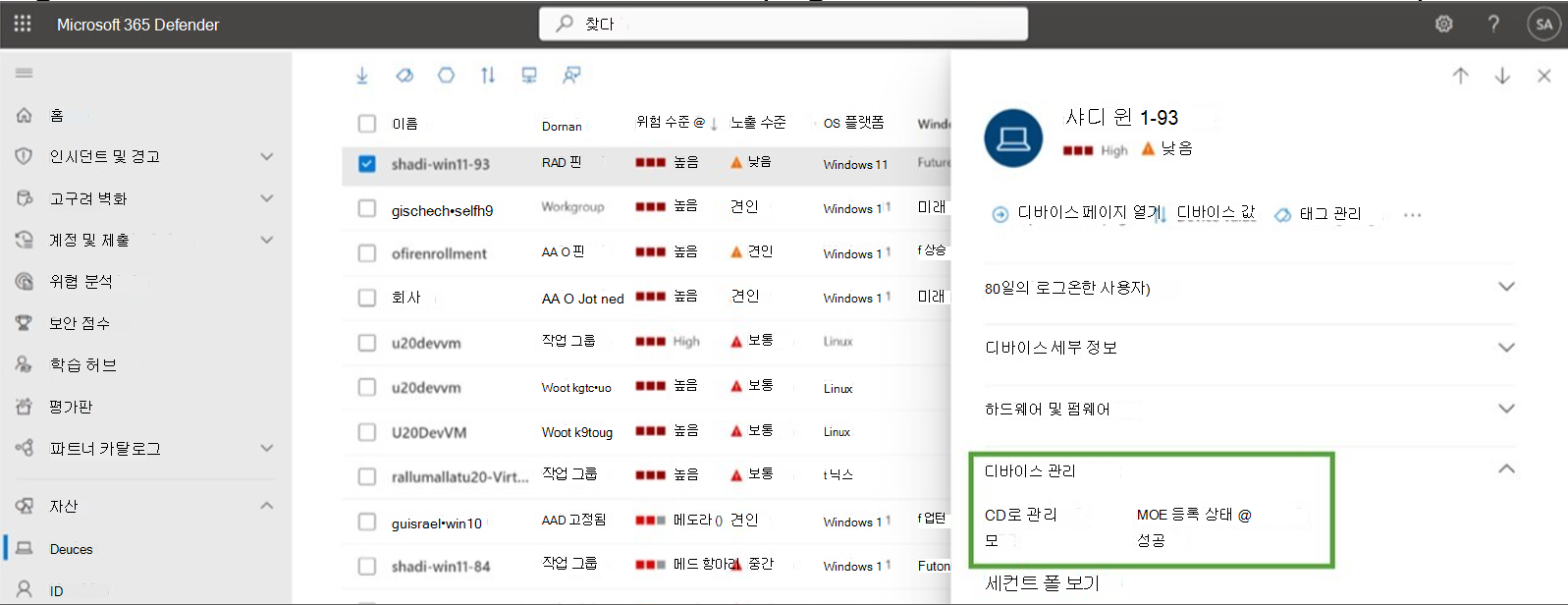

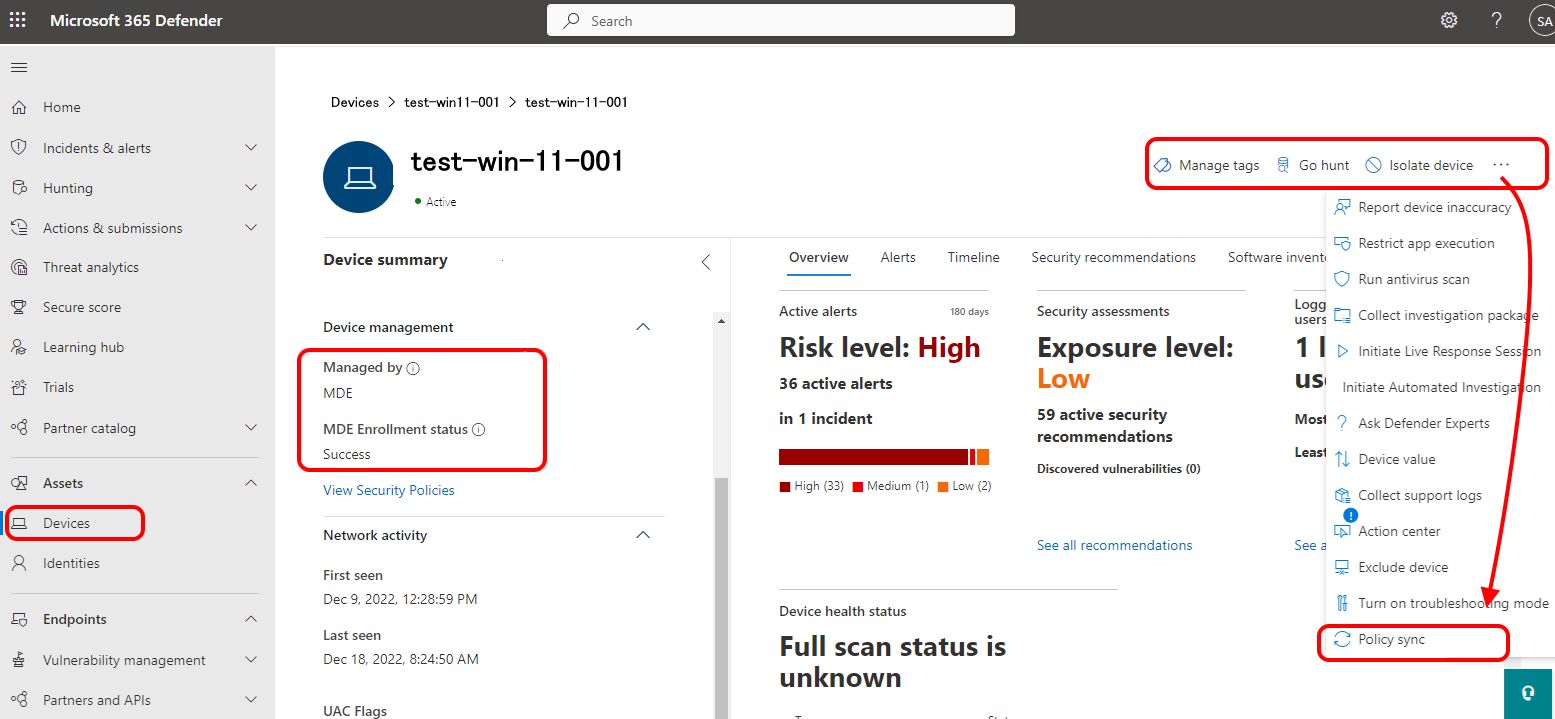

Microsoft Defender 포털에서 예상되는 사항

엔드포인트용 Microsoft Defender 디바이스 인벤토리를 사용하여 관리 기준 열의 디바이스 상태 검토하여 디바이스가 엔드포인트용 Defender의 보안 설정 관리 기능을 사용하고 있는지 확인할 수 있습니다. 관리 유형 정보는 디바이스 사이드 패널 또는 디바이스 페이지에서도 확인할 수 있습니다. 관리 유형에 MDE로 관리되고 있다고 계속 표시되어야 합니다.

또한 디바이스 사이드 패널 또는 디바이스 페이지의 MDE 등록 상태가 성공으로 표시되는지 확인하여 디바이스가 보안 설정 관리에 등록되었는지 확인할 수 있습니다.

MDE 등록 상태가 성공으로 표시되지 않는 경우 보안 설정 관리 범위에 속하는 디바이스이며 업데이트되었는지 확인합니다. (보안 설정 관리를 구성하는 동안 적용 범위 페이지에서 범위를 구성합니다.)

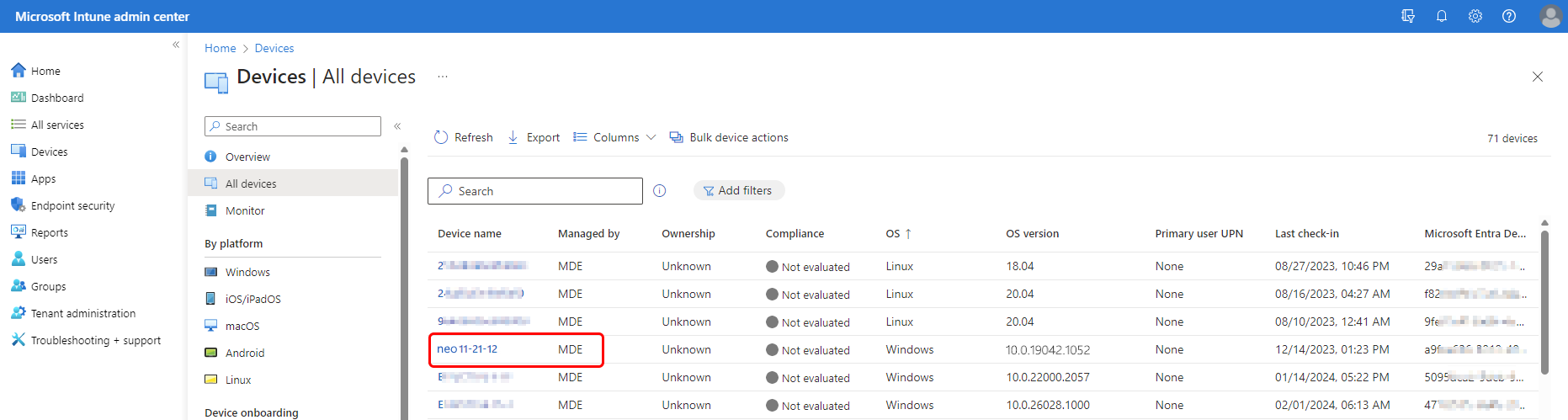

Microsoft Intune 관리 센터에서 예상되는 사항

Microsoft Intune 관리 센터에서 모든 디바이스 페이지로 이동합니다. 보안 설정 관리에 등록된 디바이스는 Defender 포털에서와 같이 여기에 표시됩니다. 관리 센터에서 디바이스 관리 프로그램 필드에 MDE가 표시됩니다.

팁

2023년 6월부터 보안 설정 관리에서 Microsoft Entra에 정식 등록되지 않은 디바이스에 대해 가상 등록을 사용하기 시작했습니다. 이 변경으로 이전에 등록 오류가 발생했던 디바이스가 Defender에 온보딩되기 시작하고 이어서 보안 설정 관리 정책을 수신 및 처리합니다.

Microsoft Azure Portal에서 예상되는 사항

Microsoft Azure Portal의 모든 디바이스 페이지에서 디바이스 세부 정보를 볼 수 있습니다.

엔드포인트용 Defender 보안 설정 관리에 등록된 모든 디바이스가 정책을 수신하도록 하려면 디바이스의 OS 종류에 따른 동적 Microsoft Entra 그룹을 만드는 것이 좋습니다. 동적 그룹을 사용하면 관리자가 새로 정책을 만드는 등의 다른 작업을 수행할 필요 없이 엔드포인트용 Defender에서 관리되는 디바이스가 자동으로 그룹에 추가됩니다.

중요

2023년 7월부터 9월 25일까지 보안 설정 관리는 관리되고 시나리오에 등록된 디바이스에 대한 새로운 동작을 도입하는 옵트인 공개 미리 보기를 실행했습니다. 2023년 9월 25일부터 공개 미리 보기 동작이 일반 공급되었으며 이제 보안 설정 관리를 사용하는 모든 테넌트에서 적용됩니다.

2023년 9월 25일 이전에 보안 설정 관리를 사용하고 2023년 7월부터 2023년 9월 25일까지 실행된 옵트인 공개 미리 보기에 참여하지 않은 경우 시스템 레이블을 사용하는 Microsoft Entra 그룹을 검토하여 보안 설정 관리로 관리하는 새 디바이스를 식별하도록 변경합니다. 2023년 9월 25일 이전에 옵트인 공개 미리 보기를 통한 관리를 받지 않은 디바이스는 MDEManaged 및 MDEJoined 시스템 레이블(태그)을 사용하여 관리되는 디바이스를 식별하기 때문입니다. 이 두 시스템 레이블은 더 이상 지원되지 않으며 더 이상 등록되는 디바이스에 추가되지 않습니다.

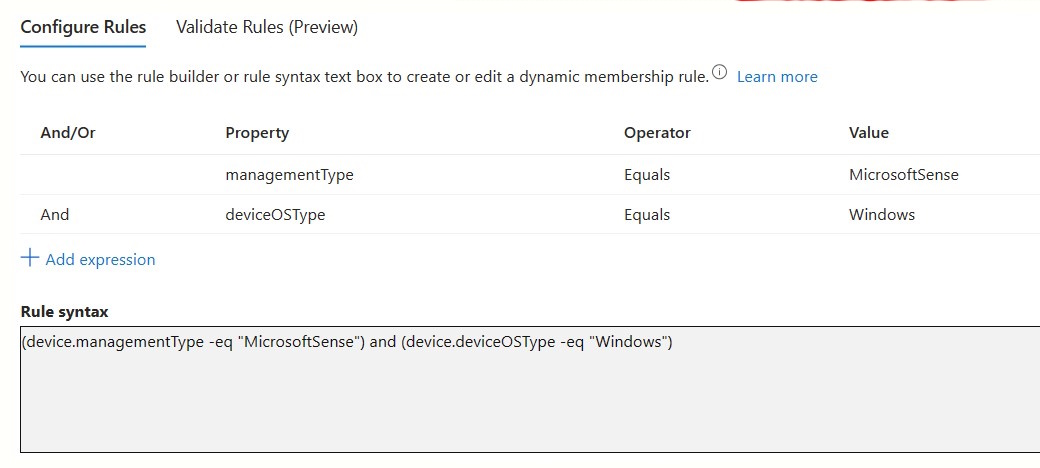

동적 그룹에 대한 다음 지침을 사용합니다.

(권장) 정책 배포 대상을 지정할 때 deviceOSType 속성(Windows, Windows Server, macOS, Linux)을 사용하여 디바이스 플랫폼에 따른 동적 그룹을 사용하여 예를 들어 MDM 등록 중에 관리 유형을 변경하는 디바이스에 대해 정책이 계속 전달되도록 합니다.

필요한 경우 엔드포인트용 Defender에서 관리되는 전담 디바이스를 포함하는 동적 그룹은 managementType 속성 MicrosoftSense를 사용한 동적 그룹을 정의하는 식으로 대상 지정할 수 있습니다. 이 속성을 사용하면 보안 설정 관리 기능을 통해 엔드포인트용 Defender에서 관리되는 모든 디바이스를 대상 지정하고, 디바이스는 엔드포인트용 Defender에서 관리되는 동안에만 이 그룹에 남아 있습니다.

또한 보안 설정 관리를 구성할 때 엔드포인트용 Microsoft Defender를 사용하여 전체 OS 플랫폼 제품군을 관리하려는 경우 엔드포인트용 Microsoft Defender 적용 범위 페이지에서 태그 지정된 디바이스 대신 모든 디바이스를 선택하여 모든 가상 등록이 전체 등록과 동일한 Microsoft Entra ID 할당량과 비교하여 계수된다는 것을 이해합니다.

어떤 솔루션을 사용해야 하나요?

Microsoft Intune에는 디바이스의 엔드포인트용 Defender 구성을 관리하는 여러 가지 방법 및 정책 유형이 포함되어 있습니다. 다음 표에는 엔드포인트용 Defender 보안 설정 관리에서 관리되는 디바이스에 대한 배포를 지원하는 Intune 정책 및 프로필을 확인하고 이 솔루션이 요구 사항에 적합한지 확인하는 데 도움이 되는 내용이 나와 있습니다.

엔드포인트용 Defender 보안 설정 관리와 Microsoft Intune 모두에 대해 지원되는 엔드포인트 보안 정책을 배포하는 경우 다음을 사용하여 정책의 1회 인스턴스를 처리할 수 있습니다.

- 보안 설정 관리(Microsoft Defender)를 통해 지원되는 디바이스

- Intune 또는 Configuration Manager에서 관리되는 디바이스

Windows 10 이상 플랫폼에 대한 프로필은 보안 설정 관리에서 관리되는 디바이스에 대해 지원되지 않습니다.

각 디바이스 유형에 대해 지원되는 프로필은 다음과 같습니다.

Linux

Linux 플랫폼을 지원하는 정책 유형은 다음과 같습니다.

| 엔드포인트 보안 정책 | 프로필 | 엔드포인트용 Defender 보안 설정 관리 | Microsoft Intune |

|---|---|---|---|

| 바이러스 검사 | Microsoft Defender 바이러스 백신 |

|

|

| 바이러스 검사 | Microsoft Defender 바이러스 백신 제외 |

|

|

| 엔드포인트 감지 및 응답 | 엔드포인트 감지 및 응답 |

|

|

macOS

macOS 플랫폼을 지원하는 정책 유형은 다음과 같습니다.

| 엔드포인트 보안 정책 | 프로필 | 엔드포인트용 Defender 보안 설정 관리 | Microsoft Intune |

|---|---|---|---|

| 바이러스 검사 | Microsoft Defender 바이러스 백신 |

|

|

| 바이러스 검사 | Microsoft Defender 바이러스 백신 제외 |

|

|

| 엔드포인트 감지 및 응답 | 엔드포인트 감지 및 응답 |

|

|

Windows

Microsoft Defender 보안 설정 관리에서 사용을 지원하려면 Windows 디바이스에 대한 정책이 Windows 플랫폼을 사용해야 합니다. Windows 플랫폼의 각 프로필은 Intune 의해 관리되는 디바이스 및 보안 설정 관리로 관리되는 디바이스에 적용할 수 있습니다.

| 엔드포인트 보안 정책 | 프로필 | 엔드포인트용 Defender 보안 설정 관리 | Microsoft Intune |

|---|---|---|---|

| 바이러스 검사 | Defender 업데이트 컨트롤 |

|

|

| 바이러스 검사 | Microsoft Defender 바이러스 백신 |

|

|

| 바이러스 검사 | Microsoft Defender 바이러스 백신 제외 |

|

|

| 바이러스 검사 | Windows 보안 환경 | 참고 1 |

|

| 공격 표면 감소 | 공격 표면 감소 규칙 |

|

|

| 공격 표면 감소 | 디바이스 제어 | 참고 1 |

|

| 엔드포인트 감지 및 응답 | 엔드포인트 감지 및 응답 |

|

|

| 방화벽 | 방화벽 |

|

|

| 방화벽 | 방화벽 규칙 |

|

|

1 - 이 프로필은 Defender 포털에 표시되지만 Microsoft Defender 보안 설정 관리 시나리오를 통해 Microsoft Defender 관리되는 디바이스에 대해서만 지원되지 않습니다. 이 프로필은 Intune 관리되는 디바이스에 대해서만 지원됩니다.

각 Intune 엔드포인트 보안 프로필은 organization 디바이스 보호에 중점을 둔 보안 관리자가 사용하기 위한 개별 설정 그룹입니다. 다음은 보안 설정 관리 시나리오에서 지원하는 프로필에 대한 설명입니다.

바이러스 백신 정책은 엔드포인트용 Microsoft Defender 있는 보안 구성을 관리합니다.

참고

수정된 설정 또는 새 정책을 적용하기 위해 엔드포인트를 다시 시작할 필요는 없지만 AllowOnAccessProtection 및 DisableLocalAdminMerge 설정에서 설정이 업데이트되려면 최종 사용자가 디바이스를 다시 시작해야 하는 문제를 알고 있습니다. 현재 해결 방법을 제공하기 위해 이 문제를 조사하고 있습니다.

ASR(공격 표면 감소) 정책은 organization 사이버 위협 및 공격에 취약한 위치를 최소화하는 데 중점을 줍니다. 보안 설정 관리를 사용하면 Windows 10, Windows 11 및 Windows Server를 실행하는 디바이스에 ASR 규칙이 적용됩니다.

서로 다른 플랫폼 및 버전에 적용되는 설정에 대한 최신 지침은 Windows 위협 방지 설명서의 ASR 규칙 지원 운영 체제를 참조하세요.

팁

지원되는 엔드포인트를 최신 상태로 유지하려면 Windows Server 2012 R2 및 2016용 최신 통합 솔루션을 사용하는 것이 좋습니다.

참고:

- Windows 위협 방지 설명서의 의 공격 표면 감소 개요.

EDR(엔드포인트 검색 및 대응) 정책은 거의 실시간으로 실행 가능한 고급 공격 검색을 제공하는 엔드포인트용 Defender 기능을 관리합니다. 보안 분석가는 EDR 구성을 바탕으로 알림에 효과적으로 우선 순위를 지정하고, 침해의 전체 범위에 대한 가시성을 확보하고 위협을 수정하기 위한 대응 조치를 취할 수 있습니다.

방화벽 정책은 디바이스의 Defender 방화벽에 집중합니다.

방화벽 규칙은 특정 포트, 프로토콜, 애플리케이션 및 네트워크를 포함하여 방화벽에 대한 세분화된 규칙으로 구성된 방화 벽 정책의 프로필 유형입니다.

엔드포인트용 Defender 보안 설정 관리를 지원하도록 테넌트 구성

Microsoft Intune 관리 센터를 통해 보안 설정 관리를 지원하려면 각 콘솔 내에서 두 기능 간 통신을 사용하도록 설정해야 합니다.

다음 섹션에서는 해당 프로세스를 안내합니다.

엔드포인트용 Microsoft Defender 구성

Microsoft Defender 포털에서 보안 관리자:

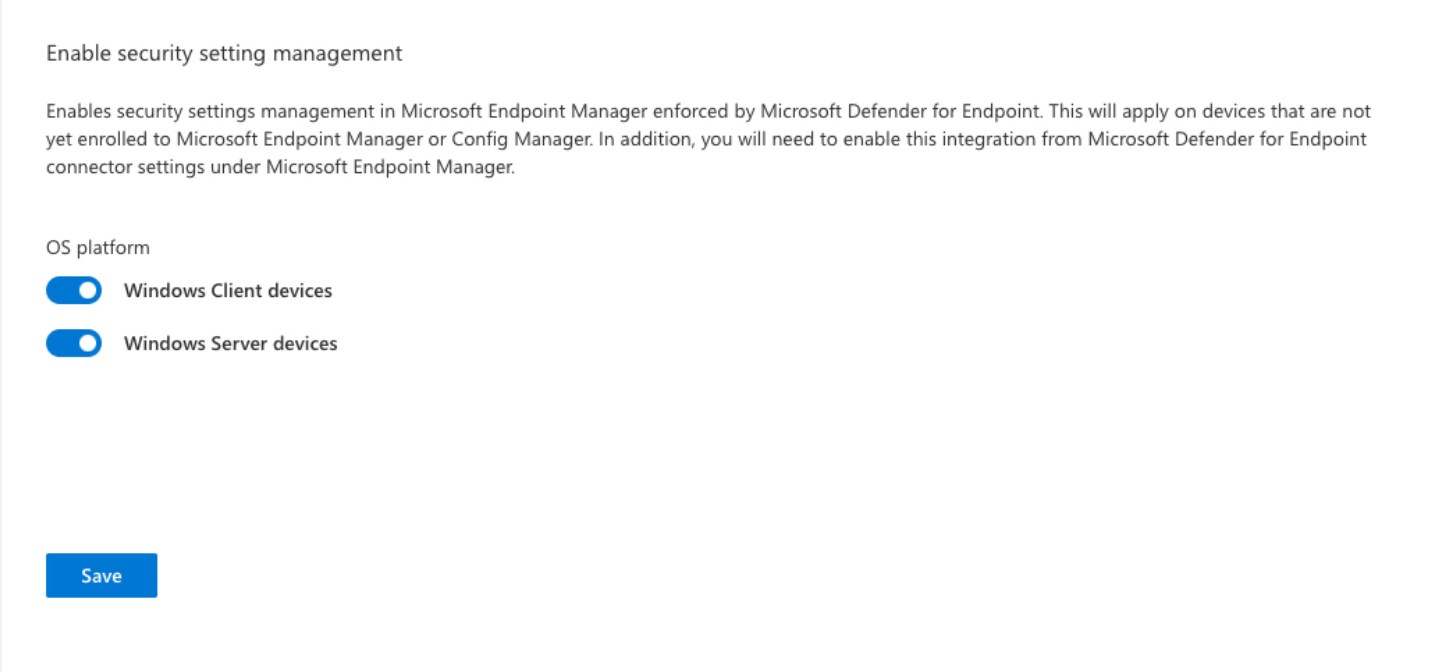

Microsoft Defender 포털에 로그인하고 설정>엔드포인트>구성 관리>적용 범위로 이동하여 보안 설정 관리를 위한 플랫폼을 사용하도록 설정합니다.

참고

Microsoft Defender 포털의 Security Center에서 보안 설정 관리 권한이 있고 모든 디바이스 그룹 디바이스를 동시에 볼 수 있는 경우(사용자 권한에 대한 역할 기반 액세스 제어 제한 없음) 이 작업을 수행할 수도 있습니다.

처음에는 태그 지정된 디바이스에서 플랫폼 옵션을 선택한 다음

MDE-Management태그를 사용하여 디바이스에 태그를 지정하여 플랫폼별로 기능을 테스트하는 것이 좋습니다.중요

엔드포인트용 Microsoft Defender의 동적 태그 기능을 사용하여 디바이스에 MDE-Management 태그를 지정하는 기능은 현재 보안 설정 관리에서 지원되지 않습니다. 이 기능을 통해 태그가 지정된 디바이스는 성공적으로 등록되지 않습니다. 이 문제는 계속 조사 중입니다.

팁

적절한 디바이스 태그를 사용하여 적은 수의 디바이스에서 롤아웃을 테스트하고 유효성을 검사합니다.

모든 디바이스 그룹에 배포할 때 구성된 범위에 속하는 모든 디바이스가 자동으로 등록됩니다.

대부분의 디바이스가 등록을 완료하고 몇 분 내에 할당된 정책을 적용하기는 하지만 디바이스가 등록을 완료하는 데 최대 24시간이 걸릴 수 있습니다.

조직의 요구 사항에 맞게 클라우드용 Microsoft Defender 온보딩 디바이스 및 Configuration Manager 기관 설정에 대한 기능을 구성합니다.

팁

Microsoft Defender 포털 사용자가 포털 전체에서 일관된 권한을 갖도록 하려면 아직 제공되지 않은 경우 IT 관리자에게 Microsoft Intune Endpoint Security Manager기본 제공 RBAC 역할을 부여하도록 요청합니다.

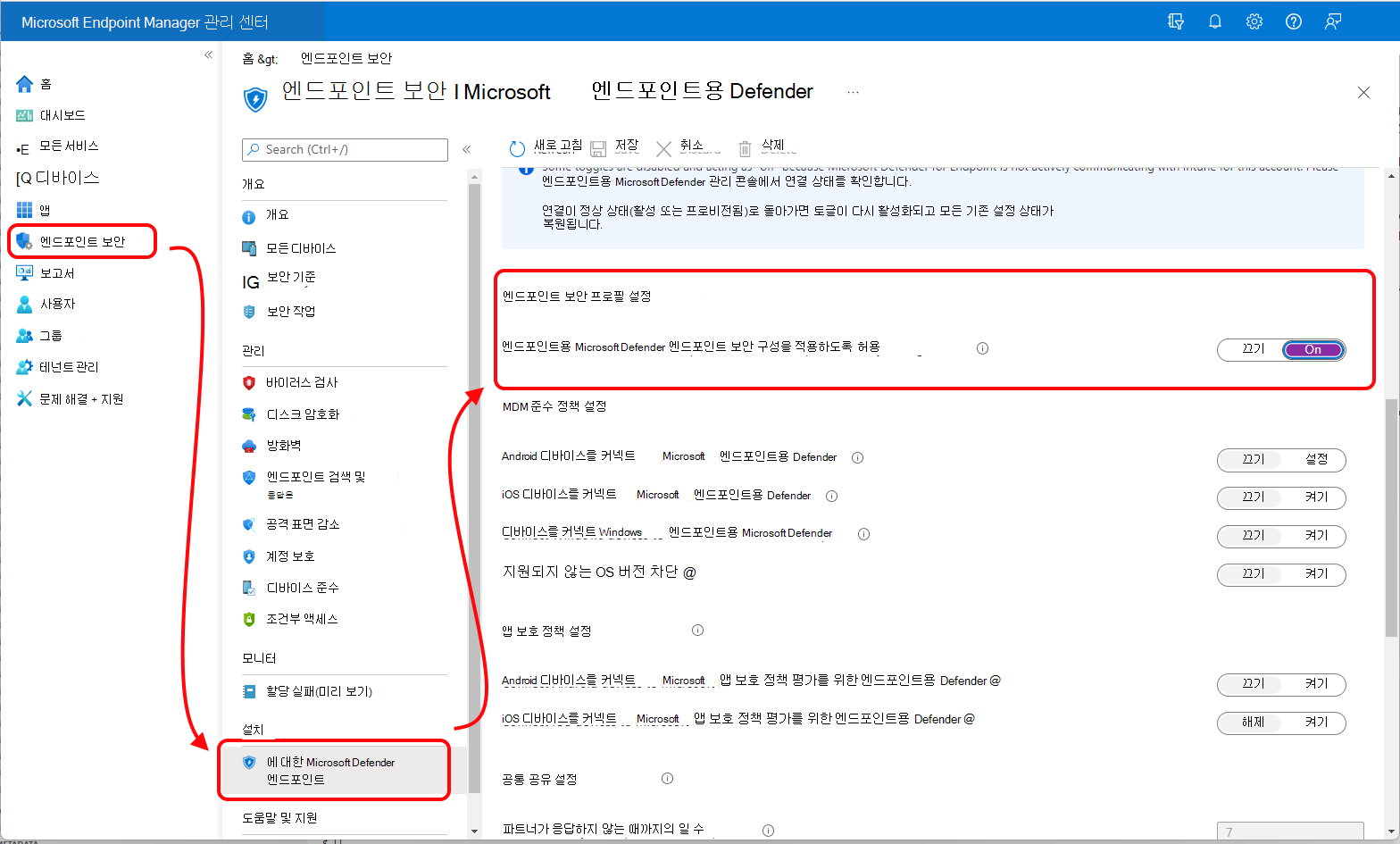

Intune 구성

Microsoft Intune 관리 센터의 계정에 Endpoint Security Manager 기본 제공 역할 기반 액세스 제어(RBAC) 역할과 동일한 권한이 필요합니다.

Microsoft Intune 관리 센터에 로그인합니다.

엔드포인트 보안>엔드포인트용 Microsoft Defender를 선택하고 엔드포인트용 Microsoft Defender에서 엔드포인트 보안 구성을 적용하도록 허용을 켜기로 설정합니다.

이 옵션을 켜기로 설정하면 Microsoft Intune에서 관리되지 않는 엔드포인트용 Microsoft Defender의 플랫폼 범위에 있는 모든 디바이스가 엔드포인트용 Microsoft Defender에 온보딩할 수 있습니다.

엔드포인트용 Microsoft Defender에 장치 온보딩

엔드포인트용 Microsoft Defender는 디바이스를 온보딩하는 몇 가지 옵션을 지원합니다. 최신 지침은 엔드포인트용 Defender 설명서의 엔드포인트용 Microsoft Defender 온보딩을 참조하세요.

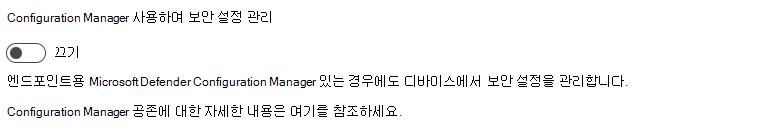

Microsoft Configuration Manager와 함께 사용

일부 환경에서는 Configuration Manager에서 관리되는 디바이스에서 보안 설정 관리를 사용하는 것이 바람직할 수 있습니다. 둘 다 사용하는 경우 단일 채널을 통해 정책을 제어해야 합니다. 두 개 이상의 채널을 사용하면 충돌 및 원치 않는 결과가 발생할 수 있습니다.

이를 지원하려면 Configuration Manager를 사용하여 보안 설정 관리 토글을 끄기로 구성합니다. Microsoft Defender 포털에 로그인하고 설정>엔드포인트>구성 관리>적용 범위로 이동합니다.

Microsoft Entra 그룹 만들기

디바이스가 엔드포인트용 Defender에 온보딩된 후 엔드포인트용 Microsoft Defender에 대한 정책의 배포를 지원하는 디바이스 그룹을 만들어야 합니다. 엔드포인트용 Microsoft Defender에 등록되었지만 Intune 또는 Configuration Manager에서 관리되지 않는 디바이스를 식별하려면 다음을 수행합니다.

Microsoft Intune 관리 센터에 로그인합니다.

디바이스>모든 디바이스로 이동한 다음 관리 유형 열을 선택하여 디바이스 보기를 정렬합니다.

엔드포인트용 Microsoft Defender에 온보딩되어 등록되었지만 Intune에서 관리되지 않는 디바이스는 관리 유형 열에 엔드포인트용 Microsoft Defender가 표시됩니다. 엔드포인트용 Microsoft Defender에 대한 보안 관리 정책을 수신하는 디바이스입니다.

2023년 9월 25일부터 엔드포인트용 Microsoft Defender에 대한 보안 관리를 사용하는 디바이스는 더 이상 다음 시스템 레이블을 사용하여 식별되지 않습니다.

- MDEJoined - 이 시나리오의 일부로 디렉터리에 조인된 디바이스에 대해 이전에 추가되었던 더 이상 사용되지 않는 태그입니다.

- MDEManaged - 보안 관리 시나리오를 적극적으로 사용한 디바이스에 대해 이전에 추가되었던 더 이상 사용되지 않는 태그입니다. 엔드포인트용 Defender가 보안 구성 관리를 중지하면 이 태그가 디바이스에서 제거됩니다.

시스템 레이블을 사용하는 대신 관리 유형 속성을 사용하여 MicrosoftSense로 구성할 수 있습니다.

Microsoft Entra 또는 Microsoft Intune 관리 센터 내에서 이러한 디바이스에 대한 그룹을 만들 수 있습니다. 그룹을 만들 때 Windows Server를 실행하는 디바이스 및 Windows 클라이언트 버전을 실행하는 디바이스에 정책을 배포하는 경우 디바이스의 OS 값을 사용할 수 있습니다.

- Windows 10 및 Windows 11 - deviceOSType 또는 OS가 Windows로 표시됩니다.

- Windows Server - deviceOSType 또는 OS가 Windows Server로 표시됩니다.

- Linux 디바이스 - deviceOSType 또는 OS가 Linux로 표시됩니다.

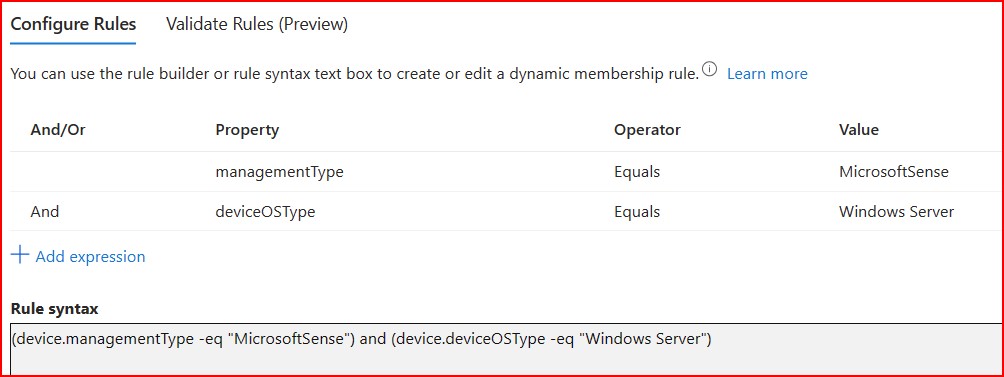

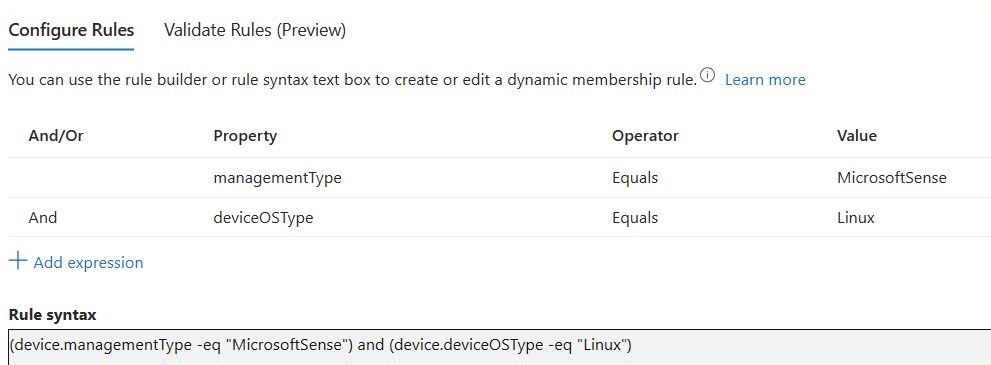

규칙 구문을 사용한 샘플 Intune 동적 그룹

Windows 워크스테이션:

Windows Servers:

Linux 디바이스:

중요

2023년 5월 deviceOSType이 Windows 클라이언트와 Windows Server를 구분하도록 업데이트되었습니다.

Windows만 참조하는 규칙을 지정하는 이 변경 전에 생성된 사용자 지정 스크립트와 Microsoft Entra 동적 디바이스 그룹의 경우 엔드포인트용 Microsoft Defender 보안 관리 솔루션에서 사용하는 경우 Windows Servers가 제외될 수 있습니다. 예:

-

equals또는not equals연산자를 사용하여 Windows를 식별하는 규칙이 있는 경우 이 변경이 규칙에 영향을 미칩니다. 이는 이전에 Windows 및 Windows Server가 모두 Windows로 보고되었기 때문입니다. 계속해서 둘 다 포함하려면 Windows Server도 참조하도록 규칙을 업데이트해야 합니다. - If you have a rule that use the

contains또는like연산자를 사용하여 Windows를 지정하는 규칙이 있으면 이 변경이 규칙에 영향을 미치지 않습니다. 이러한 연산자는 Windows와 Windows Server를 모두 찾을 수 있습니다.

팁

엔드포인트 보안 설정을 관리하는 기능을 위임받은 사용자는 Microsoft Intune에서 테넌트 범위 구성을 구현하지 못할 수 있습니다. 조직의 역할 및 권한에 대한 자세한 내용은 Intune 관리자에게 문의하세요.

정책 배포

엔드포인트용 Microsoft Defender에서 관리되는 디바이스가 포함된 하나 이상의 Microsoft Entra 그룹을 만든 후 보안 설정 관리를 위한 다음 정책을 만들어 해당 그룹에 배포할 수 있습니다. 사용 가능한 정책 및 프로필은 플랫폼에 따라 다릅니다.

보안 설정 관리에 지원되는 정책 및 프로필 조합 목록은 이 문서에 있는 어떤 솔루션을 사용해야 하는지 차트를 참조하세요.

팁

동일한 설정을 관리하는 복수의 정책을 디바이스에 배포하지 마세요.

Microsoft Intune은 각 엔드포인트 보안 정책 유형의 여러 인스턴스를 동일한 디바이스에 배포하도록 지원하며, 각 정책 인스턴스가 디바이스에서 개별적으로 수신됩니다. 따라서 디바이스가 동일한 설정을 서로 다른 정책을 통한 별도의 구성으로 수신하게 되어 충돌이 발생할 수 있습니다. 일부 설정(예: 바이러스 백신 제외)은 클라이언트에서 병합되어 성공적으로 적용됩니다.

Microsoft Intune 관리 센터에 로그인합니다.

엔드포인트 보안으로 이동하여 구성할 정책 유형을 선택한 다음 정책 만들기를 선택합니다.

정책의 경우 배포할 플랫폼 및 프로필을 선택합니다. 보안 설정 관리를 지원하는 플랫폼 및 프로필 목록은 이 문서의 앞부분에 있는 어떤 솔루션을 사용해야 하나요?의 차트를 참조하세요.

참고

지원되는 프로필은 Microsoft Intune과 모바일 디바이스 관리(MDM)를 통해 통신하는 디바이스 및 엔드포인트용 Microsoft Defender 클라이언트를 사용하여 통신하는 디바이스에 적용됩니다.

필요에 따라 대상 지정 및 그룹을 검토해야 합니다.

만들기를 선택합니다.

기본 사항 페이지에서 프로필의 이름과 설명을 입력한 후 다음을 선택합니다.

구성 설정 페이지에서 해당 프로필을 사용하여 관리할 설정을 선택합니다.

설정에 대해 자세히 알아보려면 해당 정보 대화 상자를 확장하고 자세히 알아보기 링크를 선택하여 해당 설정에 대한 온라인 구성 서비스 공급자(CSP) 설명서 또는 관련 세부 정보를 확인합니다.

설정 구성을 완료하면 다음을 선택합니다.

할당 페이지에서 이 프로필을 수신하는 Microsoft Entra 그룹을 선택합니다. 프로필 할당에 대한 자세한 내용은 사용자 및 장치 프로필 할당을 참조하세요.

다음을 선택하여 계속합니다.

팁

- 할당 필터는 보안 설정 관리에서 관리되는 디바이스에 대해서는 지원되지 않습니다.

- 디바이스 개체만이 엔드포인트용 Microsoft Defender 관리에 적용 가능합니다. 사용자를 대상으로 지정하는 것은 지원되지 않습니다.

- 구성된 정책은 Microsoft Intune 및 엔드포인트용 Microsoft Defender 클라이언트 모두에 적용됩니다.

정책 만들기 프로세스를 완료한 다음 검토 후 만들기 페이지에서 만들기를 선택합니다. 사용자가 만든 프로필에 대한 정책 유형을 선택하면 목록에 새 프로필이 표시됩니다.

정책이 할당될 때까지 기다렸다가 정책이 적용되었음을 나타내는 성공 표시를 확인합니다.

Get-MpPreference 명령 유틸리티를 사용하여 설정이 클라이언트에 로컬로 적용되었는지 확인할 수 있습니다.

상태 모니터링

이 채널의 디바이스를 대상으로 하는 정책의 상태 및 보고서는 Microsoft Intune 관리 센터의 엔드포인트 보안 아래 정책 노드에서 확인할 수 있습니다.

정책 유형으로 드릴인한 다음 정책을 선택하여 상태를 확인합니다. 이 문서의 앞부분에 있는 어떤 솔루션을 사용해야 하나요?의 표에서 보안 설정 관리를 지원하는 플랫폼, 정책 유형 및 프로필 목록을 볼 수 있습니다.

정책을 선택하면 디바이스 체크 인 상태에 대한 정보를 보고 다음 옵션을 선택할 수 있습니다.

보고서 보기 - 정책을 수신한 디바이스의 목록을 봅니다. 선택한 디바이스를 드릴인하여 설정별 상태를 볼 수 있습니다. 그런 다음 설정을 선택하여 동일한 설정을 복수의 정책에서 관리하여 충돌의 원인이 되는 경우 등 해당 설정에 대한 자세한 정보를 볼 수 있습니다.

설정별 상태 - 정책으로 관리되는 설정과 각 설정에 대한 성공, 오류 또는 충돌 횟수를 확인합니다.

자주 묻는 질문 및 고려 사항

디바이스 체크 인 빈도

이 기능으로 관리되는 디바이스는 90분마다 Microsoft Intune에 체크 인하여 정책을 업데이트합니다.

Microsoft Defender 포털에서 디바이스를 필요할 때 수동으로 동기화할 수 있습니다. 포털에 로그인하고 디바이스로 이동합니다. 엔드포인트용 Microsoft Defender에서 관리되는 디바이스를 선택한 다음 정책 동기화 단추를 선택합니다.

정책 동기화 단추는 엔드포인트용 Microsoft Defender에서 성공적으로 관리되는 디바이스에 대해서만 표시됩니다.

변조 방지로 보호되는 디바이스

디바이스에 변조 방지가 켜져 있는 경우 변조 방지를 먼저 사용하지 않도록 설정하지 않고 는 변조로 보호된 설정 의 값을 편집할 수 없습니다.

할당 필터 및 보안 설정 관리

엔드포인트용 Microsoft Defender 채널을 통해 통신하는 디바이스에 대해서는 할당 필터가 지원되지 않습니다. 할당 필터를 이러한 디바이스를 대상으로 할 수 있는 정책에 추가할 수 있기는 하지만 디바이스가 할당 필터를 무시합니다. 할당 필터 지원을 받으려면 디바이스를 Microsoft Intune에서 등록해야 합니다.

디바이스 삭제 및 제거

다음 두 가지 방법 중 하나를 사용하여 이 흐름을 사용하는 디바이스를 삭제할 수 있습니다.

- Microsoft Intune 관리 센터 내에서 디바이스>모든 디바이스로 이동하여 관리 유형 열에서 MDEJoined 또는 MDEManaged로 표시된 디바이스를 선택한 다음 삭제를 선택합니다.

- Security Center의 구성 관리 범위에서 디바이스를 제거할 수도 있습니다.

어느 위치에서든 디바이스를 제거하면 해당 변경 내용이 나머지 서비스로 전파됩니다.

엔드포인트 보안에서 엔드포인트용 Microsoft Defender 워크로드에 대한 보안 관리를 사용하도록 설정할 수 없음

두 서비스 모두에 대한 권한을 가진 관리자가 초기 프로비저닝 흐름을 작성할 수는 있지만 다음 역할은 개별 서비스의 구성을 작성하기에 충분한 역할은 다음과 같습니다.

- Microsoft Defender의 경우 보안 관리자 역할을 사용합니다.

- Microsoft Intune의 경우 엔드포인트 보안 관리자 역할을 사용합니다.

Microsoft Entra 조인된 디바이스

Active Directory에 조인된 디바이스는 기존 인프라를 사용하여 Microsoft Entra 하이브리드 조인 프로세스를 완료합니다.

지원되지 않는 보안 설정

다음 보안 설정은 곧 사용이 중단됩니다. 엔드포인트용 Defender 보안 설정 관리 흐름에서 지원되지 않는 설정은 다음과 같습니다.

- 원격 분석 보고 간격 단축(엔드포인트 감지 및 응답 아래)

- AllowIntrusionPreventionSystem(바이러스 백신 아래)

- 변조 방지(Windows 보안 환경 아래). 이 설정은 곧 사용 중단되지는 않지만 현재 지원되지 않습니다.

도메인 컨트롤러에서 보안 설정 관리 사용

현재 미리 보기 상태인 보안 설정 관리는 이제 도메인 컨트롤러에서 지원됩니다. 도메인 컨트롤러의 보안 설정을 관리하려면 적용 scope 페이지에서 사용하도록 설정해야 합니다(설정>엔드포인트적용 scope 이동). 도메인 컨트롤러의 구성을 사용하도록 설정하려면 먼저 Windows Server 디바이스를 사용하도록 설정해야 합니다. 또한 Windows Server 에 대해 태그가 지정된 디바이스의 옵션을 선택하면 도메인 컨트롤러 구성도 태그가 지정된 디바이스로 제한됩니다.

주의

- 도메인 컨트롤러를 잘못 구성하면 보안 상태와 운영 연속성 모두에 부정적인 영향을 미칠 수 있습니다.

- 테넌트에서 도메인 컨트롤러 구성이 사용하도록 설정된 경우 모든 Windows 정책을 검토하여 도메인 컨트롤러를 포함하는 Microsoft Entra 디바이스 그룹을 의도치 않게 대상으로 지정하지 않도록 해야 합니다. 생산성에 대한 위험을 최소화하기 위해 방화벽 정책은 도메인 컨트롤러에서 지원되지 않습니다.

- 해당 디바이스의 등록을 취소하기 전에 도메인 컨트롤러를 대상으로 하는 모든 정책을 검토하는 것이 좋습니다. 먼저 필요한 구성을 만들고 도메인 컨트롤러 등록을 취소합니다. 엔드포인트용 Defender 구성은 디바이스가 등록 취소된 후 각 디바이스에서 유지 관리됩니다.

PowerShell 제한 모드

PowerShell을 사용하도록 설정해야 합니다.

ConstrainedLanguage 모드 enabled로 PowerShell LanguageMode가 구성된 디바이스에 대해서는 보안 설정 관리가 작동하지 않습니다. 자세한 내용은 PowerShell 설명서의 about_Language_Modes를 참조하세요.

이전에 타사 보안 도구를 사용했던 경우 엔드포인트용 Defender를 통해 보안 관리

이전에 컴퓨터에 타사 보안 도구가 있었고 이제 엔드포인트용 Defender를 사용하여 관리하는 경우 드문 경우에서 보안 설정을 관리하는 엔드포인트용 Defender의 기능에 일부 영향을 줄 수 있습니다. 이러한 경우 문제 해결 조치로 최신 버전의 엔드포인트용 Defender를 컴퓨터에 제거하고 다시 설치합니다.