Microsoft Entra ID Microsoft 365 격리 및 Access Control

Microsoft Entra ID 논리 데이터 격리를 통해 매우 안전한 방식으로 여러 테넌트 호스트하도록 설계되었습니다. Microsoft Entra ID 대한 액세스는 권한 부여 계층에 의해 제어됩니다. Microsoft Entra ID 테넌트 컨테이너를 보안 경계로 사용하여 고객의 콘텐츠를 보호하여 공동 테넌트가 콘텐츠에 액세스하거나 손상할 수 없도록 고객을 격리합니다. Microsoft Entra 권한 부여 계층에서 세 가지 검사를 수행합니다.

- 보안 주체가 Microsoft Entra 테넌트 액세스에 사용할 수 있나요?

- 보안 주체가 이 테넌트에서 데이터에 액세스할 수 있도록 설정되어 있나요?

- 이 테넌트에서 보안 주체의 역할이 요청된 데이터 액세스 유형에 대해 권한이 부여되었나요?

적절한 인증 및 토큰 또는 인증서 없이는 애플리케이션, 사용자, 서버 또는 서비스가 Microsoft Entra ID 액세스할 수 없습니다. 요청이 적절한 자격 증명과 함께 제공되지 않으면 거부됩니다.

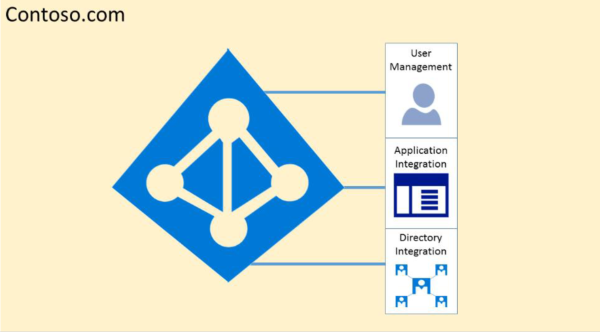

효과적으로 Microsoft Entra ID 테넌트가 단독으로 소유하고 관리하는 컨테이너 내에서 정책 및 권한을 사용하여 각 테넌트가 자체 보호된 컨테이너에 호스트합니다.

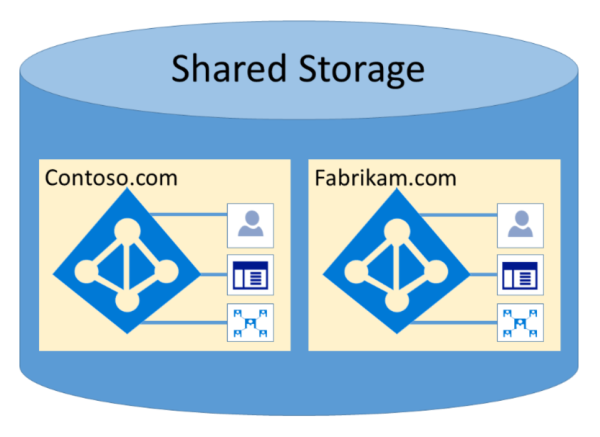

테넌트 컨테이너의 개념은 포털에서 영구 스토리지에 이르기까지 모든 계층의 디렉터리 서비스에 깊이 스며들어 있습니다. 여러 Microsoft Entra 테넌트 메타데이터가 동일한 실제 디스크에 저장되는 경우에도 디렉터리 서비스에서 정의한 것 외에는 컨테이너 간에 관계가 없으며, 이는 테넌트 관리자가 결정합니다. 권한 부여 계층을 먼저 거치지 않고는 요청 중인 애플리케이션 또는 서비스에서 Microsoft Entra 스토리지에 직접 연결할 수 없습니다.

다음 예제에서 Contoso와 Fabrikam은 모두 별도의 전용 컨테이너를 가지고 있으며, 이러한 컨테이너는 서버 및 스토리지와 같은 동일한 기본 인프라 중 일부를 공유할 수 있지만 서로 분리되고 격리된 상태로 유지되며 권한 부여 및 액세스 제어 계층에 의해 제어됩니다.

또한 Microsoft Entra ID 내에서 실행할 수 있는 애플리케이션 구성 요소가 없으며, 한 테넌트가 다른 테넌트의 무결성을 강제로 위반하거나, 다른 테넌트의 암호화 키에 액세스하거나, 서버에서 원시 데이터를 읽을 수 없습니다.

기본적으로 Microsoft Entra 다른 테넌트에서 ID로 발급된 모든 작업을 허용하지 않습니다. 각 테넌트는 클레임 기반 액세스 제어를 통해 Microsoft Entra ID 내에서 논리적으로 격리됩니다. 디렉터리 데이터의 읽기 및 쓰기는 테넌트 컨테이너로 범위가 지정되고 내부 추상화 계층과 RBAC(역할 기반 액세스 제어) 계층에 의해 제어되며, 이 계층은 테넌트를 보안 경계로 함께 적용합니다. 모든 디렉터리 데이터 액세스 요청은 이러한 계층에 의해 처리되며 Microsoft 365의 모든 액세스 요청은 이전 논리에 의해 보호됩니다.

Microsoft Entra ID 북아메리카, 미국 정부, 유럽 연합, 독일 및 World Wide 파티션을 보유하고 있습니다. 테넌트는 단일 파티션에 있고 파티션에는 여러 테넌트가 포함될 수 있습니다. 파티션 정보는 사용자로부터 추상화됩니다. 지정된 파티션(내의 모든 테넌트 포함)은 여러 데이터 센터에 복제됩니다. 테넌트 파티션은 테넌트 속성(예: 국가 코드)에 따라 선택됩니다. 각 파티션의 비밀 및 기타 중요한 정보는 전용 키로 암호화됩니다. 키는 새 파티션을 만들 때 자동으로 생성됩니다.

Microsoft Entra 시스템 기능은 각 사용자 세션에 대한 고유한 instance. 또한 Microsoft Entra ID 암호화 기술을 사용하여 네트워크 수준에서 공유 시스템 리소스를 격리하여 무단 및 의도하지 않은 정보 전송을 방지합니다.