Microsoft Defender 바이러스 백신에서 클라우드 보호 켜기

적용 대상:

- Microsoft Defender 바이러스 백신

- 엔드포인트용 Microsoft Defender 플랜 1

- 엔드포인트용 Microsoft Defender 플랜 2

플랫폼

- Windows

Microsoft Defender 바이러스 백신의 클라우드 보호는 정확하고 실시간이며 지능적인 보호를 제공합니다. 클라우드 보호는 기본적으로 사용하도록 설정되어야 합니다.

참고

변조 방지 는 클라우드 보호 및 기타 보안 설정이 변경되지 않도록 하는 데 도움이 됩니다. 따라서 변조 방지를 사용하도록 설정하면 변조로 보호된 설정 에 대한 변경 내용은 무시됩니다. 디바이스를 변경해야 하고 변조 방지로 인해 변경 내용이 차단되는 경우 문제 해결 모드를 사용하여 디바이스에서 변조 방지를 일시적으로 사용하지 않도록 설정하는 것이 좋습니다. 문제 해결 모드가 종료되면 변조로 보호된 설정에 대한 모든 변경 내용이 구성된 상태로 되돌아갑니다.

클라우드 보호를 켜야 하는 이유

Microsoft Defender 바이러스 백신 클라우드 보호는 엔드포인트 및 네트워크 전체의 맬웨어로부터 보호하는 데 도움이 됩니다. 엔드포인트용 Microsoft Defender 특정 보안 기능과 기능은 클라우드 보호를 사용하도록 설정된 경우에만 작동하므로 클라우드 보호를 켜두는 것이 좋습니다.

다음 표에는 클라우드 보호에 의존하는 기능과 기능이 요약되어 있습니다.

| 기능/기능 | 구독 요구 사항 | 설명 |

|---|---|---|

| 클라우드의 메타데이터에 대해 확인 Microsoft Defender 바이러스 백신 클라우드 서비스는 기계 학습 모델을 추가 방어 계층으로 사용합니다. 이러한 기계 학습 모델에는 메타데이터가 포함되므로 의심스럽거나 악의적인 파일이 검색되면 해당 메타데이터가 검사됩니다. 자세한 내용은 블로그: 엔드포인트용 Microsoft Defender 차세대 보호의 핵심인 고급 기술 알아보기를 참조하세요. |

엔드포인트용 Microsoft Defender 플랜 1 또는 플랜 2(독립 실행형이거나 Microsoft 365 E3 또는 E5와 같은 계획에 포함됨) | |

| 클라우드 보호 및 샘플 제출. 파일 및 실행 파일은 폭발 및 분석을 위해 Microsoft Defender 바이러스 백신 클라우드 서비스로 보낼 수 있습니다. 자동 샘플 제출은 클라우드 보호를 사용하지만 독립 실행형 설정으로 구성할 수도 있습니다. 자세한 내용은 Microsoft Defender 바이러스 백신의 클라우드 보호 및 샘플 제출을 참조하세요. |

엔드포인트용 Microsoft Defender 플랜 1 또는 플랜 2(독립 실행형이거나 Microsoft 365 E3 또는 E5와 같은 계획에 포함됨) | |

| 변조 방지. 변조 방지는 organization 보안 설정에 대한 원치 않는 변경으로부터 보호하는 데 도움이 됩니다. 자세한 내용은 변조 방지를 사용하여 보안 설정 보호를 참조하세요. |

엔드포인트용 Microsoft Defender 플랜 2(독립 실행형 또는 Microsoft 365 E5 같은 계획에 포함) | |

| 처음에 차단 즉각적 차단은 새 맬웨어를 감지하고 몇 초 내에 차단합니다. 의심스럽거나 악의적인 파일이 검색되면 즉각적 차단 기능은 클라우드 보호 백 엔드를 쿼리하고 추론, 기계 학습 및 파일의 자동화된 분석을 적용하여 위협인지 여부를 확인합니다. 자세한 내용은 "즉각적 차단"을 참조하세요. |

엔드포인트용 Microsoft Defender 플랜 1 또는 플랜 2(독립 실행형이거나 Microsoft 365 E3 또는 E5와 같은 계획에 포함됨) | |

| 긴급 서명 업데이트. 악의적인 콘텐츠가 검색되면 긴급 서명 업데이트 및 수정 사항이 배포됩니다. 다음 정기 업데이트를 기다리는 대신 몇 분 내에 이러한 수정 및 업데이트를 받을 수 있습니다. 업데이트에 대한 자세한 내용은 바이러스 백신 보안 인텔리전스 및 제품 업데이트 Microsoft Defender 참조하세요. |

엔드포인트용 Microsoft Defender 플랜 2(독립 실행형 또는 Microsoft 365 E5 같은 계획에 포함) | |

| 블록 모드의 EDR(엔드포인트 검색 및 응답)입니다. 블록 모드의 EDR은 Microsoft Defender 바이러스 백신이 디바이스의 기본 바이러스 백신 제품이 아닌 경우 추가 보호를 제공합니다. 블록 모드의 EDR은 Microsoft가 아닌 기본 바이러스 백신 솔루션이 누락되었을 수 있는 EDR 생성 검사 중에 발견된 아티팩트를 수정합니다. Microsoft Defender 바이러스 백신을 기본 바이러스 백신 솔루션으로 사용하는 디바이스에 대해 사용하도록 설정된 경우 블록 모드의 EDR은 EDR 생성 검사 중에 식별된 아티팩트 자동 수정의 추가적인 이점을 제공합니다. 자세한 내용은 블록 모드의 EDR을 참조하세요. |

엔드포인트용 Microsoft Defender 플랜 2(독립 실행형 또는 Microsoft 365 E5 같은 계획에 포함) | |

| 공격 표면 감소 규칙. ASR 규칙은 맬웨어를 중지하도록 구성할 수 있는 지능형 규칙입니다. 특정 규칙은 완전히 작동하려면 클라우드 보호를 켜야 합니다. 이러한 규칙은 다음과 같습니다. - 실행 파일의 실행이 유병률, 연령 또는 신뢰할 수 있는 목록 조건을 충족하지 않는 한 실행 파일의 실행 차단 - 랜섬웨어에 대한 고급 보호 사용 - 신뢰할 수 없는 프로그램이 이동식 드라이브에서 실행되지 않도록 차단 자세한 내용은 공격 표면 감소 규칙을 사용하여 맬웨어 감염 방지를 참조하세요. |

엔드포인트용 Microsoft Defender 플랜 1 또는 플랜 2(독립 실행형이거나 Microsoft 365 E3 또는 E5와 같은 계획에 포함됨) | |

| IoC(손상 지표)입니다. 엔드포인트용 Defender에서 엔터티의 검색, 방지 및 제외를 정의하도록 IoC를 구성할 수 있습니다. 예제: "허용" 표시기를 사용하여 바이러스 백신 검사 및 수정 작업에 대한 예외를 정의할 수 있습니다. "경고 및 차단" 표시기를 사용하여 파일 또는 프로세스가 실행되지 않도록 할 수 있습니다. 자세한 내용은 Create 표시기를 참조하세요. |

엔드포인트용 Microsoft Defender 플랜 2(독립 실행형 또는 Microsoft 365 E5 같은 계획에 포함) |

클라우드 보호를 구성하는 방법

다음과 같은 여러 방법 중 하나를 사용하여 Microsoft Defender 바이러스 백신 클라우드 보호를 켜거나 끌 수 있습니다.

Configuration Manager 사용할 수도 있습니다. 또한 Windows 보안 앱을 사용하여 개별 엔드포인트에서 클라우드 보호를 켜거나 끌 수 있습니다.

엔드포인트가 클라우드 보호 서비스에 연결할 수 있도록 하기 위한 특정 네트워크 연결 요구 사항에 대한 자세한 내용은 네트워크 연결 구성 및 유효성 검사를 참조하세요.

참고

Windows 10 및 Windows 11 이 문서에 설명된 기본 및 고급 보고 옵션 간에는 차이가 없습니다. 이는 레거시 구분이며 두 설정 중 하나를 선택하면 동일한 수준의 클라우드 보호가 발생합니다. 공유되는 정보의 유형이나 양에는 차이가 없습니다. 수집하는 항목에 대한 자세한 내용은 Microsoft 개인정보처리방침을 참조하세요.

Microsoft Intune 사용하여 클라우드 보호 켜기

Intune 관리 센터(https://intune.microsoft.com)로 이동하여 로그인합니다.

엔드포인트 보안>바이러스 백신을 선택합니다.

AV 정책 섹션에서 기존 정책을 선택하거나 + Create 정책을 선택합니다.

작업 단계 새 정책 만들기 1. 플랫폼의 경우 Windows 10, Windows 11 및 Windows Server를 선택합니다.

2. 프로필의 경우 바이러스 백신 Microsoft Defender 선택합니다.

3. 기본 사항 페이지에서 정책의 이름과 설명을 지정한 다음, 다음을 선택합니다.

4. Defender 섹션에서 클라우드 보호 허용을 찾아 허용으로 설정합니다. 그런 후 다음을 선택합니다.

5. 아래로 스크롤하여 샘플 동의를 제출하고 다음 설정 중 하나를 선택합니다.

- 모든 샘플 자동 보내기

- 안전한 샘플 자동 보내기

6. 범위 태그 단계에서 organization scope 태그를 사용하는 경우 사용할 태그를 선택한 다음 다음을 선택합니다.

7. 할당 단계에서 이 정책을 적용할 그룹, 사용자 또는 디바이스를 선택한 다음, 다음을 선택합니다.

8. 검토 + 만들기 단계에서 정책 설정을 검토한 다음 Create 선택합니다.기존 정책 편집 1. 편집할 정책을 선택합니다.

2. 구성 설정에서 편집을 선택합니다.

3. Defender 섹션에서 클라우드 보호 허용을 찾아 허용으로 설정합니다.

4. 아래로 스크롤하여 샘플 동의를 제출하고 다음 설정 중 하나를 선택합니다.

- 모든 샘플 자동 보내기

- 안전한 샘플 자동 보내기

5. 검토 + 저장을 선택합니다.

팁

Intune Microsoft Defender 바이러스 백신 설정에 대한 자세한 내용은 Intune 엔드포인트 보안에 대한 바이러스 백신 정책을 참조하세요.

그룹 정책 사용하여 클라우드 보호 켜기

그룹 정책 관리 디바이스에서 그룹 정책 관리 콘솔을 열고 구성하려는 그룹 정책 개체를 마우스 오른쪽 단추로 클릭하고 편집을 선택합니다.

그룹 정책 관리 편집기컴퓨터 구성으로 이동합니다.

관리 템플릿을 선택합니다.

트리를 Windows 구성 요소로 확장Microsoft Defender>바이러스 백신 > MAPS

참고

MAPS 설정은 클라우드 제공 보호와 같습니다.

Microsoft MAPS 참가를 두 번 클릭합니다. 옵션이 켜져 있고 기본 MAPS 또는 고급 MAPS로 설정되어 있는지 확인합니다. 확인을 선택합니다.

검색된 소프트웨어에 대한 기본 또는 추가 정보를 보내도록 선택할 수 있습니다.

기본 MAPS: 기본 멤버 자격은 디바이스에서 검색된 맬웨어 및 잠재적으로 원치 않는 소프트웨어에 대한 기본 정보를 Microsoft에 보냅니다. 정보에는 소프트웨어가 어디에서 왔는지(예: URL 및 부분 경로), 위협을 resolve 위해 수행된 작업 및 작업이 성공했는지 여부가 포함됩니다.

고급 MAPS: 기본 정보 외에도 고급 멤버 자격은 소프트웨어의 전체 경로를 포함하여 맬웨어 및 잠재적으로 원치 않는 소프트웨어에 대한 자세한 정보와 소프트웨어가 장치에 어떤 영향을 미쳤는지에 대한 자세한 정보를 보냅니다.

추가 분석이 필요한 경우 파일 샘플 보내기를 두 번 클릭합니다. 첫 번째 옵션이 사용 으로 설정되고 다른 옵션이 다음 중 하나로 설정되어 있는지 확인합니다.

- 안전한 샘플 보내기 (1)

- 모든 샘플 보내기 (3)

참고

안전한 샘플 보내기(1) 옵션은 대부분의 샘플이 자동으로 전송됨을 의미합니다. 개인 정보를 포함할 가능성이 있는 파일은 사용자에게 추가 확인을 요청하는 메시지를 표시합니다. 옵션을 Always Prompt (0)로 설정하면 디바이스의 보호 상태가 낮아집니다. 전송 안 됨(2)으로 설정하면 엔드포인트용 Microsoft Defender 즉각적 차단 기능이 작동하지 않습니다.

확인을 선택합니다.

PowerShell cmdlet을 사용하여 클라우드 보호 켜기

다음 cmdlet은 클라우드 보호를 켤 수 있습니다.

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Microsoft Defender 바이러스 백신에서 PowerShell을 사용하는 방법에 대한 자세한 내용은 PowerShell cmdlet을 사용하여 Microsoft Defender 바이러스 백신 및 Microsoft Defender 바이러스 백신 cmdlet 구성 및 실행을 참조하세요. 정책 CSP - Defender 에는 -SubmitSamplesConsent에 대한 자세한 정보도 있습니다.

중요

-SubmitSamplesConsentSendSafeSamples 를 (기본값, 권장 설정) NeverSend또는 AlwaysPrompt로 설정할 수 있습니다.

설정은 SendSafeSamples 대부분의 샘플이 자동으로 전송됨을 의미합니다. 개인 정보를 포함할 가능성이 있는 파일은 사용자가 계속하라는 메시지가 표시되고 확인이 필요합니다.

및 AlwaysPrompt 설정은 NeverSend 디바이스의 보호 수준을 낮춥다. 또한 설정은 NeverSend 엔드포인트용 Microsoft Defender 즉각적 차단 기능이 작동하지 않음을 의미합니다.

WMI(Windows Management Instruction)를 사용하여 클라우드 보호 켜기

다음 속성에 대해 MSFT_MpPreference 클래스의 Set 메서드를 사용합니다.

MAPSReporting

SubmitSamplesConsent

허용되는 매개 변수에 대한 자세한 내용은 WMIv2 API Windows Defender 참조하세요.

Windows 보안 앱을 사용하여 개별 클라이언트에서 클라우드 보호 켜기

참고

Microsoft MAPS 그룹 정책 보고에 대한 로컬 설정 재정의 구성 설정이 사용 안 함으로 설정된 경우 Windows 설정의 클라우드 기반 보호 설정이 회색으로 표시되고 사용할 수 없습니다. windows 설정에서 설정이 업데이트되기 전에 먼저 그룹 정책 Object를 통해 변경한 내용을 개별 엔드포인트에 배포해야 합니다.

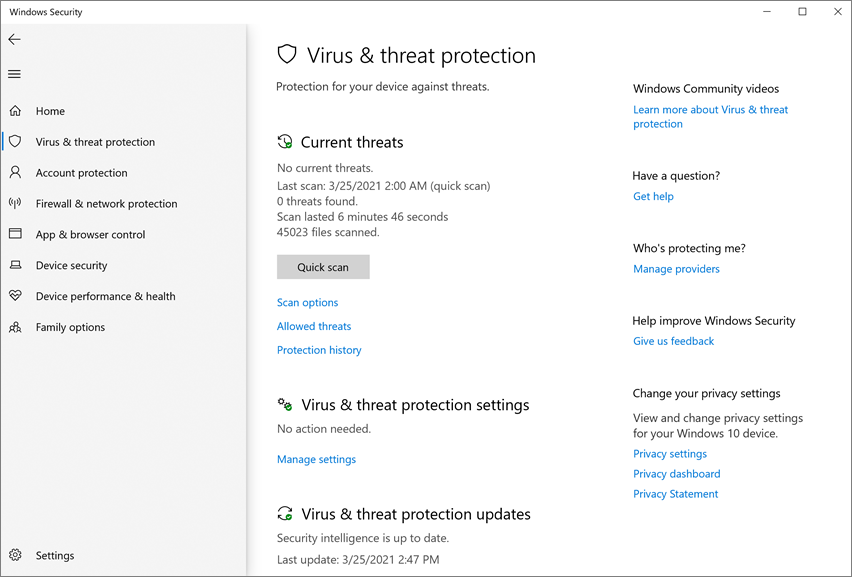

작업 표시줄에서 방패 아이콘을 선택하거나 시작 메뉴에서 Windows 보안 검색하여 Windows 보안 앱을 엽니다.

바이러스 & 위협 방지 타일(또는 왼쪽 메뉴 모음의 방패 아이콘)을 선택한 다음 바이러스 & 위협 방지 설정에서 설정 관리를 선택합니다.

클라우드 기반 보호 및 자동 샘플 제출이 켜기로 전환되는지 확인합니다.

참고

자동 샘플 제출이 그룹 정책 구성된 경우 설정이 회색으로 표시되고 사용할 수 없습니다.

참고 항목

팁

다른 플랫폼에 대한 바이러스 백신 관련 정보를 찾고 있는 경우 다음을 참조하세요.

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기