엔드포인트용 Microsoft Defender 호스트 방화벽 보고

적용 대상:

전역 또는 보안 관리자인 경우 이제 Microsoft Defender 포털에 방화벽 보고를 호스트할 수 있습니다. 이 기능을 사용하면 중앙 위치에서 Windows 방화벽 보고를 볼 수 있습니다.

시작하기 전에 알아야 할 사항은 무엇인가요?

디바이스가 Windows 10 이상 또는 R2 이상을 Windows Server 2012 실행 중이어야 합니다. Windows Server 2012 R2 및 Windows Server 2016 방화벽 보고서에 표시하려면 최신 통합 솔루션 패키지를 사용하여 이러한 디바이스를 온보딩해야 합니다. 자세한 내용은 Windows Server 2012 R2 및 2016용 최신 통합 솔루션의 새로운 기능을 참조하세요.

엔드포인트용 Microsoft Defender 서비스에 디바이스를 온보딩하려면 온보딩 지침을 참조하세요.

Microsoft Defender 포털에서 데이터 수신을 시작하려면 고급 보안을 사용하여 Windows Defender 방화벽에 대한 감사 이벤트를 사용하도록 설정해야 합니다. 다음 문서를 참조하세요.

그룹 정책 Object 편집기, 로컬 보안 정책 또는 auditpol.exe 명령을 사용하여 이러한 이벤트를 사용하도록 설정합니다. 자세한 내용은 감사 및 로깅에 대한 설명서를 참조하세요. 두 PowerShell 명령은 다음과 같습니다.

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

다음은 쿼리의 예입니다.

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

프로세스

참고

이전 섹션의 지침을 따르고 미리 보기 프로그램에 참여하도록 디바이스를 올바르게 구성해야 합니다.

이벤트를 사용하도록 설정하면 엔드포인트용 Microsoft Defender 다음을 포함하는 데이터를 모니터링하기 시작합니다.

- 원격 IP

- 원격 포트

- 로컬 포트

- 로컬 IP

- Computer Name(컴퓨터 이름)

- 인바운드 및 아웃바운드 연결에서 처리

이제 관리자는 여기에서 Windows 호스트 방화벽 활동을 볼 수 있습니다. Power BI를 사용하여 Windows Defender 방화벽 활동을 모니터링하는 사용자 지정 보고 스크립트를 다운로드하여 추가 보고를 용이하게 할 수 있습니다.

- 데이터가 반영되기까지 최대 12시간이 걸릴 수 있습니다.

지원되는 시나리오

- 방화벽 보고

- "연결이 차단된 컴퓨터"에서 디바이스로 (엔드포인트용 Defender 계획 2 필요)

- 고급 헌팅 드릴인(미리 보기 새로 고침) (엔드포인트용 Defender 계획 2 필요)

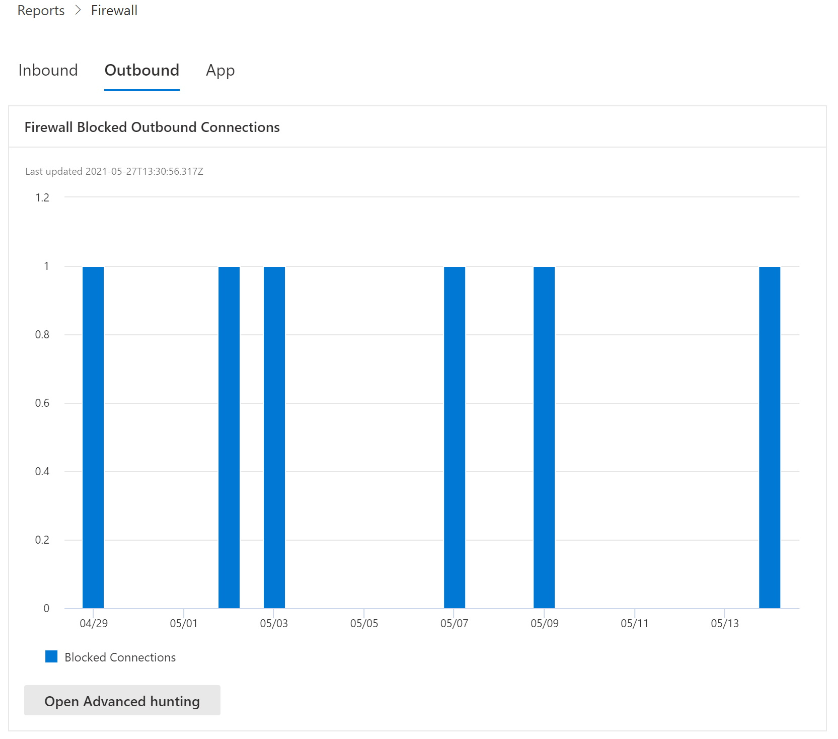

방화벽 보고

다음은 방화벽 보고서 페이지의 몇 가지 예입니다. 여기서는 인바운드, 아웃바운드 및 애플리케이션 활동에 대한 요약을 찾을 수 있습니다. 로 이동하여 https://security.microsoft.com/firewall이 페이지에 직접 액세스할 수 있습니다.

이러한 보고서는 방화벽 차단 인바운드 Connections 카드 아래쪽에 있는 보고서>보안 보고서>디바이스(섹션)로 이동하여 액세스할 수도 있습니다.

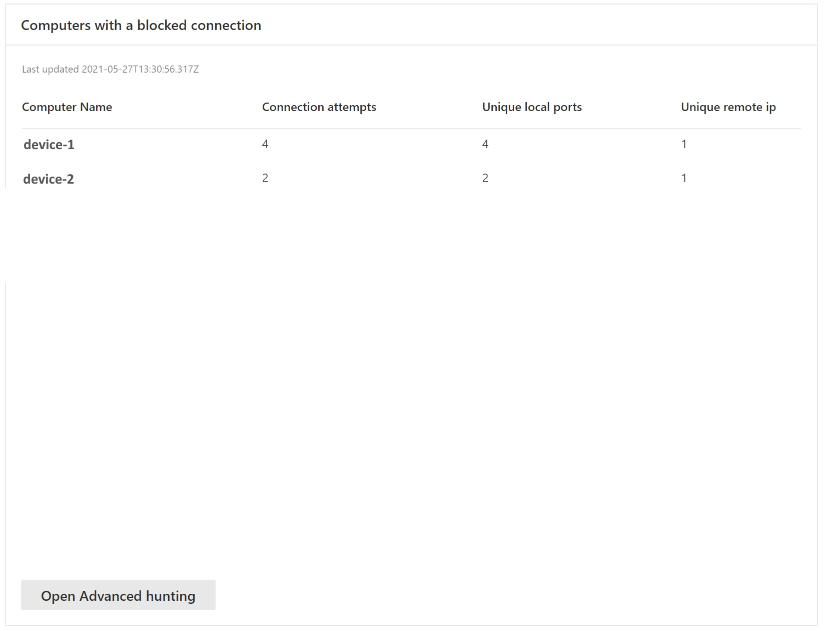

"연결이 차단된 컴퓨터"에서 디바이스로

참고

이 기능을 사용하려면 엔드포인트용 Defender 플랜 2가 필요합니다.

카드는 대화형 개체를 지원합니다. 새 탭에서 Microsoft Defender 포털을 시작하고 디바이스 타임라인 탭으로 직접 이동하여 디바이스 이름을 클릭하여 디바이스의 활동을 자세히 살펴볼 수 있습니다.

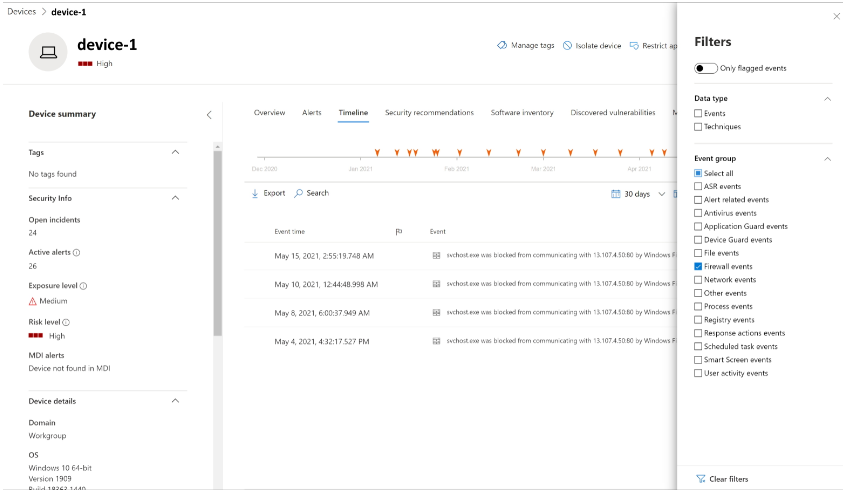

이제 타임라인 탭을 선택하면 해당 디바이스와 연결된 이벤트 목록이 표시됩니다.

보기 창의 오른쪽 위 모서리에 있는 필터 단추를 클릭한 후 원하는 이벤트 유형을 선택합니다. 이 경우 방화벽 이벤트를 선택하면 창이 방화벽 이벤트로 필터링됩니다.

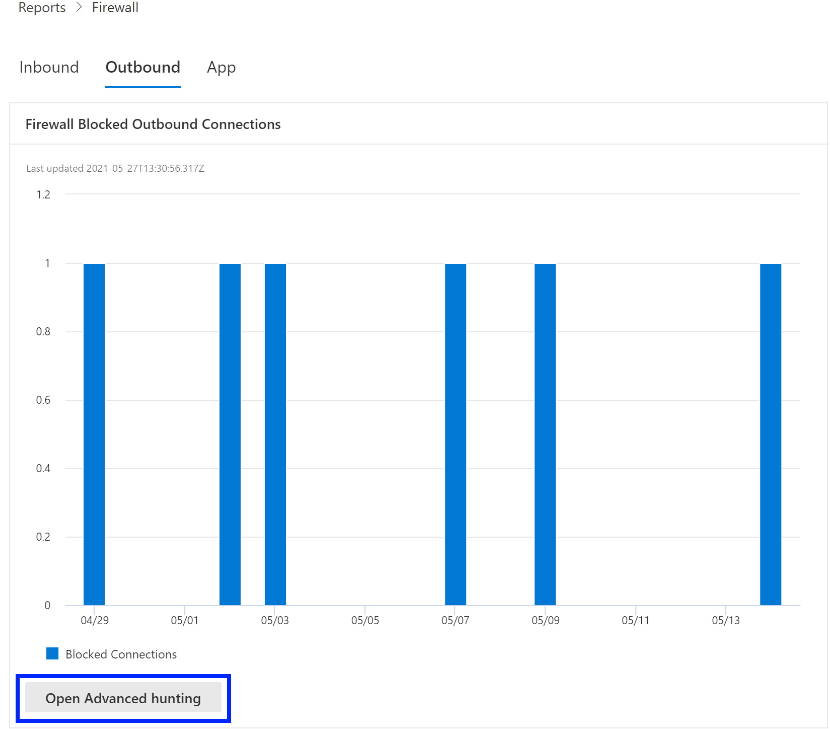

고급 헌팅 드릴인(미리 보기 새로 고침)

참고

이 기능을 사용하려면 엔드포인트용 Defender 플랜 2가 필요합니다.

방화벽 보고서는 고급 헌팅 열기 단추를 클릭하여 카드 직접 고급 헌팅으로 드릴링할 수 있습니다. 쿼리가 미리 채워집니다.

이제 쿼리를 실행할 수 있으며 지난 30일 동안의 모든 관련 방화벽 이벤트를 탐색할 수 있습니다.

더 많은 보고 또는 사용자 지정 변경의 경우 추가 분석을 위해 쿼리를 Power BI로 내보낼 수 있습니다. 사용자 지정 보고 스크립트를 다운로드하여 Power BI를 사용하여 Windows Defender 방화벽 활동을 모니터링하여 사용자 지정 보고를 용이하게 할 수 있습니다.

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기