IP 및 URL/도메인에 대한 지표 만들기

적용 대상:

팁

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

개요

IP 및 URL 또는 도메인에 대한 지표를 만들어 사용자 고유의 위협 인텔리전스를 기반으로 IP, URL 또는 도메인을 허용하거나 차단할 수 있습니다. 위험한 앱을 열면 사용자에게 프롬프트를 표시하도록 경고할 수도 있습니다. 프롬프트는 앱 사용을 중지하지 않지만 앱의 적절한 사용을 설명하는 회사 페이지에 대한 사용자 지정 메시지 및 링크를 제공할 수 있습니다. 사용자는 여전히 경고를 무시하고 필요한 경우 앱을 계속 사용할 수 있습니다.

Microsoft에 의해 결정된 악의적인 IP/URL을 차단하기 위해 엔드포인트용 Defender는 다음을 사용할 수 있습니다.

- Microsoft 브라우저용 SmartScreen Windows Defender

- 비 Microsoft 브라우저 또는 브라우저 외부에서 수행한 호출에 대한 네트워크 보호

악의적인 IP/URL을 차단하기 위한 위협 인텔리전스 데이터 집합은 Microsoft에서 관리합니다.

특정 그룹이 다른 그룹보다 위험하거나 적다고 판단되는 경우 설정 페이지 또는 컴퓨터 그룹을 통해 악의적인 IP/URL을 차단할 수 있습니다.

참고

IP 주소에 대한 CIDR(클래스리스 Inter-Domain 라우팅) 표기법은 지원되지 않습니다.

시작하기 전에

IPS, URL 또는 도메인에 대한 지표를 만들기 전에 다음 필수 조건을 이해하는 것이 중요합니다.

네트워크 보호 요구 사항

URL/IP 허용 및 차단을 사용하려면 엔드포인트용 Microsoft Defender 구성 요소 네트워크 보호를 블록 모드에서 사용하도록 설정해야 합니다. 네트워크 보호 및 구성 지침에 대한 자세한 내용은 네트워크 보호 사용을 참조하세요.

지원되는 운영 체제

- Windows 10 버전 1709 이상

- Windows 11

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Windows Server 2022

- macOS

- Linux

- iOS

- Android

R2 요구 사항 Windows Server 2016 및 Windows Server 2012

Windows Server 2016 및 Windows Server 2012 R2는 Windows 서버 온보딩의 지침을 사용하여 온보딩해야 합니다.

바이러스 백신 버전 요구 사항 Microsoft Defender

맬웨어 방지 클라이언트 버전은 4.18.1906.x 이상이어야 합니다.

사용자 지정 네트워크 지표 요구 사항

Microsoft Defender XDR>설정고급 기능에서 사용자 지정 네트워크 표시기가 사용하도록 설정되어 있는지 확인합니다>. 자세한 내용은 고급 기능을 참조하세요.

iOS에서 표시기를 지원하려면 iOS의 엔드포인트용 Microsoft Defender 참조하세요.

Android에서 표시기를 지원하려면 Android에서 엔드포인트용 Microsoft Defender 참조하세요.

IoC 표시기 목록 제한 사항

외부 IP만 표시기 목록에 추가할 수 있습니다. 내부 IP에 대한 표시기를 만들 수 없습니다. 웹 보호 시나리오의 경우 Microsoft Edge의 기본 제공 기능을 사용하는 것이 좋습니다. Microsoft Edge는 네트워크 보호를 활용하여 네트워크 트래픽을 검사하고 TCP, HTTP 및 TLS(HTTPS)에 대한 블록을 허용합니다.

비 Microsoft Edge 및 인터넷 Explorer 프로세스

Microsoft Edge 및 인터넷 Explorer 이외의 프로세스의 경우 웹 보호 시나리오는 검사 및 적용을 위해 네트워크 보호를 활용합니다.

- IP는 세 가지 프로토콜(TCP, HTTP 및 HTTPS(TLS))에 대해 지원됩니다.

- 사용자 지정 표시기에서 단일 IP 주소만 지원됩니다(CIDR 블록 또는 IP 범위 없음).

- 암호화된 URL(전체 경로)은 자사 브라우저(인터넷 Explorer, Edge)에서만 차단할 수 있습니다.

- 암호화된 URL(FQDN만 해당)은 타사 브라우저(즉, 인터넷 Explorer 이외의 Edge)에서 차단할 수 있습니다.

- 암호화되지 않은 URL에 전체 URL 경로 블록을 적용할 수 있습니다.

- 충돌하는 URL 표시기 정책이 있는 경우 더 긴 경로가 적용됩니다. 예를 들어 URL 표시기 정책이

https://support.microsoft.com/officeURL 표시기 정책https://support.microsoft.com보다 우선합니다.

네트워크 보호 및 TCP 3방향 핸드셰이크

네트워크 보호를 사용하면 TCP/IP를 통한 3방향 핸드셰이크가 완료된 후 사이트에 대한 액세스를 허용하거나 차단할지 여부를 결정합니다. 따라서 사이트가 네트워크 보호에 의해 차단되면 사이트가 차단된 경우에도 Microsoft Defender 포털에서 아래의 ConnectionSuccessNetworkConnectionEvents 작업 유형이 표시될 수 있습니다. NetworkConnectionEvents 는 네트워크 보호가 아니라 TCP 계층에서 보고됩니다. 3방향 핸드셰이크가 완료되면 네트워크 보호에 의해 사이트에 대한 액세스가 허용되거나 차단됩니다.

작동 방식의 예는 다음과 같습니다.

사용자가 디바이스의 웹 사이트에 액세스하려고 시도한다고 가정합니다. 사이트는 위험한 도메인에서 호스트되며 네트워크 보호에 의해 차단되어야 합니다.

TCP/IP를 통한 3방향 핸드셰이크가 시작됩니다. 작업이 완료

NetworkConnectionEvents되기 전에 작업이 기록되고 작업이ActionType로ConnectionSuccess나열됩니다. 그러나 3방향 핸드셰이크 프로세스가 완료되는 즉시 네트워크 보호는 사이트에 대한 액세스를 차단합니다. 이 모든 작업은 빠르게 수행됩니다. Microsoft Defender SmartScreen과 비슷한 프로세스가 발생합니다. 3방향 핸드셰이크가 완료되고 사이트에 대한 액세스가 차단되거나 허용됩니다.Microsoft Defender 포털에서 경고 큐에 경고가 나열됩니다. 해당 경고의 세부 정보에는 및

AlertEvents가 모두NetworkConnectionEvents포함됩니다. ActionTypeConnectionSuccess이 인 항목도 있NetworkConnectionEvents더라도 사이트가 차단된 것을 볼 수 있습니다.

경고 모드 컨트롤

경고 모드를 사용하는 경우 다음 컨트롤을 구성할 수 있습니다.

바이패스 기능

- Edge의 허용 단추

- 알림의 허용 단추(비 Microsoft 브라우저)

- 표시기에서 기간 매개 변수 무시

- Microsoft 및 비 Microsoft 브라우저에서 적용 무시

리디렉션 URL

- 표시기에서 URL 매개 변수 리디렉션

- Edge의 리디렉션 URL

- 알림의 리디렉션 URL(비 Microsoft 브라우저)

자세한 내용은 엔드포인트용 Microsoft Defender 검색된 앱 관리를 참조하세요.

IoC IP URL 및 도메인 정책 충돌 처리 순서

도메인/URL/IP 주소에 대한 정책 충돌 처리는 인증서에 대한 정책 충돌 처리와 다릅니다.

동일한 표시기(예: 블록, 경고 및 허용, Microsoft.com 대해 설정된 작업 유형)에 여러 가지 작업 유형이 설정된 경우 해당 작업 유형이 적용되는 순서는 다음과 같습니다.

- 허용

- 경고

- 차단

재정의 허용은 차단을 재정의하는 경고: 경고 > 블록을 허용 > 합니다. 따라서 위의 예제에서는 Microsoft.com 허용됩니다.

Defender for Cloud Apps 표시기

organization 엔드포인트용 Defender와 Defender for Cloud Apps 간의 통합을 사용하도록 설정한 경우, 차단 표시기가 모든 허가되지 않은 클라우드 애플리케이션에 대한 엔드포인트용 Defender에 만들어집니다. 애플리케이션이 모니터 모드로 전환되면 애플리케이션과 연결된 URL에 대해 경고 표시기(바이패스 가능 블록)가 만들어집니다. 현재 승인된 애플리케이션에 대해 허용 표시기를 만들 수 없습니다. Defender for Cloud Apps에서 만든 지표는 이전 섹션에서 설명한 것과 동일한 정책 충돌 처리를 따릅니다.

정책 우선순위

엔드포인트용 Microsoft Defender 정책은 Microsoft Defender 바이러스 백신 정책보다 우선합니다. 엔드포인트용 Defender가 허용으로 설정되어 있지만 Microsoft Defender 바이러스 백신이 차단으로 설정된 경우 정책은 기본적으로 허용으로 설정됩니다.

여러 활성 정책의 우선 순위

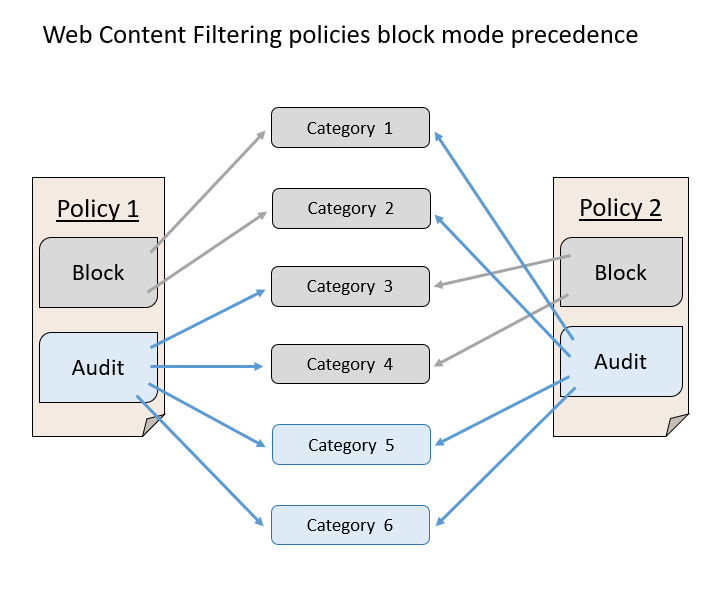

동일한 디바이스에 여러 다른 웹 콘텐츠 필터링 정책을 적용하면 각 범주에 대해 더 제한적인 정책이 적용됩니다. 다음과 같은 경우를 생각해볼 수 있습니다.

- 정책 1은 범주 1과 2를 차단하고 나머지는 감사합니다.

- 정책 2 는 범주 3과 4를 차단하고 나머지는 감사합니다.

그 결과 범주 1-4가 모두 차단됩니다. 다음 이미지에 설명되어 있습니다.

설정 페이지에서 IP, URL 또는 도메인에 대한 표시기 Create

탐색 창에서 설정>엔드포인트표시기>(규칙 아래)를 선택합니다.

IP 주소 또는 URL/도메인 탭을 선택합니다.

항목 추가를 선택합니다.

다음 세부 정보를 지정합니다.

- 표시기 - 엔터티 세부 정보를 지정하고 표시기의 만료를 정의합니다.

- 작업 - 수행할 작업을 지정하고 설명을 제공합니다.

- 범위 - 컴퓨터 그룹의 scope 정의합니다.

요약 탭에서 세부 정보를 검토한 다음 저장을 선택합니다.

참고

정책을 만든 시간과 디바이스에서 차단되는 URL 또는 IP 사이에 최대 2시간의 대기 시간이 있을 수 있습니다.

관련 문서

- 지표 만들기

- 파일에 대한 지표 만들기

- 인증서 기반 Create 표시기

- 지표 관리

- 엔드포인트용 Microsoft Defender 및 Microsoft Defender 바이러스 백신에 대한 제외

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기