Microsoft Defender XDR 단계별 모드를 사용하여 헌팅 쿼리 빌드

적용 대상:

- Microsoft Defender XDR

중요

일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공하는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 제공하지 않습니다.

단계별 모드의 쿼리 작성기를 사용하면 분석가가 Kusto 쿼리 언어(KQL) 또는 데이터 스키마를 모르고 의미 있는 헌팅 쿼리를 만들 수 있습니다. 모든 환경 계층의 분석가는 쿼리 작성기를 사용하여 지난 30일 동안의 데이터를 필터링하여 위협을 찾고, 인시던트 조사를 확장하거나, 위협 데이터에 대한 데이터 분석을 수행하거나, 특정 위협 영역에 집중할 수 있습니다.

분석가는 살펴볼 데이터 집합과 데이터를 필요한 데이터로 좁히는 데 사용할 필터 및 조건을 선택할 수 있습니다.

이 비디오를 watch 단계별 헌팅에 대한 개요를 확인할 수 있습니다.

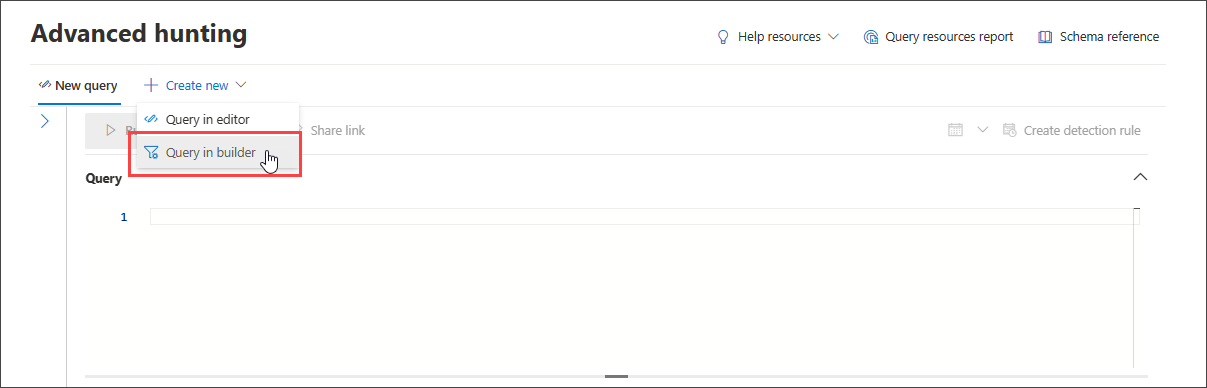

작성기에서 쿼리 열기

고급 헌팅 페이지에서 새로 만들기 Create 선택하여 새 쿼리 탭을 열고 작성기에서 쿼리를 선택합니다.

이렇게 하면 단계별 모드로 전환됩니다. 그러면 드롭다운 메뉴를 사용하여 다른 구성 요소를 선택하여 쿼리를 생성할 수 있습니다.

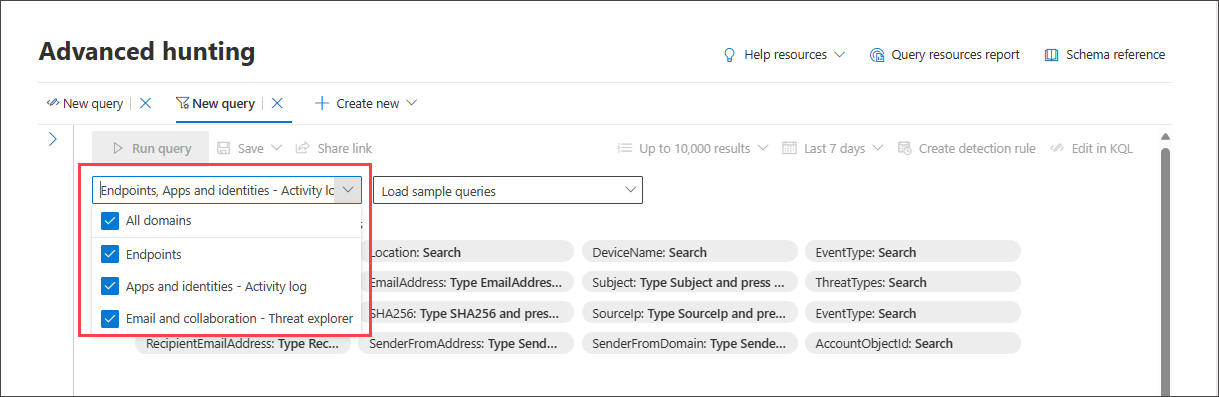

헌팅할 데이터 도메인 지정

쿼리에서 다루는 도메인을 선택하여 헌팅의 scope 제어할 수 있습니다.

모두를 선택하면 현재 액세스할 수 있는 모든 도메인의 데이터가 포함됩니다. 특정 도메인으로 축소하면 해당 도메인과 관련된 필터만 허용됩니다.

다음 중 하나를 선택할 수 있습니다.

- 모든 도메인 - 쿼리에서 사용 가능한 모든 데이터를 살펴보기

- 엔드포인트 - 엔드포인트용 Microsoft Defender 제공된 엔드포인트 데이터를 확인합니다.

- 앱 및 ID - Microsoft Defender for Cloud Apps 제공된 애플리케이션 및 ID 데이터를 살펴보고 Microsoft Defender for Identity. 활동 로그에 익숙한 사용자는 여기에서 동일한 데이터를 찾을 수 있습니다.

- Email 및 협업 - SharePoint, OneDrive 등과 같은 전자 메일 및 공동 작업 앱 데이터를 살펴보려면 위협 Explorer 익숙한 사용자는 여기에서 동일한 데이터를 찾을 수 있습니다.

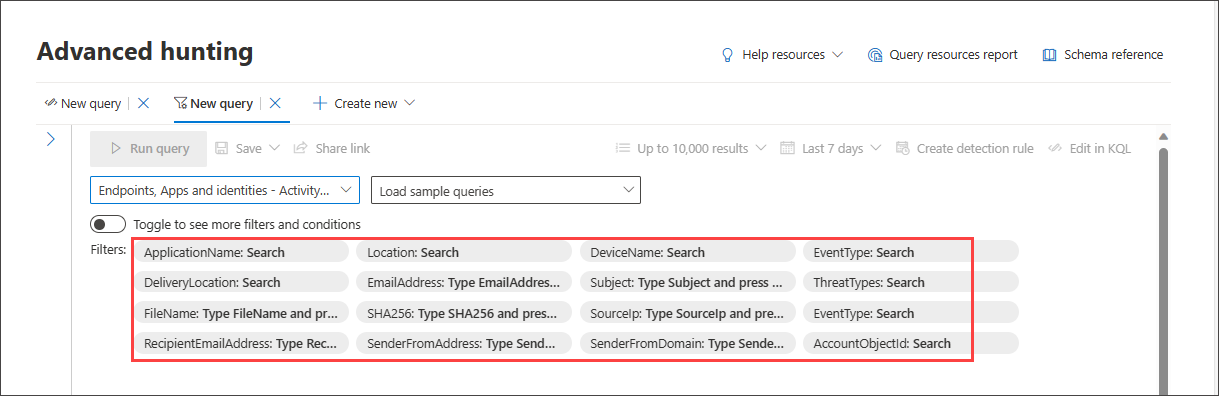

기본 필터 사용

기본적으로 단계별 헌팅에는 빠르게 시작할 수 있는 몇 가지 기본 필터가 포함되어 있습니다.

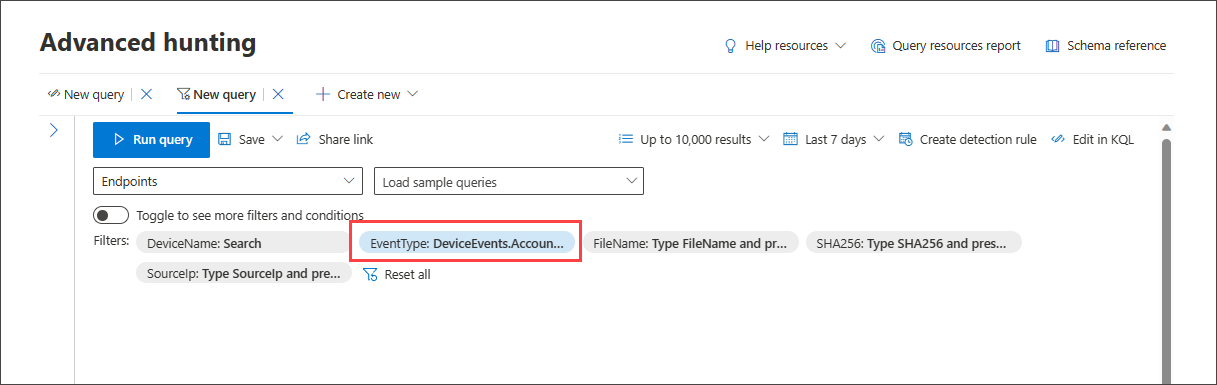

instance 엔드포인트에 대해 하나의 데이터 원본을 선택하면 쿼리 작성기에서 해당 필터 그룹만 표시합니다. 그런 다음 해당 필터 그룹, instance, EventType을 선택하고 선택한 필터를 선택하여 축소하려는 필터를 선택할 수 있습니다.

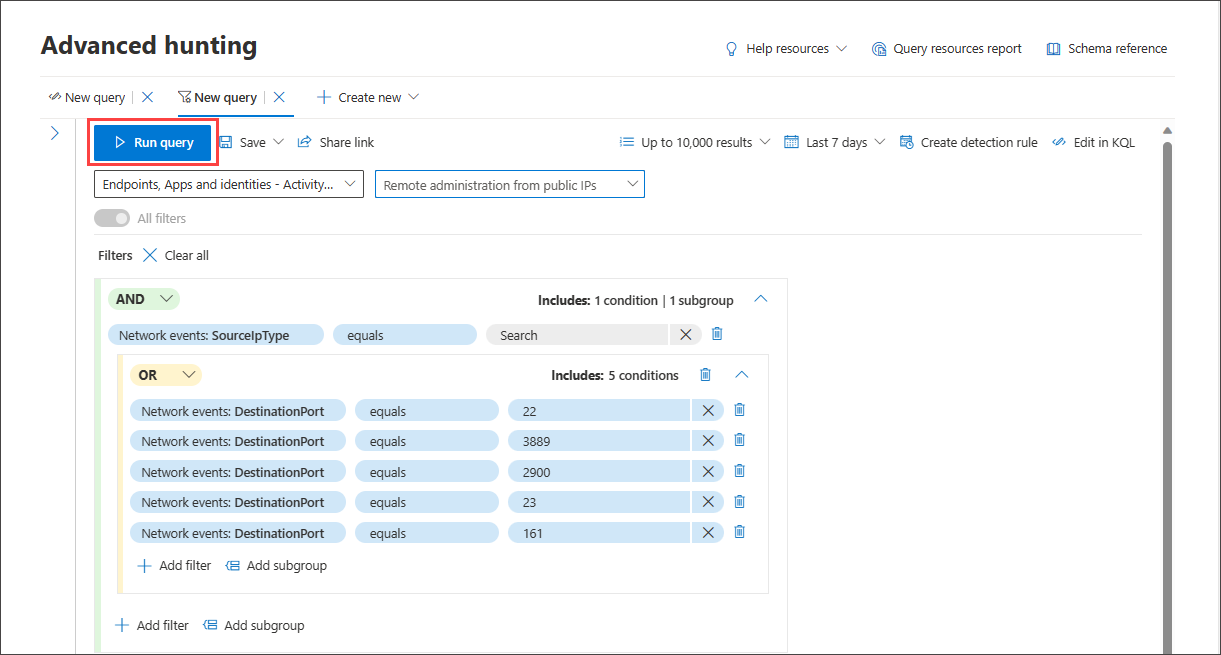

쿼리가 준비되면 파란색 쿼리 실행 단추를 선택합니다. 단추가 회색으로 표시되면 쿼리를 더 작성하거나 편집해야 합니다.

참고

기본 필터 뷰는 AND 연산자만 사용합니다. 즉, 쿼리를 실행하면 모든 집합 필터가 true인 결과가 생성됩니다.

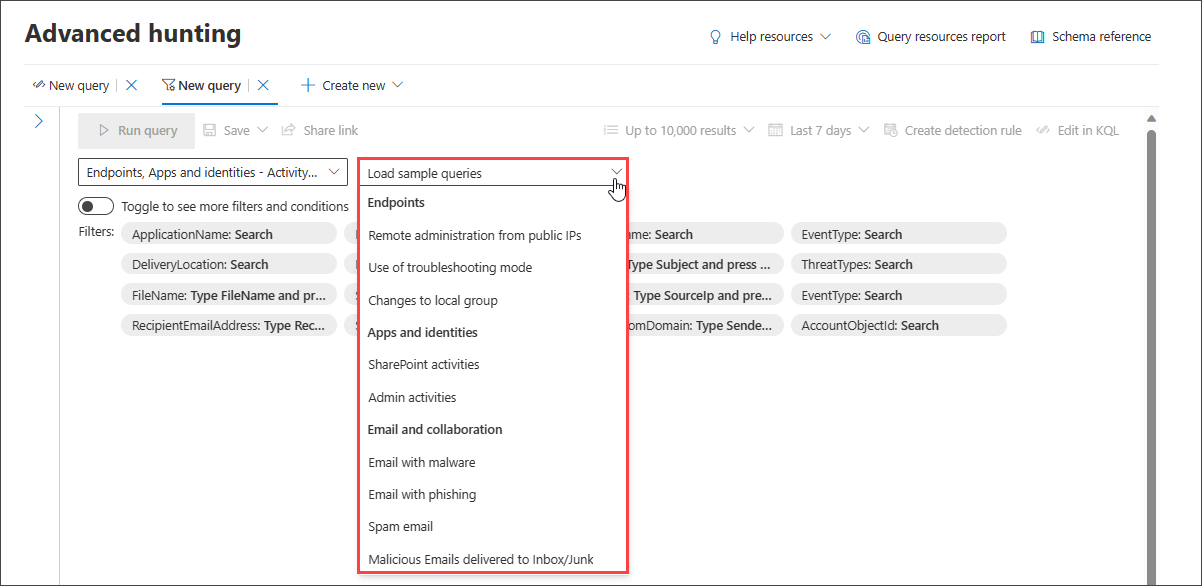

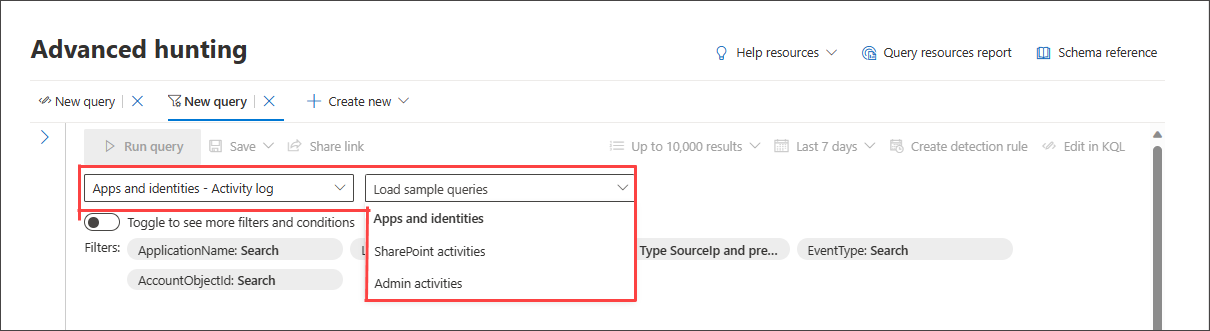

샘플 쿼리 로드

단계별 헌팅에 익숙해지는 또 다른 빠른 방법은 샘플 쿼리 로드 드롭다운 메뉴를 사용하여 샘플 쿼리를 로드하는 것입니다 .

참고

샘플 쿼리를 선택하면 기존 쿼리가 재정의됩니다.

샘플 쿼리가 로드되면 쿼리 실행을 선택합니다.

이전에 도메인을 선택한 경우 사용 가능한 샘플 쿼리 목록이 그에 따라 변경됩니다.

샘플 쿼리의 전체 목록을 복원하려면 모든 도메인 을 선택한 다음, 샘플 쿼리 로드를 다시 엽니다.

로드된 샘플 쿼리가 기본 필터 집합 외부의 필터를 사용하는 경우 토글 단추가 회색으로 표시됩니다. 기본 필터 집합으로 돌아가려면 모두 지우 기를 선택한 다음 , 모든 필터를 토글합니다.

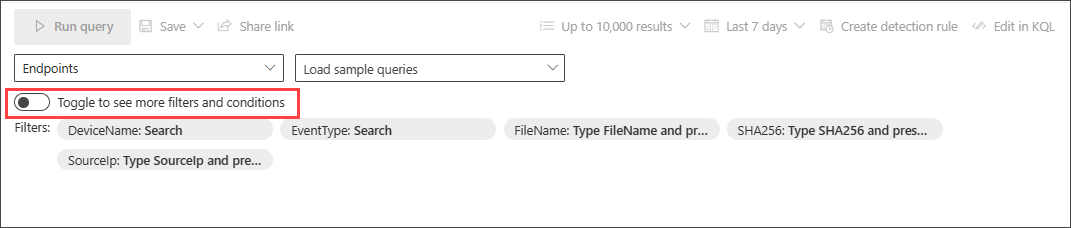

더 많은 필터 사용

더 많은 필터 그룹 및 조건을 보려면 토글을 선택하여 더 많은 필터 및 조건을 확인합니다.

모든 필터 토글이 활성화된 경우 이제 단계별 모드에서 필터 및 조건의 전체 범위를 사용할 수 있습니다.

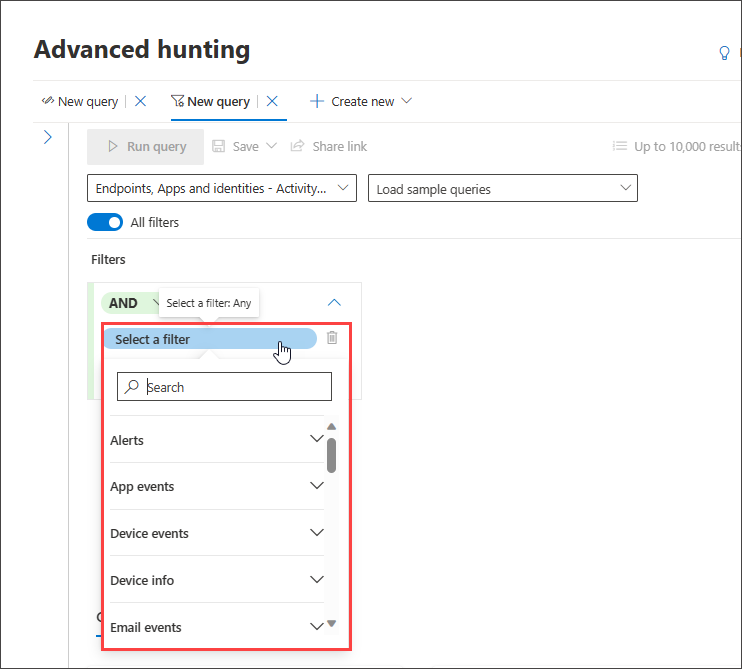

Create 조건

쿼리에 사용할 데이터 집합을 지정하려면 필터 선택을 선택합니다. 다양한 필터 섹션을 탐색하여 사용 가능한 항목을 찾습니다.

목록 맨 위에 있는 검색 상자에 섹션 제목을 입력하여 필터를 찾습니다. 정보로 끝나는 섹션에는 볼 수 있는 다양한 구성 요소에 대한 정보를 제공하는 필터와 엔터티 상태에 대한 필터가 포함되어 있습니다. 이벤트로 끝나는 섹션에는 엔터티에서 모니터링되는 이벤트를 찾을 수 있는 필터가 포함되어 있습니다. instance 특정 디바이스와 관련된 활동을 헌팅하려면 디바이스 이벤트 섹션 아래의 필터를 사용할 수 있습니다.

참고

기본 필터 목록에 없는 필터를 선택하면 토글이 비활성화되거나 회색으로 표시되어 기본 필터 보기로 돌아갑니다. 쿼리를 다시 설정하거나 현재 쿼리에서 기존 필터를 제거하려면 모두 지우기를 선택합니다. 또한 기본 필터 목록을 다시 활성화합니다.

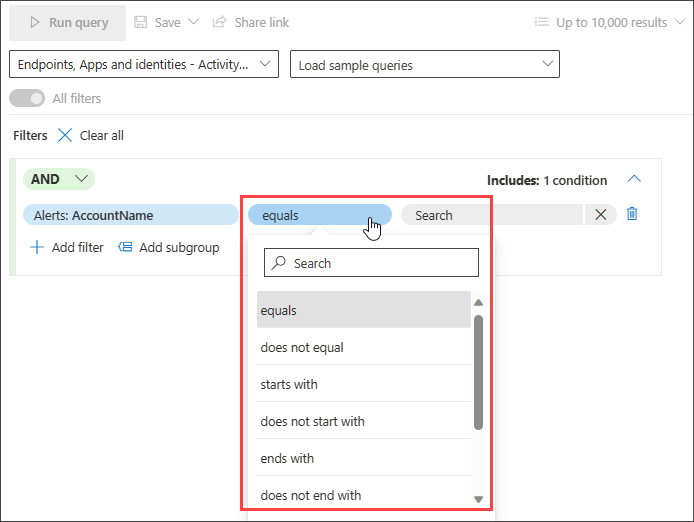

다음으로, 두 번째 드롭다운 메뉴에서 데이터를 선택하고 필요한 경우 세 번째 드롭다운 메뉴에 항목을 제공하여 데이터를 추가로 필터링하도록 적절한 조건을 설정합니다.

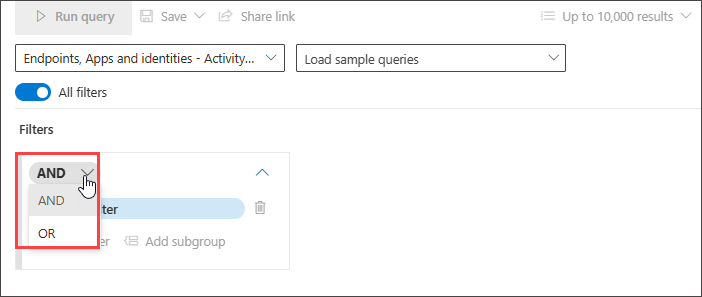

AND 및 OR 조건을 사용하여 쿼리에 더 많은 조건을 추가할 수 있습니다. AND는 쿼리의 모든 조건을 충족하는 결과를 반환하고 OR는 쿼리의 조건을 충족하는 결과를 반환합니다.

쿼리를 구체화하면 방대한 레코드를 자동으로 선별하여 특정 위협 헌팅 필요를 이미 대상으로 하는 결과 목록을 생성할 수 있습니다.

쿼리를 미세 조정하는 데 도움이 되는 지원되는 데이터 형식 및 기타 단계별 모드 기능을 알아보려면 단계별 모드에서 쿼리 구체화를 참조하세요.

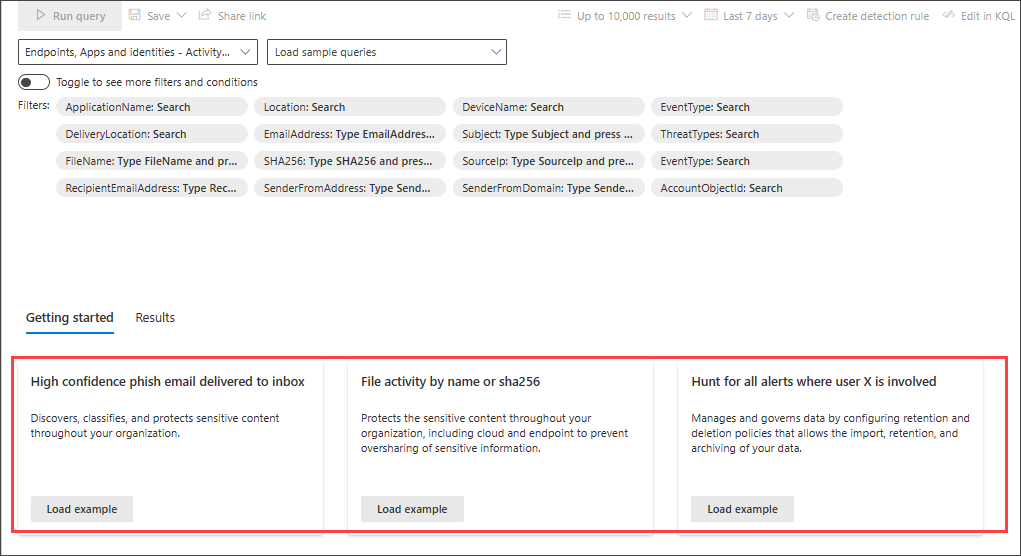

샘플 쿼리 연습 시도

단계별 헌팅에 익숙해지는 또 다른 방법은 단계별 모드로 미리 만들어진 샘플 쿼리를 로드하는 것입니다.

헌팅 페이지의 시작 섹션에서 로드할 수 있는 세 가지 단계별 쿼리 예제를 제공했습니다. 쿼리 예제에는 일반적으로 헌팅에 필요한 가장 일반적인 필터 및 입력이 포함되어 있습니다. 세 가지 샘플 쿼리를 로드하면 단계별 모드를 사용하여 항목을 구성하는 방법에 대한 단계별 둘러보기가 열립니다.

파란색 교육 거품의 지침에 따라 쿼리를 생성합니다. 쿼리 실행을 선택합니다.

몇 가지 쿼리 시도

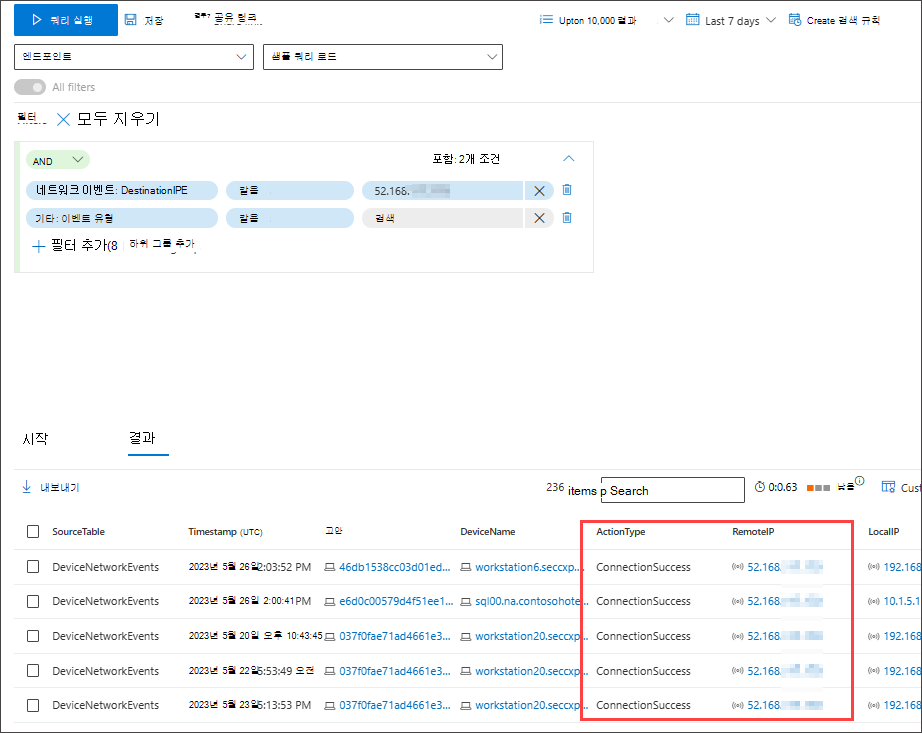

특정 IP에 대한 성공적인 연결 헌팅

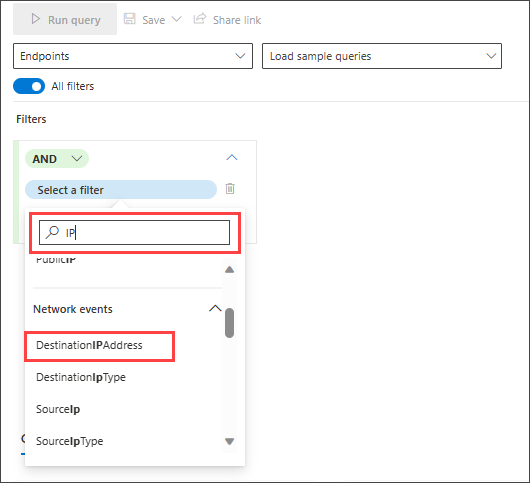

특정 IP 주소에 대한 성공적인 네트워크 통신을 헌팅하려면 "ip"를 입력하여 제안된 필터를 가져옵니다.

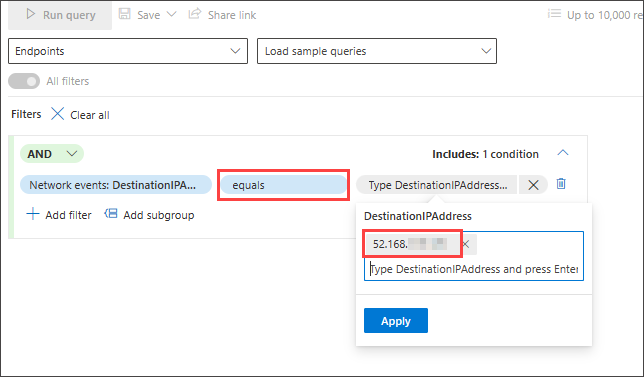

IP가 통신의 대상인 특정 IP 주소와 관련된 이벤트를 찾으려면 IP 주소 이벤트 섹션에서 선택합니다 DestinationIPAddress . 그런 다음 equals 연산자를 선택합니다. 세 번째 드롭다운 메뉴에서 IP를 입력하고 Enter 키를 누릅니 다.

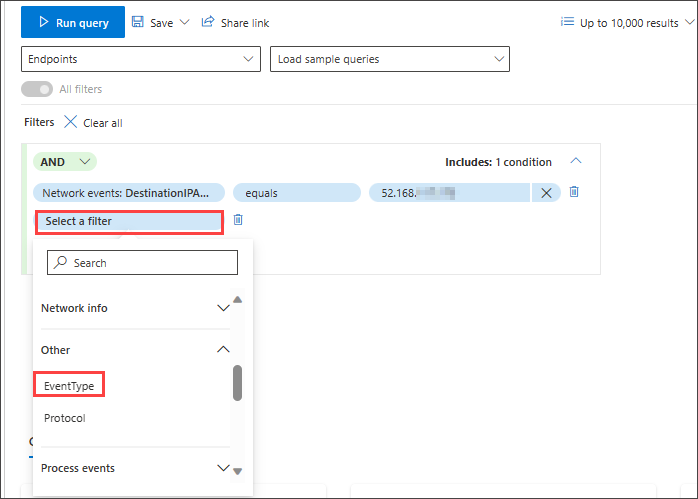

그런 다음, 성공적인 네트워크 통신 이벤트를 검색하는 두 번째 조건을 추가하려면 특정 이벤트 유형의 필터를 검색합니다.

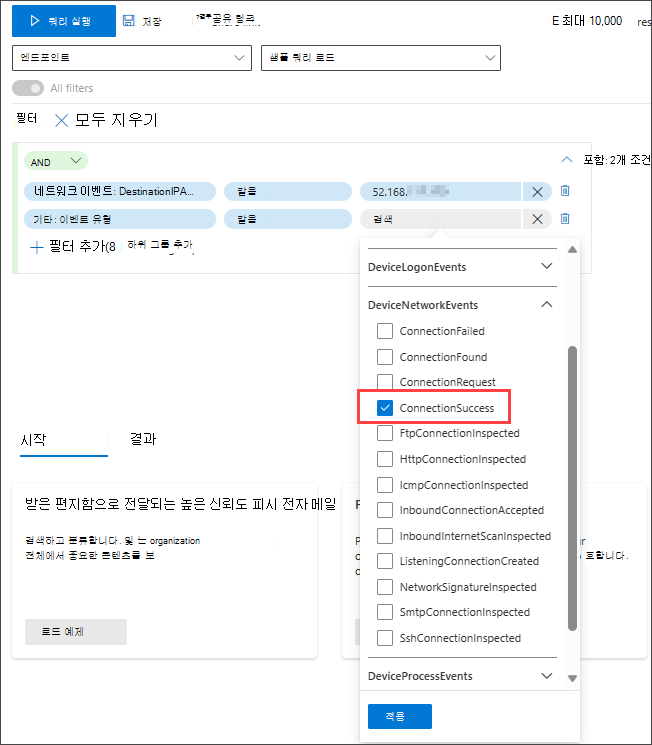

EventType 필터는 기록된 다양한 이벤트 유형을 찾습니다. 고급 헌팅의 대부분의 테이블에 있는 ActionType 열과 동일합니다. 필터링할 하나 이상의 이벤트 유형을 선택하려면 선택합니다. 성공적인 네트워크 통신 이벤트를 찾으려면 DeviceNetworkEvents 섹션을 확장한 다음, 를 선택합니다 ConnectionSuccess.

마지막으로 쿼리 실행을 선택하여 52.168.117.170 IP 주소에 대한 모든 성공적인 네트워크 통신을 헌팅합니다.

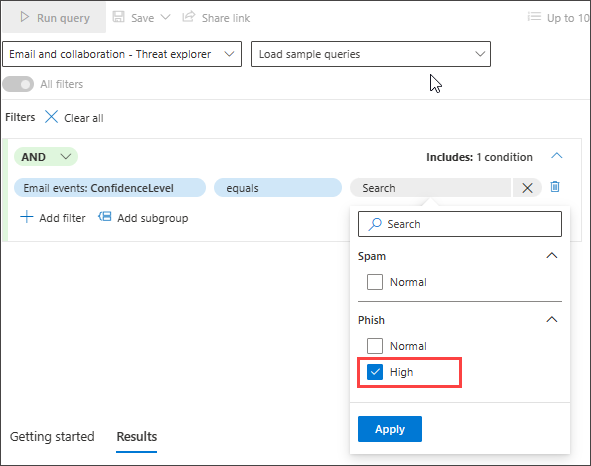

받은 편지함으로 배달된 높은 신뢰도 피싱 또는 스팸 메일을 헌팅합니다.

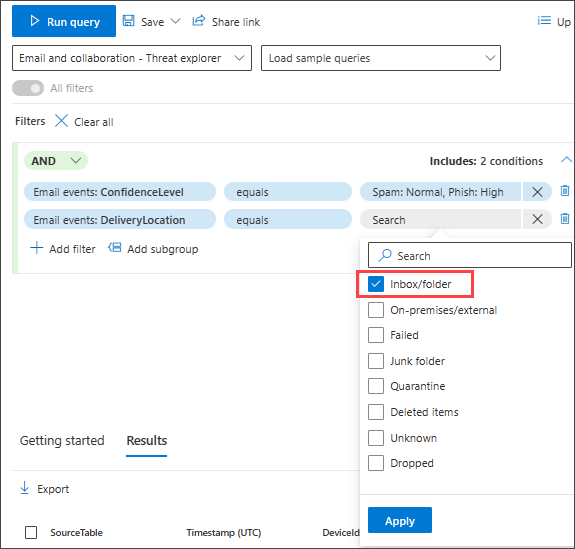

배달 시 받은 편지함 폴더로 배달된 모든 높은 신뢰도 피싱 및 스팸 메일을 찾으려면 먼저 Email 이벤트에서 ConfidenceLevel을 선택하고 등가를 선택하고 다중 선택을 지원하는 제안된 닫힌 목록에서 피싱 및 스팸 모두에서 높음 을 선택합니다.

그런 다음 이번에는 폴더 또는 DeliveryLocation, 받은 편지함/폴더를 지정하는 다른 조건을 추가합니다.

참고 항목

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: Microsoft Defender XDR Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기