중요

Microsoft 에이전트 365에 대한 초기 액세스를 얻으려면 프론티어 미리 보기 프로그램의 일부여야 합니다. 프론티어는 Microsoft의 최신 AI 혁신과 직접 연결합니다. 프론티어 미리 보기에는 고객 계약의 기존 미리 보기 조건이 적용됩니다. 이러한 기능은 아직 개발 중이므로 가용성 및 기능은 시간이 지남에 따라 변경 될 수 있습니다.

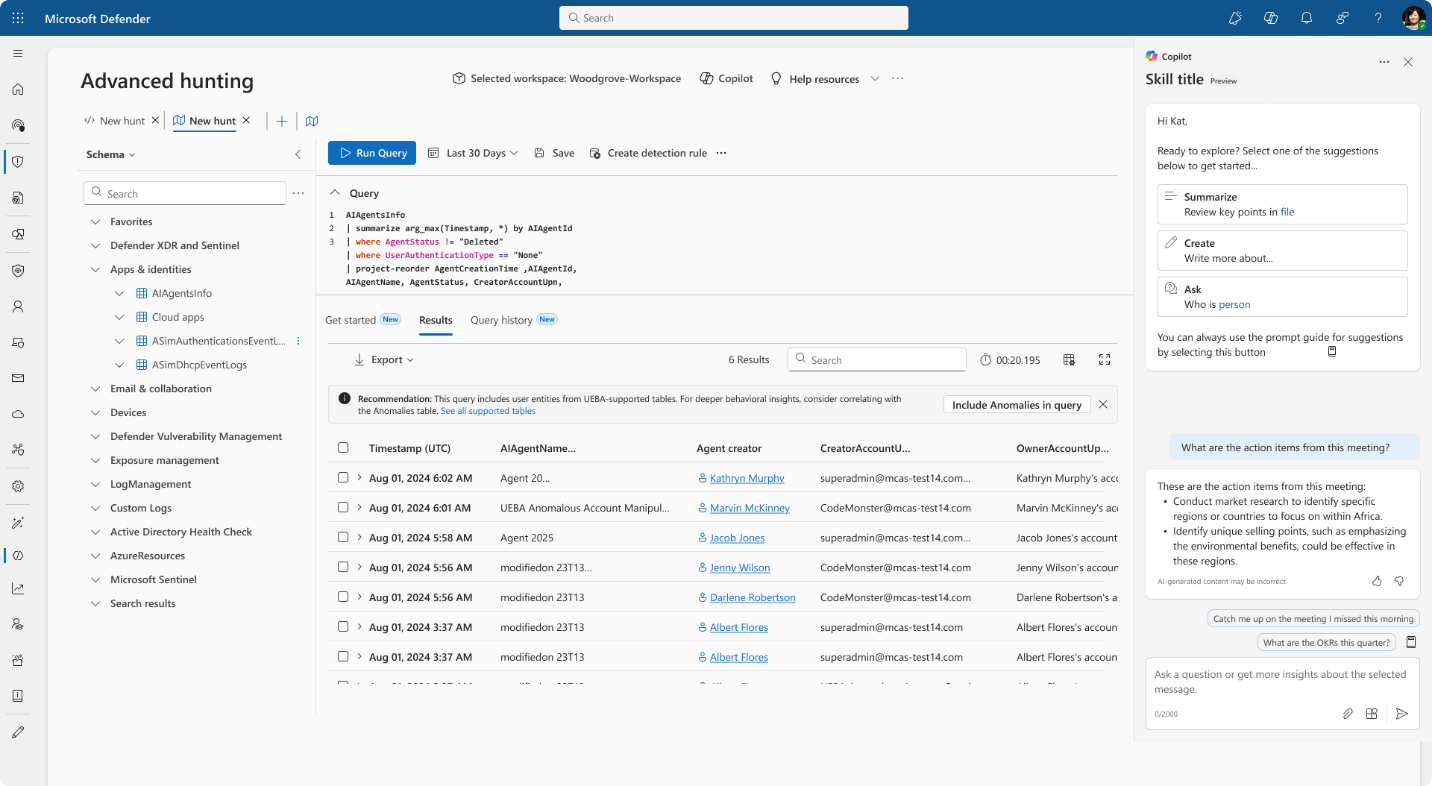

Microsoft Defender를 사용하여 에이전트를 모니터링하는 방법을 알아봅니다.

중요

이 기능은 단계적으로 출시되고 있으며 출시는 12 월 말까지 완료 될 것으로 예상됩니다.

Microsoft Defender

에이전트 365는 보안 팀이 중앙 집중식 위치에서 동작을 모니터링하고 추적할 수 있도록 모든 에이전트 활동에서 Microsoft Defender의 포괄적인 관찰 가능성을 제공합니다. 이 가시성은 사전 위협 탐지 및 대응을 지원합니다.

주요 기능

중앙 집중식 모니터링: 통합 보기를 위해 Defender의 모든 에이전트 활동을 추적합니다.

기본 제공 위협 탐지: 위험한 에이전트 활동 및 사용자 상호 작용에 대한 경고를 제공합니다.

사전 위협 헌팅: 보안 분석가는 Defender의 고급 쿼리 기반 헌팅 기능을 사용하여 의심스러운 패턴 및 변칙을 사전에 식별할 수 있습니다. 자세한 내용은 Microsoft Defender XDR 고급 헌팅을 사용하여 위협을 사전에 헌팅을 참조하세요.

필수 구성 요소

감사 로그가 설정되어 있는지 확인합니다. 자세한 내용은 감사 설정 또는 해제를 참조하세요.

Microsoft Defender에서 Microsoft 365 커넥터가 올바르게 설정되어 있는지 확인합니다. 자세한 내용은 클라우드용 Microsoft Defender Apps REST API를 참조하세요.

Defender에서 관리자 액세스를 구성합니다. 자세한 내용은 Microsoft Defender for Cloud Apps에 대한 액세스 권한이 있는 Azure AD 역할을 참조하세요.

지원되는 클라이언트 유형

참고

커넥터가 설정되면 위험한 에이전트 활동이 발생할 때 경고가 자동으로 트리거됩니다. Microsoft Defender에서 인시던트 조사 방법에 대한 자세한 내용은 Microsoft Defender 포털에서 인시던트 조사를 참조하세요.

Microsoft Defender XDR에서의 고급 헌팅

Microsoft Defender 포털을 엽니다.

- Microsoft Defender XDR.

- 적절한 자격 증명으로 로그인하여 필요한 역할 기반 액세스 권한이 있는지 확인합니다. 예를 들어 보안 관리자 이상이어야 합니다.

왼쪽 탐색 창에서 헌팅을 선택하여 고급 헌팅 페이지를 엽니다.

스키마를 탐색합니다.

- 스키마 탭을 사용하여 CloudAppEvents 테이블과 같은 사용 가능한 테이블을 볼 수 있습니다.

- 테이블 이름 옆에 있는 세로 줄임표를 선택하여 스키마 세부 정보, 샘플 데이터 및 보존 정보를 봅니다.

쿼리 편집기를 사용하여 KQL(Kusto 쿼리 언어) 쿼리를 작성하거나 붙여넣습니다.

예:

CloudAppEvents | where ActionType in ("InvokeAgent", "InferenceCall", "ExecuteToolBySDK", "ExecuteToolByGateway", "ExecuteToolByMCPServer")결과 검토

- 결과는 테이블 형식으로 표시됩니다.

- 결과를 내보내거나 사용하여 사용자 지정 검색 규칙을 만듭니다.

Defender에는 알려진 위협 및 위험한 동작에 플래그를 지정하는 기본 제공 검색 규칙 집합이 포함되어 있으므로 수동 구성 없이 실시간 보호를 보장합니다. 이러한 기능을 통해 조직은 사이버 위협에 신속하게 대응하고 에이전트와 관련된 위험한 활동으로부터 보호할 수 있습니다.