Outlook 클라이언트를 사용할 때 Teams 모임 추가 기능 보안

Teams 모임 추가 기능(또는 TMA)은 Windows의 Outlook 데스크톱 클라이언트에서 Teams에서 모임을 예약하는 데 사용됩니다.

TMA는 Outlook과 Teams 서비스 간에 조정되므로 TMA를 안전하게 유지하는 것이 중요합니다. 보안 조치를 취하면 사이버 보안 공격의 위험을 줄이는 데 도움이 됩니다.

이 문서에서 다루는 Teams 모임 추가 기능을 보호하는 방법은 다음과 같습니다.

- (권장) Microsoft Outlook 보안 센터를 사용하여 TMA DLL이 신뢰할 수 있는 게시자의 인증서로 서명되지 않은 경우 Outlook이 TMA를 로드하지 못하도록 방지합니다.

- 도메인에 대한 그룹 정책을 사용하고 루트 인증서 및 신뢰할 수 있는 게시자를 업데이트합니다. 특히 사용자가 게시자를 신뢰하라는 메시지가 표시되지 않도록 하기 때문에 그렇습니다.

- AppLocker를 사용하여 신뢰할 수 없는 게시자의 DLL이 로드되지 않도록 할 수도 있습니다.

Microsoft Outlook 보안 센터 그룹 정책

추가 기능 관리에 보안 센터 그룹 정책을 사용할 수 있습니다.

- organization 신뢰할 수 있는 추가 기능만 로드되도록 하려면

- 지정되지 않은 위치의 추가 기능 로드를 중지하려면

이 방법은 심은 DLL을 사용하여 다른 위치에서 로드하기 위해 COM 등록을 손상시키는 맬웨어로부터 보호하는 데 도움이 됩니다.

단계는 다음과 같습니다.

- 안전하지 않은 추가 기능으로부터 Outlook 보호

- Outlook 보안 센터 로 https://www.microsoft.com/en-us/trust-center이동합니다.

- 도착하면 파일 > 옵션 > 보안 센터를 선택합니다.

- Microsoft Outlook 보안 센터를 선택합니다.

- 왼쪽 메뉴의 Microsoft Outlook 보안 센터에서 보안 센터 설정을 선택합니다.

- 매크로 설정에서 디지털 서명된 매크로에 대한 알림을 선택하고 다른 모든 매크로를 사용하지 않도록 설정합니다.

- 관리자는 이 경우 설치된 추가 기능에 매크로 보안 설정 적용을 선택해야 합니다.

- 확인 단추를 선택하여 변경하고 보안 센터를 종료하고 확인을 다시 선택하여 옵션을 닫습니다.

선택은 거기에서 유지됩니다.

이제 Outlook 보안 센터 외부에서 다음을 수행합니다.

클라이언트에서 Outlook을 다시 시작합니다.

Outlook이 다시 열리면 애플리케이션에서 각 추가 기능을 로드할 수 있는 권한을 요청하여 서명 되지 않은 추가 기능을 자동으로 사용하지 않도록 설정합니다.

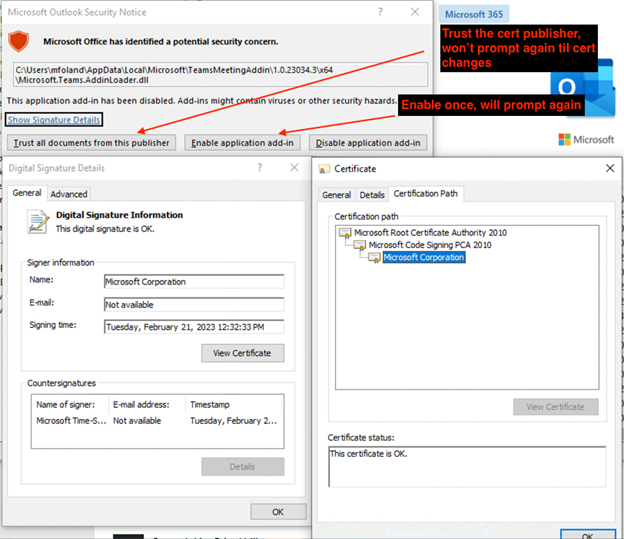

- 아래 이미지는 TMA의 사용자 환경의 모양입니다.

- 최종 사용자에게 Microsoft Office에서 Microsoft.Teams.AddinLoader.dll 나열 된 잠재적인 보안 문제를 식별할 수 있는 Microsoft Outlook 보안 알림이 표시됩니다. 옵션은 다음과 같습니다.

- 이 게시자의 모든 문서를 신뢰합니다.

- 이 옵션을 선택하면 인증서의 게시자를 신뢰하며 인증서가 변경될 때까지 사용자에게 다시 메시지가 표시되지 않습니다.

- 2. 애플리케이션 추가 기능을 사용하도록 설정합니다.

- 이 옵션은 대/소문자 단위로만 사용하도록 설정되므로 이 추가 기능은 이 단일 시간 동안 사용하도록 설정하고 사용자에게 다시 메시지가 표시됩니다.

- 3. 애플리케이션 추가 기능을 사용하지 않도록 설정합니다.

- 추가 기능을 사용하지 않도록 설정합니다.

- 이 게시자의 모든 문서를 신뢰합니다.

- 특정 루트 인증 기관을 자동으로 신뢰하도록 그룹 정책 설정하는 단계를 수행합니다.

- DC(도메인 컨트롤러)에서 그룹 정책 관리 콘솔을 엽니다.

- 새 그룹 정책 개체(GPO)를 만들거나 설정을 구성하는 데 사용할 기존 GPO를 편집합니다.

- 다음으로 컴퓨터 구성 > 정책 > Windows 설정 보안 설정 >> 공개 키 정책으로 이동합니다.

- 신뢰할 수 있는 루트 인증 기관을 마우스 오른쪽 단추로 클릭하고 가져오기를 선택합니다.

- 신뢰하고 가져올 인증서 게시자에 대한 루트 인증서 Microsoft Root Certificate Authority 2010 파일로 이동합니다.

- GPO를 적절한 조직 구성 단위에 연결하여 정책을 사용하려는 컴퓨터에 설정을 적용합니다. 이 프로세스에 대한 자세한 내용은 Applocker 정책을 프로덕션에 배포를 참조하세요.

- 다음으로, 단계에 따라 게시자를 자동으로 신뢰하도록 그룹 정책 설정합니다.

- 도메인 컨트롤러에서 그룹 정책 관리 콘솔을 엽니다.

- 새 GPO를 만들거나 설정을 구성하는 데 사용할 기존 GPO를 편집합니다.

- 컴퓨터 구성 > 정책 > Windows 설정 보안 설정 >> 공개 키 정책으로 이동합니다.

- 신뢰할 수 있는 게시자를 마우스 오른쪽 단추로 클릭하고 가져오기를 선택합니다.

- 신뢰하고 가져올 인증서 게시자에 대한 리프 인증서 Microsoft Corporation 파일로 이동합니다.

- GPO를 적절한 조직 구성 단위에 연결하여 선택한 컴퓨터에 설정을 적용합니다.

- 아래 이미지는 TMA의 사용자 환경의 모양입니다.

그룹 정책을 통한 추가 기능 관리

- 엔터프라이즈용 Microsoft 365 앱/Office LTSC 2021/Office 2019/Office 2016용 관리 템플릿 파일(ADMX/ADML) 및 Office 2016용 Office 사용자 지정 도구를 다운로드합니다.

- ADMX/ADML 템플릿 파일을 그룹 정책 관리에 추가합니다.

- 사용자 구성 > 관리 템플릿 > 에서 Microsoft Outlook(버전 번호) > 보안 > 보안 센터.

- 매크로, 추가 기능 및 추가 작업에 매크로 보안 설정 적용: 이 정책 설정은 Outlook이 설치된 COM 추가 기능 및 추가 작업에 매크로 보안 설정도 적용하는지 여부를 제어합니다.

- 다음으로 설정합니다. 사용

- 매크로에 대한 보안 설정: 이 정책 설정은 Outlook에서 매크로의 보안 수준을 제어합니다.

- 다음으로 설정합니다. 서명된 에 대한 경고, 서명되지 않은 을 사용하지 않도록 설정합니다.

- 이 옵션은 디지털 서명된 매크로에 대한 알림에 해당하며, 다른 모든 매크로는 보안 센터에서 사용하지 않도록 설정 되었습니다. 신뢰할 수 있는 게시자가 추가 기능을 디지털 서명하는 경우 신뢰할 수 있는 게시자가 추가 기능을 실행할 수 있습니다.

- 다음으로 설정합니다. 서명된 에 대한 경고, 서명되지 않은 을 사용하지 않도록 설정합니다.

- 매크로, 추가 기능 및 추가 작업에 매크로 보안 설정 적용: 이 정책 설정은 Outlook이 설치된 COM 추가 기능 및 추가 작업에 매크로 보안 설정도 적용하는지 여부를 제어합니다.

- 추가 기능과 관련한 추가 그룹 정책

- 사용자 구성 > 관리 템플릿에서 > Microsoft Outlook 2016 > 보안

- 추가 기능 신뢰 수준 구성: 설치된 모든 신뢰할 수 있는 COM 추가 기능을 신뢰할 수 있습니다. 추가 기능에 대한 Exchange 설정은 있는 경우 여전히 재정의되며 이 옵션이 선택되어 있습니다.

- 사용자 구성 > 관리 템플릿에서 > Microsoft Outlook 2016 > 기타

- 관리되지 않는 모든 추가 기능 차단: 이 정책 설정은 "관리되는 추가 기능 목록" 정책 설정으로 관리되지 않는 모든 추가 기능을 차단합니다.

- 관리되는 추가 기능 목록: 이 정책 설정을 사용하면 항상 사용하도록 설정되거나, 항상 사용하지 않도록 설정(차단됨) 또는 사용자가 구성할 수 있는 추가 기능을 지정할 수 있습니다. 이 정책 설정으로 관리되지 않는 추가 기능을 차단하려면 "관리되지 않는 모든 추가 기능 차단" 정책 설정도 구성해야 합니다.

- 사용자 구성 > 관리 템플릿 > 에서 Microsoft Outlook 2016 > 보안 > 보안 양식 설정 > 프로그래밍 방식 보안 > 신뢰할 수 있는 추가 기능

- 신뢰할 수 있는 추가 기능 구성: 이 정책 설정은 Outlook의 보안 조치에 의해 제한되지 않고 실행할 수 있는 신뢰할 수 있는 추가 기능 목록을 지정하는 데 사용됩니다.

- 사용자 구성 > 관리 템플릿에서 > Microsoft Outlook 2016 > 보안

- 사용자 구성 > 관리 템플릿 > 에서 Microsoft Outlook(버전 번호) > 보안 > 보안 센터.

Applocker

AppLocker 애플리케이션 제어 정책을 사용하면 사용자가 실행할 수 있는 앱과 파일을 제어할 수 있습니다. 이러한 파일 형식에는 실행 파일, 스크립트, Windows Installer 파일, DLL(동적 연결 라이브러리), 패키지된 앱 및 패키지된 앱 설치 관리자가 포함됩니다.

AppLocker를 사용하여 신뢰할 수 있는 게시자가 서명하지 않은 DLL의 로드를 중지 하는 데 집중해 보겠습니다.

AppLocker를 사용하여 서명되지 않은 DLL의 로드를 중지합니다.

Applocker를 사용하여 서명되지 않은 DLL의 로드를 중지하려면 로컬 또는 그룹 정책 새 DLL 규칙을 만들어야 합니다.

참고

이 섹션의 필수 구성 요소는 Windows 10 Enterprise 및 Education 또는 Windows Server 2012 이상입니다.

특정 DLL에 대해 Windows 10 또는 Windows 11 AppLocker를 설정하려면 다음 단계를 수행합니다.

- 정책 편집기를 엽니다.

- 로컬 컴퓨터

- 로컬 보안 정책 편집기를 엽니다. 실행 대화 상자 또는 시작 메뉴 검색 창에 secpol.msc를 입력한 다음 Enter 키를 누릅니다.

- 그룹 정책

- 그룹 정책을 통해 AppLocker 정책 편집 | Microsoft Learn

- 로컬 컴퓨터

- 로컬 보안 정책 편집기에서 애플리케이션 제어 정책 > AppLocker > DLL 규칙으로 이동합니다.

- 지원되는 Windows 버전을 사용 중이지만 여전히 DLL 규칙이 표시되지 않는 경우 AppLocker가 시스템에서 사용하도록 설정되거나 구성되지 않을 수 있습니다. 이 경우 다음 단계에 따라 AppLocker를 사용하도록 설정할 수 있습니다.

- 로컬 보안 정책 편집기를 엽니다. 실행 대화 상자 또는 시작 메뉴 검색 창에 secpol.msc를 입력한 다음 Enter 키를 누릅니다.

- 로컬 보안 정책 편집기에서 애플리케이션 제어 정책 > AppLocker로 이동합니다.

- AppLocker를 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다.

- AppLocker 속성 아래의 적용 탭에서 다음을 수행합니다.

- 규칙 적용 구성 옆에 있는 구성을 선택합니다.

- 규칙 컬렉션과 같은 추가 정책을 감사 전용 모드로 구성합니다.

- 확인되면 적용으로 업데이트할 수 있습니다.

- 확인을 선택하여 변경 내용을 저장합니다.

- 애플리케이션 ID 서비스가 실행 중인지 확인합니다.

- 지원되는 Windows 버전을 사용 중이지만 여전히 DLL 규칙이 표시되지 않는 경우 AppLocker가 시스템에서 사용하도록 설정되거나 구성되지 않을 수 있습니다. 이 경우 다음 단계에 따라 AppLocker를 사용하도록 설정할 수 있습니다.

- 새 DLL 규칙 만들기

- 로컬 보안 정책 편집기에서

- DLL 규칙을 마우스 오른쪽 단추로 클릭하고 새 규칙 만들기를 선택합니다.

- DLL 규칙 만들기 마법사에서 기존 파일 사용을 선택하고 규칙을 만들 DLL 파일로 이동합니다.

- 만들려는 규칙 유형(예: 허용 또는 거부)을 선택하고 필요한 다른 규칙 조건을 구성합니다.

- 마법사를 완료하고 새 규칙을 저장합니다.

- 또는 PowerShell에서 다음을 수행합니다.

- 새 DLL 규칙을 만드는 데 필요한 PowerShell cmdlet을 함께 파이프할 수 있습니다.

- 로컬 보안 정책 편집기에서

- AppLocker 그룹 정책을 통한 추가 기능 관리

- Get-ChildItem - 파일의 개체를 가져옵니다.

- Get-AppLockerFileInformation - 파일 목록 또는 이벤트 로그에서 AppLocker 규칙을 만드는 데 필요한 파일 정보를 가져옵니다.

- New-AppLockerPolicy - 파일 정보 및 기타 규칙 만들기 옵션 목록에서 새 AppLocker 정책을 만듭니다.

- RuleType을 게시해야 하며 이렇게 하면 코드 서명이 적용됩니다.

- 사용자는 개별 사용자 또는 그룹일 수 있으며, 모든 예제에서는 모두 를 사용합니다.

- AllowWindows는 AppLocker 정책이 모든 로컬 Windows 구성 요소를 허용한다는 것을 나타냅니다.

- 파일당 DLL 규칙을 만들려면

- TMA 파일 위치는 설치 유형에 따라 달라집니다.

- 사용자별 설치

- 설치 위치: %localappdata%\Microsoft\TeamsMeetingAddin

- 컴퓨터별 설치

- 설치 위치: C:\Program Files(x86)\TeamsMeetingAddin

- 사용자별 설치

Get-ChildItem <TMAFileLocation>\Microsoft.Teams.AddinLoader.dll | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml- 정책을 설정합니다.

- 로컬 컴퓨터 i.

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge - 그룹 정책 i.

Set-AppLockerPolicy -XMLPolicy .\TMA.xm -LDAP "<LDAP Info for Group Policy>"

- 로컬 컴퓨터 i.

- x64 및 tMA의 x86 디렉터리에서 각 DLL에 대해 1단계와 2단계를 완료해야 합니다.

- TMA 파일 위치는 설치 유형에 따라 달라집니다.

- 모든 DLL 규칙을 한 번에 만듭니다.

- Get-AppLockerFileInformation -Directory .\Microsoft\TeamsMeetingAddin\1.0.23089.2 -Recurse | New-AppLockerPolicy -Verbose -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml'

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge3. 그룹 정책 업데이트를 수행하려면 LDAP 정보가 필요합니다.

알아야 할 중요한 사항:

- 환경에서 AppLocker가 켜져 있으면 IT 부서가 AppLocker에 익숙하다는 가정이 있습니다. 허용 모델을 사용하도록 설계되었으며 허용되지 않은 모든 항목이 차단됨을 알고 있습니다.

- 게시자 규칙이 실패하면 대체를 위해 해시 규칙이 제공됩니다. 해시 규칙은 TMA가 업데이트될 때마다 업데이트해야 합니다.

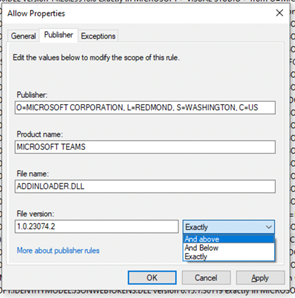

- AppLocker 정책을 추가하기 위한 PowerShell 명령은 추가 > 되는 DLL의 정확한 버전만 일치하도록 설정됩니다. 게시자 규칙의 속성 허용으로 이동하고 scope 대한 파일 버전 옵션을 나열된 버전 이상으로 변경합니다.

- AppLocker가 게시자 규칙에 대해 더 넓은 범위의 DLL 버전을 허용하도록 하려면 게시자 규칙에 대한 속성 허용으로 이동하여 파일 버전의 드롭다운을 및 이상으로 변경 합니다(정확히).

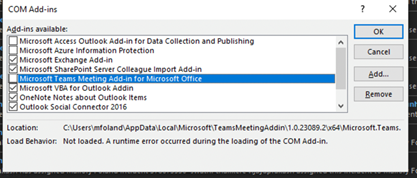

- AppLocker 정책이 추가 기능을 차단하면 표시되지 않으며 COM 추가 기능을 검사하면 다음이 표시됩니다.

자세한 내용

Microsoft 365 파일에서 매크로 사용 또는 사용 안 함 - Microsoft 지원 AppLocker(Windows) | Microsoft Learn